华为防火墙配置(防火墙NAT)

Posted 1风天云月

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了华为防火墙配置(防火墙NAT)相关的知识,希望对你有一定的参考价值。

目录

前言

在内外网的边界,流量有出、入两个方向,所以NAT技术包含源地址转换和目标地址转换两种,一般情况下,源地址转换主要用于解决内部局域网计算机访问Internet的场景,而目标地址转换主要用于解决Internet用户访问局域网服务器的场景,目标地址通常被称为服务器地址映射

一、防火墙NAT概述

1、防火墙NAT策略介绍

NAT(Network Address Translation)是一种地址转换技术,支持将报文的源地址进行转换,也支持将报文的目的地址进行转换,华为防火墙的NAT功能可以通过配置NAT策略实现,其中目的NAT策略不支持配置目的安全区域和出接口

2、NAT策略分类

(1)NAT No-PAT

NAT No-PAT类似于Cisco的动态转换,只转换源IP地址,不转换端口,属于多对多转换,不能节约公网IP地址,实际情况下使用较少,主要适用于需要上网的用户较少,而公网地址又足够的场景下

(2)NAPT

NAPT (Network Address and Port Translation,网络地址和端口转换)类似于Cisco的PAT 转换,NAPT既转换报文的源地址,又转换源端口,转换后的地址不能是外网接口IP地址,属于多对多或多对一转换,可以节约IP地址,使用场景较多,主要适用于内部大量用户需要上网,同时仅有少数几个公网IP地址可用的场景下

(3)Easy-IP

出接口地址(Easy-IP)因其转换方式非常简单,所以也称为Easy-IP,和NAPT一样,既转换源IP地址,又转换源端口,区别是出接口地址方式转换后的地址只能是NAT设备外网接口所配置的IP地址,属于多对一转换,可以节约IP地址,主要适用于没有额外的公网地址可用,内部上网用户非常多的场景下,直接通过外网接口本身的IP地址作为转换目标

(4)Smart NAT

Smart NAT(智能转换)通过预留一个公网地址进行 NAPT 转换,而其他的公网地址用来进行NAT No-PAT转换,其主要用于平时上网用户比较少,而申请的公网地址基本可以满足这些少量用户进行NAT No-PAT转换,但是偶尔会出现上网用户倍增的情况下

(5)三元组NAT

三元组NAT是与源IP地址、源端口和协议类型有关的一种转换,将源IP地址和源端口转换为固定公网IP地址和端口,能解决一些特殊应用在普通NAT中无法实现的问题,其主要用于外部用户访问局域网用户的一些P2P应用

3、NAT策略组成

NAT策略由转换后的地址(地址池地址或者出接口地址)、匹配条件、动作三部分组成

- 地址池类型包括源地址池(NAT No-PAT、NAPT、三元组NAT、Smart NAT)和目的地址池,根据NAT转换方式的不同,可以选择不同类型的地址池或者出接口方式

- 匹配条件包括源地址、目的地址、源安全区域、目的安全区域、出接口、服务、时间段,根据不同的需求配置不同的匹配条件,对匹配上条件的流量进行NAT转换

- 动作包括源地址转换或者目的地址转换,无论源地址转换或者目的地址转换,都可以对匹配上条件的流量进行选择NAT转换或者不转换两种方式

4、NAT策略匹配规则

如果创建了多条NAT策略,设备会从上到下依次进行匹配,如果流量匹配了某个NAT策略,进行NAT转换后,将不再进行下一个NAT策略的匹配,双向NAT策略和目的NAT策略会在源NAT策略的前面,双向NAT策略和目的NAT策略之间按配置先后顺序排列,源NAT策略也按配置先后顺序排列,新增的策略和被修改NAT动作的策略都会被调整到同类NAT策略的最后面,NAT策略的匹配顺序可根据需要进行调整,但是源NAT策略不允许调整到双向NAT策略和目的NAT策略之前

5、NAT策略处理流程

不同的NAT类型对应不同的NAT策略,在华为防火墙上处理顺序不同

- 华为防火墙收到报文后,查找NAT Server生成的Server-Map表,如果报文匹配到Server-Map表,则根据表项转换报文的目的地址,然后进行步骤4处理,如果报文没有匹配到Server-Map表,则进行步骤2处理

- 查找基于ACL的目的NAT,如果报文符合匹配条件,则转换报文的目的地址,然后进行步骤4处理,如果报文不符合基于ACL的目的NAT的匹配条件,则进行步骤3处理

- 查找NAT策略中目的NAT,如果报文符合匹配条件,则转换报文的目的地址后进行路由处理,如果报文不符合目的NAT的匹配条件,则直接进行路由处理

- 根据报文当前的信息查找路由(包括策略路由),如果找到路由,则进入步骤5处理,如果没有找到路由,则丢弃报文

- 查找安全策略,如果安全策略允许报文通过且之前并未匹配过NAT策略(目的NAT或者双向NAT),则进行步骤6处理,如果安全策略允许报文通过且之前匹配过双向NAT,则直接进行源地址转换,然后创建会话并进入步骤7处理,如果安全策略允许报文通过且之前匹配过目的NAT,则直接创建会话,然后进行步骤7处理,如果安全策略不允许报文通过,则丢弃报文

- 查找NAT策略中源NAT,如果报文符合源NAT的匹配条件,则转换报文的源地址,然后创建会话,如果报文不符合源NAT的匹配条件,则直接创建会话

- 华为防火墙发送报文

NAT策略中目的NAT会在路由和安全策略之前处理,NAT策略中源NAT会在路由和安全策略之后处理,因此,配置路由和安全策略的源地址是NAT转换前的源地址,配置路由和安全策略的目的地址是NAT转换后目的地址

6、源NAT的使用限制

- 地址池中的IP地址可以与NAT Server的公网IP地址、接口IP地址重叠,但是配置NAT No-PAT、三元组NAT这两种源NAT时,请不要将设备接口的地址配置为NAT地址池的地址,因为这两种源NAT会生成动态Server-map表,报文到达设备时优先查询Server-map表,会影响对设备本身的访问

- 华为防火墙不支持对GRE和AH报文的NAPT方式的转换,当华为防火墙收到GRE或AH报文时,根据NAPT配置将报文的端口置为0,然而华为防火墙反向接收到的报文没有端口信息,正反向报文端口信息不匹配,导致业务中断

- 透明模式下(业务接口工作在交换模式)的源NAT的配置,华为防火墙支持采用地址池中的地址做为转换后的源地址,不支持easy-ip方式

- NAT地址池探测功能不支持在地址池是PCP模式下应用

- 当NAT地址池地址与出接口地址不在同一网段时,必须配置黑洞路由,当公网用户主动访问NAT地址池中的地址时,华为防火墙收到此报文后,无法匹配到会话表,根据缺省路由转发给路由器,路由器收到报文后,查找路由表再转发给华为防火墙,此报文就会在华为防火墙和路由器之间循环转发,造成路由环路,因此需要配置黑洞路由

- 当NAT地址池地址与出接口地址在同一网段时,建议配置黑洞路由,在这种情况下,不会产生路由环路,但当公网用户发起大量访问时,华为防火墙将发送大量的ARP请求报文,也会消耗系统资源,因此需要配置黑洞路由,避免华为防火墙发送ARP报文请求报文,节省华为防火墙的系统资源,可以使用ip route-static ip-address NULL 0命令手工进行配置,也可以使用route enable命令配置UNR路由,该UNR路由的作用与黑洞路由的作用相同,可以防止路由环路,同时也可以引入到OSPF等动态路由协议中发布出去

- 当NAT地址池地址与出接口地址一致时,华为防火墙收到公网用户的报文后,发现是访问自身的报文,这时候取决于出接口所属安全区域和Local安全区域之间的安全策略,安全策略允许通过,就处理,安全策略不允许通过,就丢弃,不会产生路由环路,也不需配置黑洞路由

- 配置三元组NAT时,建议配置Smart三元组NAT功能,这样可以将一些仅需内部主动访问外部的应用流量(比如单向访问外部网站)排除不进行三元组NAT转化,以此来减少系统资源的消耗

7、目的NAT的使用限制

- 当采用动态NAT策略的方式配置时,如果对外提供的公网地址与公网接口地址同网段,则需要在对端设备配置静态ARP将流量引到华为防火墙上,否则华为防火墙接收不到流量

- 直接将设备接口的地址配置为NAT Server的公网地址后,无法通过该接口的地址使用Web方式或Telnet方式对设备进行管理,也无法对设备进行Ping探测,如果在实际应用中确实需要将设备接口的地址配置为NAT Server的公网地址,又需要通过该接口的地址对设备进行远程管理,您可以在配置NAT Server时选择允许端口转换,并配置协议和端口号,以缩小地址和端口转换的范围,从而避免与访问设备本身的需求相冲突,

- NAT策略配置目的NAT或者双向NAT时,不支持下发UNR路由,为了防止路由环路,需要手工配置到转换前的目的IP地址的黑洞路由

- 对于配置指定协议和端口的NAT Server并且NAT Server的Global地址和公网接口地址不在同一网段时,必须配置黑洞路由,当公网用户主动访问NAT Server的global地址时,华为防火墙收到此报文后,无法匹配到会话表,根据缺省路由转发给路由器,路由器收到报文后,查找路由表再转发给华为防火墙,此报文就会在华为防火墙和路由器之间循环转发,造成路由环路,因此需要配置黑洞路由

- 对于配置指定协议和端口的NAT Server并且NAT Server的Global地址和公网接口地址在同一网段时,建议配置黑洞路由,在这种情况下,不会产生路由环路,但当公网用户发起大量访问时,华为防火墙将发送大量的ARP请求报文,也会消耗系统资源,因此需要配置黑洞路由,避免华为防火墙发送ARP报文请求报文,节省华为防火墙的系统资源

- 当NAT Server的global地址与公网接口地址一致时,华为防火墙收到公网用户的报文后,如果能匹配上Server-map表,就转换目的地址,然后转发到私网,如果不能匹配上Server-map表,就会认为是访问自身的报文,这时候取决于公网接口所属安全区域和Local安全区域之间的安全策略,安全策略允许通过,就处理,安全策略不允许通过,就丢弃,不会产生路由环路,不需要配置黑洞路由

- 配置NAT Server时,如果内网服务器的私网端口和其对外发布的公网端口同时使用了非知名端口,则需要配置端口映射功能,使华为防火墙可以将这些访问非知名端口的报文识别为知名服务的报文

- 配置NAT Server时,对于同一个内部服务器发布多个公网IP供外部网络访问的场景,如果不同公网IP所在的链路规划在同一个安全区域,必须通过配置指定no-reverse参数的NAT Server来实现,另外,指定no-reverse参数后,内部服务器将无法主动访问外部网络

- 不建议公网地址同时被NAT地址池和NAT Server使用,如果必须使用,需要精细配置NAT Server映射的公网地址和端口,并在地址池中排除该端口,当公网地址同时被NAT地址池和NAT Server使用时,可能会出现Server-map表项冲突,导致地址转换失败

8、与双机热备结合使用的限制

- 双机热备组网下,不支持NAT地址池探测功能

- 双机热备的负载分担场景下,当NAT方式是NAPT模式时,必须在一台华为防火墙上配置hrp nat resource primary-group命令,另外一台华为防火墙上配置hrp nat resource secondary-group命令,将地址池中地址的端口分为前后两端,保证NAT地址池端口不冲突

- 双机热备的负载分担场景下,当NAT方式是NAT NO-PAT模式时,必须执行nat resource load-balance enable命令,将地址和端口的分配转移到同一台设备上执行,保证两台设备分配到的地址和端口不冲突, 开启该命令后,心跳口的流量会有所增加(增加大小视现网业务大小而定,一般为首包流量大小),需要确定心跳口的带宽是否足够

- 双机热备场景下,NAT地址池不允许包含主机、备机接口的IP地址,如果NAT地址池包含了接口的IP地址,上行设备请求该地址池IP的ARP的时候,主机和备机都会回应,导致ARP冲突

- 双机热备场景下,NAT策略中的源或目的地址不允许包含心跳接口IP地址,以免心跳报文被NAT转换引发心跳链路通信异常

- 在负载分担方式的双机热备组网中,地址池模式不能为三元组模式(包括静态映射),只能为PAT模式(包括端口预分配)和NO-PAT模式

- 在非镜像模式双机热备场景中,不能使用Easy-ip,由于Easy-ip是直接使用接口的公网地址作为转换后的地址,所以在非镜像模式双机热备场景中,如果使用Easy-ip,NAT转换后的地址是主机的接口IP地址,因为备机上没有主机的接口IP地址,所以主机的会话备份到备机后是不可用的,上行设备进行ARP学习时,学到的是主机MAC地址,并没有学习到备机MAC地址,因此,在非镜像模式双机热备场景中是不能使用Easy-ip的

9、其它使用限制

- 不带UDP/TCP报文头的RAW IP报文无法命中NAT策略进行地址转换

- 当NAT与VPN功能同时工作时,请精确定义NAT策略的匹配条件,确保NAT功能不会将原本是需要进行VPN封装的数据流做地址转换

- 通过nat statistics enable开启NAT地址池统计功能时,统计期间中性能下降5%左右, 在NAT地址池统计的10秒内,CPU使用率会有一定的上升(5%左右),统计完成后CPU使用率恢复正常

- 通过ip-detect healthcheck开启NAT地址池探测功能后,华为防火墙会周期性的向远端服务器发送探测报文,其中探测报文的源地址是地址池中的地址,地址池中地址中的数量越大,发送探测报文的数量越多,会占用一定的系统资源,影响设备的性能

- 更改NAT配置后,基于ACL的目的NAT相关的会话不会刷新,NAT策略和NAT Server相关的会话会刷新,但是NAT策略中地址池的变更不会立即刷新会话,如果希望配置立即生效,则需要使用reset firewall session table命令清除相关的会话表信息,清除会话表信息时,可以使用reset firewall session table命令带上指定参数进行小范围清除,否则将导致业务中断

- 当NAT策略中需要指定源IP地址时,源IP地址应该设置为NAT转换前的私网IP地址,如果与NAT Server配合使用时,当NAT策略中需要指定目的IP地址时,目的地址应该为NAT Server的私网地址

- 用于登录SSL VPN虚拟网关、设备Web界面的IP地址和端口不能与NAT Server配置的公网IP地址和端口冲突,否则将无法正常登录虚拟网关或设备Web界面

10、源NAT简介

源NAT是指对报文中的源地址进行转换,通过源NAT技术将私网IP地址转换成公网IP地址,使私网用户可以利用公网地址访问Internet

当主机访问外网时,华为防火墙的处理过程如下

- 当私网地址用户访问Internet的报文到达华为防火墙时,华为防火墙将报文的源IP地址由私网地址转换为公网地址

- 当回程报文返回至华为防火墙时,华为防火墙再将报文的目的地址由公网地址转换为私网地址

11、源NAT分类

根据转换源地址时是否同时转换端口,源NAT分为仅源地址转换的NAT(NAT No-PAT),源地址和源端口同时转换的NAT(NAPT、Smart NAT、Easy IP、三元组NAT)

(1)NAT No-PAT

NAT No-PAT是一种NAT转换时只转换地址,不转换端口,实现私网地址到公网地址一对一的地址转换方式,适用于上网用户较少且公网地址数与同时上网的用户数量相同的场景

当主机通过NAT No-PAT访问Internet时,华为防火墙的处理过程如下

- 华为防火墙收到主机发送的报文后,根据目的IP地址判断报文需要在Trust区域和Untrust区域之间流动,通过安全策略检查后继而查找NAT策略,发现需要对报文进行地址转换

- 华为防火墙根据轮询算法从NAT地址池中选择一个空闲的公网IP地址,替换报文的源IP地址,并建立Server-map表和会话表,然后将报文发送至Internet

- 华为防火墙收到Web Server响应Host的报文后,通过查找会话表匹配到步骤2中建立的表项,将报文的目的地址替换为主机的IP地址,然后将报文发送至Intranet

此方式下,公网地址和私网地址属于一对一转换,如果地址池中的地址已经全部分配出去,则剩余内网主机访问外网时不会进行NAT转换,直到地址池中有空闲地址时才会进行NAT转换

华为防火墙上生成的Server-map表中存放主机的私网IP地址与公网IP地址的映射关系

- 正向Server-map表项保证特定私网用户访问Internet时,快速转换地址,提高了华为防火墙处理效率

- 反向Server-map表项允许Internet上的用户主动访问私网用户,将报文进行地址转换

NAT NO-PAT有两种

①本地(Local)NO-PAT

本地NO-PAT生成的Server-Map表中包含安全区域参数,只有此安全区域的Server可以访问内网主机

②全局(Global)NO-PAT

全局NO-PAT生成的Server-Map表中不包含安全区域参数,一旦建立,所有安全区域的Server都可以访问内网主机

(2)NAPT

NAPT是一种转换时同时转换地址和端口,实现多个私网地址共用一个或多个公网地址的地址转换方式,适用于公网地址数量少,需要上网的私网用户数量大的场景

当主机通过NAPT访问Internet时,华为防火墙的处理过程如下

- 华为防火墙收到主机发送的报文后,根据目的IP地址判断报文需要在Trust区域和Untrust区域之间流动,通过安全策略检查后继而查找NAT策略,发现需要对报文进行地址转换

- 华为防火墙根据源IP Hash算法从NAT地址池中选择一个公网IP地址,替换报文的源IP地址,同时使用新的端口号替换报文的源端口号,并建立会话表,然后将报文发送至Internet

- 华为防火墙收到Web Server响应Host的报文后,通过查找会话表匹配到步骤2中建立的表项,将报文的目的地址替换为Host的IP地址,将报文的目的端口号替换为原始的端口号,然后将报文发送至Intranet

此方式下,由于地址转换的同时还进行端口的转换,可以实现多个私网用户共同使用一个公网IP地址上网,华为防火墙根据端口区分不同用户,所以可以支持同时上网的用户数量更多,此外,NAPT方式不会生成Server-map表,这一点也与NAT No-PAT方式不同

(3)Smart NAT

Smart NAT是No-PAT方式的一种补充,Smart NAT是一种可以在No-PAT的NAT模式下,指定某个IP地址预留做NAPT方式的地址转换方式,适用于平时上网的用户数量少,公网IP地址数量与同时上网用户数基本相同,但个别时段上网用户数激增的场景

使用No-PAT方式时,进行地址池的一对一转换,随着内部用户数量的不断增加,地址池中的地址数可能不再能满足用户上网需求,部分用户将得不到转换地址而无法访问Internet,此时,用户可以利用预留的IP地址进行NAPT地址转换,然后访问Internet

当内部网络中多台主机通过Smart NAT同时访问Server时,处理过程如下

- 华为防火墙收到Intranet发送的报文后,根据目的IP地址判断报文需要在Trust区域和Untrust区域之间流动,通过域间安全策略检查后继而查找域间NAT策略,发现需要对报文进行地址转换

- 如果NAT地址池中有空闲地址,华为防火墙从NAT地址池中选择一个空闲的公网IP地址,替换报文的源IP地址,并建立会话表,然后将报文发送至Server

- 如果NAT地址池中没有空闲地址,华为防火墙使用预留的NAPT地址替换报文的源IP地址,同时使用新的端口号替换报文的源端口号,并建立会话表,然后将报文发送至Internet

- 此方式下,华为防火墙优先采用No-PAT的方式转换地址,当可被No-PAT方式的公网地址用完时,新的用户连接将使用预留的这个IP地址做NAPT方式的地址转换

此方式下,华为防火墙优先采用No-PAT的方式转换地址,当可被No-PAT方式的公网地址用完时,新的用户连接将使用预留的这个IP地址做NAPT方式的地址转换

(4)Easy IP

Easy IP是一种利用出接口的公网IP地址作为NAT转后的地址,同时转换地址和端口的地址转换方式,对于接口IP是动态获取的场景,Easy IP也一样支持

当华为防火墙的公网接口通过拨号方式动态获取公网地址时,如果只想使用这一个公网IP地址进行地址转换,此时不能在NAT地址池中配置固定的地址,因为公网IP地址是动态变化的,此时,可以使用Easy IP方式,即使出接口上获取的公网IP地址发生变化,华为防火墙也会按照新的公网IP地址来进行地址转换

当主机通过Easy IP访问Web Server时,华为防火墙的处理过程如下

- 华为防火墙收到主机发送的报文后,根据目的IP地址判断报文需要在Trust区域和Untrust区域之间流动,通过安全策略检查后继而查找NAT策略,发现需要对报文进行地址转换

- 华为防火墙使用与Internet连接的接口的公网IP地址替换报文的源IP地址,同时使用新的端口号替换报文的源端口号,并建立会话表,然后将报文发送至Internet

- 华为防火墙收到Web Server响应主机的报文后,通过查找会话表匹配到步骤2中建立的表项,将报文的目的地址替换为主机的IP地址,将报文的目的端口号替换为原始的端口号,然后将报文发送至Intranet

此方式下,由于地址转换的同时还进行端口的转换,可以实现多个私网用户共同使用一个公网IP地址上网,华为防火墙根据端口区分不同用户,所以可以支持同时上网的用户数量更多

(5)三元组NAT

三元组NAT是一种转换时同时转换地址和端口,实现多个私网地址共用一个或多个公网地址的地址转换方式,它允许Internet上的用户主动访问私网用户,与基于P2P技术的文件共享、语音通信、视频传输等业务可以很好地共存

当内网PC访问Internet时,如果华为防火墙采用五元组NAT(NAPT)方式进行地址转换,外部设备无法通过转换后的地址和端口主动访问内部PC

三元组NAT方式可以很好的解决上述问题,因为三元组NAT方式在进行转换时有以下两个特点

- 三元组NAT的端口不能复用,保证了内部PC对外呈现的端口的一致性,不会动态变化,但是公网地址利用率低

- 支持外部设备通过转换后的地址和端口主动访问内部PC,华为防火墙即使没有配置相应的安全策略,也允许此类访问报文通过

华为防火墙上生成的Server-map表中存放主机的私网IP地址与公网IP地址的映射关系

- 正向Server-map表项保证内部PC转换后的地址和端口不变

- 反向Server-map表项允许外部设备可以主动访问内部PC

三元组NAT有两种

①本地(Local)三元组NAT

本地三元组NAT生成的Server-Map表中包含安全区域参数,只有此安全区域的主机可以访问内网主机

②全局(Global)三元组NAT

全局三元组NAT生成的Server-Map表中不包含安全区域参数,一旦建立,所有安全区域的主机都可以访问内网主机

华为防火墙支持Smart三元组NAT功能,可以根据报文的目的端口来选择分配端口的模式,在一定程度上提高公网地址的利用率,当报文的目的端口属于设置的端口范围之内,就采用NAPT模式来分配端口,如果报文的目的端口不属于设置的端口范围之内,则采用三元组NAT模式来分配端口

12、目的NAT简介

目的NAT是指对报文中的目的地址和端口进行转换,通过目的NAT技术将公网IP地址转换成私网IP地址,使公网用户可以利用公网地址访问内部Server

当外网用户访问内部Server时,华为防火墙的处理过程如下

- 当外网用户访问内网Server的报文到达华为防火墙时,华为防火墙将报文的目的IP地址由公网地址转换为私网地址

- 当回程报文返回至华为防火墙时,华为防火墙再将报文的源地址由私网地址转换为公网地址

13、目的NAT分类

根据转换后的目的地址是否固定,目的NAT分为静态目的NAT和动态目的NAT

(1)静态目的NAT

静态目的NAT是一种转换报文目的IP地址的方式,且转换前后的地址存在一种固定的映射关系,通常情况下,出于安全的考虑,不允许外部网络主动访问内部网络,但是在某些情况下,还是希望能够为外部网络访问内部网络提供一种途径,例如,公司需要将内部网络中的资源提供给外部网络中的客户和出差员工访问

当主机通过静态目的NAT访问Server时,华为防火墙的处理过程如下

- 华为防火墙收到Internet上用户访问的报文的首包后,将匹配NAT策略的报文的目的地址进行转换

- 华为防火墙选择一个私网IP地址,替换报文的目的地址,同时可以选择使用新的端口替换目的端口号或者端口号保持不变,公网地址与私网地址一对一进行映射的场景下,公网地址与目的地址池地址按顺序一对一进行映射,华为防火墙从地址池中依次取出私网IP地址,替换报文的目的地址

- 报文通过安全策略后,华为防火墙建立会话表,然后将报文发送至内网服务器

- 华为防火墙收到Server响应主机的报文后,通过查找会话表匹配到3中建立的表项,用源主机报文的目的地址替换Server的IP地址,然后将报文发送至主机

- 后续主机继续发送给Server的报文,防火墙都会直接根据会话表项的记录对其进行转换

NAT Server会生成Server-map表,并通过Server-map保存地址转换前后的映射关系,与NAT Server不同,基于NAT策略的静态目的NAT不会产生Server-map表,但如果转换前的地址没有变化,转换后的目的地址也不会改变,转换前后的目的依然会存在固定的映射关系,华为防火墙在进行地址转换的过程中还可以选择是否多个地址转换为同一个目的地址,是否选择端口转换,以满足不同场景的需求

(2)动态目的NAT

动态目的NAT是一种动态转换报文目的IP地址的方式,转换前后的地址不存在一种固定的映射关系,通常情况下,静态目的NAT可以满足大部分目的地址转换的场景,但是在某些情况下,希望转换后的地址不固定,例如,移动终端通过转换目的地址访问无线网络

当主机通过动态目的NAT访问Server时,华为防火墙的处理过程如下

- 华为防火墙收到主机发送的报文后,将匹配NAT策略的报文进行目的地址转换,从地址池中随机选择一个地址作为转换后的地址,将报文的目的IP地址进行转换

- 华为防火墙通过域间安全策略检查后建立会话表,然后将报文发送至Server

- 华为防火墙收到Server响应主机的报文后,通过查找会话表匹配到2中建立的表项,将报文的源地址替换,然后将报文发送至主机

基于ACL的目的NAT将符合特定条件的报文的目的地址以及目的端口转换为指定的地址及端口,其中特定条件包含“安全区域”和“ACL”两项,即设备只对来自某一安全区域且命中特定ACL的报文进行目的NAT,工作原理与基于NAT策略的动态目的NAT的工作原理类似,区别在于转换地址的匹配条件不同,基于ACL的目的NAT通过特定条件匹配,而基于NAT策略的动态目的NAT通过NAT策略匹配

二、防火墙NAT配置

1、案例

2、配置过程

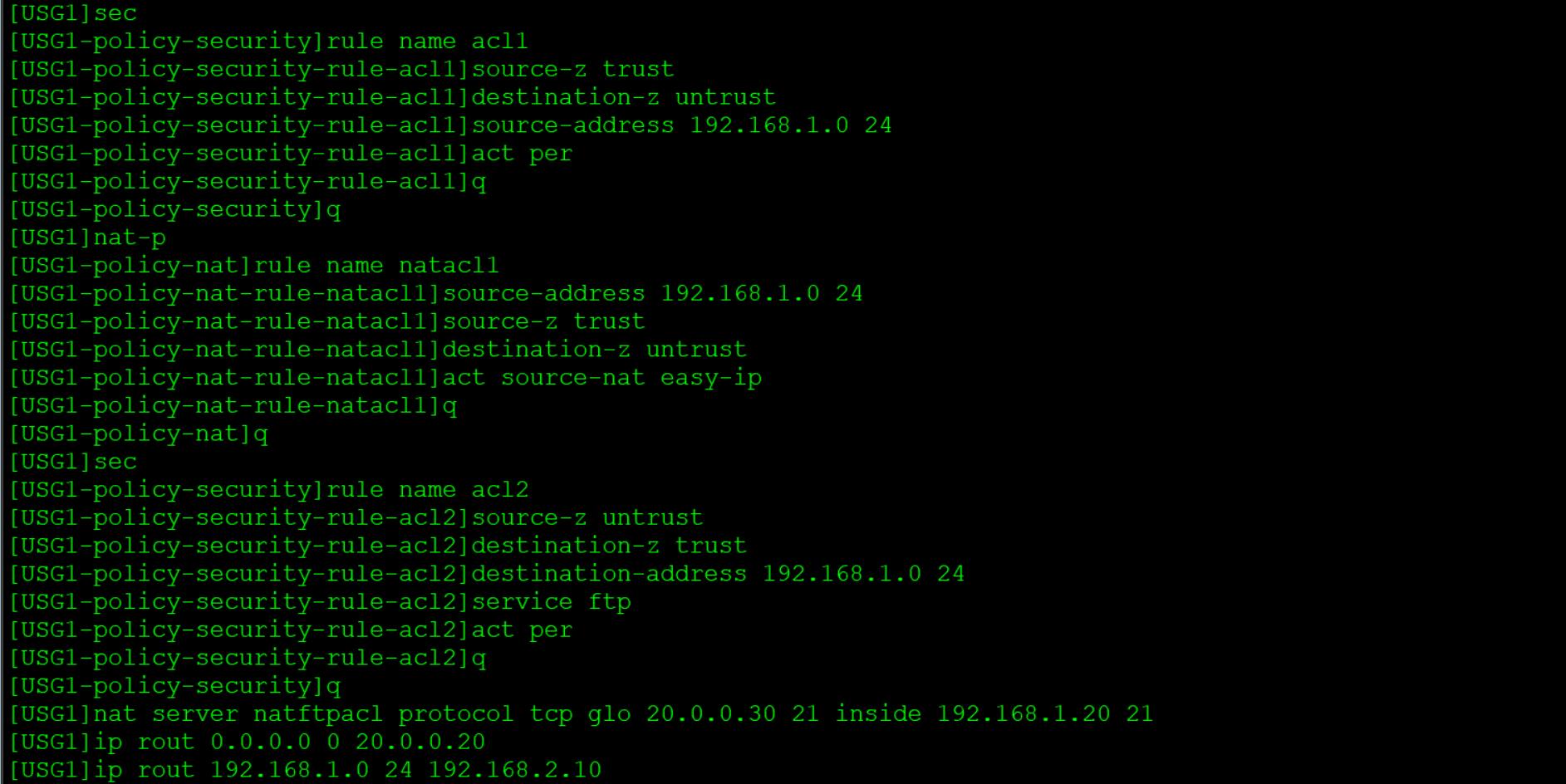

(1)USG1

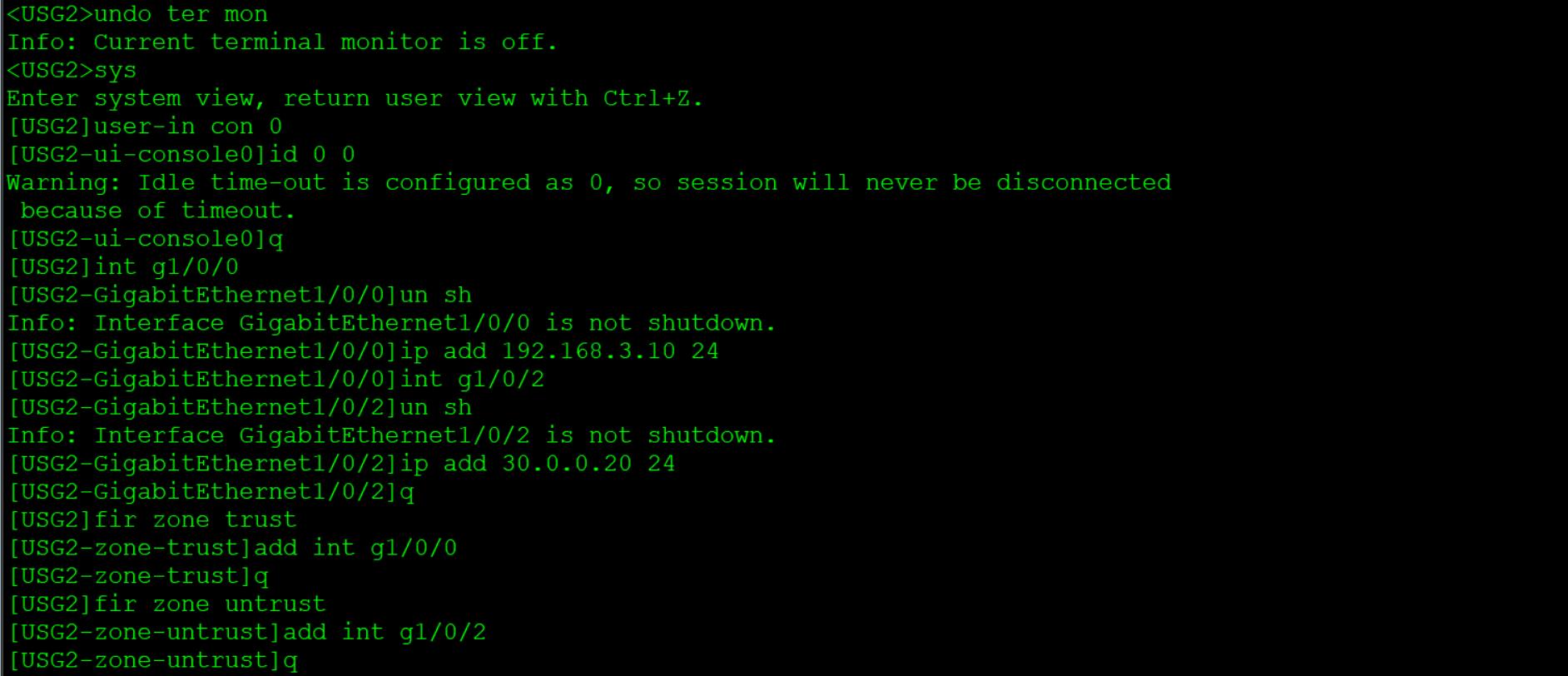

(2)USG2

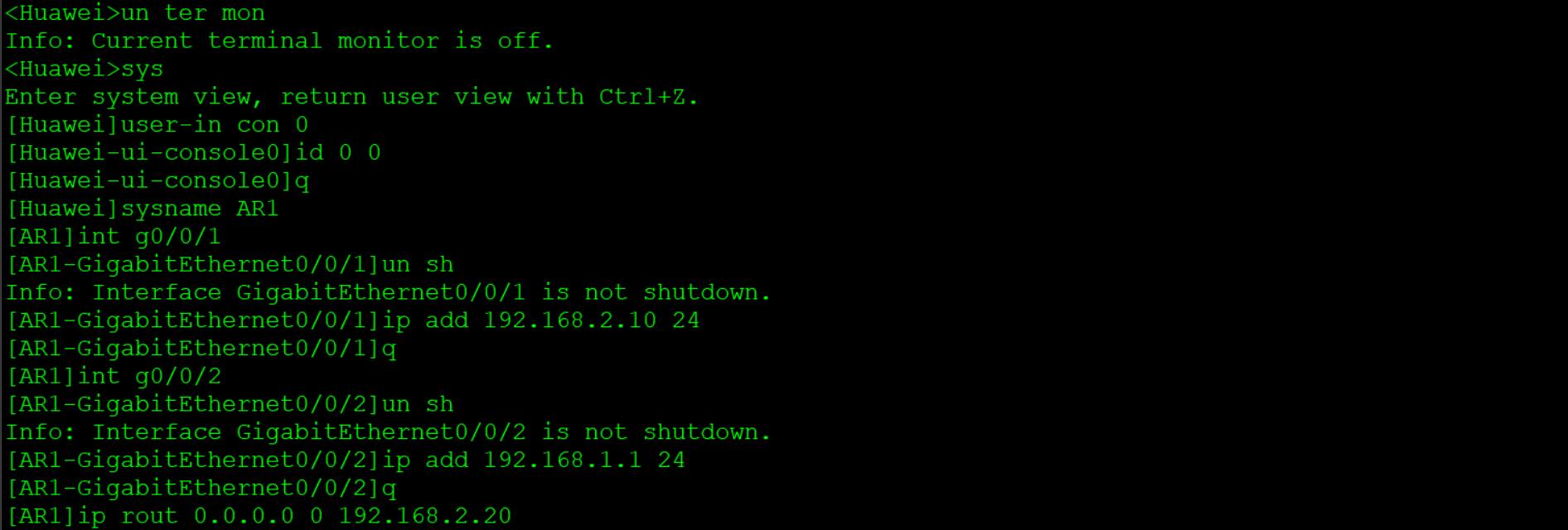

(3)AR1

(4)AR2

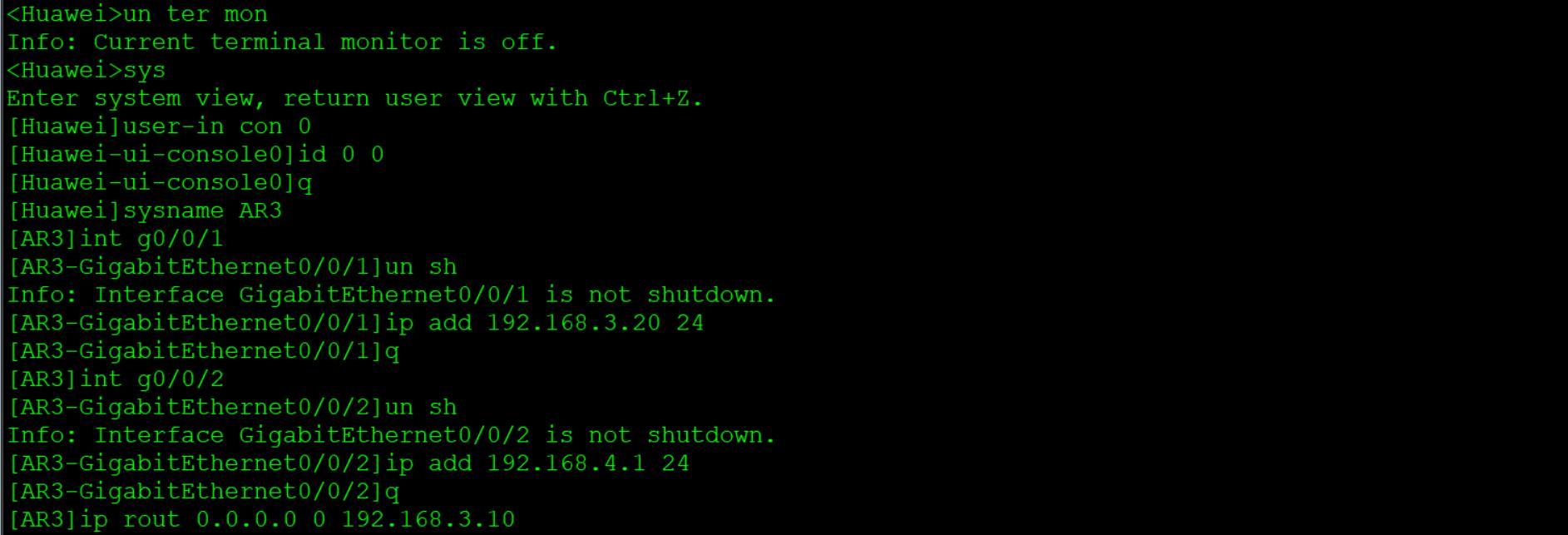

(5)AR3

3、测试

(1)客户机1

(2)客户机2

结语

缺省情况下,端点无关过滤功能处于开启状态,端点无关过滤功能开启后,当Internet上的用户主动访问位于内部网络的用户时,将会匹配目的Server-map表,华为防火墙根据目的Server-map表中的转换关系进行地址转换,然后不进行安全策略处理,直接转发报文,如果没有开启端点无关过滤功能,则还是会查找安全策略规则,由安全策略规则决定是否转发报文

以上是关于华为防火墙配置(防火墙NAT)的主要内容,如果未能解决你的问题,请参考以下文章