Android 逆向函数拦截原理 ( 通过修改 GOT 全局偏移表拦截函数 | 通过在实际被调用的函数中添加跳转代码实现函数拦截 )

Posted 韩曙亮

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Android 逆向函数拦截原理 ( 通过修改 GOT 全局偏移表拦截函数 | 通过在实际被调用的函数中添加跳转代码实现函数拦截 )相关的知识,希望对你有一定的参考价值。

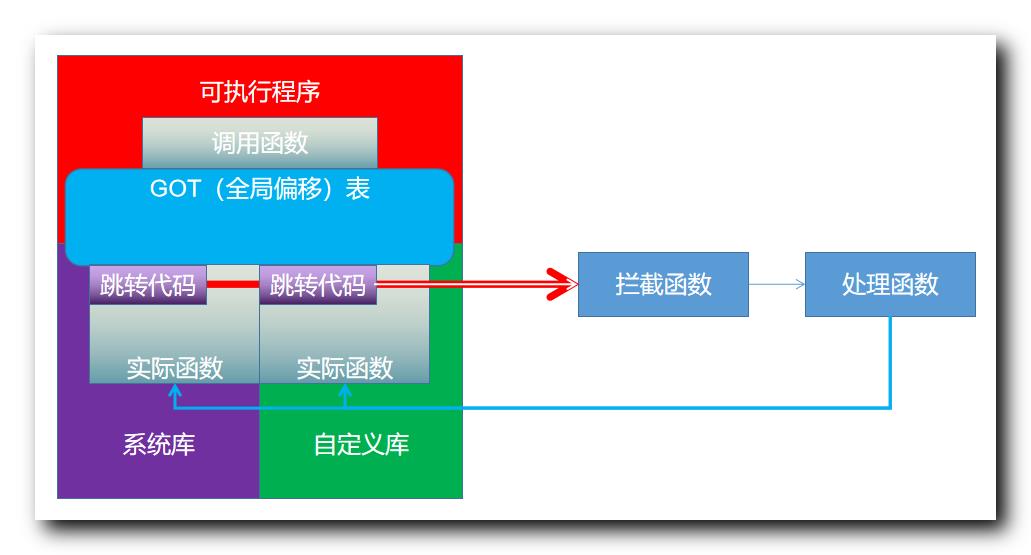

一、通过修改 GOT 全局偏移表拦截函数

使用 GOT 全局偏移表 拦截函数 , 只需要将 GOT 表中的 函数地址 指向 我们 自定义的 拦截函数 即可 ;

当调用 指定的 需要被 拦截的函数时 , 就会调用我们 自定义的 拦截函数 , 之后再调用 自定义的处理函数 , 处理函数有如下处理方式 :

- ① 调用被拦截函数 : 真实调用实际 被拦截的函数 , 只是 对参数 或 返回值 进行一系列处理 , 然后返回 返回值 ;

- ② 不调用被拦截函数 : 也可以不调用 被拦截函数 , 自己实现一个新的逻辑 替代 被拦截的函数 ;

GOT 表的拦截地址就是一个跳转代码 ;

该方法存在弊端 , 如果使用 dlopen 函数打开动态库 , 可以直接拿到函数地址执行该函数 , 此时根本就不会向 GOT 表中存放函数地址 , 这样就拦截不到函数了 ;

参考之前的博客 【Android 逆向】Android 进程注入工具开发 ( 注入代码分析 | 获取注入的 libbridge.so 动态库中的 load 函数地址 并 通过 远程调用 执行该函数 ), 使用 dlopen 函数直接加载 libbridge.so 动态库 , 然后调用 dlsym 函数 , 获取 libbridge.so 动态库中的 load 函数地址 , 根据该函数地址 , 可以直接调用函数 , 这样就完美的避开了 GOT 全局偏移表 , 而执行函数 ;

因此 , 使用 GOT 表拦截函数并不能保证 100% 成功 ;

二、通过在实际被调用的函数中添加跳转代码实现函数拦截

在 实际的被调用的函数 中 , 添加 跳转代码 , 跳转到 拦截函数 中 , 然后 拦截函数 调用 处理函数 , 处理函数调用真正的实际函数 , 返回一个返回值 ;

该跳转代码添加的方式是 直接覆盖 实际函数的 代码 , 不能改变 函数代码 的总体大小 , 否则会导致整体的函数库调用出现问题 ; 如 : 跳转代码 5 字节 , 直接将 实际函数的 前 5 字节 修改为 跳转代码 ;

这里注意 , 处理函数 调用 被拦截的 实际函数时 , 这个实际函数中 开始的代码 是我们插入的 跳转代码 , 真实调用时 , 一定要将 跳转代码 恢复成原来的状态 然后才能继续调用 ;

该方法 100% 可以执行成功 ;

以上是关于Android 逆向函数拦截原理 ( 通过修改 GOT 全局偏移表拦截函数 | 通过在实际被调用的函数中添加跳转代码实现函数拦截 )的主要内容,如果未能解决你的问题,请参考以下文章

Android 逆向函数拦截 ( 修改内存页属性 | x86 架构插桩拦截 )

Android 逆向函数拦截 ( ARM 架构下的插桩拦截 | 完整代码示例 )

Android 逆向函数拦截原理 ( 可执行程序基本结构 | GOT 全局偏移表 | 可执行程序函数调用步骤 )

Android 逆向函数拦截实例 ( ③ 刷新 CPU 高速缓存 | ④ 处理拦截函数 | ⑤ 返回特定结果 )

Android 逆向函数拦截实例 ( 函数拦截流程 | 定位动态库及函数位置 )

Android 逆向函数拦截实例 ( ② 插桩操作 | 保存实际函数入口 6 字节数据 | 在插桩的函数入口写入跳转指令 | 构造拼接桩函数 )