Android 逆向Android 进程注入工具开发 ( 总结 | 源码编译 | 逆向环境搭建使用 | 使用进程注入工具进行逆向操作 ) ★★★

Posted 韩曙亮

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Android 逆向Android 进程注入工具开发 ( 总结 | 源码编译 | 逆向环境搭建使用 | 使用进程注入工具进行逆向操作 ) ★★★相关的知识,希望对你有一定的参考价值。

文章目录

一、android 进程注入工具开发系列博客

Android 进程注入工具开发系列博客 :

- 【Android 逆向】Android 进程代码注入原理 ( 进程注入原理 | 远程调用流程 | 获取函数地址 | 设置 IP 寄存器 | mmap 申请内存 | 设置 SP 寄存器 )

- 【Android 逆向】Android 进程代码注入原理 ( 注入本质 | 静态注入和动态注入 | 静态注入两种方式 | 修改动态库重打包 | 修改 /data/app/xx/libs 动态库 )

- 【Android 逆向】Android 进程注入工具开发 ( Visual Studio 开发 Android NDK 应用 | VS 自带的 Android 平台应用创建与配置 )

- 【Android 逆向】Android 进程注入工具开发 ( Visual Studio 开发 Android NDK 应用 | 使用 Makefile 构建 Android 平台 NDK 应用 )

- 【Android 逆向】Android 进程注入工具开发 ( 调试进程中寄存器的作用 | 通过 EIP 寄存器控制程序运行 | EIP 寄存器的存档与恢复 )

- 【Android 逆向】Android 进程注入工具开发 ( EIP 寄存器指向 dlopen 函数 | ESP 寄存器指向栈内存 | 调试程序收回目标进程控制权 )

- 【Android 逆向】Android 进程注入工具开发 ( 远程调用总结 | 远程调用注意事项 )

- 【Android 逆向】Android 进程注入工具开发 ( 系统调用 | Android NDK 中的系统调用示例 )

- 【Android 逆向】Android 进程注入工具开发 ( Visual Studio 开发 Android NDK 应用 | Visual Studio 中 SDK 和 NDK 安装位置 )

- 【Android 逆向】Android 进程注入工具开发 ( SO 进程注入环境及 root 权限获取 | 进程注入时序分析 )

- 【Android 逆向】Android 进程注入工具开发 ( 编译注入工具 | 编译结果文件说明 | 注入过程说明 )

- 【Android 逆向】Android 进程注入工具开发 ( 注入代码分析 | 注入工具的 main 函数分析 )

- 【Android 逆向】Android 进程注入工具开发 ( 注入代码分析 | 调试进程 ATTACH 附着目标进程 | 读取目标函数寄存器值并存档 )

- 【Android 逆向】Android 进程注入工具开发 ( 注入代码分析 | 获取 远程 目标进程 中的 /system/lib/libc.so 动态库中的 mmap 函数地址 )

- 【Android 逆向】Android 进程注入工具开发 ( 注入代码分析 | 远程调用 目标进程中 libc.so 动态库中的 mmap 函数 一 | mmap 函数简介 )

- 【Android 逆向】Android 进程注入工具开发 ( 注入代码分析 | 远程调用 目标进程中 libc.so 动态库中的 mmap 函数 二 | 准备参数 | 远程调用 mmap 函数 )

- 【Android 逆向】Android 进程注入工具开发 ( 注入代码分析 | 远程调用 目标进程中 libc.so 动态库中的 mmap 函数 三 | 等待远程函数执行完毕 | 寄存器获取返回值 )

- 【Android 逆向】Android 进程注入工具开发 ( 注入代码分析 | 获取 linker 中的 dlopen 函数地址 并 通过 远程调用 执行该函数 )

- 【Android 逆向】Android 进程注入工具开发 ( 注入代码分析 | 获取注入的 libbridge.so 动态库中的 load 函数地址 并 通过 远程调用 执行该函数 )

- 【Android 逆向】Android 进程注入工具开发 ( 注入代码分析 | 注入工具收尾操作 | 关闭注入的动态库 | 恢复寄存器 | 脱离远程调试附着 )

- 【Android 逆向】Android 进程注入工具开发 ( 远程调用 | x86 架构的返回值获取 | arm 架构远程调用 )

- 【Android 逆向】Android 进程注入工具开发 ( 远程进程 注入动态库 文件操作 | Android 进程读取文件所需的权限 | fopen 打开文件标志位 | 验证文件权限 )

- 【Android 逆向】Android 进程注入工具开发 ( 远程进程注入动态库文件操作 | 注入动态库 加载 业务动态库 | 业务动态库启动 | pthread_create 线程开发 )

二、Android 进程注入工具 源码下载编译

源码下载地址 : https://download.csdn.net/download/han1202012/37385877

使用 Visual Studio 2019 编译上述源码 ;

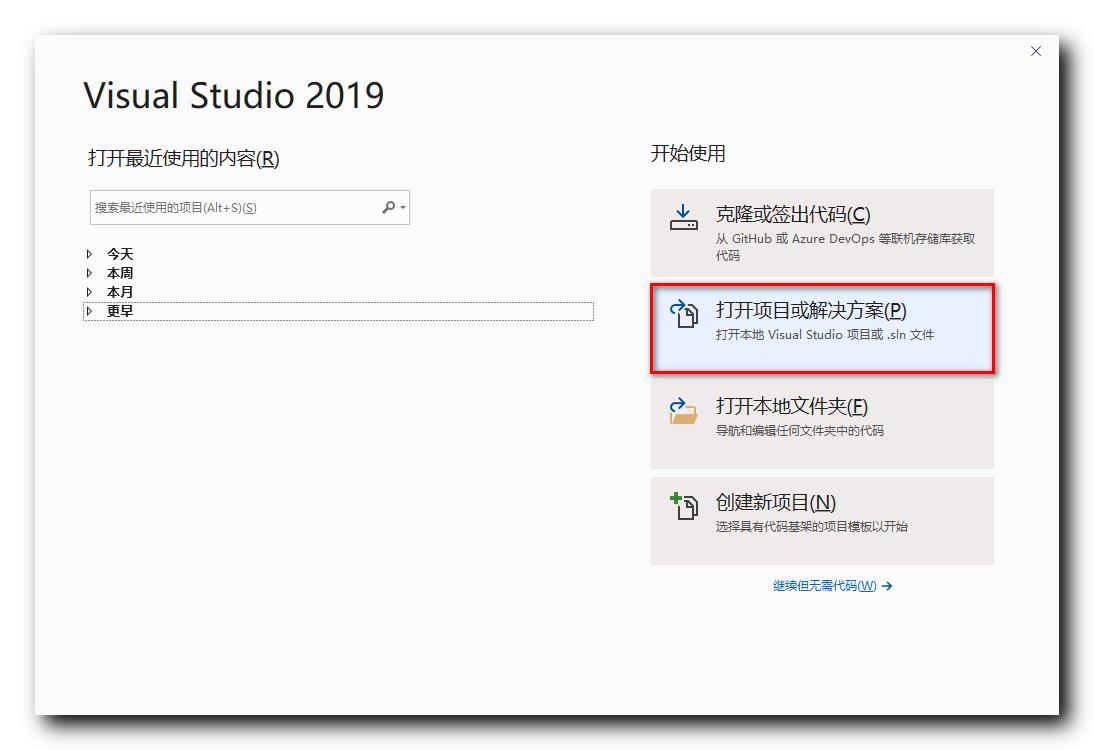

选择 " 打开项目或解决方案 " ,

打开 magic 目录下的 magic.vcxproj 项目文件 ,

打开项目 ,

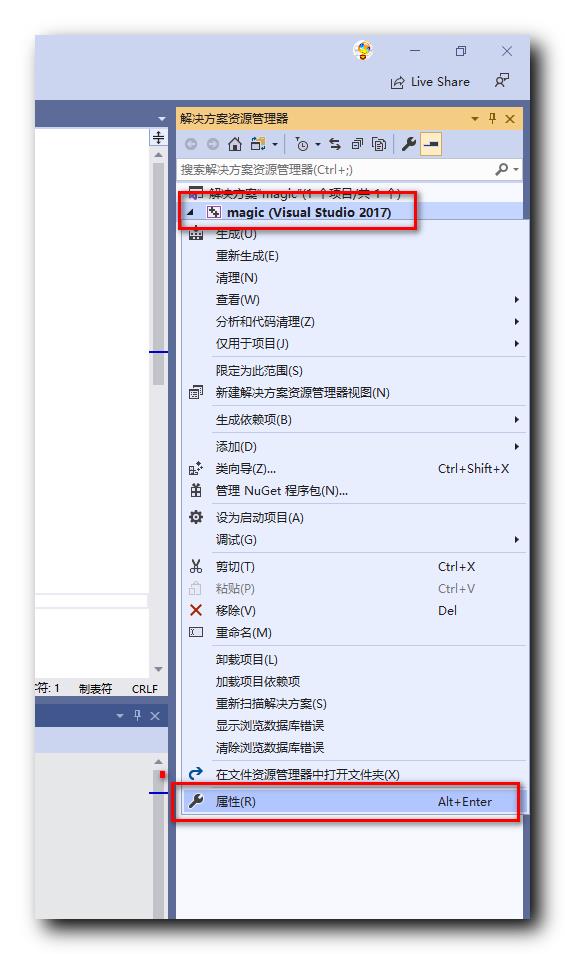

右键点击 " 解决方案资源管理器 " 中的解决方案 , 在弹出的菜单中 , 选择最后一个 " 属性 " 设置选项 ,

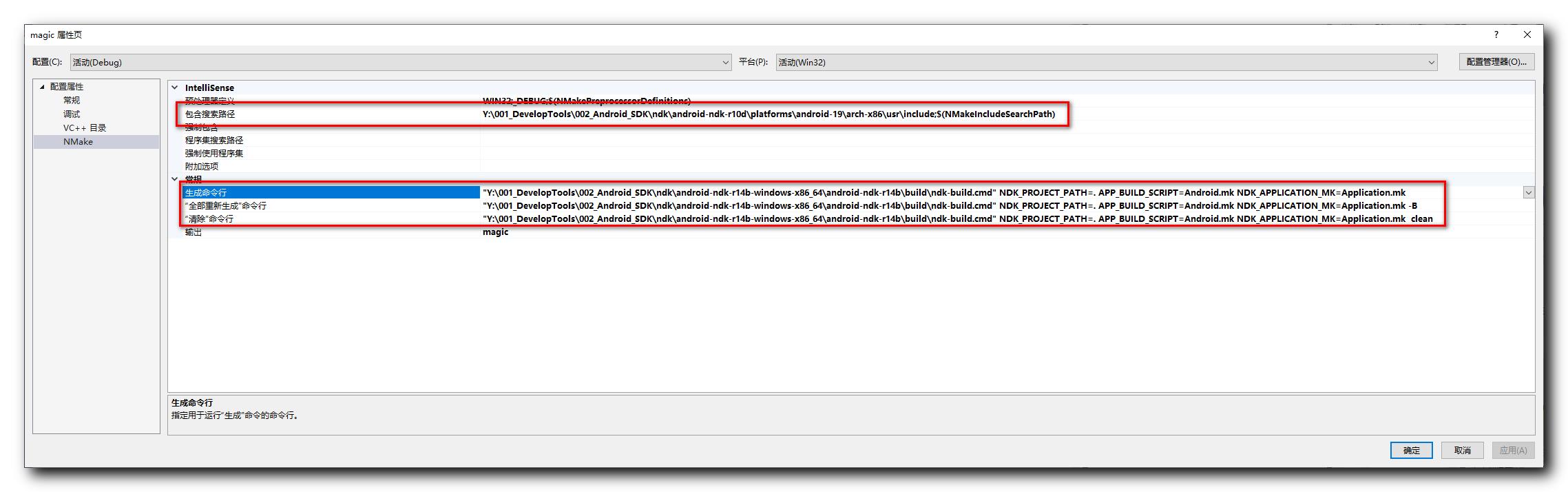

需要手动配置这 4 4 4 个选项 , 必须是相同的版本才可以 , 没有的话 , 自行去下载 ;

包含搜索路径 : Y:\\001_DevelopTools\\002_Android_SDK\\ndk\\android-ndk-r10d\\platforms\\android-19\\arch-x86\\usr\\include;$(NMakeIncludeSearchPath)

生成命令行 : "Y:\\001_DevelopTools\\002_Android_SDK\\ndk\\android-ndk-r14b-windows-x86_64\\android-ndk-r14b\\build\\ndk-build.cmd" NDK_PROJECT_PATH=. APP_BUILD_SCRIPT=Android.mk NDK_APPLICATION_MK=Application.mk

"全部重新生成" 命令行 : "Y:\\001_DevelopTools\\002_Android_SDK\\ndk\\android-ndk-r14b-windows-x86_64\\android-ndk-r14b\\build\\ndk-build.cmd" NDK_PROJECT_PATH=. APP_BUILD_SCRIPT=Android.mk NDK_APPLICATION_MK=Application.mk -B

"清除" 命令行 : "Y:\\001_DevelopTools\\002_Android_SDK\\ndk\\android-ndk-r14b-windows-x86_64\\android-ndk-r14b\\build\\ndk-build.cmd" NDK_PROJECT_PATH=. APP_BUILD_SCRIPT=Android.mk NDK_APPLICATION_MK=Application.mk clean

电脑中必须有 android-ndk-r10d 和 android-ndk-r14b 这两个版本的 NDK , 其它版本 , 大概率会编译失败 ;

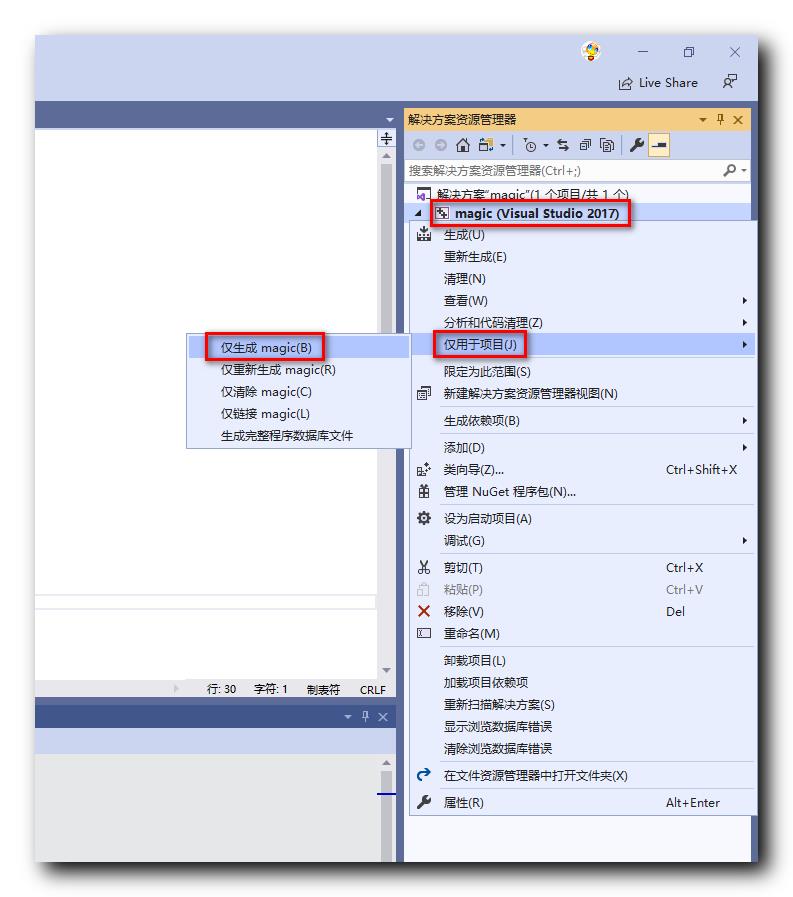

配置完成后 , 右键点击 解决方案 , 选择 " 仅用于项目 / 仅生成 magic " 选项 ,

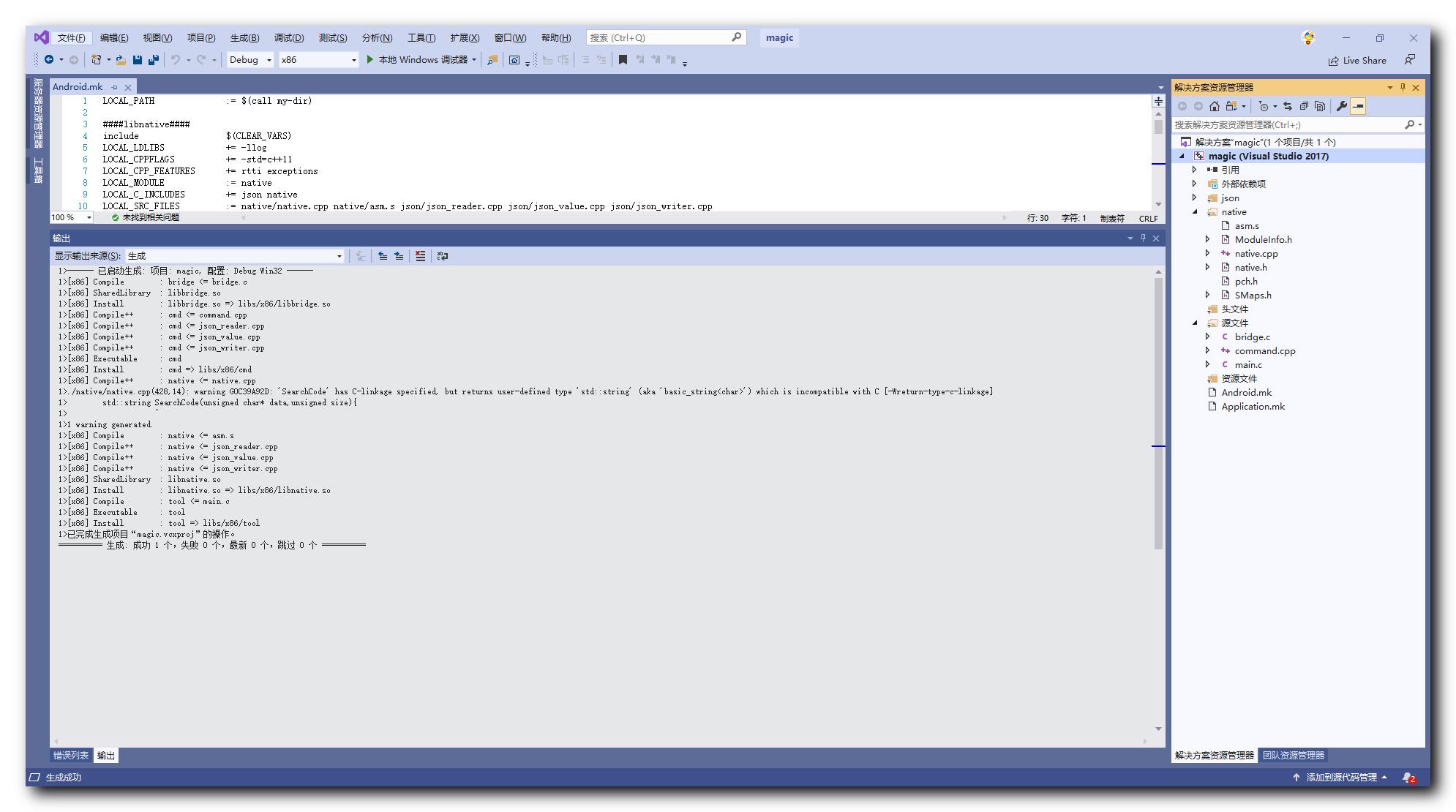

命令行输出如下内容 , 说明编译完成 ;

1>------ 已启动生成: 项目: magic, 配置: Debug Win32 ------

1>[x86] Compile : bridge <= bridge.c

1>[x86] SharedLibrary : libbridge.so

1>[x86] Install : libbridge.so => libs/x86/libbridge.so

1>[x86] Compile++ : cmd <= command.cpp

1>[x86] Compile++ : cmd <= json_reader.cpp

1>[x86] Compile++ : cmd <= json_value.cpp

1>[x86] Compile++ : cmd <= json_writer.cpp

1>[x86] Executable : cmd

1>[x86] Install : cmd => libs/x86/cmd

1>[x86] Compile++ : native <= native.cpp

1>./native/native.cpp(428,14): warning G0C39A92D: 'SearchCode' has C-linkage specified, but returns user-defined type 'std::string' (aka 'basic_string<char>') which is incompatible with C [-Wreturn-type-c-linkage]

1> std::string SearchCode(unsigned char* data,unsigned size){

1> ^

1>1 warning generated.

1>[x86] Compile : native <= asm.s

1>[x86] Compile++ : native <= json_reader.cpp

1>[x86] Compile++ : native <= json_value.cpp

1>[x86] Compile++ : native <= json_writer.cpp

1>[x86] SharedLibrary : libnative.so

1>[x86] Install : libnative.so => libs/x86/libnative.so

1>[x86] Compile : tool <= main.c

1>[x86] Executable : tool

1>[x86] Install : tool => libs/x86/tool

1>已完成生成项目“magic.vcxproj”的操作。

========== 生成: 成功 1 个,失败 0 个,最新 0 个,跳过 0 个 ==========

在 Y:\\002_WorkSpace\\002_VS\\magic\\libs\\x86 目录下 , 生成如下可执行文件和动态库 , 这是逆向的工具 和 要注入的动态库 ;

三、逆向环境搭建

参考 【Android 逆向】修改运行中的 Android 进程的内存数据 ( 运行环境搭建 Android 模拟器安装 | 拷贝 Android 平台可执行文件和动态库到 /data/system ) 博客 , 搭建逆向环境 ;

使用 雷电模拟器 3.75 版本 , 作为运行环境 ;

拷贝在 Visual Studio 中编译的 Android 平台的 4 4 4 可执行文件和动态库到 /data/system/debug 目录下 , 赋予 777 权限 ;

四、使用注入工具进行逆向操作

参考

- 【Android 逆向】修改运行中的 Android 进程的内存数据 ( Android 命令行中获取要调试的应用进程的 PID | 进程注入调试进程内存的 so 库 )

- 【Android 逆向】修改运行中的 Android 进程的内存数据 ( 使用 IDA 分析要修改的内存特征 | 根据内存特征搜索修改点 | 修改进程内存 )

博客 , 进行逆向 ;

1、获取远程进程号

执行

dumpsys activity top|grep pid

命令 , 查看当前运行进程的进程号 ;

2、注入工具准备

进入 /data/system/debug/ 目录 ,

cd /data/system/debug/

为 /data/system/debug/ 目录下的四个文件 , 赋予 777 权限 ;

chmod 777 ./*

3、注入动态库

执行

./tool 2328

命令 , 注入动态库到 2328 进程中 , 该进程号是上面 dumpsys 命令获取的 ;

4、查询内存

执行

./cmd 2328 searchcode 0x59 0x28 0xB3 0x07 0x00 0x06 0x02 0x7B 0x41 0x08 10

查询 0x59 0x28 0xB3 0x07 0x00 0x06 0x02 0x7B 0x41 0x08 10 个字节的内存特征 , 获取到一个内存地址 ;

5、修改内存

执行

./cmd 2328 modify 96A2C355 0x58 0x28 0xB3 0x07 4

修改内存地址 , 一次只能修改 4 字节 ;

以上是关于Android 逆向Android 进程注入工具开发 ( 总结 | 源码编译 | 逆向环境搭建使用 | 使用进程注入工具进行逆向操作 ) ★★★的主要内容,如果未能解决你的问题,请参考以下文章