记录一次linux服务器被侵入攻击的现象

Posted fueen

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了记录一次linux服务器被侵入攻击的现象相关的知识,希望对你有一定的参考价值。

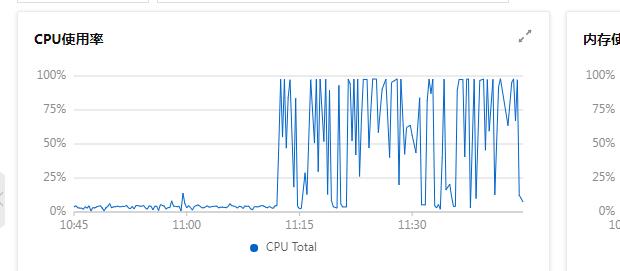

某天早上来的时候测试那边发消息通知后台服务用不了,然后我去检查服务是否正常启动,本来以为就只是挂了而已,结果看到了阿里云那边的警告通知,服务器已被入侵,(公司阿里云账户绑定手机邮箱都不是我,所以没办法在第一时间收到通知),然后去检查服务器cpu等情况,一看占用满了

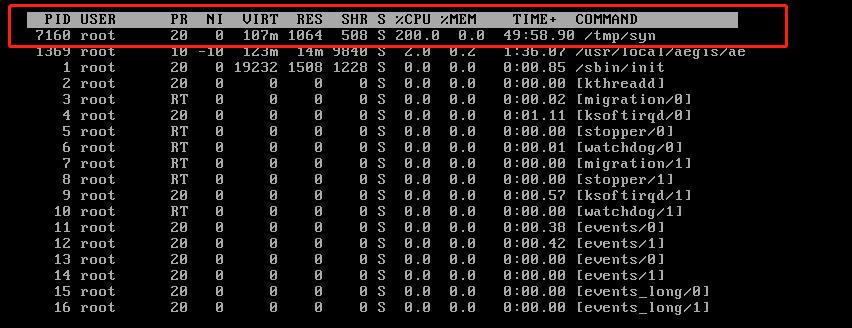

知道可能是被攻击了,这里有一个路径为/tem/syn的程序一直把cpu给跑满了,就尝试将进行给kill掉,然后去这个目录下把syn这个木马文件给删除掉,结果删掉了之后过了一会他又恢复了并且启动,这下就有点不知所措了,知道应该是还留了后门自动的

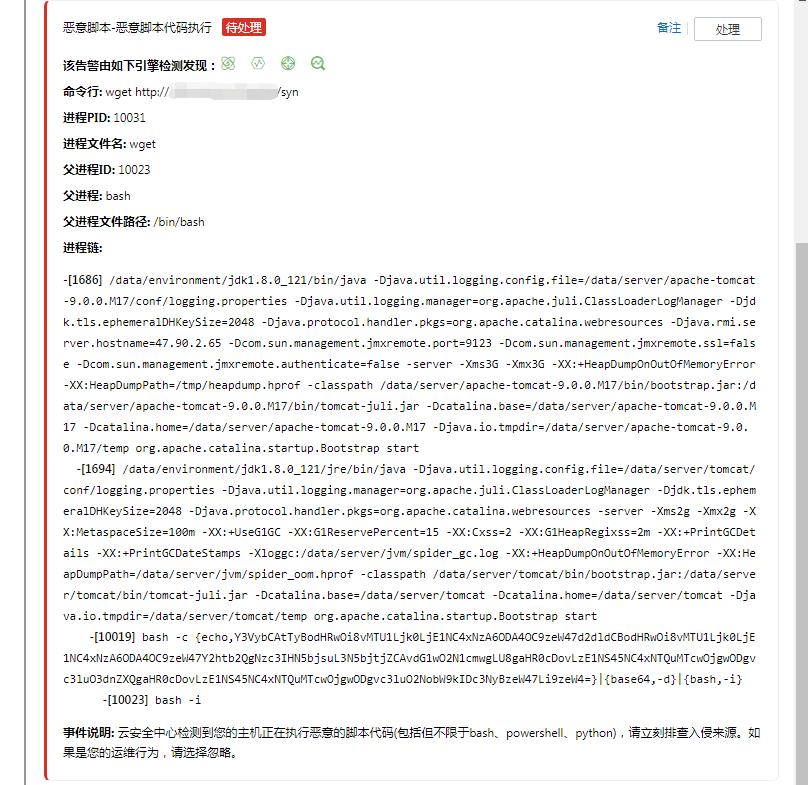

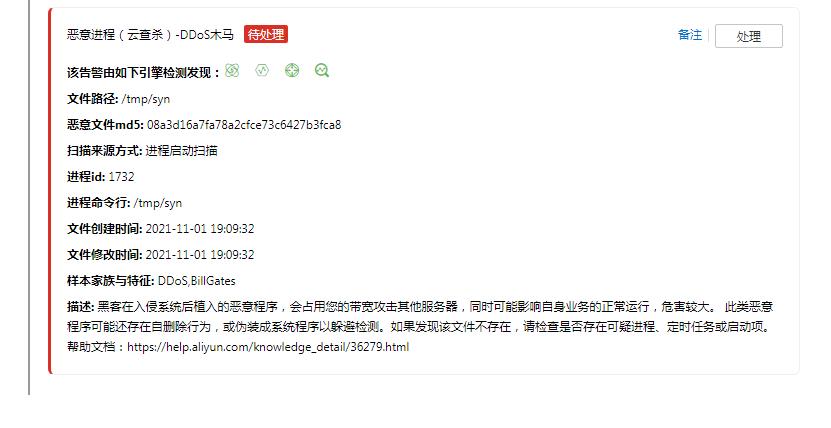

去查看阿里云警告的详情了解了一下大概的经过

从这里可以看到是有人侵入了服务器然后从他们那里下载了木马文件

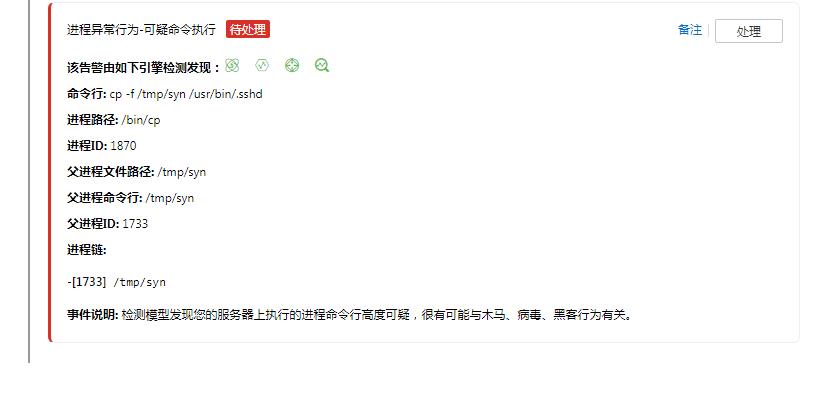

启动名为/tmp/syn的木马文件,并且修改了/usr/bin/.sshd和一些列的启动脚本

排查

网上找了一堆资料之后有了点头绪,首先是通过ps -ef 命令查看正在执行的程序(当时没有截图),但是我也只能确定/tmp/syn这个程序是异常的,然后我看到了还有/usr/bin/.sshd和/usr/bin/bsd-port/getty感觉有一些奇怪的,也懒得管那么多了,直接给这三个进程杀了

过了一会发现syn这个程序没有启动了,然后通过网上的方法挨个检查一些自启动的文件是否有问题

vim /etc/rc.local 检查是开启项里面是否有留下的命令 发现里面没有

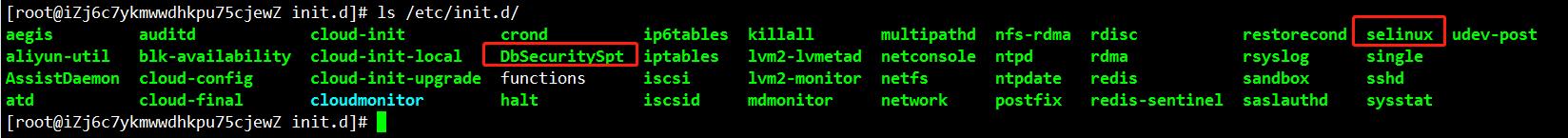

再去/etc/init.d路径下检查自启动的文件,发现了和某一篇文章里面提到一样的两个木马文件

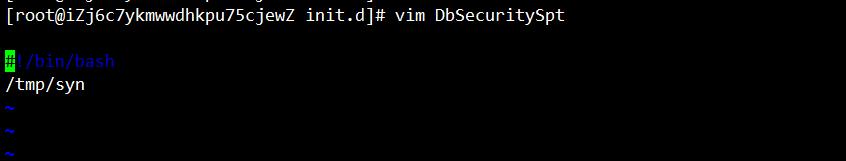

然后挨个打开看了一下里面的内容

就是这两个文件一直在启动木马程序,一怒之下直接给他干掉

然后再去把/usr/bin/bsd-port/getty和/tmp/syn这两个木马程序给清理掉

后续观察情况便正常了

简单判断有无木马

有无下列文件

cat /etc/rc.d/init.d/selinux

cat /etc/rc.d/init.d/DbSecuritySpt

ls /usr/bin/bsd-port

ls /usr/bin/dpkgd

查看大小是否正常

ls -lh /bin/netstat

ls -lh /bin/ps

ls -lh /usr/sbin/lsof

ls -lh /usr/sbin/ss

删除如下目录及文件

rm -rf /usr/bin/dpkgd (ps netstat lsof ss)

rm -rf /usr/bin/bsd-port (木马程序)

rm -f /usr/local/zabbix/sbin/zabbix_AgentD (木马程序)

rm -f /usr/local/zabbix/sbin/conf.n

rm -f /usr/bin/.sshd

rm -f /usr/bin/sshd

rm -f /root/cmd.n

rm -f /root/conf.n

rm -f /root/IP

rm -f /tmp/gates.lod

rm -f /tmp/moni.lod

rm -f /tmp/notify.file 程序

rm -f /tmp/gates.lock 进程号

rm -f /etc/rc.d/init.d/DbSecuritySpt(启动上述描述的那些木马变种程序)

rm -f /etc/rc.d/rc1.d/S97DbSecuritySpt

rm -f /etc/rc.d/rc2.d/S97DbSecuritySpt

rm -f /etc/rc.d/rc3.d/S97DbSecuritySpt

rm -f /etc/rc.d/rc4.d/S97DbSecuritySpt

rm -f /etc/rc.d/rc5.d/S97DbSecuritySpt

rm -f /etc/rc.d/init.d/selinux(默认是启动/usr/bin/bsd-port/getty)

rm -f /etc/rc.d/rc1.d/S99selinux

rm -f /etc/rc.d/rc2.d/S99selinux

rm -f /etc/rc.d/rc3.d/S99selinux

rm -f /etc/rc.d/rc4.d/S99selinux

rm -f /etc/rc.d/rc5.d/S99selinux

总结:

首先通过ps -ef 查看是否有异常的进程

检查自启动的文件里面是否有被修改 ls /etc/init.d vim /etc/rc.local

ls /usr/bin/dpkgd/ #替换的工具,系统自带的工具正常不会在这个目录下,并且也不可用

netstat lsof ps ss

/usr/bin/bsd-port #判断是自动生成 getty 或着后门程序

/usr/sbin/.sshd #判断是后门程序

平时在对服务器安全这方面还是得上点心,之前一直把防火墙关闭,也从来没有去检查服务器日志之类的,端口也是有需要就开,后面还是老老实实把端口控制一下,防火墙该开的还是开启吧,也算是吃一堑长一智

以上是关于记录一次linux服务器被侵入攻击的现象的主要内容,如果未能解决你的问题,请参考以下文章