恶意代码分析实战——Lab03-01.exe基础动态分析篇

Posted Bng!

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了恶意代码分析实战——Lab03-01.exe基础动态分析篇相关的知识,希望对你有一定的参考价值。

恶意代码分析实战——Lab03-01.exe基础动态分析篇

1.实验目的

综合运用各种分析工具,分析Lab03-01.exe的基本信息,并推测其功能。

2.实验环境(硬件、软件)

VMware虚拟机(winxp):

硬件:处理器Intel® Core™ i5-10210U CPU @ 1.60GHz 2.11 GHz

软件:32位操作系统

kali虚拟机

3.实验步骤(详细描述操作过程,关键分析需要附截图)

(1)静态分析

①MD5值

②peid分析

可以看到Lab03-01.exe已被加壳处理

③strings分析

strings Lab03-01.exe

发现一些注册表信息和一个exe文件以及一个可以的域名

猜测分析可能会通过连接访问该网址下载某些木马文件或者通过vmx32to64.exe下载打开某些后门,,所以在动态分析中重点关注注册表修改信息和文件的增加删除以及联网操作

(2)动态分析

①regshot注册表分析

Regshot拍摄第一次快照后运行Lab03-01.exe

运行Lab03-01.exe后记录第二次快照

点击compare将两次注册表信息对比后发现新增注册表键值

发现在自启动项VideoDriver中增加了键值43 3A 5C 57 49 4E 44 4F 57 53 5C 73 79 73 74 65 6D 33 32 5C 76 6D 78 33 32 74 6F 36 34 2E 65 78 65,将它换成字符为C:\\WINDOWS\\system32\\vmx32to64.exe,说明VideoDriver自启动项就是指向system32目录下的vmx32to64.exe

②process explorer分析

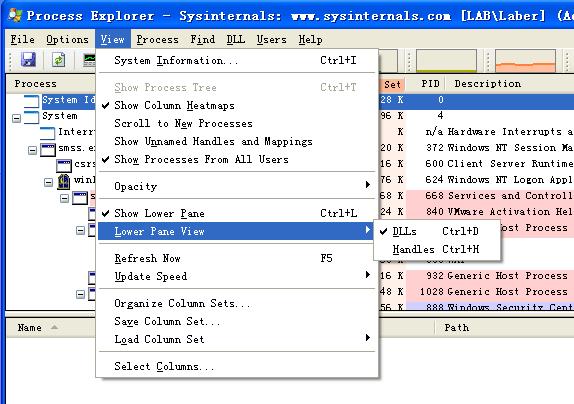

打开explorer的下端窗口查看DLLs动态链接库

运行Lab03-01.exe后发现

在Lab03-01.exe中存在ws2_32.dll和wshtcpip.dll所以说明存在网络方面的操作

③process monitor分析

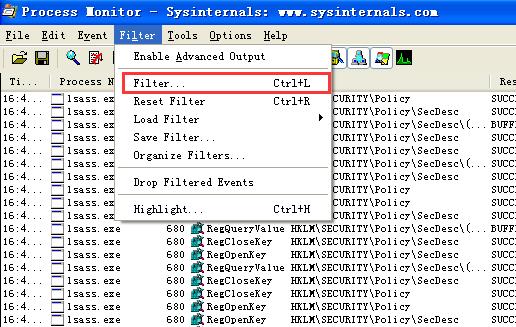

进入Filter窗口添加筛选条件

由于在之前静态分析时猜测该程序会下载vmx32to64.exe文件,顾在运行Lab03-01.exe后可以ctrl+F直接搜索vmx32to64.exe后

发现在windows\\system32路径下创建写入来vmx32to64.exe文件并且在在currentversion\\run下创建了VideoDriver自启动项键值

来到windows\\system32目录下查看vmx32to64文件

查看它的MD5值发现它同Lab03-01.exe一样,所以得出结论Lab03-01.exe将自己复制到windows\\system32目录下,而在上面的注册表分析中VideoDriver自启动项键值指向了windows\\system32路径下的vmx32to64.exe

④ApateDNS网络访问分析

发现它访问了www.practicalmalwareanalysis.com这个网址

ApateDNS虚拟网络配置可参考文章《恶意代码分析实战——使用Apatedns和Inetsim模拟网络环境》

4.实验结论

Lab03-01.exe的功能将自己复制到system32目录下,并开机自启动

且Lab03-01.exe运行使访问www.practicalmalwareanalysis.com网址

以上是关于恶意代码分析实战——Lab03-01.exe基础动态分析篇的主要内容,如果未能解决你的问题,请参考以下文章