安卓逆向 -- 实战某峰窝APP(静态分析)

Posted web安全工具库

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安卓逆向 -- 实战某峰窝APP(静态分析)相关的知识,希望对你有一定的参考价值。

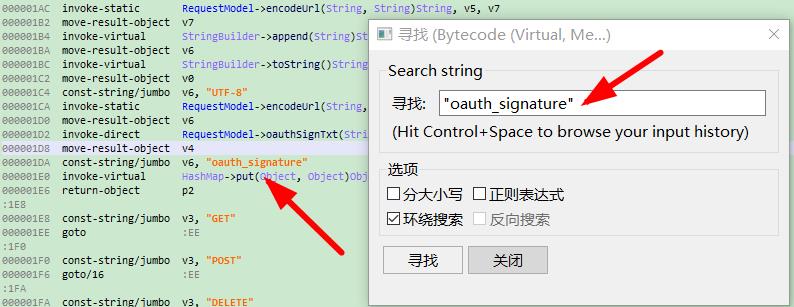

一、通过抓包进行对比分析,需要找的参数的是"oauth_signature",感觉像是Base64编码

二、JEB载入该APP搜索关键词

三、按tab键,切换成java代码,有个关键加密函数“cryptoParams”

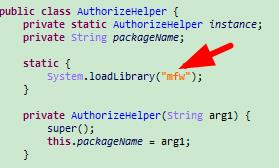

四、双击进入该函数,该函数又调用了一个原生函数“xAuthencode”

五、往上翻,发现该函数来自名为"mfs"的SO文件

六、将该SO拖进IDA继续分析

七、打开导出函数选项卡,发现有xAuthencode函数

八、双击进入该函数,并通过F5编译伪C代码,是MAC Sha1算法

预告

下节课我们将动态调试,获取相关参数并验证加密结果

禁止非法,后果自负

欢迎关注公众号:逆向有你

欢迎关注视频号:之乎者也吧

以上是关于安卓逆向 -- 实战某峰窝APP(静态分析)的主要内容,如果未能解决你的问题,请参考以下文章

什么是Android逆向?如何学习安卓逆向?Android逆向自学笔记入门到实战