《信息保障和安全》第三章

Posted 搞不懂计算机的Donkey

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了《信息保障和安全》第三章相关的知识,希望对你有一定的参考价值。

第三章 信息安全基本概念与原理

目录

本章学习要点如下:

- 掌握信息安全的基本概念和基本服务;

- 了解信息安全面临的主要威胁;

- 了解信息安全体系结构,掌握相关概念和模型。

3.1 信息安全概述

3.1.1 信息安全的概念

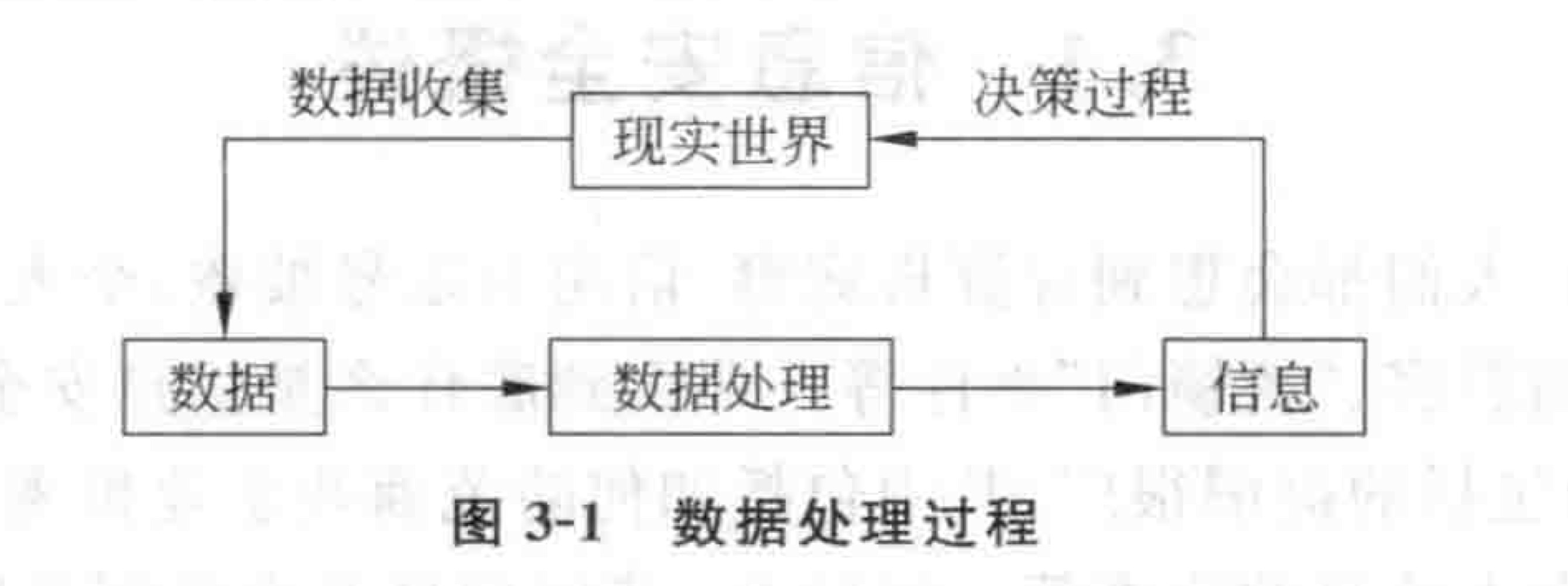

数据:用来反映客观世界而记录下来的可以鉴别的物理符号。

信息:有一定含义的数据,是加工处理后的数据,是对决策者有用的数据。

信息安全具体表现为三个基本属性或基本目标 CIA :

- 保密性(Confidentiality)

- 完整性(Integrity)

- 可用性(Availability)

信息安全的发展历程:

- 物理安全:保证计算机信息系统保密性、完整性和可用性的基础;

- 网络安全:指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或恶意的原因而遭受破坏、更改和泄露,系统可以连续可靠地运行,网络服务不中断。网络安全包括网络设备安全、网络信息安全和网络软件安全;

- 应用安全

- 数据安全:一是防止数据丢失,二是防止数据泄露,还要防止数据被非法访问和盗取。

3.1.2 信息安全现状分析

内因

- 人们认识能力和实践能力的局限性所造成的;

- 软件系统的规模越来越大,越来越复杂,以至于其复杂性超出了人们控制和理解的范围,软件中的漏洞不可避免;

- 技术因素;

- 管理疏漏。

外因

- 计算机信息系统面临着不同层次的安全威胁。

用户安全意识需要进一步加强

总的来看,计算机信息系统不安全的原因主要是:自身缺陷、开放性、黑客攻击。

3.2 信息安全的威胁

3.2.1 信息安全的主要威胁

- 人为的失误;

- 信息截取;

- 内部窃密和破坏;

- 黑客攻击;

- 技术缺陷;

- 病毒。

对以上安全威胁归纳出以下特征:

- 窃听

- 重传

- 伪造

- 篡改

- 拒绝服务攻击

- 行为否认:通信实体否认已经发生的行为。

- 非授权访问

- 传播病毒

3.2.2攻击者实施攻击的主要对象

信息安全威胁的基本类型有:

- 针对网络基础设施的攻击;

- 针对公共互联网的攻击;

- 新兴信息技术带来的安全威胁;

- 内部人员破坏的风险。

3.2.3 社会工程学攻击

3.3 信息安全体系结构

3.3.1 面向目标的信息安全体系结构

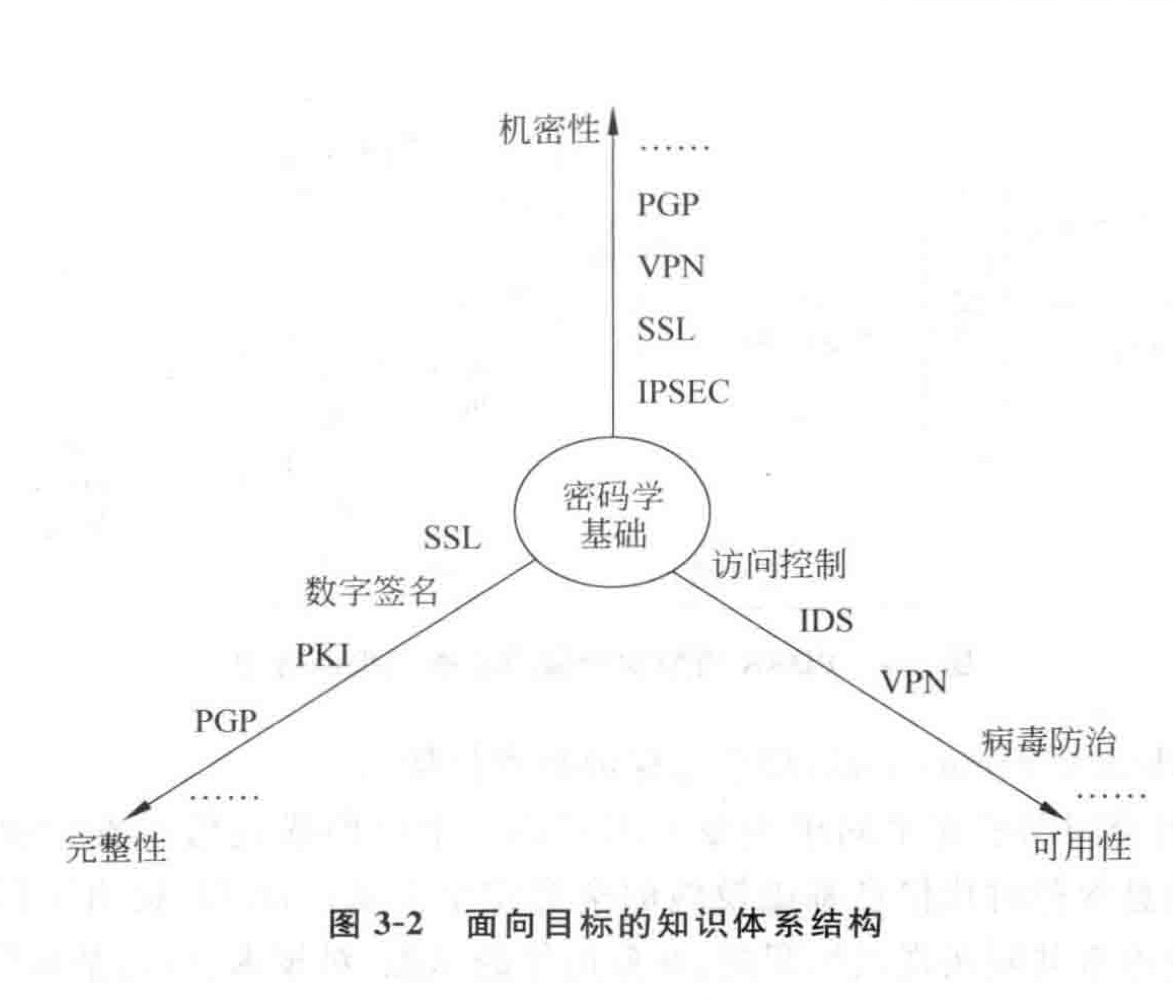

围绕CIA三元组可以构建信息安全的知识体系结构:

3.3.2 面向过程的信息安全保障体系结构

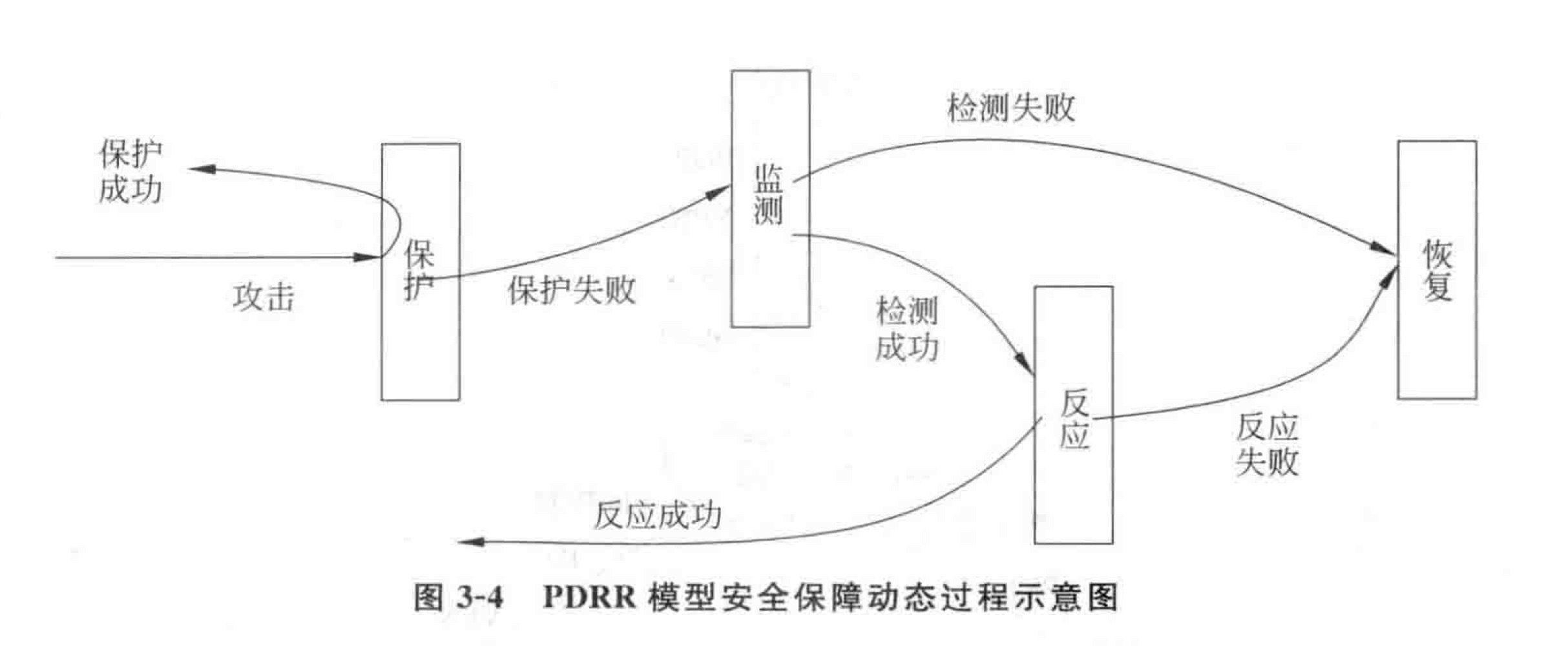

PDRR动态安全模型

明确机密性、完整性、可用性、可认证性、不可否认性这五个安全属性;

提出保护(Protect)、检测(Detect)、响应(React)、恢复(Restore)四个动态的工作环节。

- 保护:将保护视为活动过程;

- 检测:用检测手段发现安全漏洞,及时更正;

- 反应:采用应急响应措施对付各种入侵;

- 恢复:系统被入侵后,采取相应措施将系统恢复到正常状态。

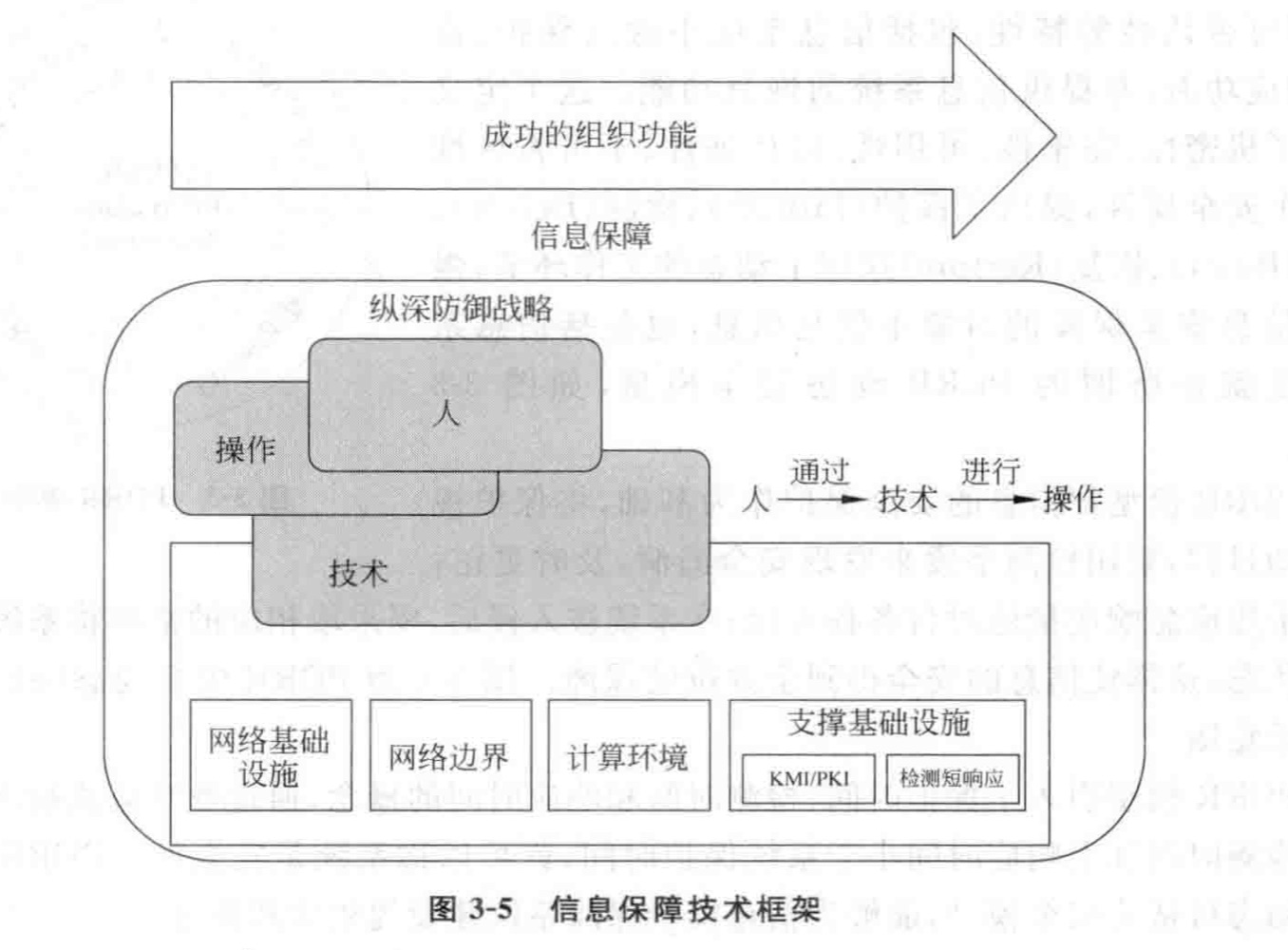

IATF信息保障技术框架

核心观念:人,借助技术的支持,实施一系列的操作过程,最终实现信息保障目标。

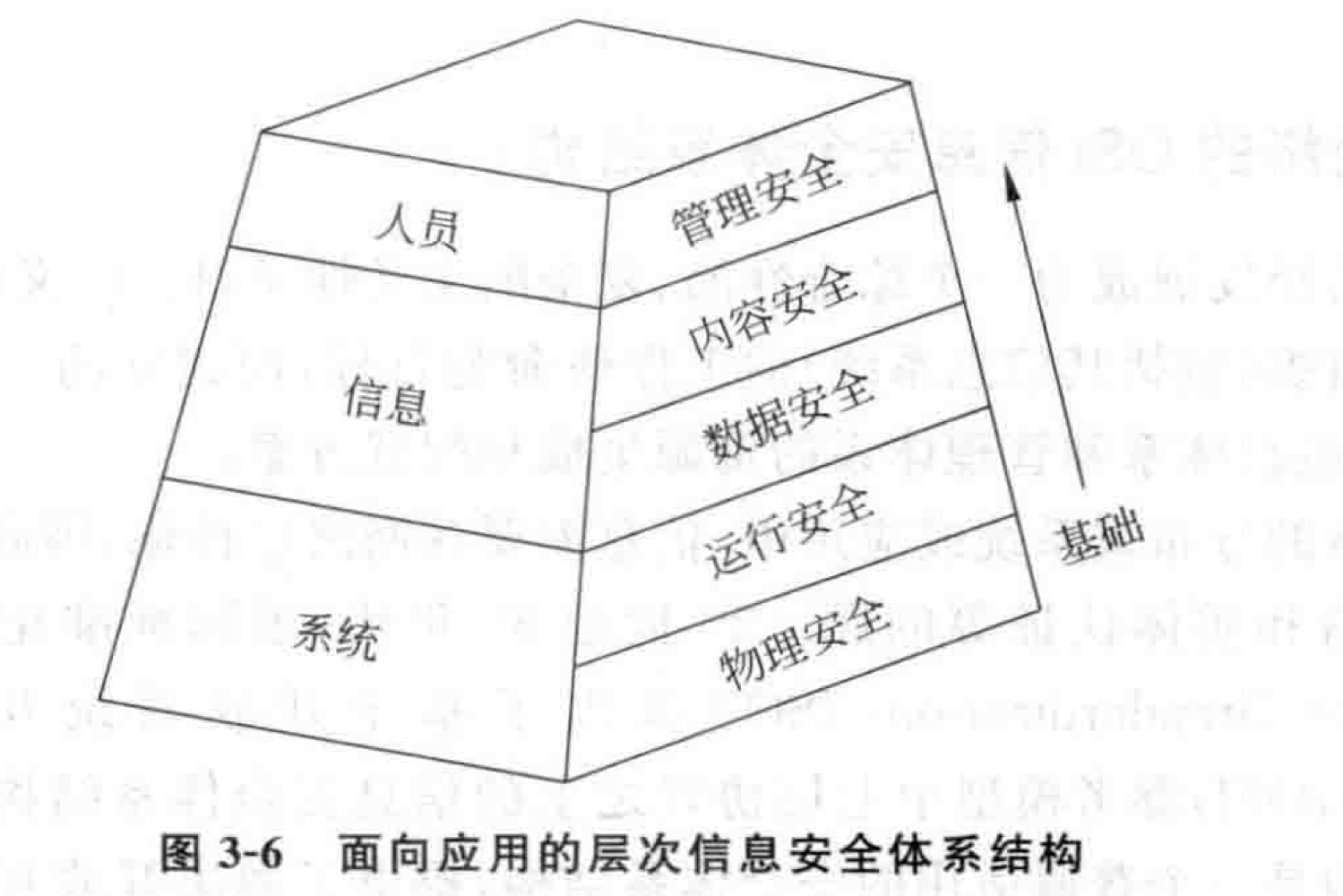

3.3.3 面向应用的层次信息安全体系结构

信息系统的三个基本要素:人员、信息、系统。

信息系统的五个安全层次:针对系统部分的物理安全和运行安全,针对信息部分的内容安全和数据安全,针对人员部分的管理安全。

物理安全:整个信息系统安全的基础,包括实体安全和环境安全。物理安全技术用来解决两个方面的问题,一是针对信息系统实体的保护,二是针对可能造成信息泄漏的物理问题进行防范。

运行安全:网络及信息系统的运行过程和运行状态的保护。

数据安全:关注信息系统中存储、传输和处理过程中的数据的安全性及数据备份和恢复,避免非法冒充、窃取、篡改、抵赖现象。

内容安全:一是指合法的信息内容加以安全保护,二是针对非法信息内容实施监管。

管理安全:通过对人的信息行为的规范和约束,实现对信息机密性、完整性、可用性和可控性的保护。

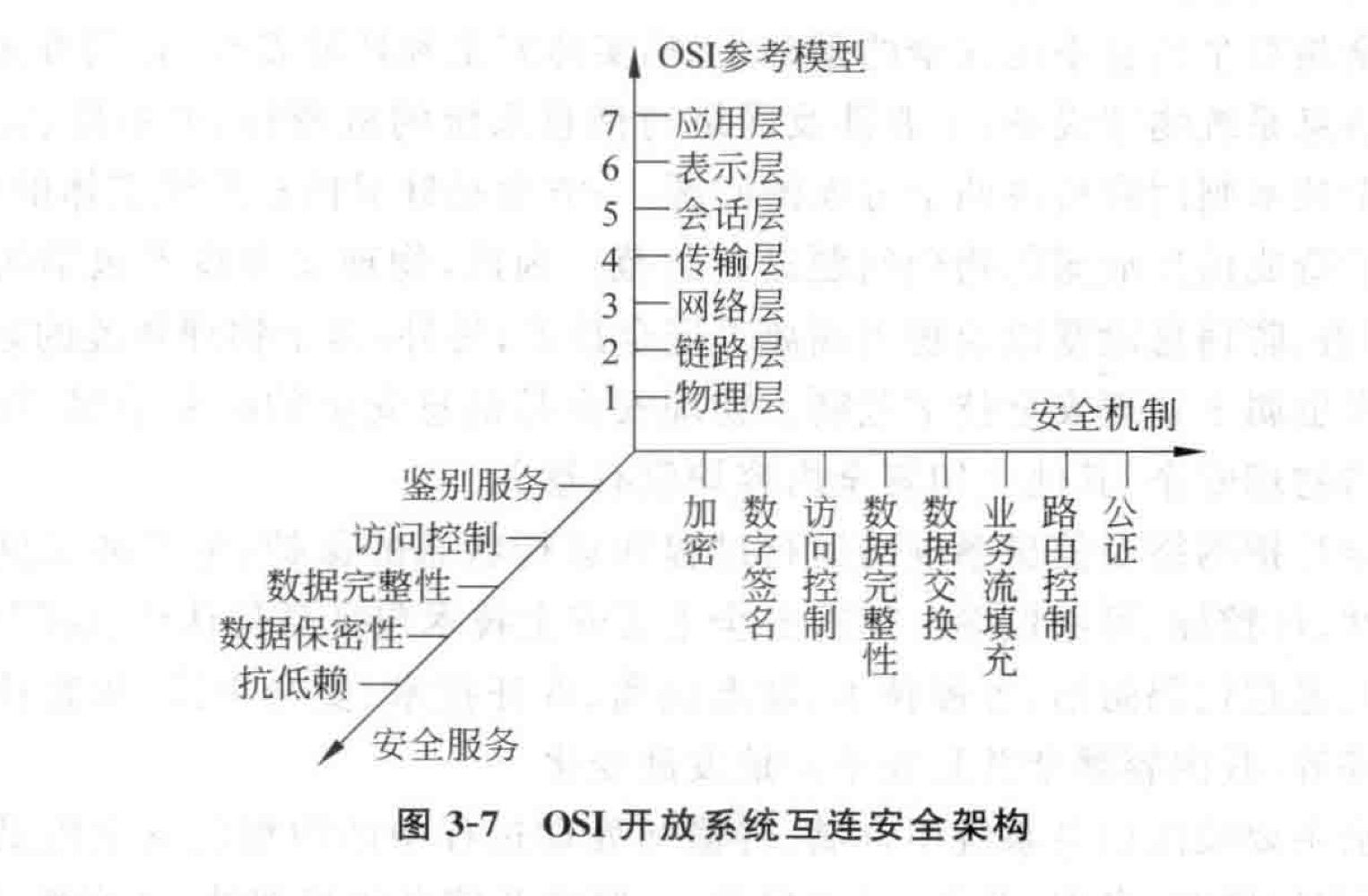

3.3.4 面向网络的OSI信息安全体系结构

- 安全服务

- 安全机制:在OSI七层协议中,理论上除了会话层外,其他层均可配置相应的安全服务,但是,最适合配置安全服务是物理层、网络层、传输层和应用层。

3.4 思考题

- 简述信息安全体系三个最基本的目标。

三个基本属性或基本目标为:保密性、完整性、可用性。

- 保密性:确保信息在存储、使用、传输过程中不会泄露给非授权用户或实体;

- 完整性:确保信息在存储、使用、传输过程中不会被非授权用户篡改,同时还要防止授权用户对系统及信息进行不恰当篡改,保持信息内、外部表示的一致性;

- 可用性:确保授权用户或实体对信息及资源的正常使用不会被异常拒绝,允许其可靠而及时地访问信息及资源。

- 信息安全PDRR模型包括哪些环节?每个工作环节的具体含义是什么?

四个动态的工作环节:保护、检测、响应、恢复。

- 保护:将保护视为活动过程;

- 检测:用检测手段发现安全漏洞,及时更正;

- 反应:采用应急响应措施对付各种入侵;

- 恢复:系统被入侵后,采取相应措施将系统恢复到正常状态。

- 信息系统中有哪三个基本组成部分?面向应用的层次型信息安全技术体系中针对每个部分存在哪些安全层次?

信息系统的三个基本要素为:人员、信息、系统。

信息系统的五个安全层次:

- 针对系统部分的物理安全和运行安全;

- 针对信息部分的内容安全和数据安全;

- 针对人员部分的管理安全。

- OSI开放系统互联安全体系结构中定义了哪些安全服务和安全机制?

安全服务:

- 鉴别服务:鉴别参与通信的对等实体和源;授权控制的基础;提供双向的认证;一般采用高的密码技术来进行身份认证。

- 访问控制:控制不同用户对信息资源访问权限;要求有审计核查功能;尽可能提供细粒度的控制。

- 数据完整性:通过网上传输的数据应防止被修改、删除、插入替换或重发,以保证合法用户接收和使用该数据的真实性;用于对付主动威胁。

- 数据保密性:提供保护,防止数据未经授权就泄露;基于对称密钥和非对称密钥加密的算法。

- 抗抵赖性:接收方要发送方保证不能否认收到的信息是发送方发出的信息,而不是被他人冒名篡改过的信息;发送方也要求对方不能否认已经收到的信息,防止否认对金融电子化系统很重要。

安全机制:

- 数据加密机制;

- 数据签名机制;

- 访问控制机制;

- 数据完整性机制;

- 鉴别交换机制;

- 业务填充机制;

- 路由控制机制;

- 公证机制。

以上是关于《信息保障和安全》第三章的主要内容,如果未能解决你的问题,请参考以下文章