WAF攻防漏洞发现协议代理池Goby&Awvs&Xray

Posted 遗憾zzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了WAF攻防漏洞发现协议代理池Goby&Awvs&Xray相关的知识,希望对你有一定的参考价值。

一、Awvs漏扫-Sadedog-白名单-内置

在Awvs里改掉默认的UA头,然后选择安全狗白名单的UA

搜索引擎蜘蛛头:https://www.e-learn.cn/tools/user-agent

选择好之后在这里修改就行

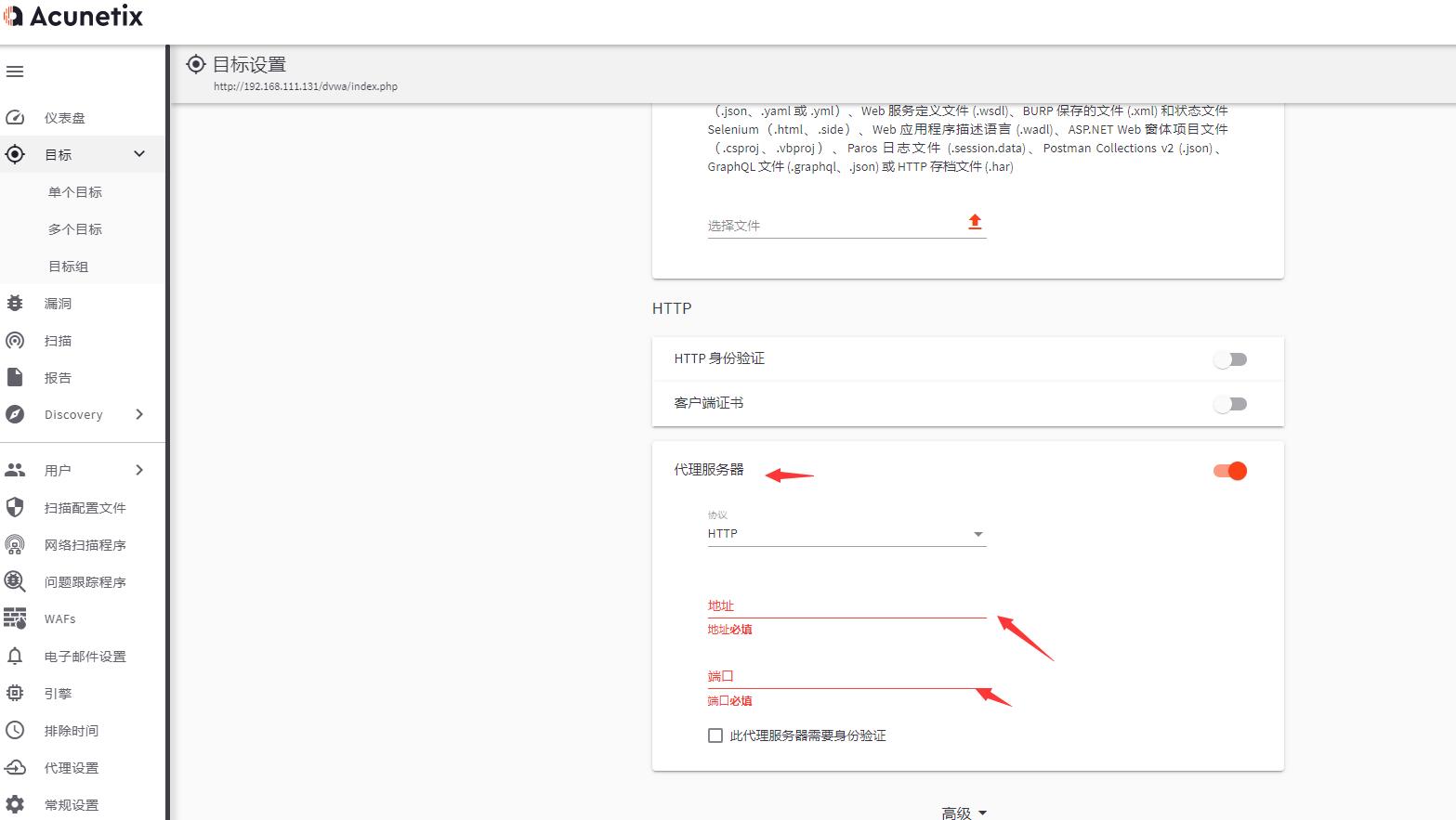

二、Awvs漏扫-BT&Aliyun-代理池-内置

代理地址:https://www.kuaidaili.com/

加入代理池扫描,防BT或Aliyun拉黑IP

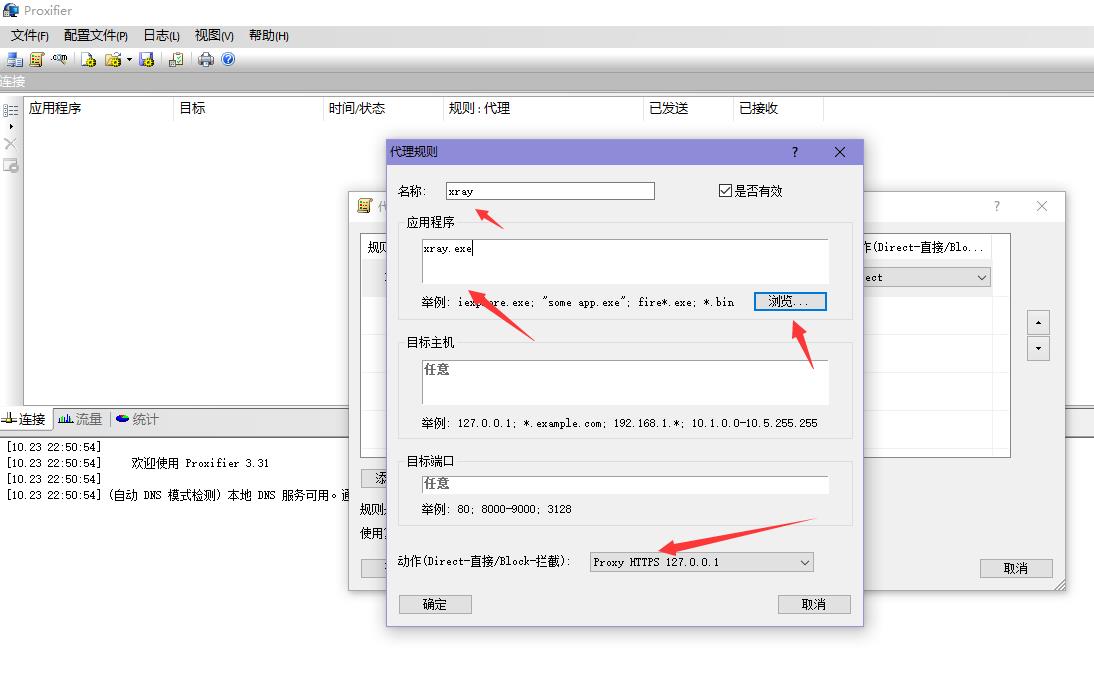

三、Xray漏扫-BT&Aliyun-Proxifier-进程

使用Proxifier代理客户端,配置好代理

在代理规则选项下加入xray,相当于在xray运行的时候走代理

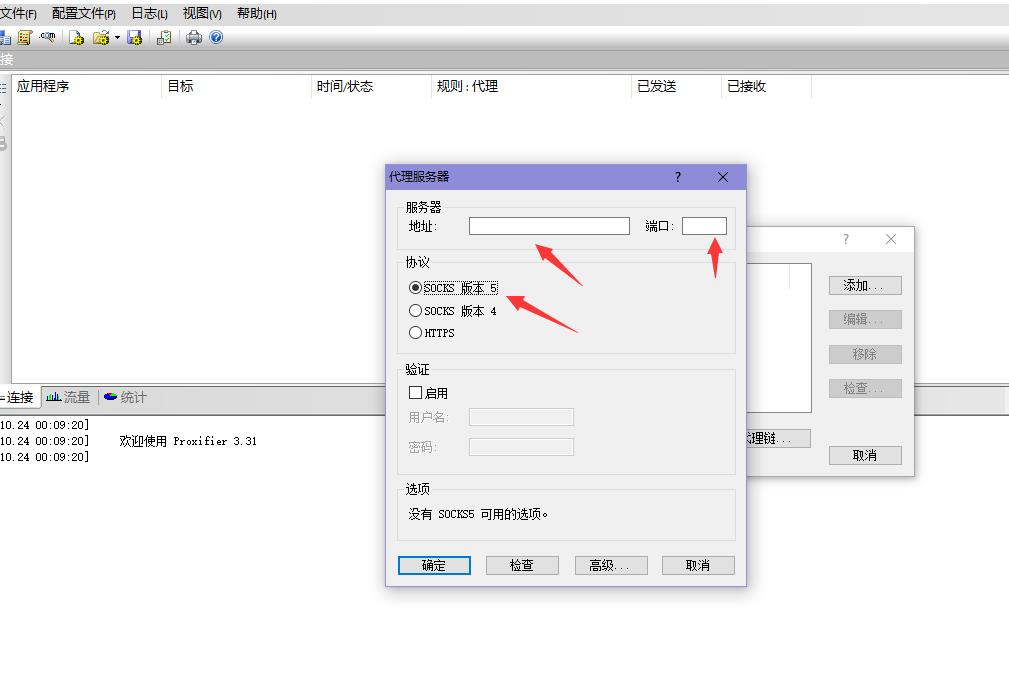

四、Goby漏扫-BT&Aliyun-Socket5-内置

Socks5协议简介:https://www.jianshu.com/p/e44a149610ae

socks5协议详解:https://www.ddhigh.com/2019/08/24/socks5-protocol.html

1.可以在goby上设置好代理协议

2.也可以利用Proxifier代理客户端进行代理

五、手工测试&sqlmap扫描防ban-IP

1.手工测试

这里代理就选择浏览器,因为手工注入在浏览器上进行,如果ban IP也只是ban掉了代理服务器上的ip

2.sqlmap

命令如下:

python sqlmap.py -u "www.xxx.com/?id=1" --proxy="http://xxx.com:123" --random-agent

以上是关于WAF攻防漏洞发现协议代理池Goby&Awvs&Xray的主要内容,如果未能解决你的问题,请参考以下文章