逆向程序分析:Win32程序入口函数

Posted CodeBowl

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了逆向程序分析:Win32程序入口函数相关的知识,希望对你有一定的参考价值。

逆向程序分析:Win32程序入口函数

现在是无线时代,从事Windows相关开发逆向工作的人越来越少,涌入的新人更是少之又少,目前自己也是新手,记录一下学习过程

Winmain() Win32程序

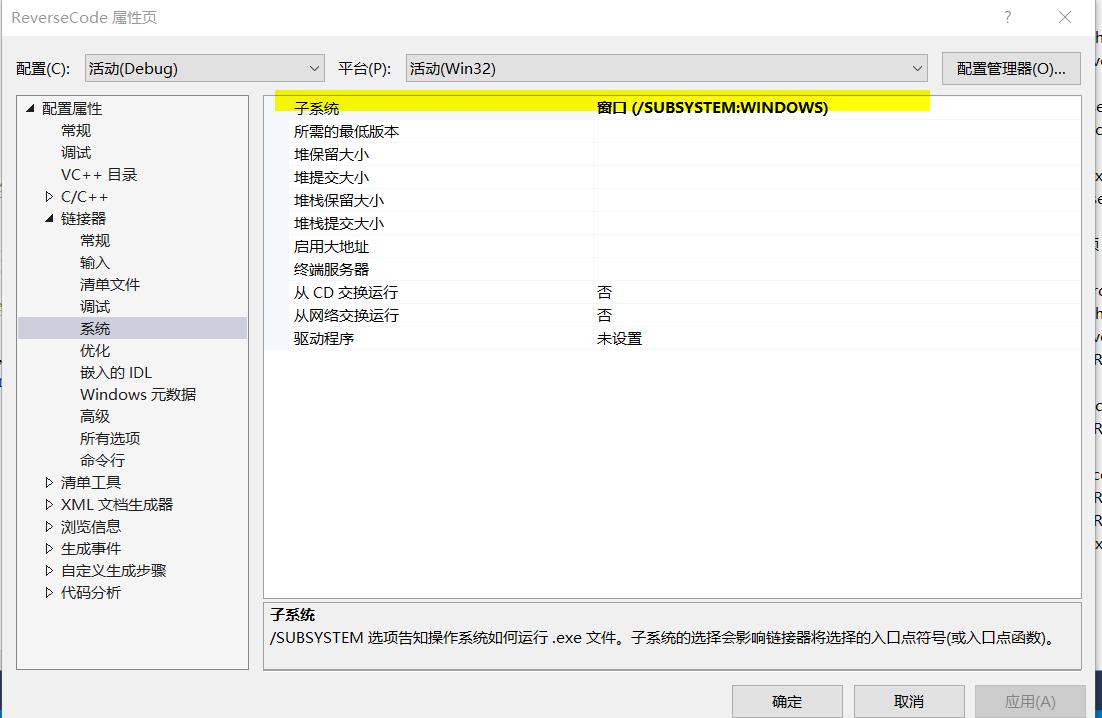

很多人可能不知道win32程序和控制台程序有什么区别,这个我们可以通过修改项目的属性配置来看一下:

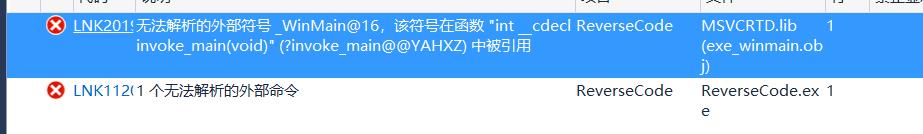

在这个地方,我们可以把项目属性修改为窗口程序,然后运行程序,发现会报错

在这个地方,我们可以把项目属性修改为窗口程序,然后运行程序,发现会报错。

下面我们来看一下原因:

这是控制台的启动函数:

static int __cdecl invoke_main()

{

return main(__argc, __argv, _get_initial_narrow_environment());

}

这是Win32程序的启动函数

static int __cdecl invoke_main()

{

return WinMain(

reinterpret_cast<HINSTANCE>(&__ImageBase),

nullptr,

_get_narrow_winmain_command_line(),

__scrt_get_show_window_mode());

}

可以看到,在启动函数中,俩者需要做不同的准备,其中Win32程序需要在这期间进行以下工作:

检索指向新进程的完整命令行指针

检索指向新进程的环境变量的指针

对C/C++运行期的全局变量进行初始化

对C运行时内存单元分配函数(malloc、free)和其他底层输入输出例程使用的内存栈进行初始化

为所有全局的和静态C++类对象调用构造函数

调用invoke_main函数切入到我们编写的程序入口

Winmain()函数说明

int WinMain (

_In_ HINSTANCE hInstance,

_In_opt_ HINSTANCE hPrevInstance,

_In_ LPSTR lpCmdLine,

_In_ int nShowCmd

);

hInstance:指向应用程序的可执行实例,比如a.exe启动的时候会创建一个实例句柄,这个hinstance就是指向这个a.exe的实例句柄。winmain的hinstance实际上是系统将可执行文件的映射加载到进程的地址空间时使用的基本地址空间。例如如果a.exe被加载到0x00400000,那么hinstance的值就是0x00400000。

hpreinstance:由于启动函数,一般都是NULL

lpcmdline:命令行,一般希望被修改,也可以使用GetCommandLine获取当前进程的命令行

参考资料

《加密与解密》

以上是关于逆向程序分析:Win32程序入口函数的主要内容,如果未能解决你的问题,请参考以下文章