攻防世界 MISC 新手练习区 答题(1-12题解)

Posted 小哈里

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了攻防世界 MISC 新手练习区 答题(1-12题解)相关的知识,希望对你有一定的参考价值。

序

传送门:https://adworld.xctf.org.cn/task/

1、this is flag

题目描述:Most flags are in the form flag{xxx}, for example:flag{th1s_!s_a_d4m0_4la9}

题解:题目即答案

flag{th1s_!s_a_d4m0_4la9}

2、pdf

题目描述:菜猫给了菜狗一张图,说图下面什么都没有

题解:

- 附件pdf,里面有一张图

- 鼠标移动,发现眼睛位置附近出现 文字输入光标,全部选中复制出来就是flag(也可以转word之类的)

flag{security_through_obscurity}

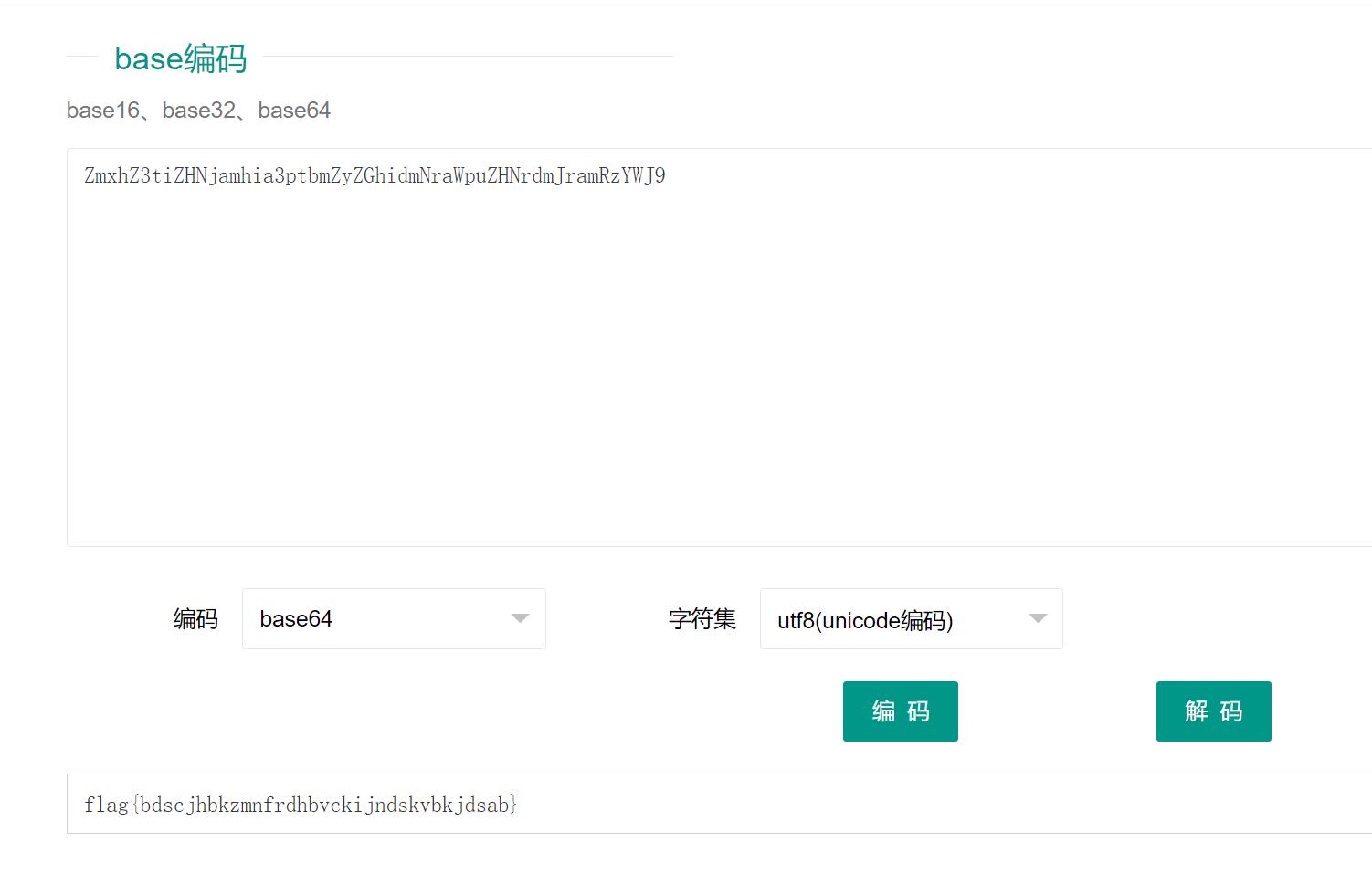

3、如来十三掌

题目描述:菜狗为了打败菜猫,学了一套如来十三掌。

题解:

-

附件docx, 发现佛曰加密,前面加上佛曰丢到网站解码。

-

与佛论禅:https://www.keyfc.net/bbs/tools/tudoucode.aspx。得到base64(有大小写数字,长度为4的倍数)

MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9

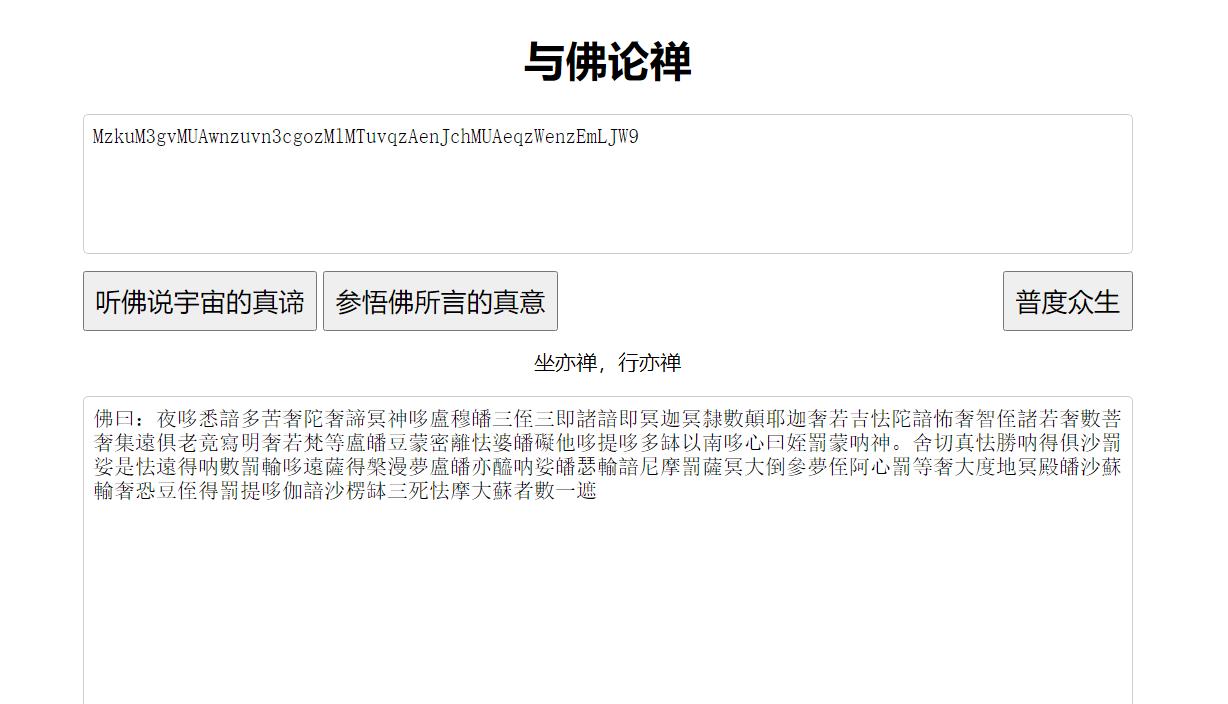

-

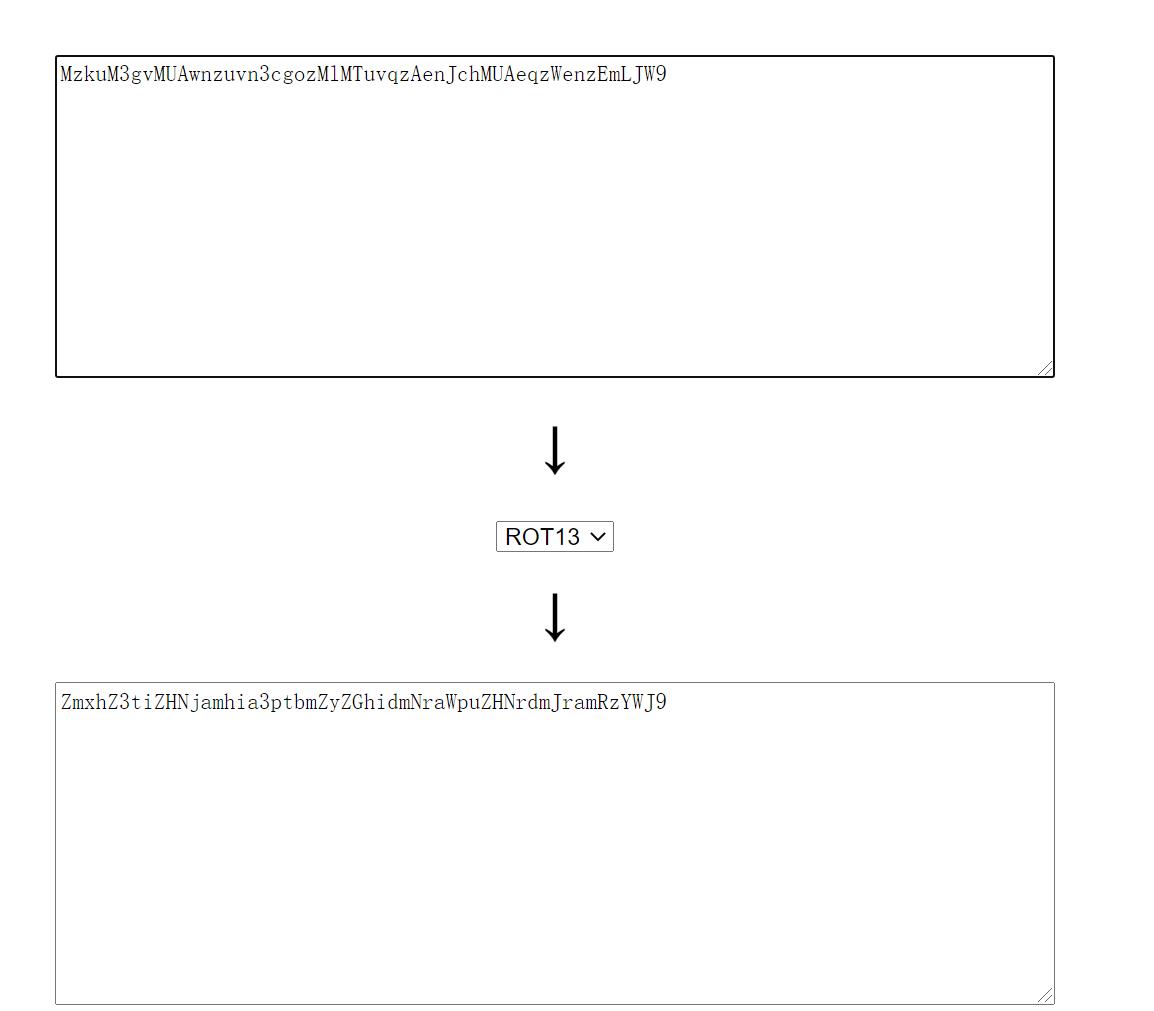

rot13.com一下(移位13交换)

ZmxhZ3tiZHNjamhia3ptbmZyZGhidmNraWpuZHNrdmJramRzYWJ9

-

base64解码

flag{bdscjhbkzmnfrdhbvckijndskvbkjdsab}

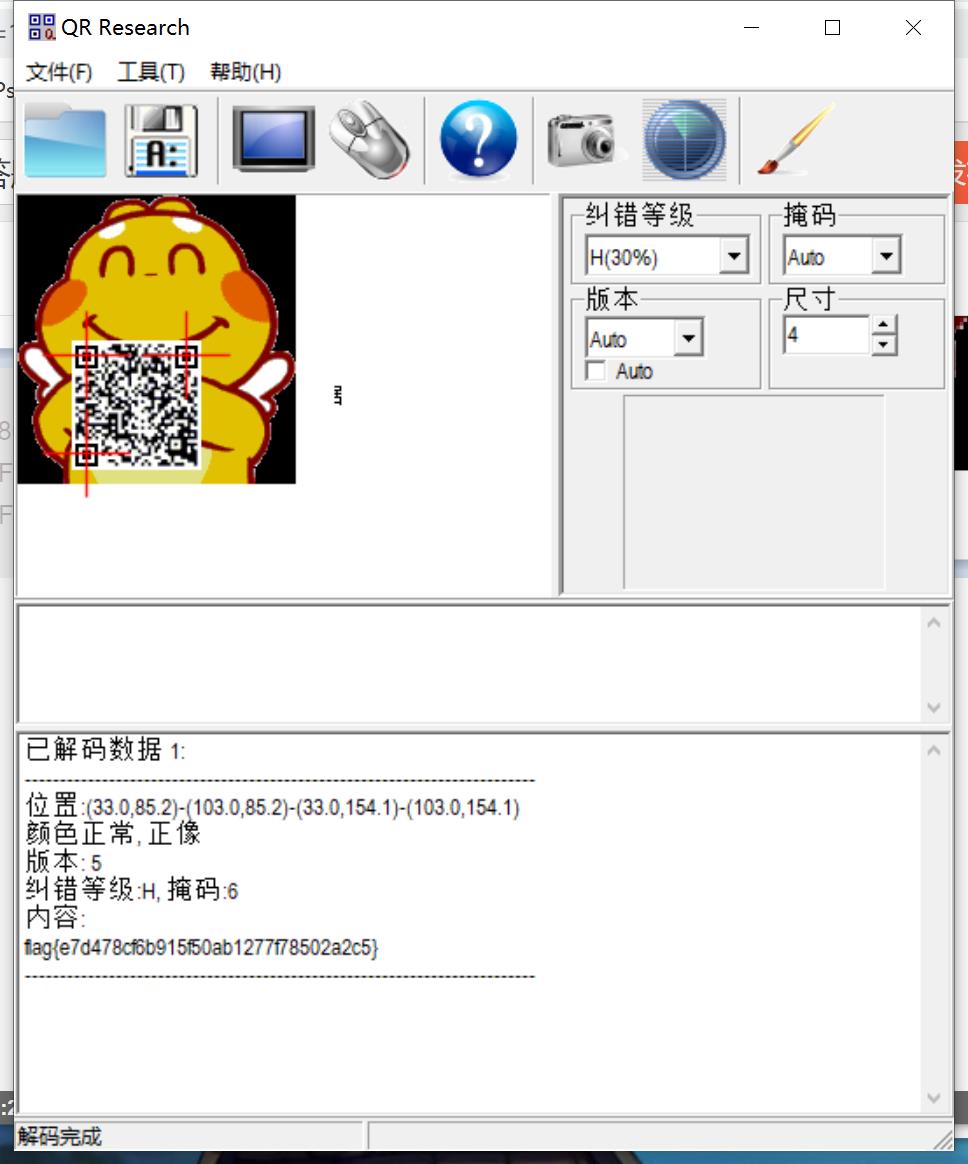

4、give_you_flag

题目描述:菜狗找到了文件中的彩蛋很开心,给菜猫发了个表情包

题解:

-

附件gif,Stegsolve逐帧查看发现二维码

-

图片编辑补全二维码的三个定位角

-

QRSearch扫描得到答案

flag{e7d478cf6b915f50ab1277f78502a2c5}

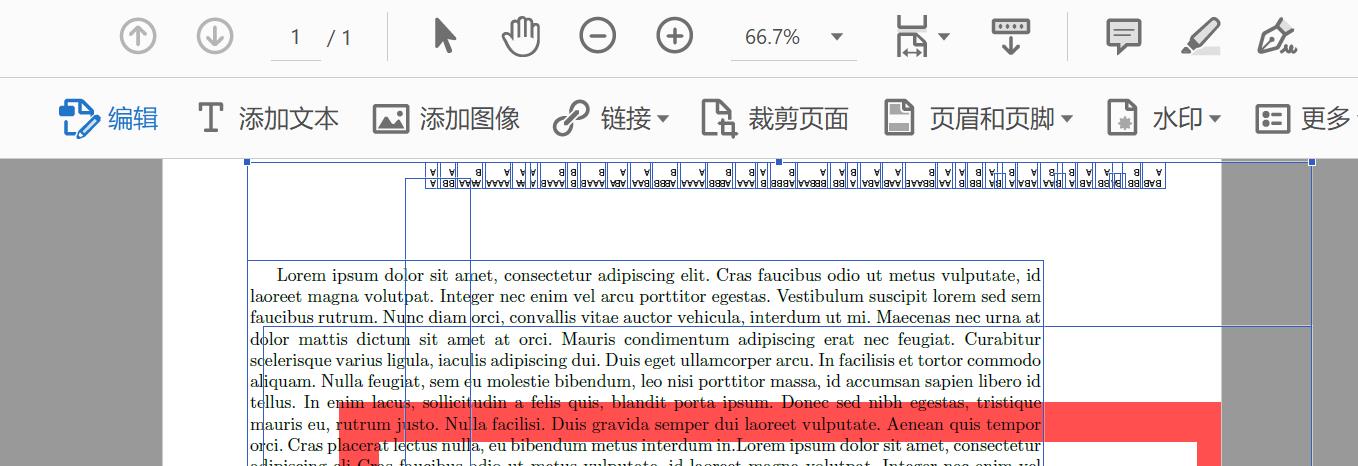

5、stegano

题目描述:菜狗收到了图后很开心,玩起了pdf 提交格式为flag{xxx},解密字符需小写

题解:

- 附件pdf,编辑pdf发现页面之外还有文本框,还有内容,把他们拉回来发现有一排倒着的小字

BABA BBB BA BBA ABA AB B AAB ABAA AB B AA BBB BA AAA BBAABB AABA ABAA AB BBA BBBAAA ABBBB BA AAAB ABBBB AAAAA ABBBB BAAA ABAA AAABB BB AAABB AAAAA AAAAA AAAAB BBA AAABB

- 复制出来之后,将A替换为.,B替换为-,用摩斯电码解码。

-.-. — -. --. .-. .- - …- .-… .- - … — -. … --…-- …-. .-… .- --. —… .---- -. …- .---- … .---- -… .-… …-- – …-- … … …- --. …–

flag{1nv151bl3m3554g3}

6、坚持60s

题目描述:菜狗发现最近菜猫不爱理他,反而迷上了菜鸡

题解:

- 使用jd_gui分析源代码,搜索得到flag

https://github.com/java-decompiler/jd-gui/releases - flag含有=和大小写数字,4的倍数,用base64解码一下

flag{DajiDali_JinwanChiji}

7、gif60

题目描述:菜狗截获了一张菜鸡发给菜猫的动态图,却发现另有玄机

题解:

- 附件zip,有多张黑白颜色的图。令白色为0,黑色为1,编码得到二进制字符串。

01100110011011000110000101100111011110110100011001110101010011100101111101100111011010010100011001111101

- 发现104个图,是8的倍数,所以8位一个字节,转为字符。

http://www.txttool.com/t/?id=NDE5

flag{FuN_giF}

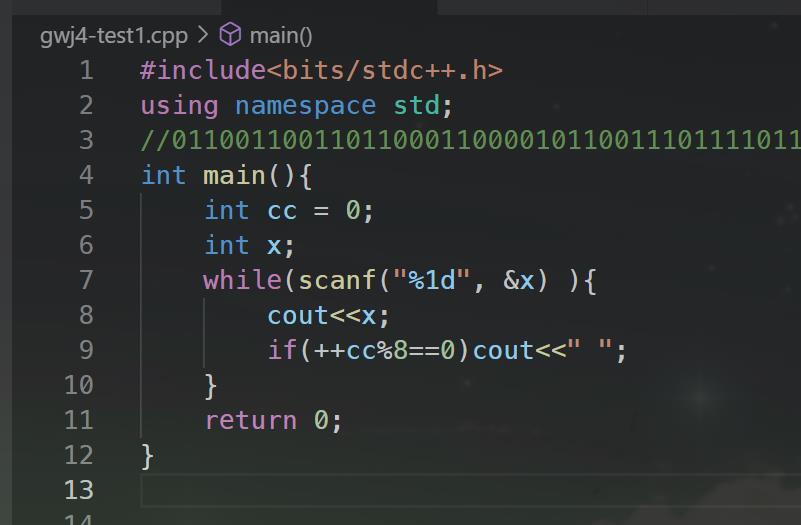

8、掀桌子

题目描述:菜狗截获了一份报文如下c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2,生气地掀翻了桌子(╯°□°)╯︵ ┻━┻

题解:

- 两个一组,把16进制转为10进制,发现都是128-256之间的数字

- 然后全都减去128以后输出 ascll(ascll全都在0-127之间)

flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

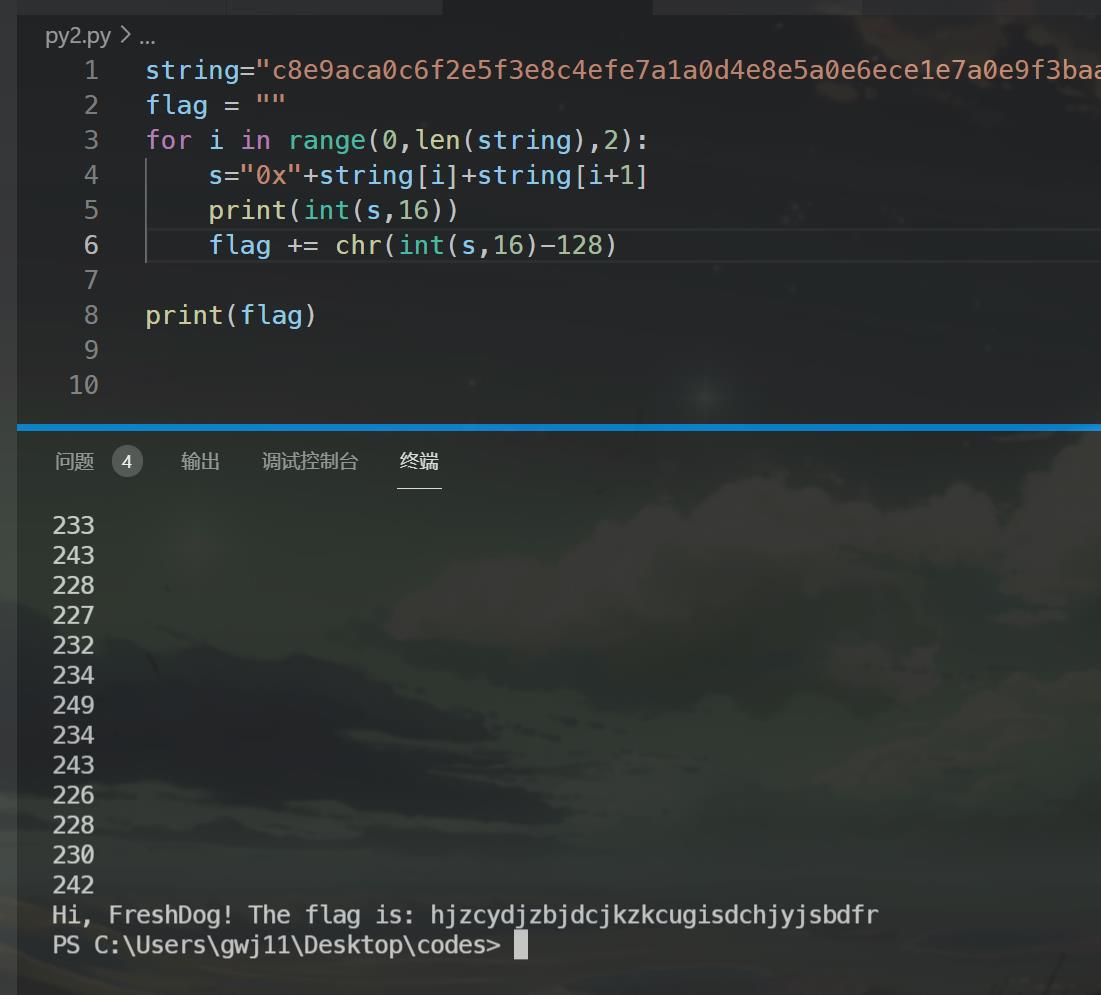

9、ext3

题目描述:今天是菜狗的生日,他收到了一个linux系统光盘

题解:

- Linux光盘文件,无后缀,windows打不开。

- 修改后缀为zip,用7z打开,在某个目录里发现flag.txt,得到flag,base64解码即可。

flag{sajbcibzskjjcnbhsbvcjbjszcszbkzj}

10、SimpleRAR

题目描述:菜狗最近学会了拼图,这是他刚拼好的,可是却搞错了一块(ps:双图层)

题解:

- 附件zip,打开压缩包,里面有一个flag.txt,打开一看,“flag is not here”

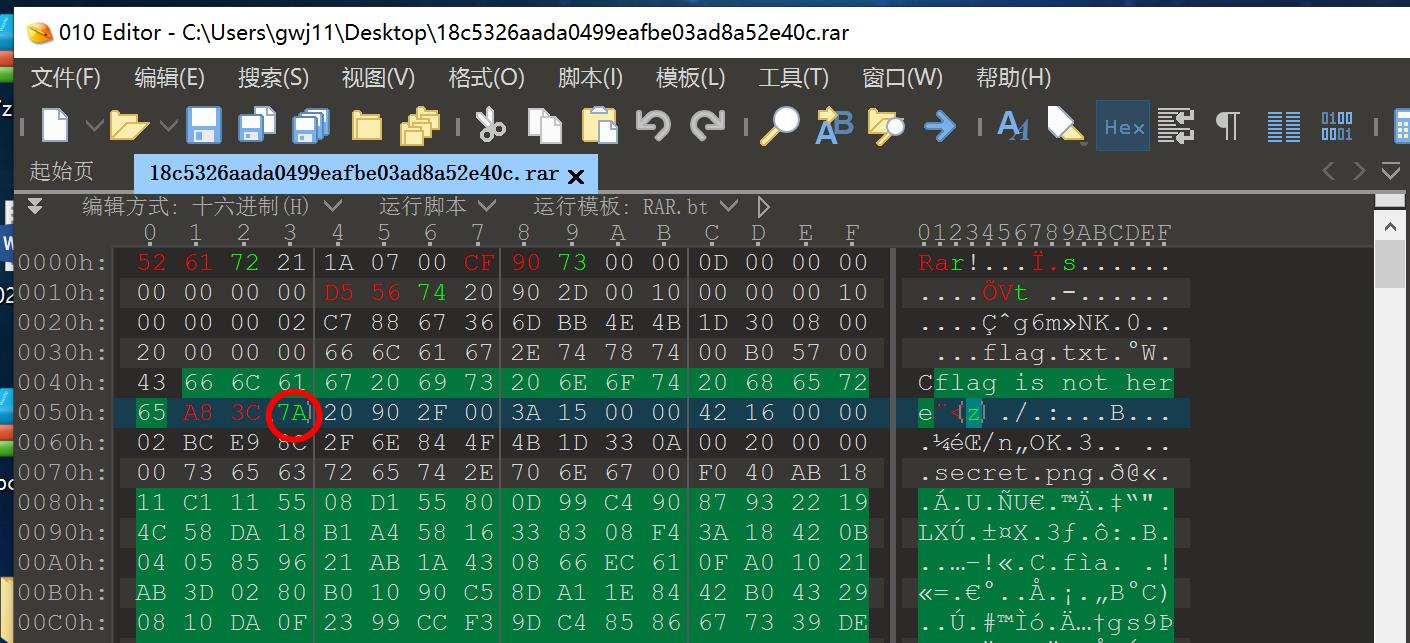

- 01Editor看二进制,发现txt结尾后的7A,因为rar对png的文件类型编码是74,所以改为74,此时压缩包中多出了一个png空白图片。

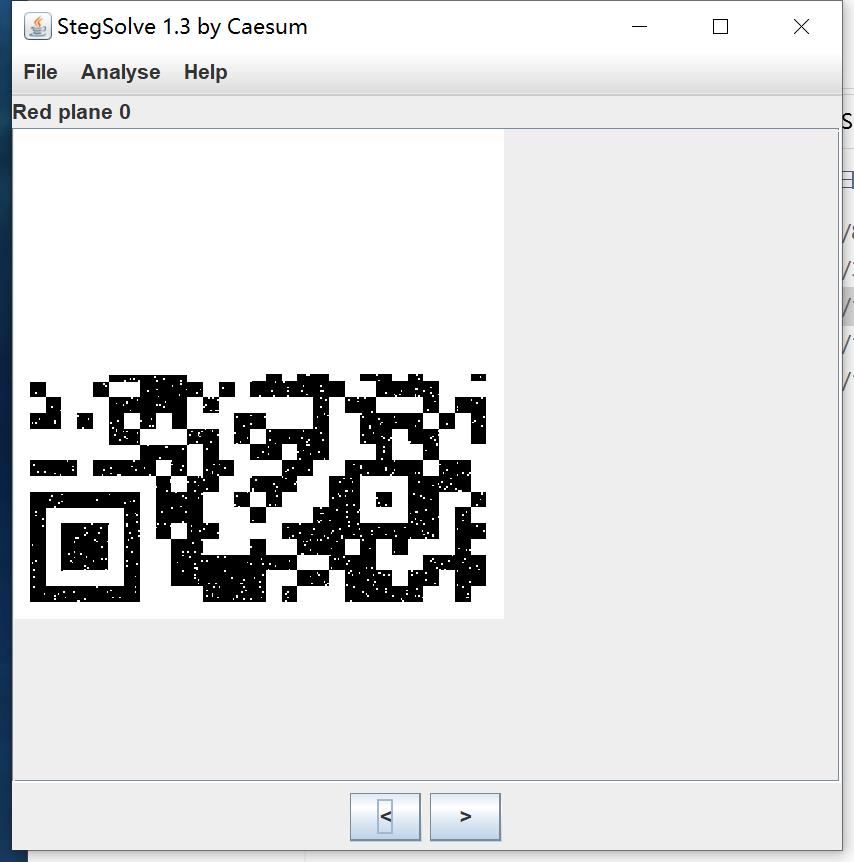

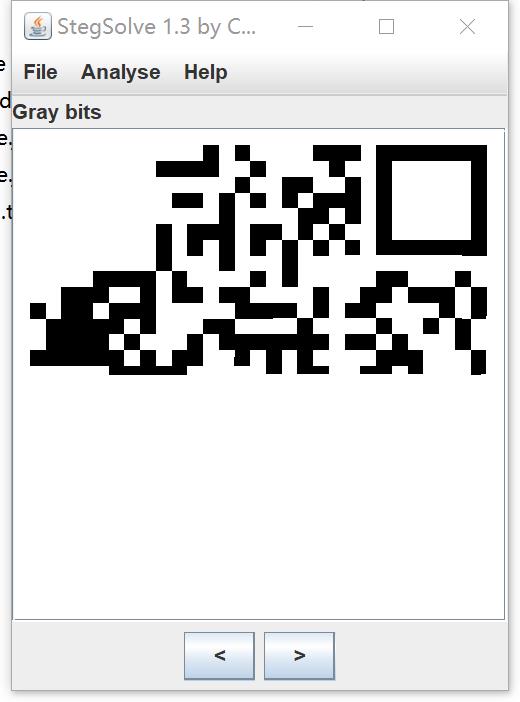

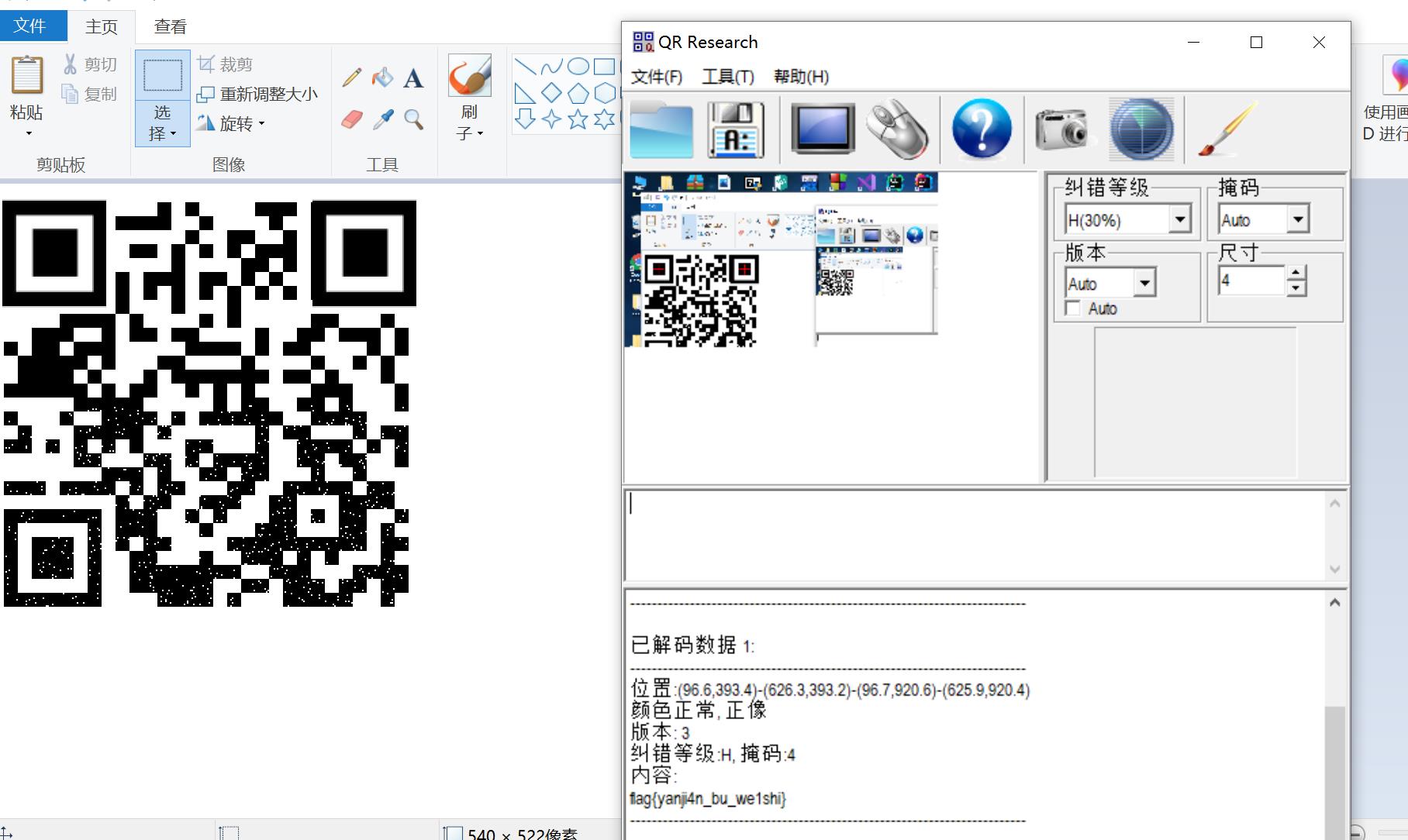

- 用Stegsolve切换不同通道和帧,发现red0和第2帧中分别有两个半个二维码。手动拼接,并补上定位点,扫码。

拆帧工具:https://ezgif.com/split

flag{yanji4n_bu_we1shi}

11、base64stego194

题目描述:菜狗经过几天的学习,终于发现了如来十三掌最后一步的精髓

题解:

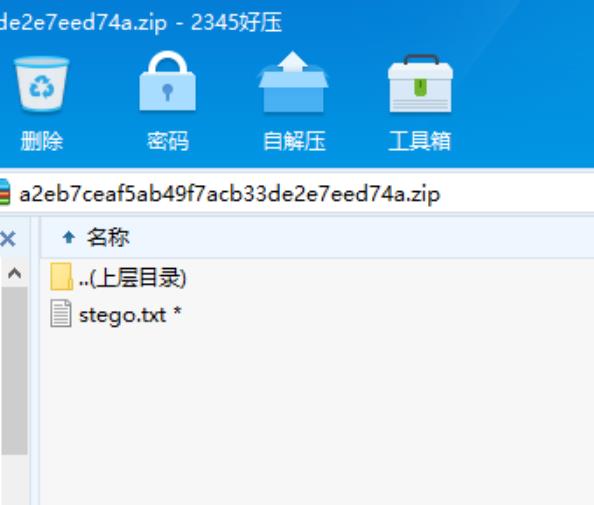

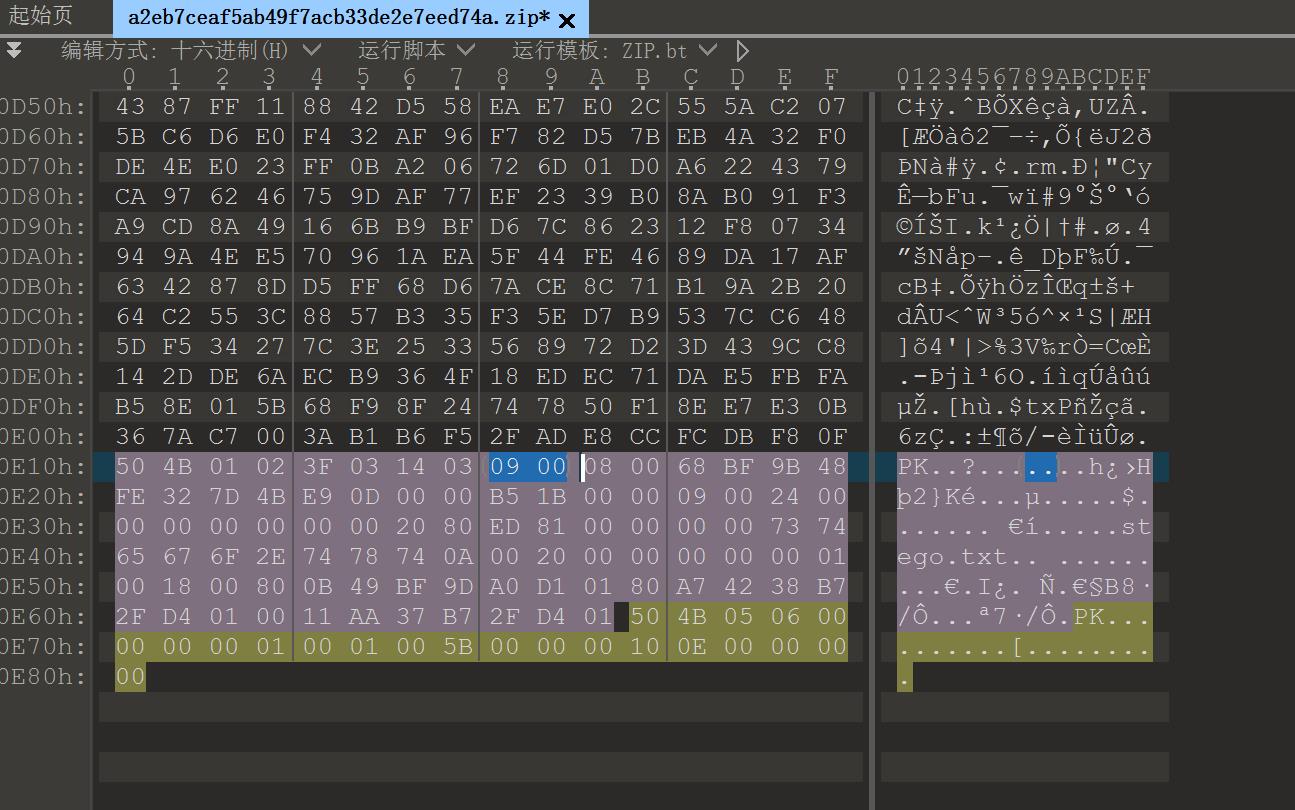

- 附件是一个加密zip压缩包,01Editor结尾紫色部分第9位开始为0900,代表是个伪加密,改为0后打开压缩包

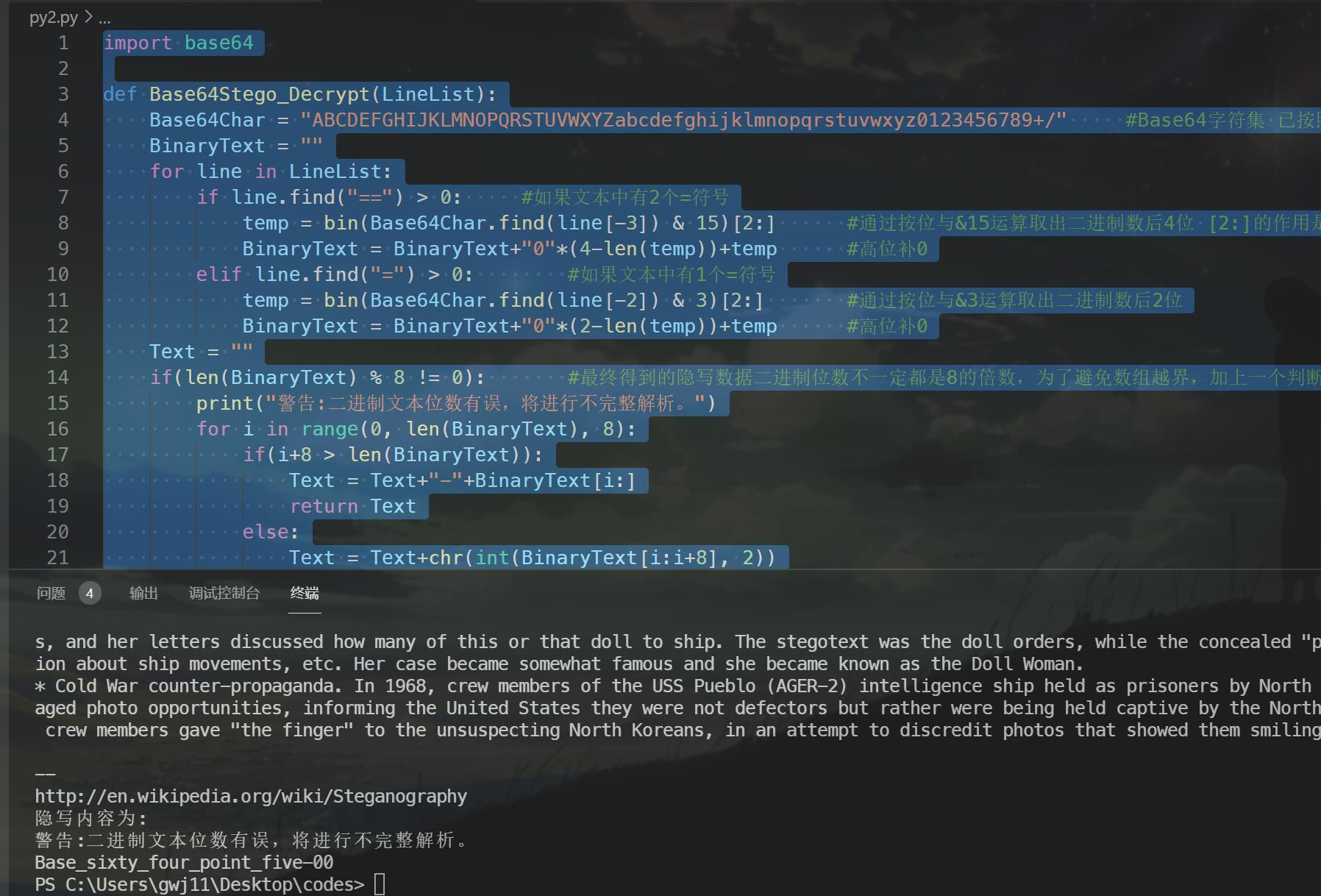

- 打开txt,全是base64,解密后提示隐写术,所以用py跑base64隐写,运行后得到flag

flag{Base_sixty_four_point_five}

12、功夫再高也怕菜刀

题目描述:菜狗决定用菜刀和菜鸡决一死战

题解:

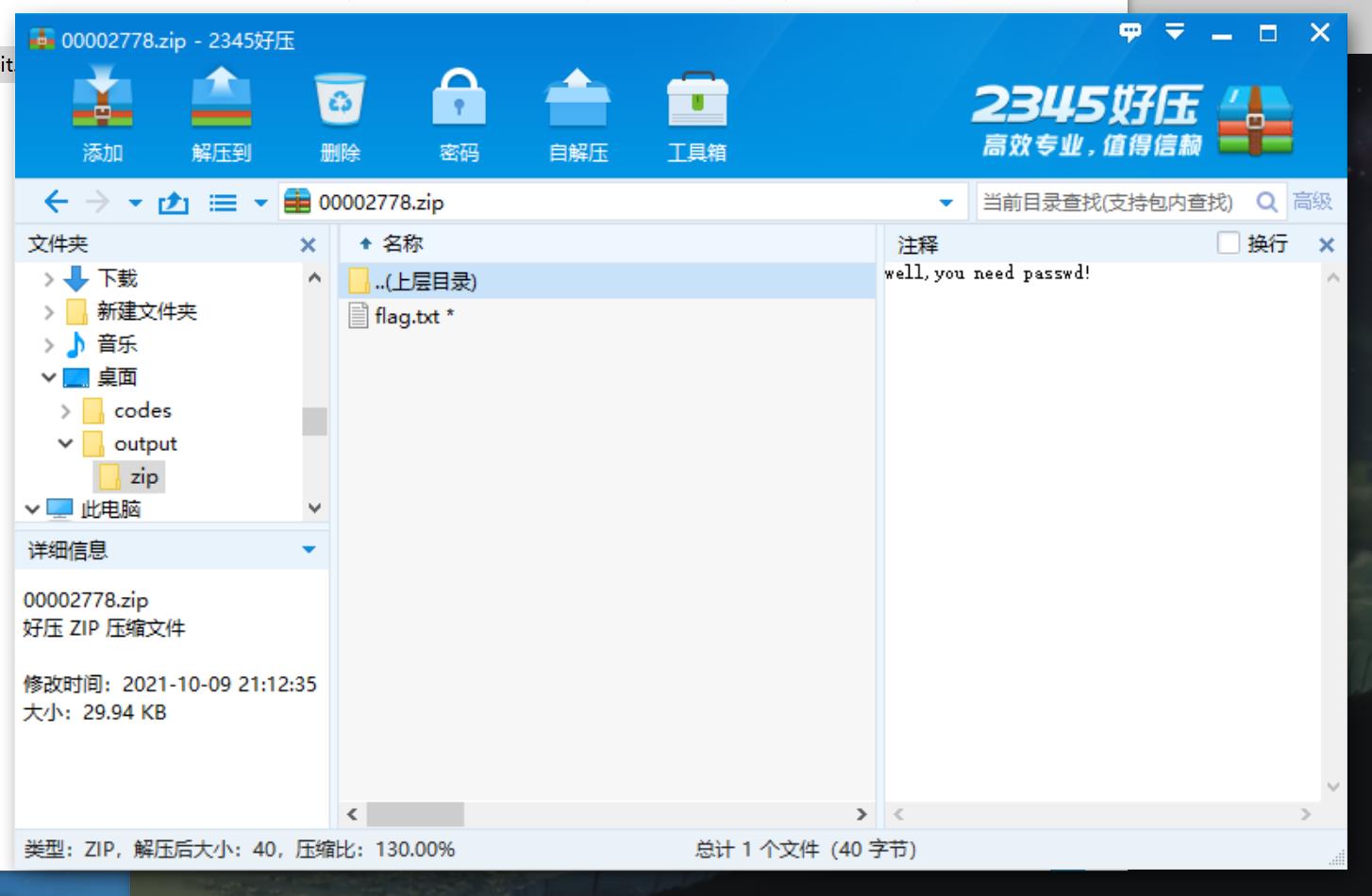

- 附件pcapng流量文件,foremost分离得到一个加密的zip文件。

foremost下载:https://github.com/raddyfiy/foremost

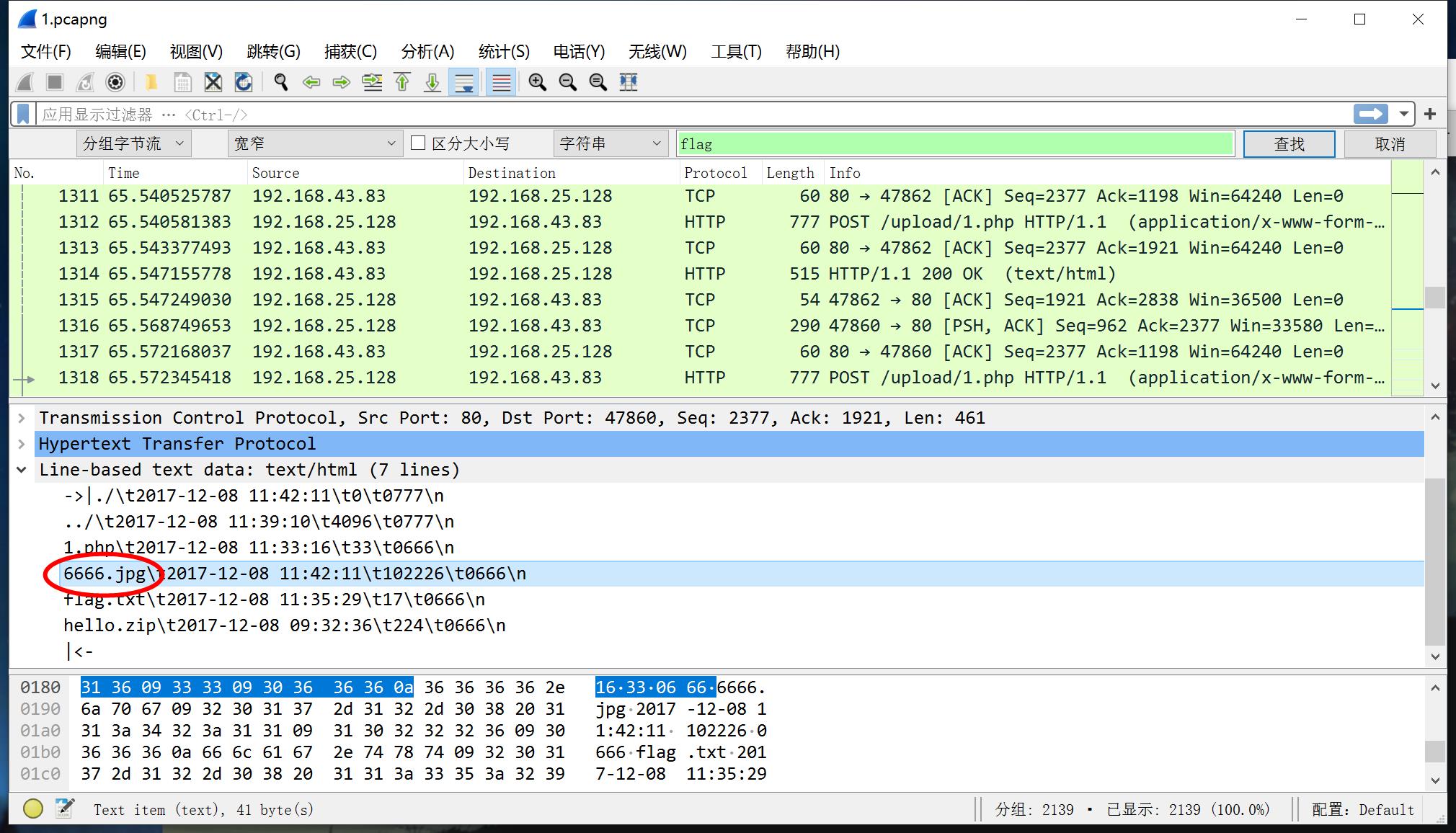

- wireshark分析流量找密码,ctrl+f搜索flag,分组字节流中发现一个6666.jpg。

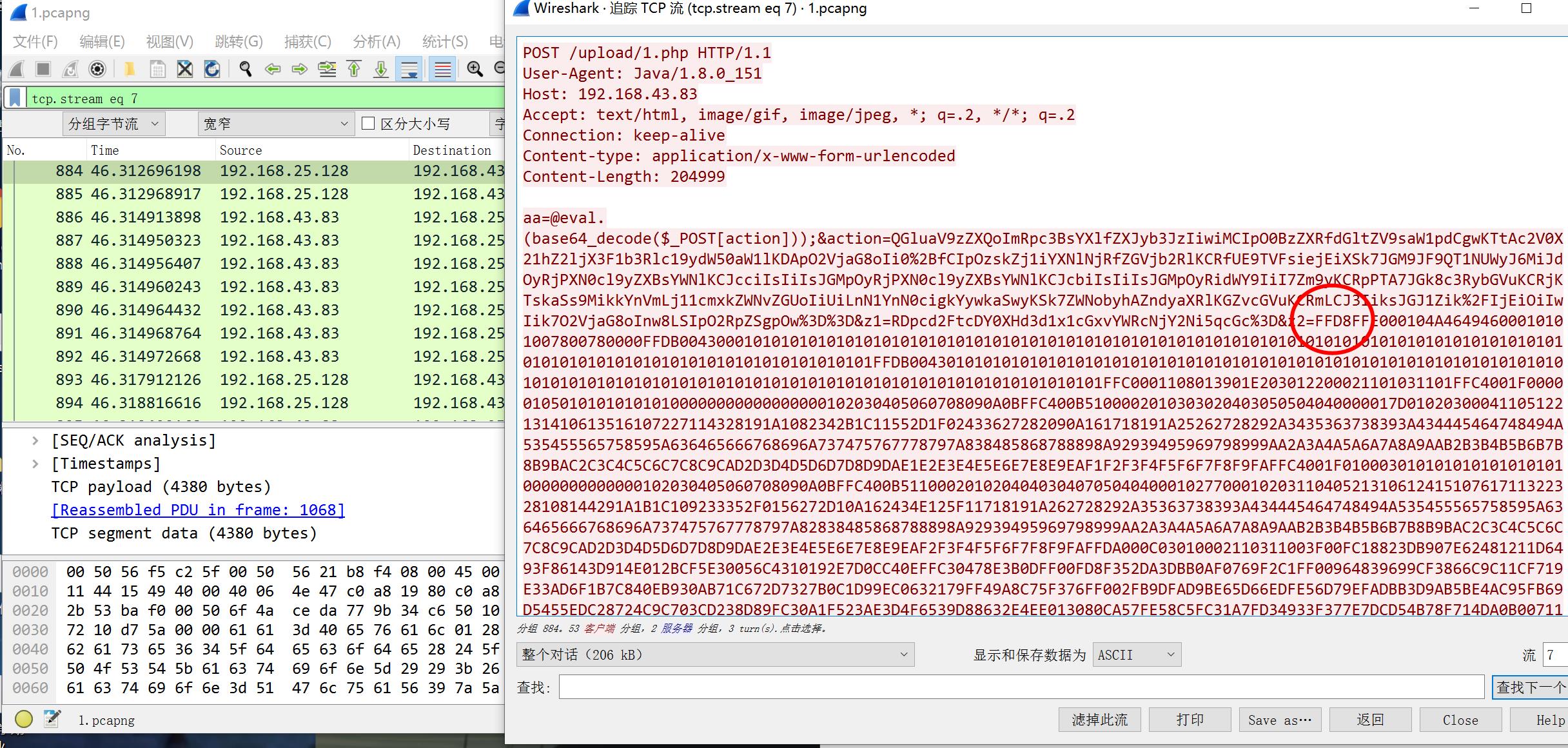

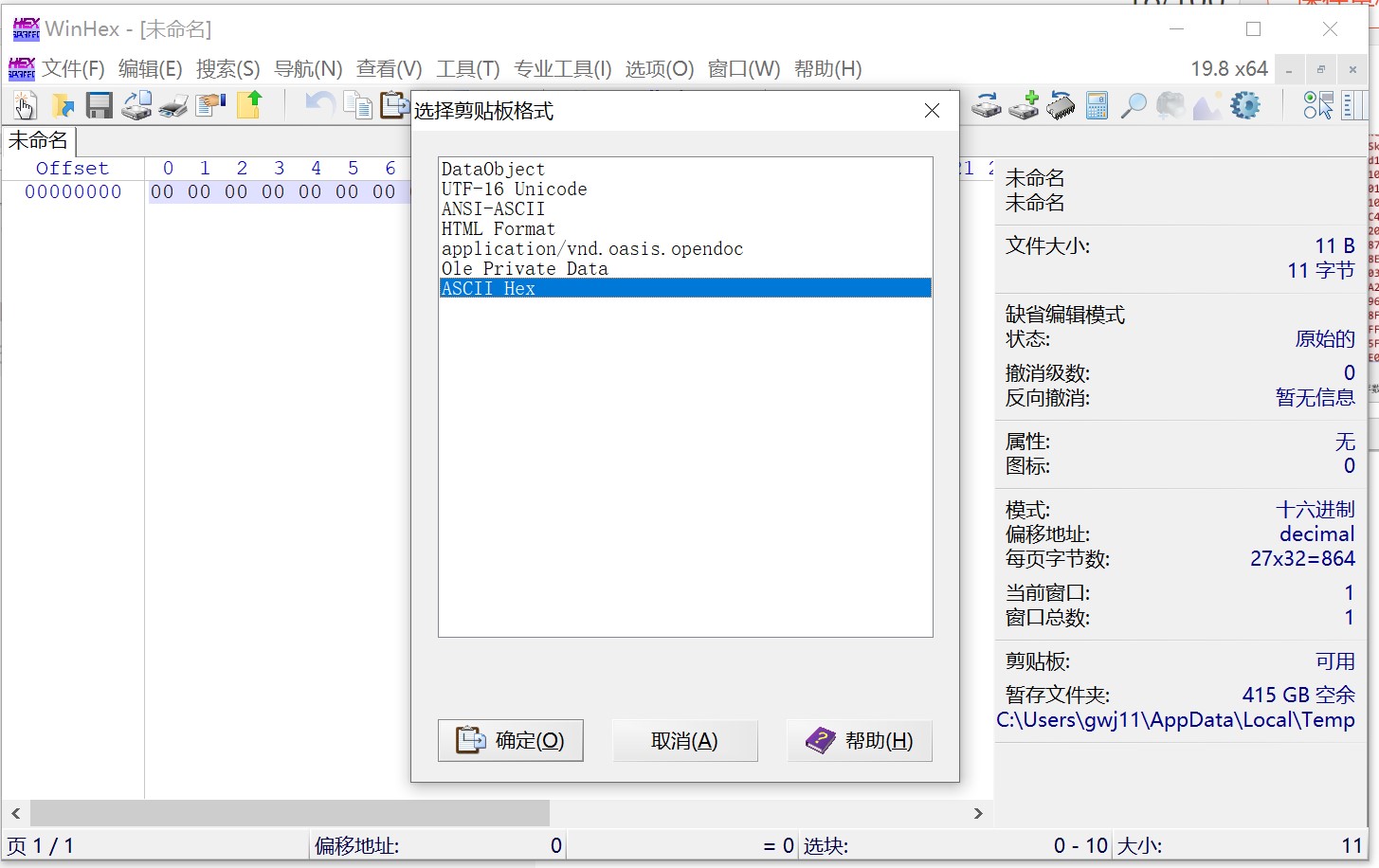

- 右键追踪该TCP流。jpg文件头是FFD8,文件尾是FFD9,找到FFD8,和最后一个FFD9,把中间的数据复制下来,在winhex里粘贴并保存为jpg,以ASCII Hex保存。

- 得到图片上的压缩包密码:Th1s_1s_p4sswd_!!!,解压得到flag。

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

以上是关于攻防世界 MISC 新手练习区 答题(1-12题解)的主要内容,如果未能解决你的问题,请参考以下文章

攻防世界 mobile 安卓移动端简单题练习区 答题(1-12题解)