漏洞利用渗透框架MSF&CS&Ladon&特定脚本

Posted 遗憾zzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞利用渗透框架MSF&CS&Ladon&特定脚本相关的知识,希望对你有一定的参考价值。

一、MSF-安装&目录&命令&加载

MSF(The Metasploit Framework) msf是一款开源安全漏洞利用和测试工具,集成了各种平台上常见的溢出漏洞和流行的shellcode,并持续保持更新。MSF高度模块化,即框架由多个module组成,是全球最受欢迎的渗透测试工具。metasploit涵盖了渗透测试中全过程,你可以在这个框架下利用现有的Payload进行一系列的渗透测试。

MSF的设计初衷是打造成一个攻击工具开发平台,然而在目前情况下,安全专家以及业余安全爱好者更多地将其当作一种点几下鼠标就可以利用其中附带的攻击工具进行成功攻击的环境。

MSF下载地址:https://windows.metasploit.com/

安装参考:https://www.fujieace.com/metasploit/windows.html

Metasploit简介-目录结构

kali-metasploit框架目录路径:/opt/metasploit-framework/embedded/framework//usr/share/metasploit-framework/

Metasploit简介-模块

1.Modules-msf核心:

用户用到的各种模块几乎都在这里,用户使用use这个msf这里时,就是用到了这个目录下的模块。这个目录下的文件在msfconsole启动时会被自动加载的,如果看到msfconsole启动时有出错信息但又能成功启动可以根据出错信息找解决方法,个人写的Module也可以放在这个目录下

2.auxiliary:主要包含渗透测试中一些辅助性脚本,这些脚本功能有扫描,嗅探,破解,注入,漏洞挖掘等。

3.encoders:编码工具,用于躲过入侵检测和过滤系统。

4.exploit:主要包括了 exp、0day、各种漏洞利用的脚本。主要的攻击代码全在这个目录下,这里边包括的 exp 的路径的命名规则是:系统/服务/模块,在使用的exp 是可以根据这个命名方法来找(也可以用 search 这条指令来找)。比如: use exploites/windows(系统)/vnc(服务)/realvnc_client(模块名)

5.nops:由于IDS/IPS会检查数据包中不规则的数据,所以在某些场合下(比如针对溢出攻击),某些特殊的滑行字符串(NOPS x90x90…)会因为被拦截二导致攻击时效,所以此时需要修改exploit中的NOPs.nops文件夹下的东西会在payload生成时用到。如打开php的NOPS生成脚本,就会发现它返回了指定长度的空格。

6.payload:攻击载荷,是攻击者发送给系统执行的指令的。payload主要是在目标机执行的,exploits是在本地执行作用于目标机。命名规则:系统/类型/名称,比如:use payload/windows/shell/bind_tcp

7.post:该目录存放exploits执行成功后,向目标机发送的一些功能性指令,如:提权、获取hash等。

8.evasion:新加入的免杀对抗模块。

MSF使用参考:https://www.jianshu.com/p/1adbabecdcbd

MSF命令大全:https://www.cnblogs.com/MyGuazi/p/11871420.html

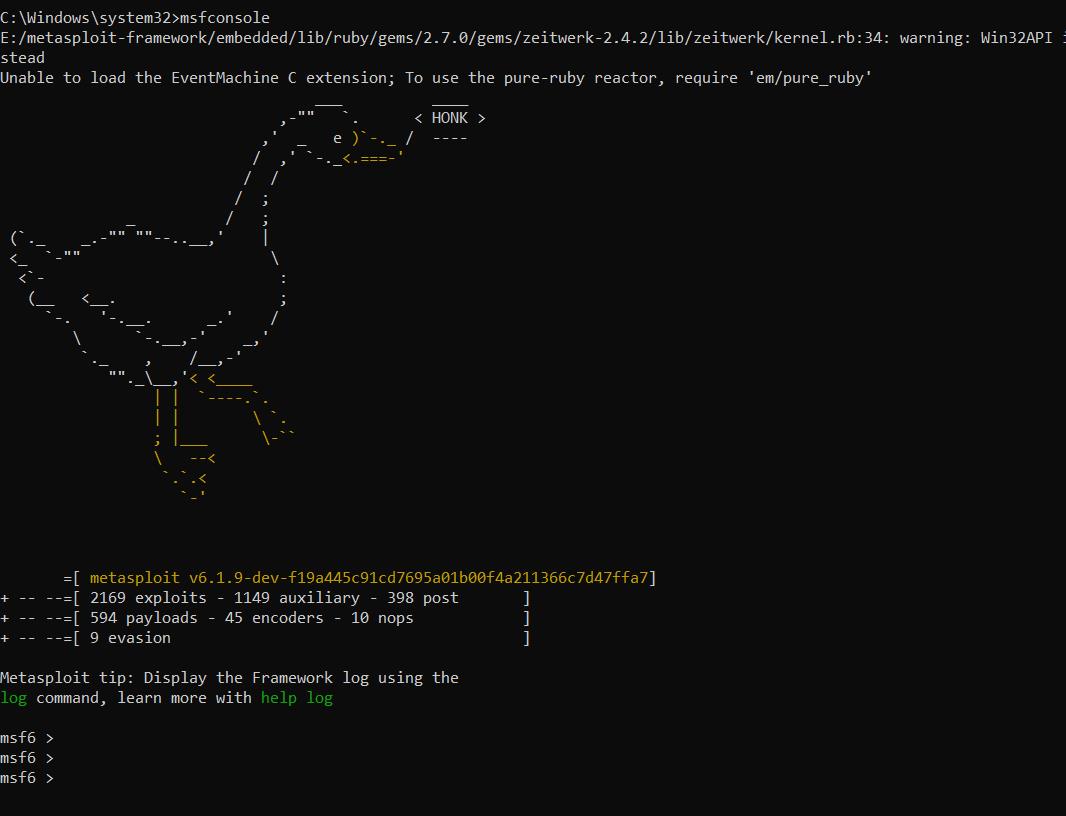

在cmd窗口输入msfconsole 运行如下

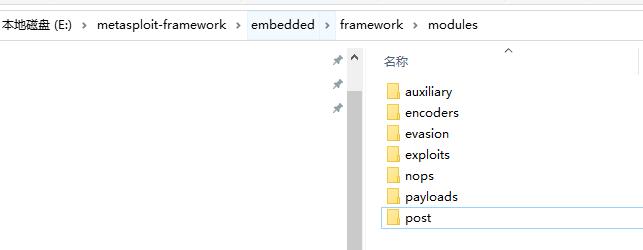

msf目录如下

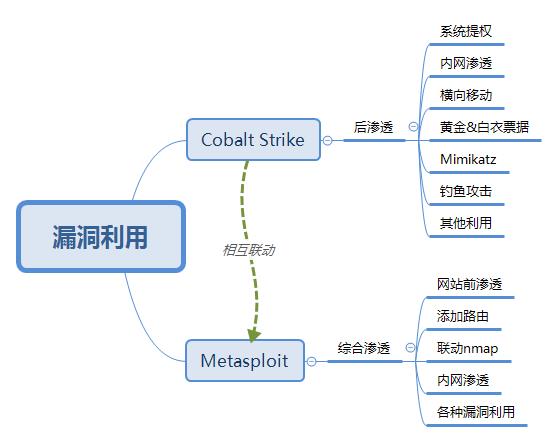

漏洞利用:大部分分为特定脚本,MSF&CS等,具体原因根据漏洞复现过程中的协议,复杂程度决定,其中漏洞利用也可以分为"前,后"两个方面,类似前渗透,后渗透,在当前安全技术潮流下,使用最多的MSF,CS等平台。其中特定脚本有单独漏洞开发的利用EXP工具脚本或特定系列框架检测工具脚本(wpscan,tpscan,weblogicscan)等。

二、CS-安装&上线&配置&使用&提权

Cobalt Strike简介

Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS,是一款基于java的渗透测试神器,自3.0以后已经不在使用Metasploit框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

Cobalt Strike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。

官网地址:https://www.cobaltstrike.com

早期版本CobaltSrtike依赖Metasploit框架,而现在Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端(Client)与服务端(Teamserver),服务端是一个,客户端可以有多个,团队可进行分布式协团操作。

具体使用可以参考:https://blog.csdn.net/weixin_44677409/article/details/102725129

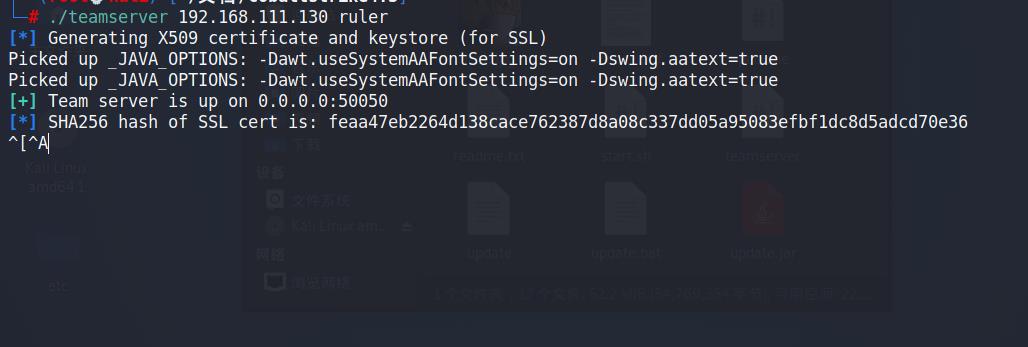

下面我们可以开始运行:

chmod +x teamserver 赋予可以执行权限

./teamserver 192.168.111.130 ruler

服务端运行好了,我们再运行客户端

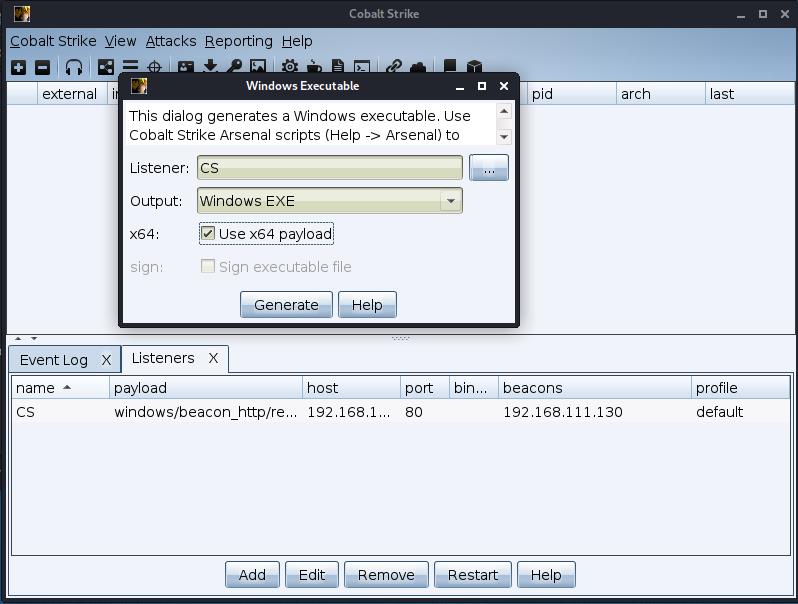

然后创建一个监听器,点击Cobalt Strike -> Listeners->Add

然后生成一个木马发送给目标机器,点击Attacks->Packages->Windows Executable

在win7下运行artifact.exe,即可看到受害机上线

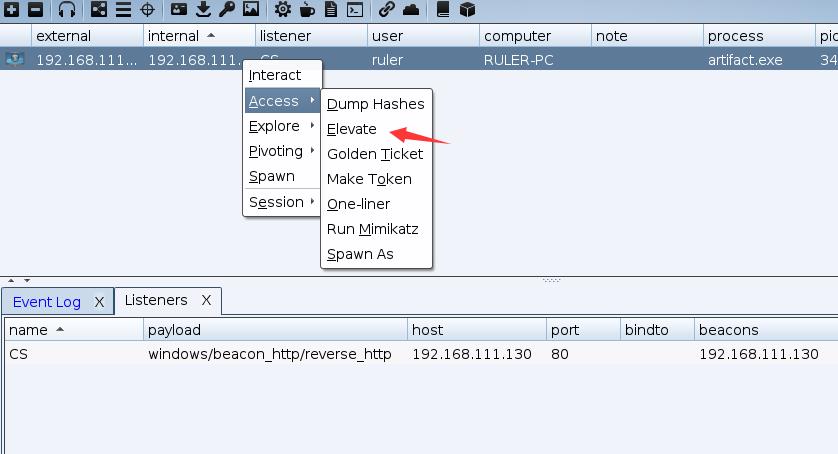

先用自带的绕过UAC

成功绕过win7_UAC,之后选择提权

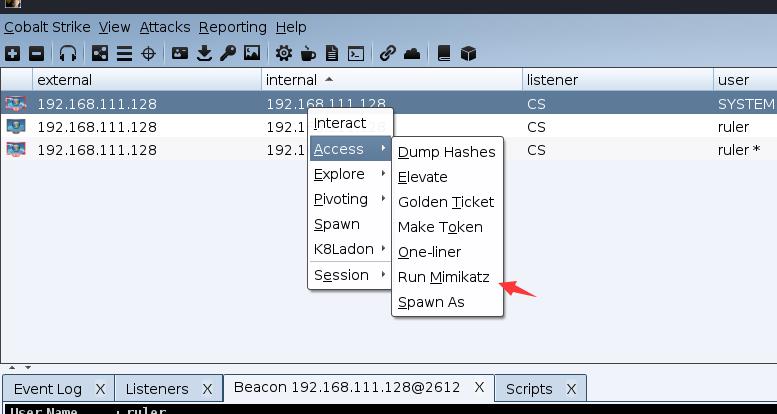

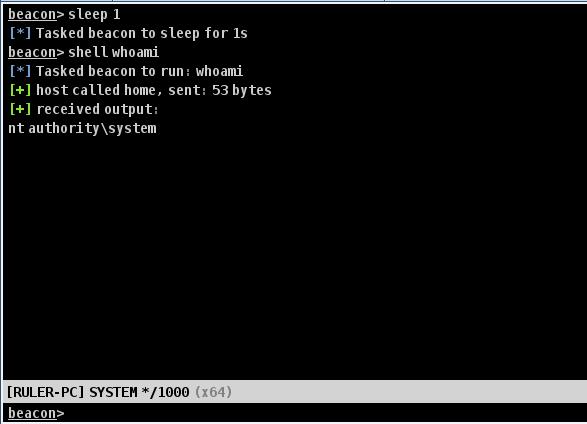

提权成功,system权限,Run Mimikatz直接抓取 Windows 明文密码

三、CS-后渗透Ladon插件&使用&利用

Ladon一款用于大型网络渗透的多线程插件化综合扫描神器,含端口扫描、服务识别、网络资产、密码爆破、高危漏洞检测以及一键GetShell,支持批量A段/B段/C段以及跨网段扫描,支持URL、主机、域名列表扫描。7.2版本内置94个功能模块,外部模块18个,通过多种协议以及方法快速获取目标网络存活主机IP、计算机名、工作组、共享资源、网卡地址、操作系统版本、网站、子域名、中间件、开放服务、路由器、数据库等信息,漏洞检测包含MS17010、SMBGhost、Weblogic、ActiveMQ、Tomcat、Struts2系列等,密码爆破13种含数据库(mysql、Oracle、MSSQL)、FTP、SSH、VNC、Windows(LDAP、SMB/IPC、NBT、WMI、SmbHash、WmiHash、Winrm)、BasicAuth、Tomcat、Weblogic、Rar等,远程执行命令包含(wmiexe/psexec/atexec/sshexec/jspshell),Web指纹识别模块可识别75种(Web应用、中间件、脚本类型、页面类型)等,可高度自定义插件POC支持.NET程序集、DLL(C#/Delphi/VC)、PowerShell等语言编写的插件,支持通过配置INI批量调用任意外部程序或命令,EXP生成器可一键生成漏洞POC快速扩展扫描能力。Ladon支持Cobalt Strike插件化扫描快速拓展内网进行横向移动。

001 多协议探测存活主机 (IP、机器名、MAC地址、制造商)

Ladon 192.168.1.8/24 OnlinePC

002 多协议识别操作系统 (IP、机器名、操作系统版本、开放服务)

Ladon 192.168.1.8/24 OsScan

003 扫描存活主机

Ladon 192.168.1.8/24 OnlineIP

004 ICMP扫描存活主机

Ladon 192.168.1.8/24 Ping

005 扫描SMB漏洞MS17010 (IP、机器名、漏洞编号、操作系统版本)

Ladon 192.168.1.8/24 MS17010

详细使用参考:https://github.com/k8gege/Ladon

先用cs上传一个ladon.exe

运行命令:shell Ladon64.exe 192.168.111.1/24 OnlinePC

多协议探测存活主机 (IP、机器名、MAC地址、制造商))

运行命令:shell Ladon64.exe 192.168.111.1/24 MS17010

扫描SMB漏洞MS17010 (IP、机器名、漏洞编号、操作系统版本)

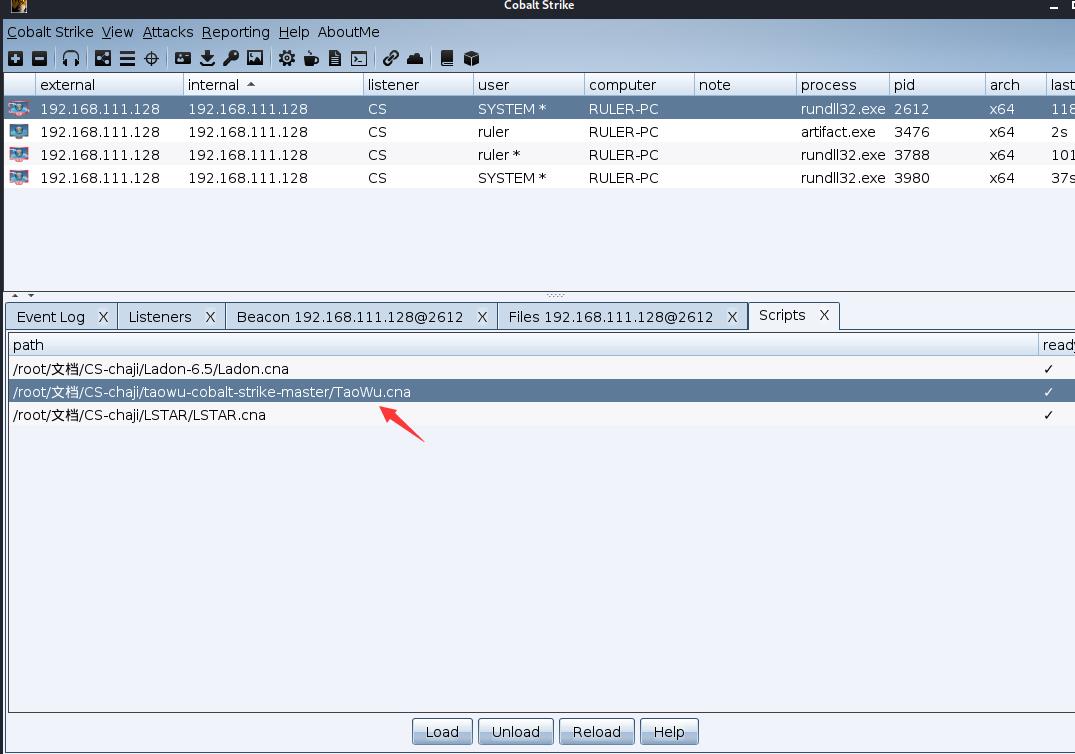

CS武装安装插件,进行漏洞利用

梼杌插件基于cobalt strike平台的红队自动化框架

插件地址:https://github.com/pandasec888/taowu-cobalt-strike/releases

这里直接采用插件进行权限提升,不需要再绕过UAC

四、Py-其他特定漏洞EXP脚本安装使用

特定利用:https://github.com/nomi-sec/PoC-in-GitHub

MSF重新加载漏洞库命令:reload_all

以上是关于漏洞利用渗透框架MSF&CS&Ladon&特定脚本的主要内容,如果未能解决你的问题,请参考以下文章