Security+ 学习笔记49 事件调查

Posted 格洛米爱学习

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Security+ 学习笔记49 事件调查相关的知识,希望对你有一定的参考价值。

一、记录安全信息(Logging security information)

系统监控产生了大量的数据输出,网络安全分析人员在试图进行日志审查时,必须涉猎这些数据。幸运的是,监控技术为我们提供了自动处理这些工作的方法。日志文件来自各种不同的来源,这些数据来源中的每一个都包含可能对事件响应有用的信息:

- 网络日志,特别是NetFlow数据,告诉我们网络上相互通信的系统以及它们交换的信息量。这对于识别参与安全事件的系统至关重要。

- 同样,DNS日志提供了关于网络名称查询的信息,提供了关于哪些系统可能与外部系统进行了通信的记录。

- 系统日志提供了对操作系统内部运作的洞察,记录了安全事件和系统上的其他活动,可能描述了攻击的细节。在Windows系统中,这些被称为事件日志(Event logs);

- 应用程序日志提供了关于发生在应用程序层面的活动的类似信息,包括应用程序的登录和对数据的访问。网络应用程序日志可能告诉我们关于SQL注入攻击或其他恶意活动;

- 认证日志帮助我们确定谁可能使用了集中的认证服务,以及他们通过该服务访问了哪些内部和外部系统和应用程序。

- 其他专门的日志文件也发挥着重要作用。例如,VoIP和CallManager日志提供了对网络上使用SIP(会话启动协议)的流量性质的深入了解。

- 除了这些日志文件外,网络安全调查员还可以利用网络流量的转储文件、内存分析器和其他原始安全信息的来源(Dump files from network traffic, memory analyzers, and other sources of raw security information)。

- 漏洞扫描(Vulnerability) 输出也可以协助事件响应,提供关于攻击者可能在系统上锁定哪些漏洞的线索。

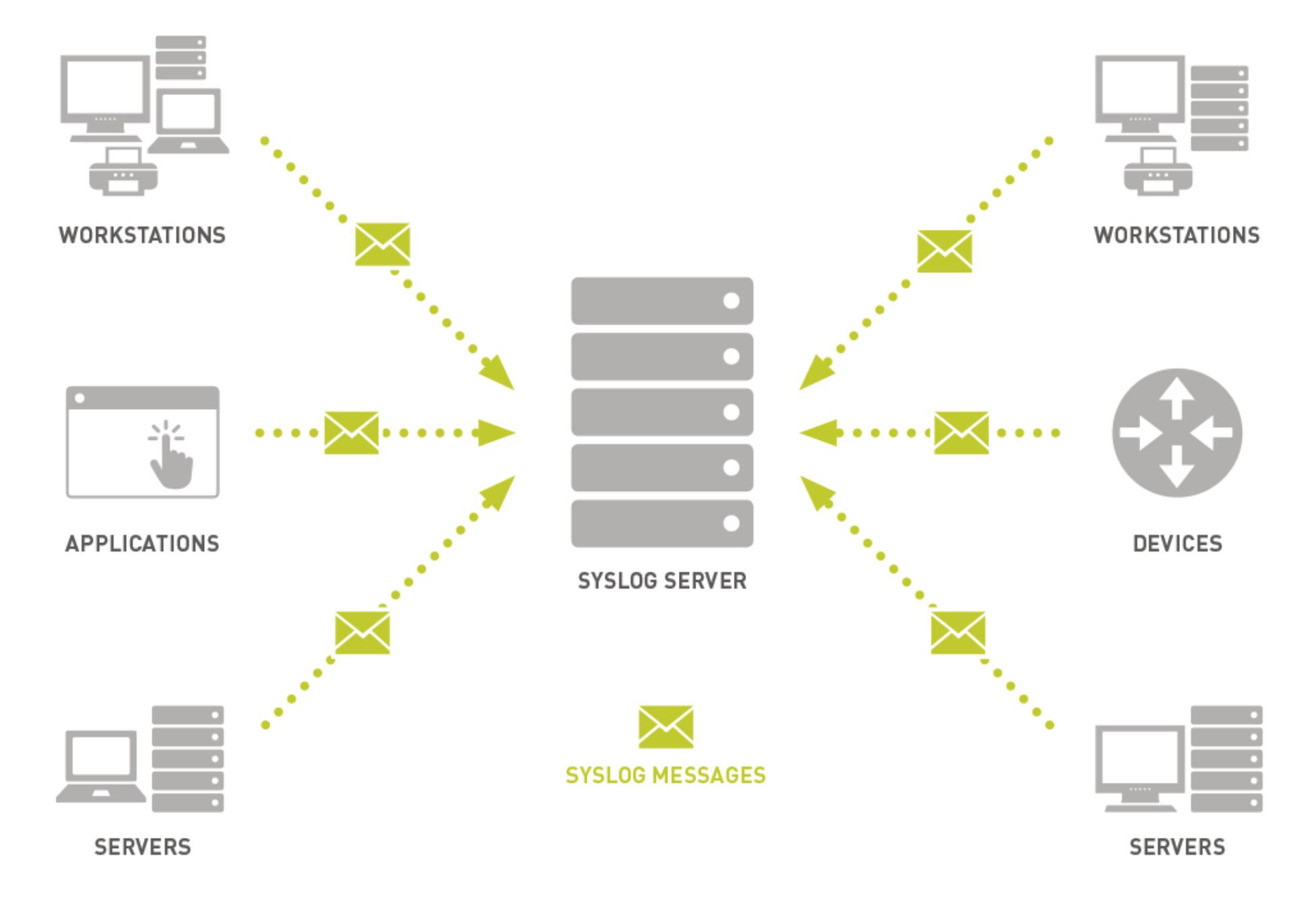

支持日志监控的最重要的技术之一是一个叫做syslog的协议。Syslog已经存在了很长时间了。它实际上可以追溯到20世纪80年代,但它的变种至今仍在广泛使用。syslog标准定义了一种非常简单的格式,用于创建标准化的日志信息。每条消息由四个部分组成。

- 头部(Header) 是第一个组成部分。其中包含关于消息的时间和来源的信息。这包括一个时间戳(Timestamp),以及产生日志条目的IP地址和进程ID;

- Facility是一个24位的代码,用0到23之间的数字来描述消息的来源。例如,设施0表示消息来自内核,设施1表示用户级消息,而设施2表示错误来自邮件服务;

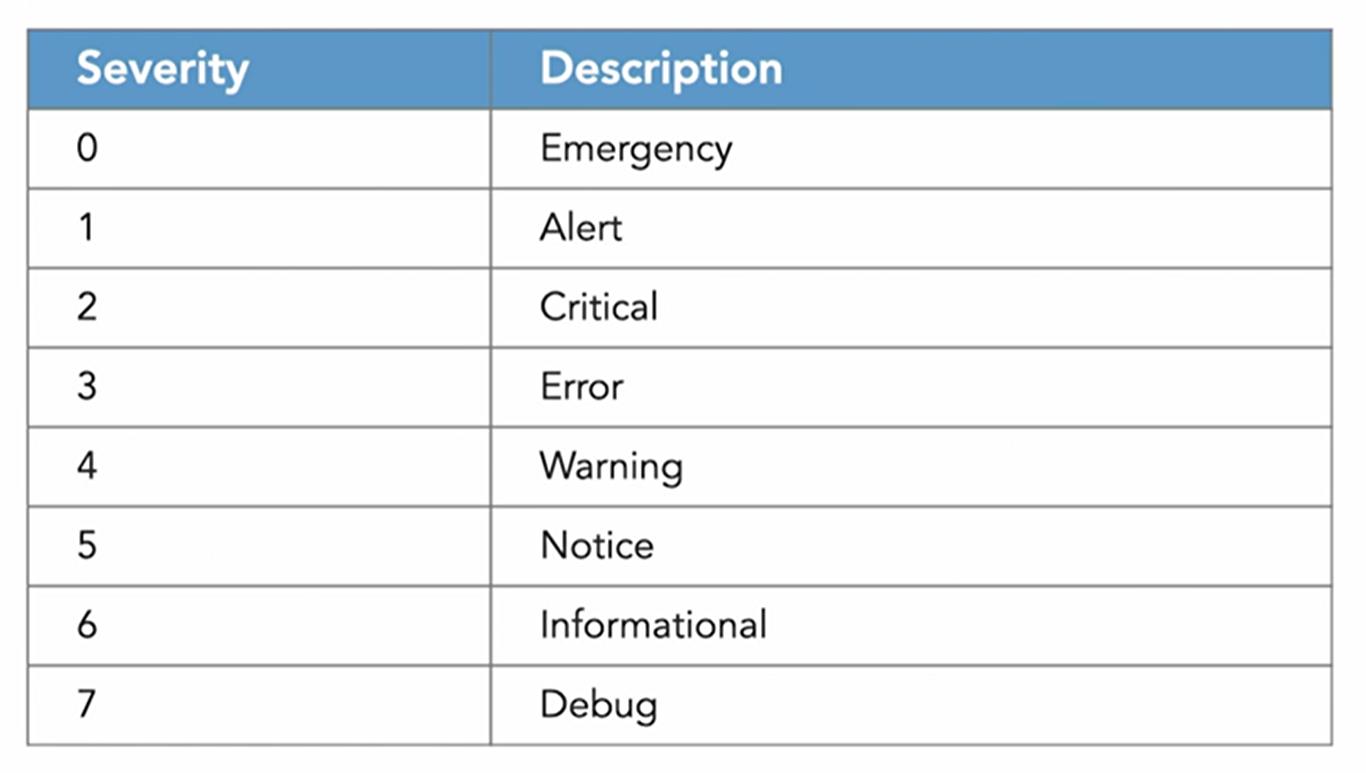

- 第三个组成部分是严重性(Severity),它表示一个消息有多严重。系统日志消息的严重程度从0(Emergency)到7(Debug)不等。数字越高,消息的严重性就越低。

在分析syslog消息时,使用严重程度作为过滤器是很常见的。例如,当日志服务器收到严重性为2或更低的syslog消息时,我们可能会设置一个警报来通知管理员,表示情况危急。 - 第四部分是消息(Message) 本身。Message包括解释该消息目的的信息。

所有Linux系统都默认支持Syslog,它是应用程序、系统和设备之间发送和接收日志信息的事实标准。Syslog构成了许多安全工具、资源监控工具、性能管理器和其他安全服务的基础核心。现在实际上有三个不同版本的syslog:

- 最初的Syslog实际上今天已经很少使用,因为它已经被更新的标准所取代。

- Syslog-ng,在1998年为syslog增加了加密和可靠的传输。

- 2004年的Rsyslog标准又进一步加强了这一点。今天,大多数Linux系统支持syslog-ng或rsyslog。

除此之外,还有一个叫做journalctl的工具在Linux系统上使用日志格式存储日志条目。Syslog使用基于文本的日志记录(Text-based logging),而journal格式则使用二进制文件(Binary files)。

当我们管理日志条目时,最重要的考虑之一是这些日志的保留问题(Retention of those logs)。日志会占用空间,我们一般不会永远保留它们,但我们也想把它们保存足够长的时间,以便在我们需要挖掘历史作为调查的一部分时拥有它们。日志保留的决定应该是经过深思熟虑的,他们必须平衡安全需求和维护日志的成本。

标签(Taging) 是另一个重要的日志管理概念。我们可以用不同的字段来标记日志条目,如生成日志的应用程序的名称、涉及的用户和其他元数据。这些标签使我们在分析时更容易对日志进行分类和过滤。

NXLog集中化工具(NXLog centralization tool) 是一个跨平台的日志管理工具,允许记录来自系统日志源以及Windows系统和其他设备的记录。NXLog使我们走向集中化日志系统的概念。

二、安全信息和事件管理(Security information and event management)

1.SIEM

安全信息和事件管理( Security Information and Event Management)或SIEM系统在企业网络上有两个主要功能。

- 首先,它们作为一个中央安全收集点,收集来自各种传感器的日志条目。管理员将他们所有的系统、网络设备和应用程序配置为直接向SIEM发送日志记录,SIEM以一种安全的方式存储这些记录,使其免受未经授权的修改,并可用于分析。

- 其次,这些系统应用人工智能(AI)来关联所有这些日志条目并检测潜在的恶意活动模式。

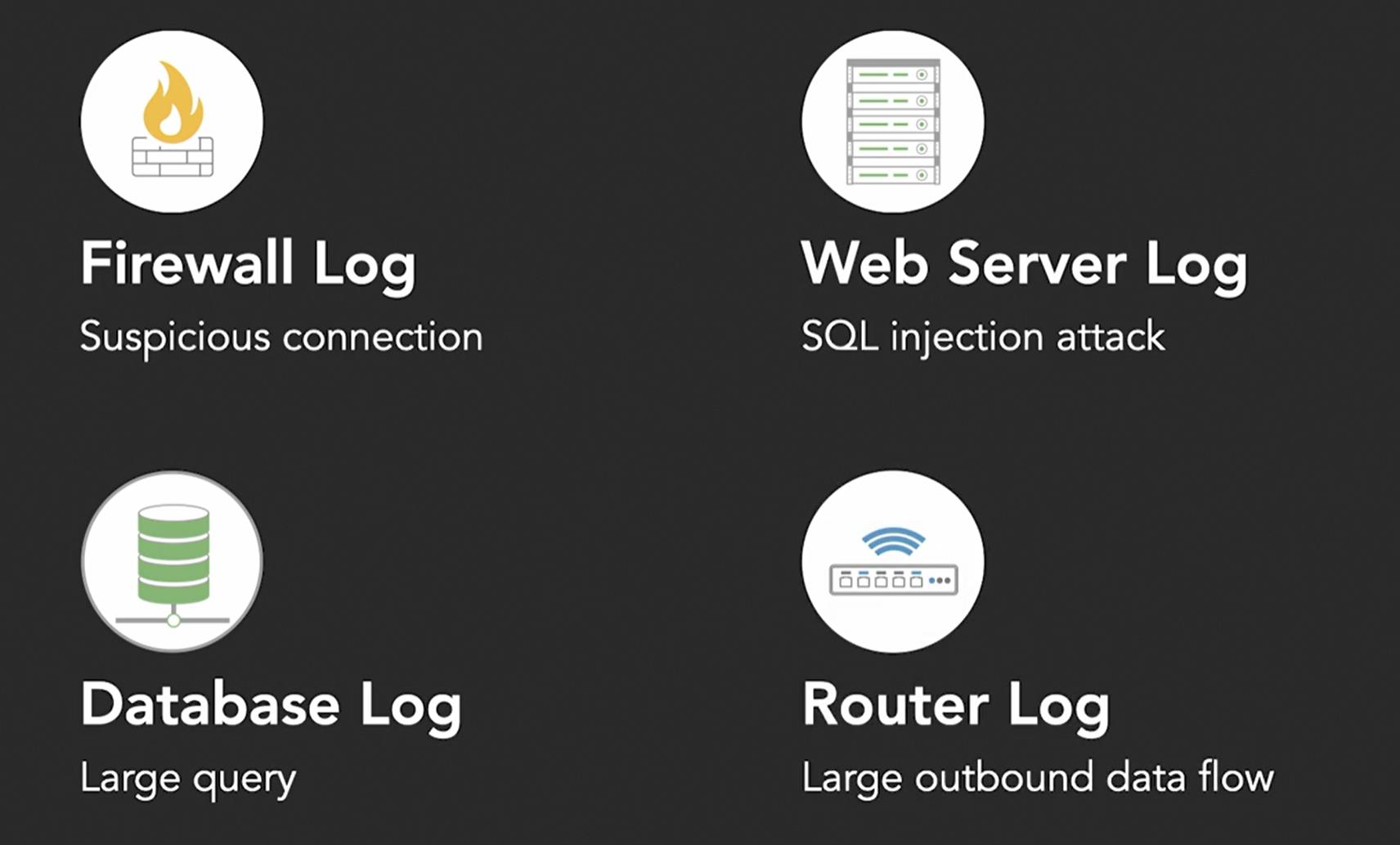

SIEM的厉害之处在于,它可以访问来自整个组织的所有日志条目和警报。 在一个层次分明的组织中,网络工程师可能有机会访问防火墙日志,系统工程师可能有操作系统日志,应用程序管理员可能有应用程序日志。这种孤立式的方法意味着,如果攻击的迹象分散在多个部门,攻击可能会被忽视。每个管理员可能会看到拼图的一部分,但他们不能把整个画面放在一起。SIEM拥有所有的拼图碎片,它执行一种被称为日志关联(Log correlation) 的工作,以识别可能表明安全事件的活动组合。例如,入侵检测系统(IDS)可能会注意到入站网络流量中的独特攻击特征,从而触发SIEM中的一个事件,将其他信息汇集起来。例如,防火墙可能注意到一个来自不友好国家的网络服务器的入站连接。网络服务器可能报告可疑的查询,包括SQL注入攻击的迹象。数据库服务器可能会报告来自一个网络应用程序的大型查询,该查询偏离了正常模式,路由器可能会报告从数据库服务器到互联网的大量信息流。 孤立地看,这些活动中的每一个都可能是无害的,但当SIEM把这些碎片放在一起时,就会出现一个可疑的活动模式。SIEM将所有这些整合成仪表盘,为管理员提供一个集中的网络视图。仪表板可以在异常活动发生时向管理员发出警报,促进对可能影响安全的网络趋势的分析,并提供可调整的灵敏度,以调整发送给管理员的警报的频率和质量。

孤立地看,这些活动中的每一个都可能是无害的,但当SIEM把这些碎片放在一起时,就会出现一个可疑的活动模式。SIEM将所有这些整合成仪表盘,为管理员提供一个集中的网络视图。仪表板可以在异常活动发生时向管理员发出警报,促进对可能影响安全的网络趋势的分析,并提供可调整的灵敏度,以调整发送给管理员的警报的频率和质量。

2.SOAR

SOAR平台超越了SIEM的能力,使安全操作进一步自动化。SOAR这个缩写代表了安全、协调、自动化和响应(Security, Orchestration, Automation and Response),我们可以把SOAR平台看作是SIEM的一个增强的版本。SOAR平台不仅允许我们关联安全信息,还允许我们自动响应特定情况,它们通过增强两种不同类型的响应来做到这一点:

- Playbooks是对安全事件过程的重点响应。它们可能包括由SOAR平台自动执行的活动以及在该过程中发挥重要作用的人类步骤的组合。Playbooks应与组织的事件响应政策和程序直接挂钩;

- Runbooks是SOAR平台在被事件触发时执行的完全自动化的步骤。这可能包括收集额外的信息进行分析,增加日志条目,隔离可疑系统并通知管理员有关活动。Runbooks的目的是自动和快速执行,以迅速促进响应并帮助人类调查员。

三、云审计和调查(Cloud audits and investigations)

在对利用云计算的组织进行审计或评估时,审计专家会遇到一些独特的挑战。一个组织使用服务提供商来存储、处理和/或传输他们的一些数据,这一事实本身就扩大了审计的范围。如果该组织在某种程度上依赖于其供应商的安全控制,那么该供应商的控制可能在审计的范围之内。

例如,如果我们认为审计人员需要前往云计算供应商的现场,并验证那里的控制,就像他们对组织自己的数据中心一样。那么他们会如何访问微软、亚马逊或谷歌的数据中心?那是不可能的,首先,数据中心分布在世界各地不同的司法管辖区,即使我们知道他们在哪儿,也不会让我们进去。就算我们在合同中加入一个条款,授予我们审计云服务提供商控制的权利,但这根本不是一个可扩展的方法。如果服务提供商允许他们所有的客户进行年度审计,就会每天不断受到审计人员的轰炸,这样就无法完成任何其他工作了。出于这个原因,云服务提供商进行自己的审计,并将结果提供给他们的客户。

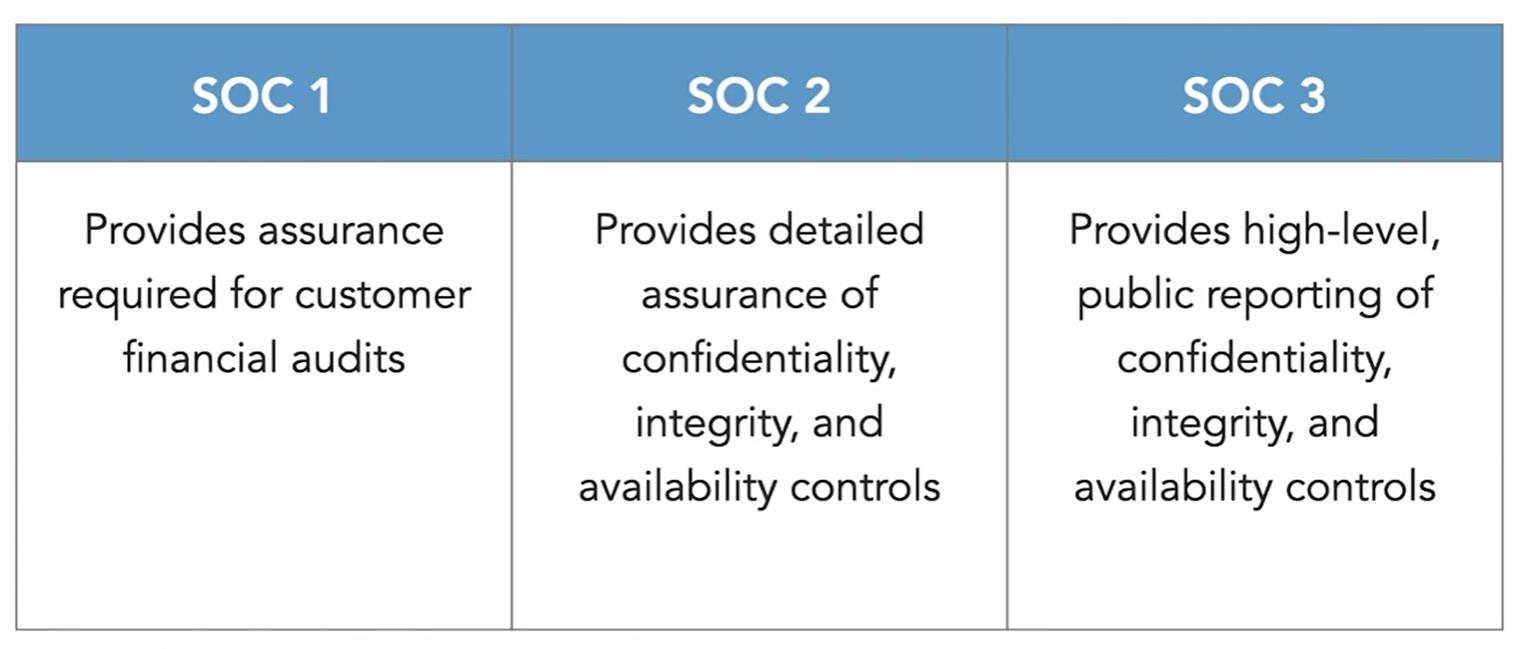

这些审计报告被称为Service Organization Control,或SOC报告。 如下三种不同类别的SOC报告。SOC 1、2和3,然后是两种不同的报告类型。第一类( Type I)和第二类( Type II)。

- SOC 1报告是SOC审计中最常见的类型。SOC 1报告的目的是为客户提供他们在进行自己的财务审计时需要的对其服务提供商的保证;

- SOC 2报告旨在进行更详细的测试,评估服务提供商的保密性、完整性和可用性控制。这些报告通常包含敏感信息,它们不会像SOC 1报告那样被广泛分享;

- SOC 3报告也关注保密性、完整性和可用性,但它们只包含高水平的信息。这些报告是为公众消费而设计的。

目前,SOC 1和SOC 2报告被进一步划分为不同类型。报告的类型根据审计师的工作类型而不同:

- 第一类报告只是描述了一个服务提供商所实施的控制,并报告了审计师对这些控制的合适的意见。审计师并不对控制措施是否有效地发挥作用提出意见。

- 第二类报告包含与第一类报告相同的意见,但它们更进一步,包括审计师实际测试这些控制的结果,以验证它们是否有效。

关于SOC审计,我们应该知道的最后一件事是,它们可能有两种不同的标准。在美国,American Institute of Certified Public Accountants发布了SSAE 18,以指导美国的SOC审计。在国际上,International Accounting and Assurance Standards Board publishes出于同样的目的发布了ISAE 3402。总体来说,这些标准在范围和目的上都很相似。

以上是关于Security+ 学习笔记49 事件调查的主要内容,如果未能解决你的问题,请参考以下文章