边界安全防护设备

Posted 小茗,你好

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了边界安全防护设备相关的知识,希望对你有一定的参考价值。

目录

一、IPS(入侵防御系统)

1. IPS基本概念

入侵防御系统(IPS)是结合了入侵检测、防火墙等基础机制的安全产品,通过对网络流量进行分析,检测入侵行为并产生响应以中断入侵,从而保护组织机构信息系统的安全。

入侵防御系统集检测、防御于一体,对明确判断为攻击的行为,会采取措施进行阻断,无需人员介入,因此也可能由于误报导致将正常的用户行为进行拦截,因此入侵防御系统是―种侧重风险控制的解决方案。

2. IPs的作用及产生背景

入侵防御系统的优势在于能对入侵的行为实现及时的阻断。

传统的防火墙、入侵检测防护体系中,入侵检测发现攻击行为并产生报警后,还需要防火墙管理人员设置针对性的策略对攻击源进行封堵,整个流程使得防御相对攻击检测有所滞后。为了应对这一问题,部分厂家将入侵检测与防火墙实现联动,入侵检测发现的攻击通知防火墙进行阻断,但是由于缺乏相应的标准,需要安全厂商相互的协商接口,使得入侵检测与防火墙联动在实际应用中难以推广。

入侵防御系统通常采用串接的方式部署在网络中,在检测到入侵行为时,根据策略实时对入侵的攻击源和攻击流量进行阻拦,从而极大的降低了入侵的危害。

3. 网闸(物理隔离系统)

基本概念:

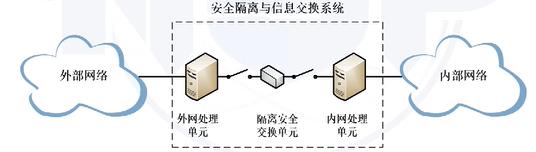

网闸也称物理隔离系统或安全隔离与信息交换系统,是为了满足我国涉及国家秘密的计算机系统必须与互联网物理隔离的要求的前提下,提供数据交换服务的一类安全产品。

网闸通常由两个独立的系统分别连接可信网络(例如涉密网)和非可信网络(互联网),两个相互独立的系统之间采用特定的安全隔离组件进行连接。安全隔离组件由隔离开关和数据暂存区域构成,隔离开关是定制研发的安全组件,将数据暂存区分别连接到可信网络和非可信网络。

工作原理:

隔离开关同一时间只能连接两个独立系统之一,不能同时连接两个系统.并且隔离开关的连接的断开不受任何的软件控制.周期性的在两个系统之间切换,所以网闸是―款能够实现物理隔离的网络安全设备,符合国家保密局于2000年1月发布的《计算机信息系统国际互联网保密管理规定》。

组成及工作过程:

组成:外部处理单元、内部处理单元、仲裁处理单元

工作工程:当数据需要从外部网络(非可信网络)传送到内部网络(可信网络)时,由连接到外部网络的系统将数据复制到数据暂存区(隔离开关将暂存区连接到非可信系统时),当一个周期结束后,隔离开关切换,将暂存区从连接非可信区域的系统断开,接入到连接内部网络的系统中,由连接内部网络的系统从暂存区中将数据读取出来,从而实现数据的传递。

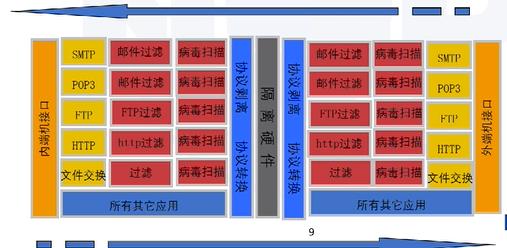

安全防护:

为了保障安全,网闸设备通常还集成了其他的安全机制,例如集成了防病毒功能,可对交换的数据进行检测,避免其中携带的计算机病毒导致安全风险,集成文件过滤机制,对交换数据的类型进行过滤,仅允许特定类型的数据文件通过,不允许交换的数据中有可执行程序,避免木马病毒伪装成数据通过网闸进入可信网络等。

发展历程:

网闸虽然最初是为物理隔离交换数据而设计,但随着应用的不断发展,也逐步诞生了协议隔离等其它不同的技术,发展成为比防火墙更高安全级别的网络设备,用于保护要求较高的网络与其他不可信网络之间进行数据交换。它与防火墙的定位和应用场景不同,是互补的网络安全产品而不能进行相互取代。

防火墙是实现逻辑隔离,在数据交换时会话双方直接或间接建立了基于通信协议的会话,防火墙仅根据规则对会话是否允许进行管理,符合规则的情况下双方就能进行数据交换,会话时双方是实时连接的。而网闸是物理隔离或协议隔离,网闸中的专有硬件将会话双方从物理层或链路层断开的,因此会话双方是非实时连接的。

网闸的局限性:

由于网闸的技术特点上非实时连接,需要专有硬件,因此对应用的支持有限,通用性方面不如防火墙。

网闸的应用定位:

网闸作为高安全级别要求的边界防护产品,更注重内部可信网络的安全防护,是风险优先的安全防护产品,目前已广泛在公安、交警、消防、银行、国土资源等领域广泛使用。

二、上网行为管理

1. 基本概念

上网行为管理是对内部网络用户的互联网行为进行控制和管理的边界网络安全产品,主要为了解决日益增长的互联网滥用及非法互联网信息防护问题。

2. 上网行为管理设备的作用

在组织机构的互联网出口处部署上网行为管理产品,能有效的防止内部人员接触非法信息、恶意信息,避免国家、企业秘密或敏感信息泄露,并可对内部人员的互联网访问行为进行实时监控,对网络流量资源进行管理,对提高工作效率有极大的帮助。

3. 上网行为管理设备的应用

适用于需对内部访问外部行为进行内容管控与审计的机构。

4. 上网行为管理设备的功能

(1)上网身份管控

(2)对网页的访问过滤及互联网浏览内容管控

(3)网络应用控制及内容管控

(4)带宽及流量管理

(5)互联网传输数据审计

(6)用户行为分析

三、防病毒网关

1. 防病毒网关安全防护

传统的针对恶意代码进行防御的方案是在终端进行防护,通过在计算机终端上部署单机或企业版的防病毒软件对进入终端的恶意代码进行检测和查杀。基于终端的病毒防护方式存在以下安全不足:

(1)特征库升级管理问题

(2)终端防病毒存在防护短板

2. 防病毒网关的作用

防病毒网关是一种对恶意代码进行过滤的边界网络安全防护设备,通过对进出网络中的数据进行检测,发现其中存在的恶意代码并进行查杀,能够阻止病毒通过网页、邮件、即时通信等互联网应用进入受保护的网络中,形成与终端放病毒软件互补的安全防护能力。

3. 防病毒网关设备的优势

(1)病毒库只需要更新一套;

(2)很难被恶意代码停止;

(3)通过和终端保护使用不同厂商的产品,能够形成异构保护。

四、UTM(统一威胁管理系统)

1. UTM基本概念

统一威胁管理系统(UTM)是将防火墙、防病毒、入侵检测、上网行为管理等安全技术及功能集成于一体的网络安全设备。

2. UTM的优势

(1)资源整合带来的低成本;

(2)模块化管理,比较容易使用;

(3)配置工作量相对较小,能够提高安全管理人员的工作效率。

3. UTM的局限性

(1)功能集成带来了风险集中,不符合"纵深防御"的安全管理思想;

(2)功能集成带来的性能瓶颈;

(3)功能集成带来的系统复杂性、不同模块的协作问题。

4. UTM的应用场景

针对预算有限,但需要较全面防护能力的中小型组织机构。

以上是关于边界安全防护设备的主要内容,如果未能解决你的问题,请参考以下文章