区块链技术md5 扩展长度攻击

Posted warobot

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了区块链技术md5 扩展长度攻击相关的知识,希望对你有一定的参考价值。

参考文章:

密码学与哈希

扩展长度攻击

实验要求如下:

构造 secret = “secrete” data = " message" Hash = md5 append = “whatever” 的攻击串

登录测试代码如下:(老师给的代码是Python2的,我电脑上安装的是python3.x,所以对于unquote的导入和print的使用进行了一点适当修改) 改不来,传入字符串不知为何会出现乱码而Python2貌似就没有这个问题…

import hashlib

import sys

from urllib import unquote

def login(password, hash_val):

m = hashlib.md5()

secret_key = "secrete" # secret_key is a salt

m.update(secret_key + password)

# m.update(secret_key)

print m.hexdigest()

if(m.hexdigest() == hash_val):

print "Login Successful!"

else:

print "Login Failed"

if __name__ == "__main__":

password = unquote(sys.argv[1])

hash_val = unquote(sys.argv[2])

login(password, hash_val)

1. 正常登录

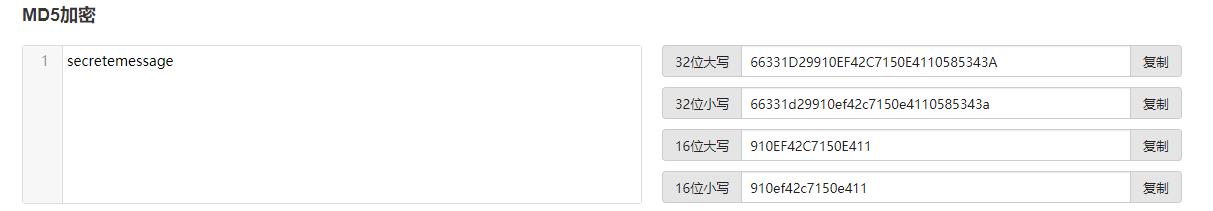

首先在md5加密网站界面使用得到正常登录的Hash值: 66331d29910ef42c7150e4110585343a (注意到python脚本得到的是小写字母)

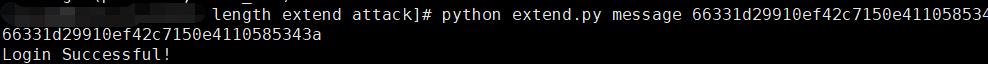

在命令行中测试登录成功:

2.password为空时的扩展长度攻击

然后令password为空,在仅有密钥的情况下得到的hash value:

36a5910394733b975acf825be4b26c5e(也可用1中的网址得到)

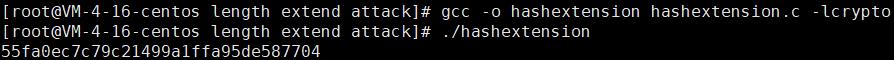

a)hashextension.c验证

根据"secrete"字符串长度为7,补足,并将长度字段修改为7*8(decimal)=48(hexdecimal)

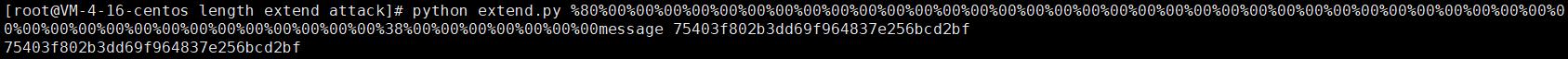

运行得到哈希值:

75403f802b3dd69f964837e256bcd2bf

hashextension.c 代码如下:

#include <stdio.h>

#include <openssl/md5.h>

int main(int argc, const char *argv[])

{

MD5_CTX c;

unsigned char buffer[MD5_DIGEST_LENGTH];

int i;

MD5_Init(&c);

MD5_Update(&c, "secrete", 7);

MD5_Update(&c, "\\x80\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x38\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"message", 64);

/* MD5_Update(&c, "secrete", 7);

MD5_Update(&c, "message"

"\\x80\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x70\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"whatever", 65);*/

MD5_Final(buffer, &c);

for (i = 0; i < 16; i++) {

printf("%02x", buffer[i]);

}

printf("\\n");

return 0;

}

将字符串复制出来:

"\\x80\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x38\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"message"

去掉引号,空格和回车,把\\x替换为%,得到:

%80%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%38%00%00%00%00%00%00%00message(注意是没有回车和换行的)

使用Python脚本测试:

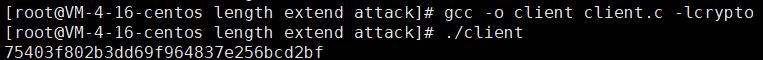

b)client.c验证

使用哈希值36a5910394733b975acf825be4b26c5e,添加append数据“message”

得到哈希值75403f802b3dd69f964837e256bcd2bf可以看到与a)得到的哈希值一样,证明没有出错,python脚本尝试登录结果相同,这里略去

client.c 代码如下:

#include <stdio.h>

#include <openssl/md5.h>

int main(int argc, const char *argv[])

{

int i;

unsigned char buffer[MD5_DIGEST_LENGTH];

MD5_CTX c;

MD5_Init(&c);

MD5_Update(&c, "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA", 64);

c.A = htonl(0x36a59103); /* <-- This is the hash we already had> */

c.B = htonl(0x94733b97);

c.C = htonl(0x5acf825b);

c.D = htonl(0xe4b26c5e);

// MD5_Update(&c, "append", 6); /* This is the appended data. */

MD5_Update(&c, "message", 7); /* This is the appended data. */

MD5_Final(buffer, &c);

for (i = 0; i < 16; i++) {

printf("%02x", buffer[i]);

}

printf("\\n");

return 0;

}

3.password不为空时的扩展长度攻击

然后令password为“message”,在仅有密钥的情况下得到的哈希值:

66331d29910ef42c7150e4110585343a(也可用上述网站得到)

a)hashextension.c验证

根据"secretemessage"字符串长度为7+7=14,补足,并将长度字段修改为14*8(decimal)=70(hexdecimal)

运行得到哈希值:

55fa0ec7c79c21499a1ffa95de587704

hashextension.c 代码如下:

#include <stdio.h>

#include <openssl/md5.h>

int main(int argc, const char *argv[])

{

MD5_CTX c;

unsigned char buffer[MD5_DIGEST_LENGTH];

int i;

MD5_Init(&c);

MD5_Update(&c, "secrete", 7);

/*MD5_Update(&c, "\\x80\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x38\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"message", 64);*/

MD5_Update(&c, "secrete", 7);

MD5_Update(&c, "message"

"\\x80\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x70\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"whatever", 65);

MD5_Final(buffer, &c);

for (i = 0; i < 16; i++) {

printf("%02x", buffer[i]);

}

printf("\\n");

return 0;

}

将字符串复制出来:

"message"

"\\x80\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"\\x70\\x00\\x00\\x00\\x00\\x00\\x00\\x00"

"whatever"

去掉引号,空格和回车,把\\x替换为%,得到:

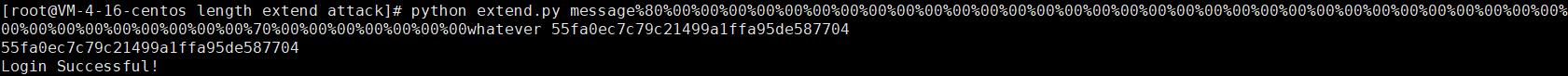

message%80%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%70%00%00%00%00%00%00%00whatever(注意是没有回车和换行的)

使用Python脚本测试:

b)client.c验证

使用哈希值66331d29910ef42c7150e4110585343a,添加append数据“whatever”

得到哈希值55fa0ec7c79c21499a1ffa95de587704

可以看到与a)得到的哈希值一样,证明没有出错,python脚本尝试登录结果相同,这里略去

client.c 代码如下:

#include <stdio.h>

#include <openssl/md5.h>

int main(int argc, const char *argv[])

{

int i;

unsigned char buffer[MD5_DIGEST_LENGTH];

MD5_CTX c;

MD5_Init(&c);

MD5_Update(&c, "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA", 64);

c.A = htonl(0x66331d29);

c.B = htonl(0x910ef42c);

c.C = htonl(0x7150e411);

c.D = htonl(0x0585343a);

// MD5_Update(&c, "append", 6); /* This is the appended data. */

MD5_Update(&c, "whatever", 8); /* This is the appended data. */

MD5_Final(buffer, &c);

for (i = 0; i < 16; i++) {

printf("%02x", buffer[i]);

}

printf("\\n");

return 0;

}

以上是关于区块链技术md5 扩展长度攻击的主要内容,如果未能解决你的问题,请参考以下文章