内网基础信息收集

Posted 灼剑(Tsojan)安全团队

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网基础信息收集相关的知识,希望对你有一定的参考价值。

作者: r0n1n

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责。

0x01 简介

在网络攻防实战中信息收集的深度与广度以及对关键信息的提取,影响了后续的方向和手法,信息收集将会贯穿整个渗透过程,因为渗透的本质就是信息收集。

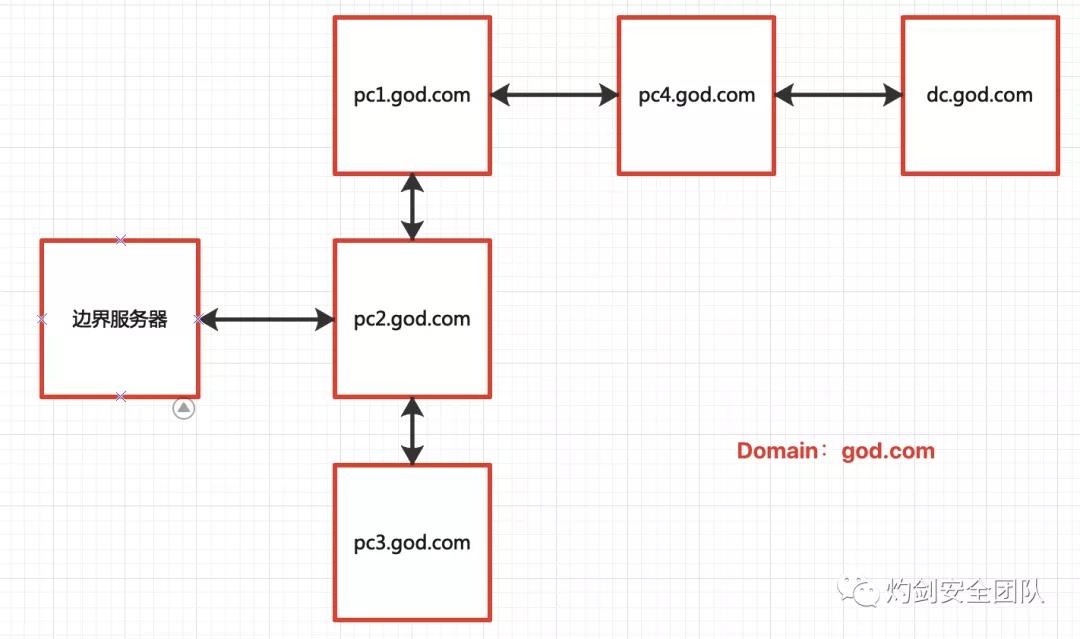

0x02 单域环境

0x03 多域环境

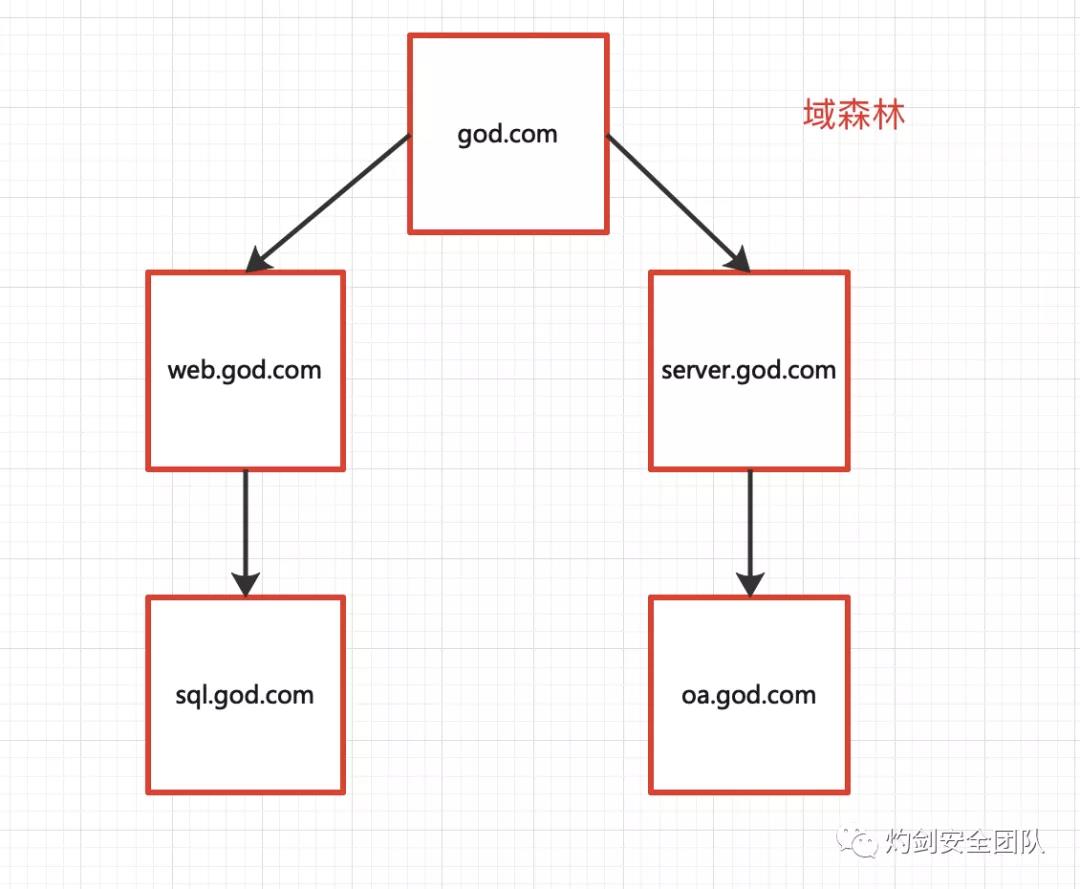

域森林:若干个域树通过建立信任关系组成的集合,它可以通过域树之间建立的信任关系来管理和使用整个森林中的资源,从而又保持了原有域自身独立的特性。

域树中的域层次越深级别越低,一个.代表一个层次,如域server.god.com 就比 god.com这个域级别低,因为它有两个层次关系,而god.com只有一个层次,god.com为域树。

0x04 工作组与域环境

工作组是一群计算机的集合,它仅仅是一个逻辑的集合,各自计算机还是各自管理的,如果要访问其中的某台计算机,要到被访问计算机上来实现用户验证。

域环境则不同,域是一个有安全边界的计算机集合,在同一个域中的计算机彼此之间已经建立了信任关系,因此在域内访问其他机器,不需要被访问机器的许可。

由于这种区别,从而导致的攻击的手法不同,ARP欺骗DNS欺骗只在工作组有效。

1、DMZ

在实际的渗透测试中,大多数情况下,在web环境中拿到的权限都在DMZ中。这个区域不属于严格意义上的内网,如果访问控制策略配置合理,DMZ就会处在从内网能够访问DMZ,而从DMZ访问不能进入内网的状态。

2、内网

内网中包括很多服务器、办公电脑等,办公区的安全防护水平通常不高,基本的防护机制大多数为杀毒软件或主机入侵检测产品。

服务器、域控制器的防护比较强,我们主要的目标是要拿下域控制器,要拿下域控前期的信息收集就显得格外重要。

AD域控制器一般只安装在Windows server上面,linux操作系统一般很少会被当成域控制器,因为管理起来特别麻烦,功能也比较少,不过linux上也有相应的活动目录的,可是要装LDAP这个环境,一般企业很少会用LDAP来管理的,功能上不及域强大。

0x05 主机信息收集

1、本机信息

ipconfig /all

//查看计算机版本、补丁编号等信息,后续是否提权做支撑

systeminfo

//查看进程列表

tasklist

//补丁信息

wmic qfe

//操作系统类型

wmic os

//机器运行信息(包含开机)

net statistics workstation

//查看系统架构

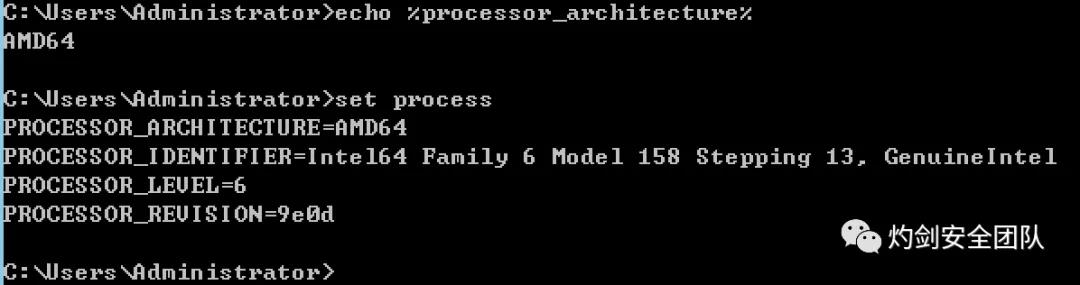

echo %processor_architecture%

set process

//查看防火墙的配置信息

netsh firewall show config

//查看是否能修改删除日志

wmic nteventlog get path,filename,writeable

//查看当前在线用户

quser

//查看本地用户

net user

//查看本机管理员

net localgroup administrators

//查询安装软件的名称,以及版本

wmic product get name,version

//product get支持的参数

AssignmentType Caption Description HelpLink HelpTelephone

IdentifyingNumber InstallDate InstallDate2 InstallLocation

InstallSource InstallState Language LocalPackage Name

PackageCache PackageCode PackageName ProductID RegCompany

RegOwner SKUNumber Transforms URLInfoAbout URLUpdateInfo

Vendor Version WordCount

//powershell方法

powershell "Get-WmiObject -class Win32_Product |Select-Object -Property name,version"

2、杀软相关

WMIC /Namespace:\\\\root\\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

WMIC /Namespace:\\\\root\\SecurityCenter2 Path AntiVirusProduct Get displayName,productState,pathToSignedProductExe

3、网络相关

//端口

netstat -ano

//路由及arp

route print

arp -a

type c:\\Windows\\system32\\drivers\\etc\\hosts

//查看Wi-Fi密码

netsh wlan show profile

netsh wlan show profile name="313" key=clear

//网络判断

icmp:ping 命令

dns:lookup

http:curl或者telent

4、计划任务

//查看计划任务

schtasks

//来查看目标主机上的计划任务信息

schtasks /query /fo LIST /v

5、服务相关

//自启动服务

wmic startup get command, caption

//已经启动的服务

net start

//本机服务

wmic service list brief

6、信息收集脚本

https://raw.githubusercontent.com/braeden/Batch-Infogather/master/Infogather.bat

0x06 域信息收集

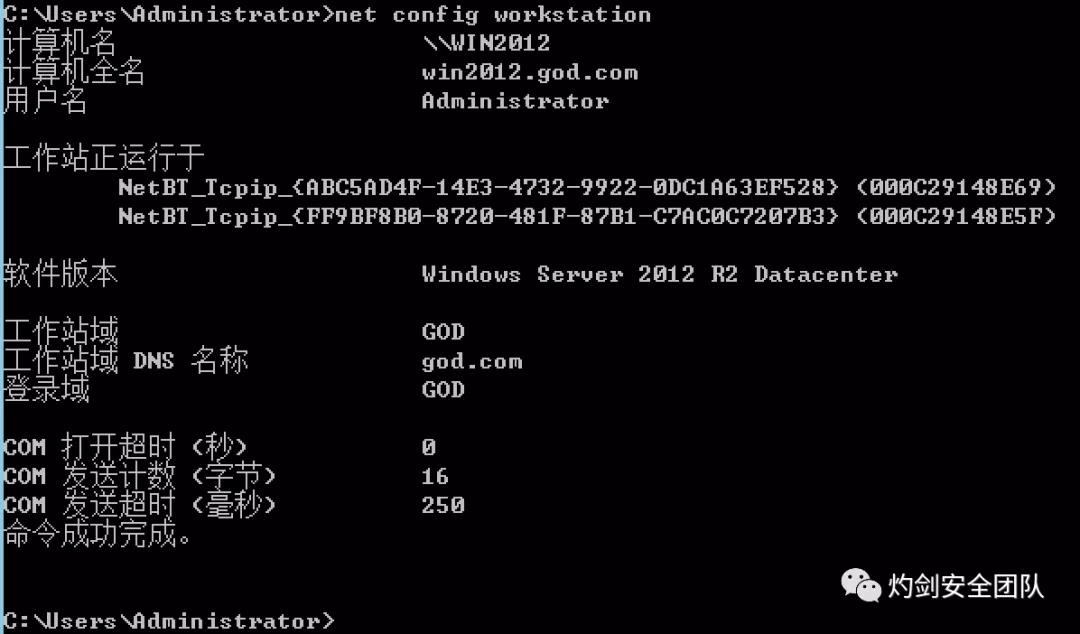

1、查看当前域环境信息

net config workstation

2、查看建立的连接

net use

3、查看映射连接

net share

4、查看域内共享资源

//查看域环境/局域网的所有的PC名称

net view

//查看所有的域

net view /domain:主机名

5、查看域时间

net time /domain

net time /domain:域名

//同步时间

net use \\\\ip "密码" /user:"用户"

net time \\\\ip /set

6、定位域控

net time

ping 域名

nslookup 域名

net time /domain:域名

nslookup -type=all _ldap._tcp.dc._msdcs.域名.com

net group "domain controllers" /domain

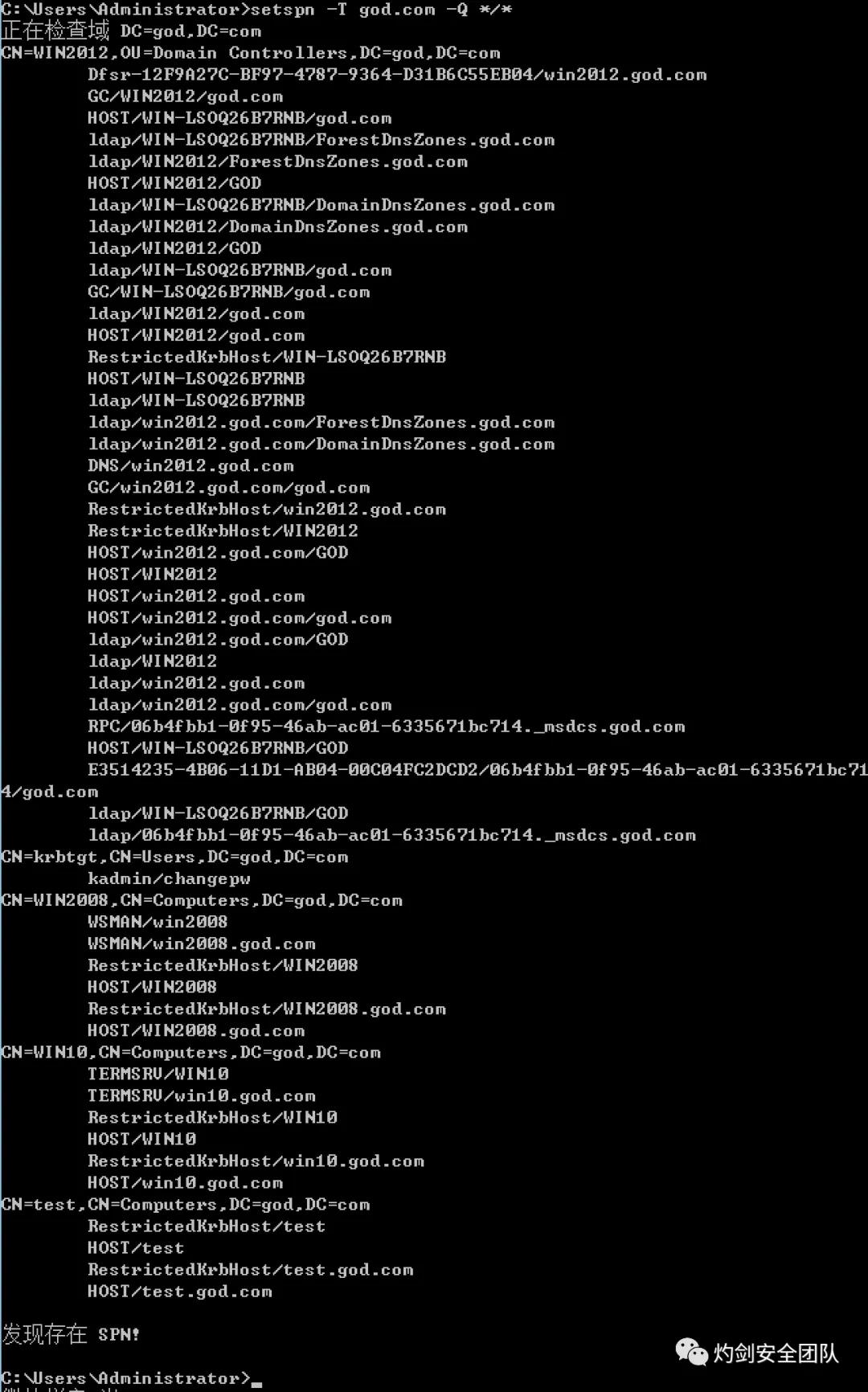

SPN:服务主体名称,使用Kerberos为服务器注册SPN,因此可以在内网中扫描SPN,快速寻找内网中注册的服务,SPN扫描可以规避像端口扫描的不确定性探测动作,主要使用setspn命令。

利用Windows自带的setspn命令,普通域用户权限执行即可:

//查看spn,也可以定位域控

setspn -T god.com -Q */*

7、查看域成员相关

//当前用户权限

whoami /all

//域控

net group "domain controllers" /domain

//域用户

net user /domain

//域用户详细信息

wmic useraccount get /all

//域用户密码策略

net accounts /domain

----------------------------------------------------

###域用户在执行修改账户类型等操作时,本地用户则不受域控制器的控制

//获取本地用户组信息

net localgroup

//获取域用户组信息

net group /domain

//查看域用户组里面的成员

net “Domain users” /domain

//查询域管理员用户组里面的成员

net group “Domain Admins” /domain

net group “Enterprise Admins” /domain

//系统默认常见身份

Domain Admins :域管理员(默认对域控制器有完全控制权)

Domain Computers :域内机器

Domain Controllers :域控制器

Domain Users :域用户

Domain Guest : 域访客,权限低

Enterprise Admins :企业系统管理员用户

-----------------------------------------------

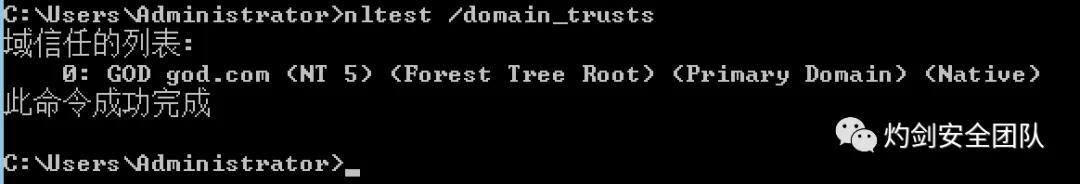

//获取域信任信息

nltest /domain_trusts

8、其他

//远程桌面连接历史

cmdkey /l

//获取环境变量

wmic environment get name,VariableValue

//添加普通域用户

net user lemon iam@L3m0n /add /domain

//将普通域用户提升为域管理员

net group "Domain Admins" lemon /add /domain

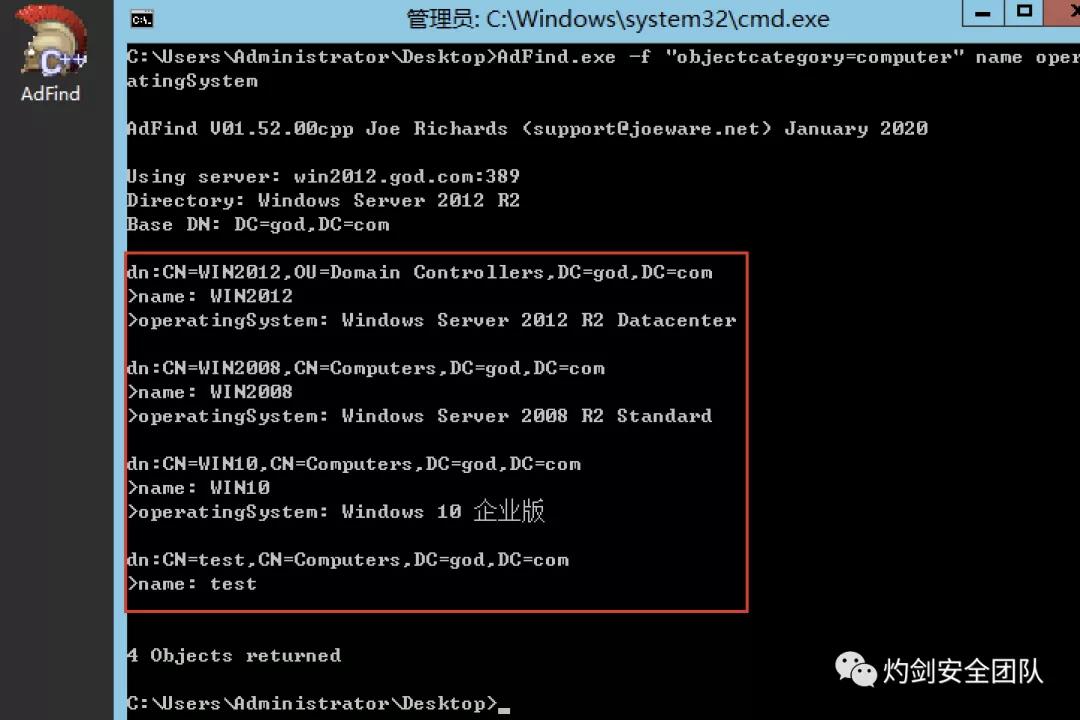

9、Adfind工具

//列出域控制器名称

AdFind.exe -sc dclist

//查询当前域中在线的计算机

AdFind.exe -sc computers_active

//查询当前域中在线的计算机(只显示名称和操作系统)

AdFind.exe -sc computers_active name operatingSystem

//查询当前域中所有计算机

AdFind.exe -f "objectcategory=computer"

//查询当前域中所有计算机(只显示名称和操作系统)

AdFind.exe -f "objectcategory=computer" name operatingSystem

//查询域内所有用户

AdFind.exe -users name

//查询所有GPO

AdFind.exe -sc gpodmp

GPO:组策略对象,GPO(Group Policy Object),实际上就是组策略设置的集合。GPO可以轻松帮组你完成把windows的加密的密码传送改为非加密的密码传送。

点击开始-程序-管理工具-Active Directory用户和计算机,右击所在域(本例是wupanlan.com)-属性-组政策,点击default domain policy,选择编辑进入GPO窗口。

选择计算机配置-windows设置-本地策略-安全选项,将“发送为加密的的密码连接到第三方samba服务器“选项设置为enable。

GPO的相关用法:

蜘蛛池、DDOS,黑灰产…等,胆子有多大,玩的会越花。

0x07 总结

以上就是自身理解的维度和从互联网上学习而来,并且凝练出自身的一套体系,应该会有遗漏的地方,欢迎各位大佬师傅补充,后台可以私信我。

0x08 了解更多安全知识

欢迎关注我们的安全公众号,学习更多安全知识!!!

欢迎关注我们的安全公众号,学习更多安全知识!!!

欢迎关注我们的安全公众号,学习更多安全知识!!!

以上是关于内网基础信息收集的主要内容,如果未能解决你的问题,请参考以下文章