防火墙关于安全域和数据包过滤策略

Posted 人间忽晚,山河以秋

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了防火墙关于安全域和数据包过滤策略相关的知识,希望对你有一定的参考价值。

根据视频学习,视频链接:https://www.ixigua.com/6809663667013943822?id=6804365091614491149&logTag=50ea4eaeb3dcaddf7c6e

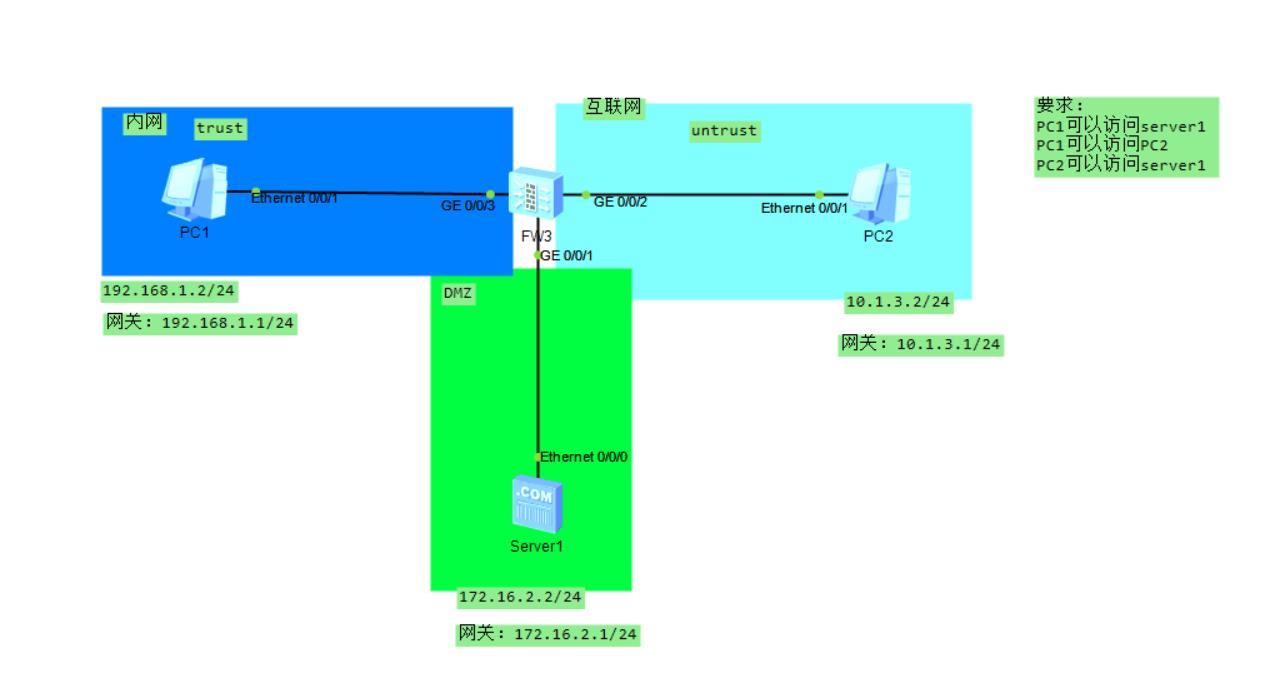

网络拓扑

防火墙在这个拓扑中,还有路由的作用,所有首先配置上地址

命令如下:

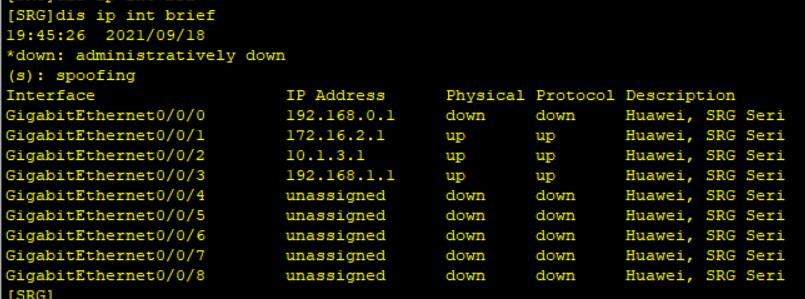

system-view

int g0/0/1

ip address 172.16.2.1 24

int g0/0/2

ip address 10.1.3.1 24

int g0/0/3

ip address 192.168.1.1 24

使用命令dis ip int brief,可以查看每个接口的配置的情况,g0/0/0是默认的接口,地址也是默认的,所有连接没有使用它

然后将接口加入安全域firewall zone trust

在没有加入安全域的时候接口是不允许任何数据包通过的

add int g0/0/3

qu

firewall zone dmz

add int g0/0/1

qu

firewall zone untrust

add int g0/0/2

qu

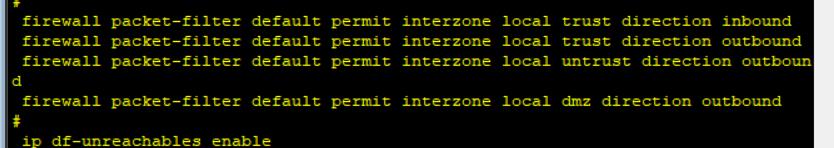

使用display current-configuration 命令查看一下默认的数据包过滤的规则

默认的总共有四条策略

local :是本地的安全域域,就是防火墙自己,优先级是100,

trust :本身就有安全域域,且不能删除优先级是默认85,

untrust :本身就有的安全域,不可删除,优先级是默认5

dmz :本身就有的安全域,不可删除,优先级默认是50

packet-filter :数据包过滤的意思

default permit :默认运行,default deny 默认拒绝

interzone :指定要操作的域

direction :方向,inbound是进方向,outbound是出方向

命令中的域,从优先级高的地方到优先级底的地方就是出,反之从优先级底的地方到优先级高的地方是进,

则第一条策略

允许trust域访问local域,

如果使用ping命令测试,只有这一条策略的情况下,允许只能是trust域ping通local域,反之则不能

第二条策略

允许local域访问trust域

和第一条的相反,允许只能是local域ping通trust域,反之则不能,和第一条策略一起,这两个域就可以正常的互相通信

其他两条可以依据这个推出来

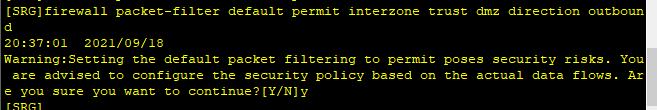

本次实验的目标

1、PC1可以访问server1,但是server1不能访问PC1

添加策略

firewall packet-filter default permit interzone trust dmz direction outbound

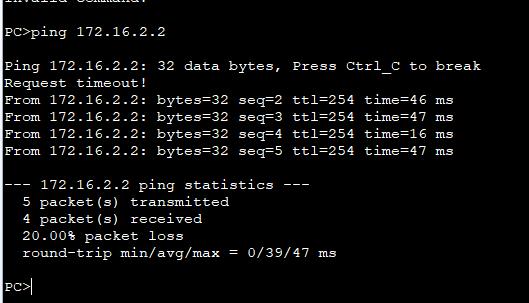

使用ping命令测试一下,PC1 ping server1可以通

使用

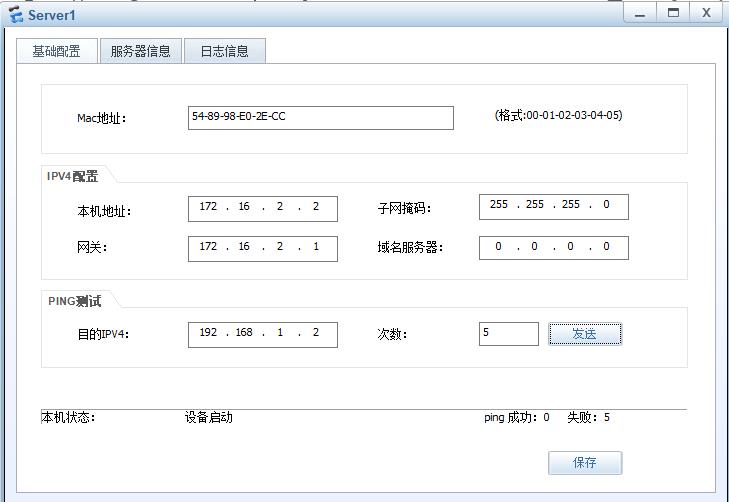

server1 ping PC1不通

2、PC1可以访问PC2,反之不可以

添加策略

firewall packet-filter default permit interzone trust untrust direction outbound

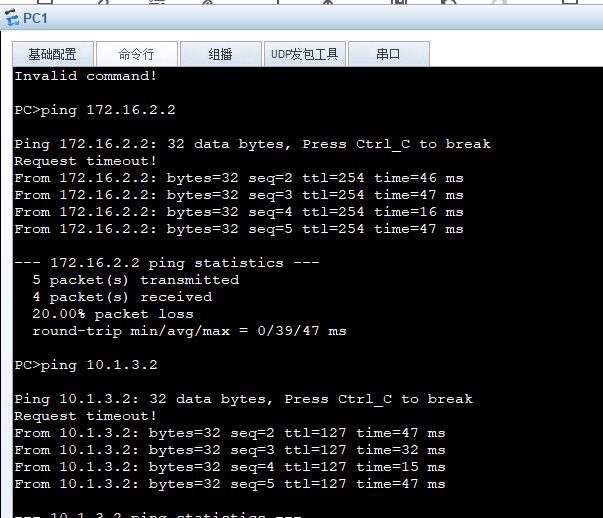

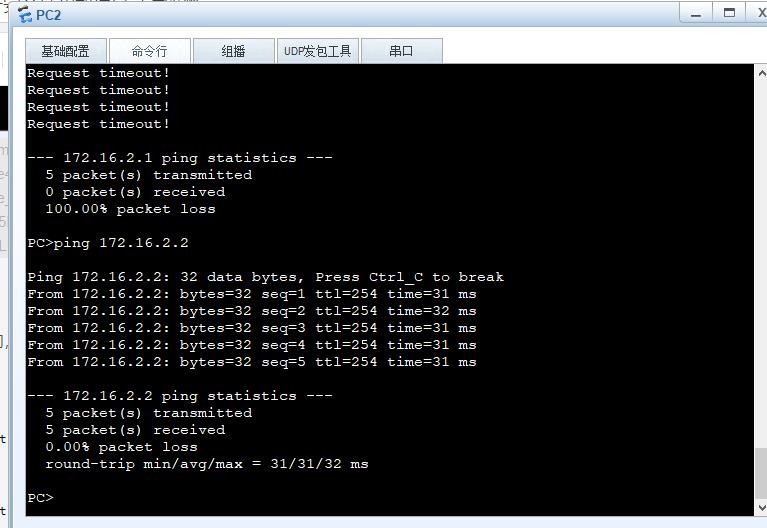

测试:

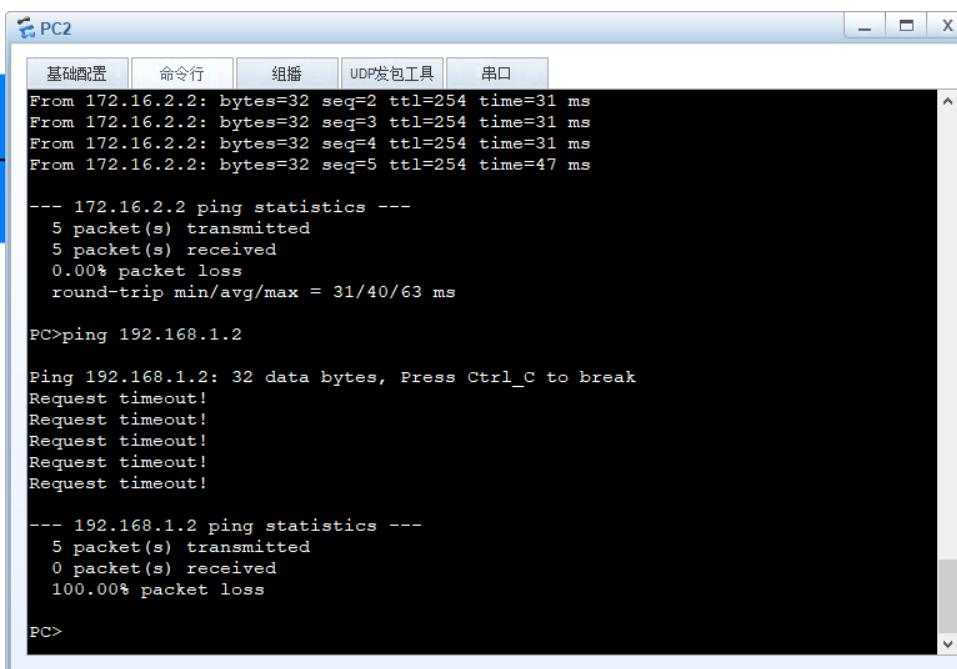

PC1 ping PC2

PC2 ping PC1

3、PC2和server1可以互相访问,

添加策略

firewall packet-filter default permit interzone dmz untrust direction inbou

nd

firewall packet-filter default permit interzone dmz untrust direction outbo

und

测试

初次学习防火墙就到这里,想请大佬指教

以上是关于防火墙关于安全域和数据包过滤策略的主要内容,如果未能解决你的问题,请参考以下文章