实验2 网络扫描--Nmap与X-Scan

Posted 君莫hacker

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了实验2 网络扫描--Nmap与X-Scan相关的知识,希望对你有一定的参考价值。

0x01 实验要求:

Nmap:使用命令进行主机扫描、端口扫描、操作系统识别和漏洞扫描,并理解扫描原理。

X-Scan:安装软件,并对一个地址段进行扫描,并形成扫描报告。

0x02 安装软件

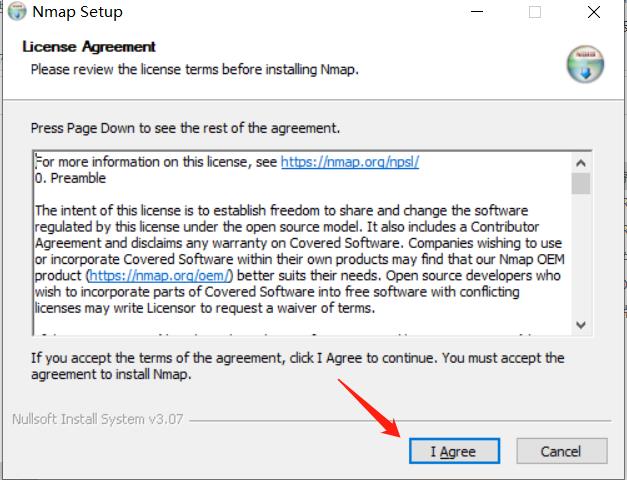

1. windows主机下载安装Nmap

Nmap下载地址

保持默认,点击install进行安装(忘截图了)

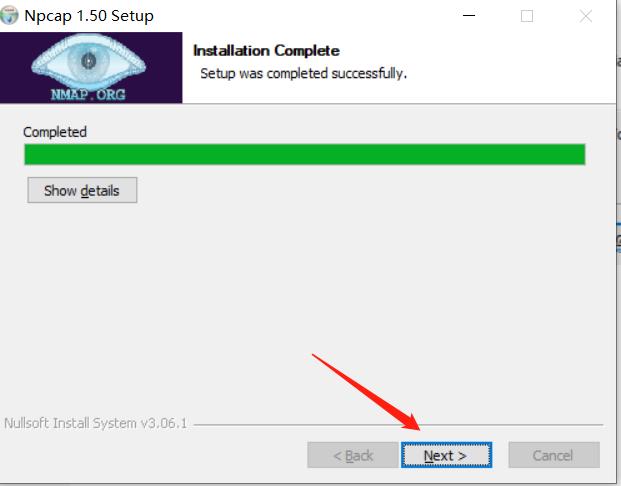

安装完成

2. 虚拟机win7下载安装X-Scan

该应用绑定了很多的广告软件,建议在物理机下载好后,复制到虚拟机中进行安装,或者下载到物理机后后续自行清理广告软件

X-Scan下载地址

- 自定义安装

- 选择安装目录

- 一键安装

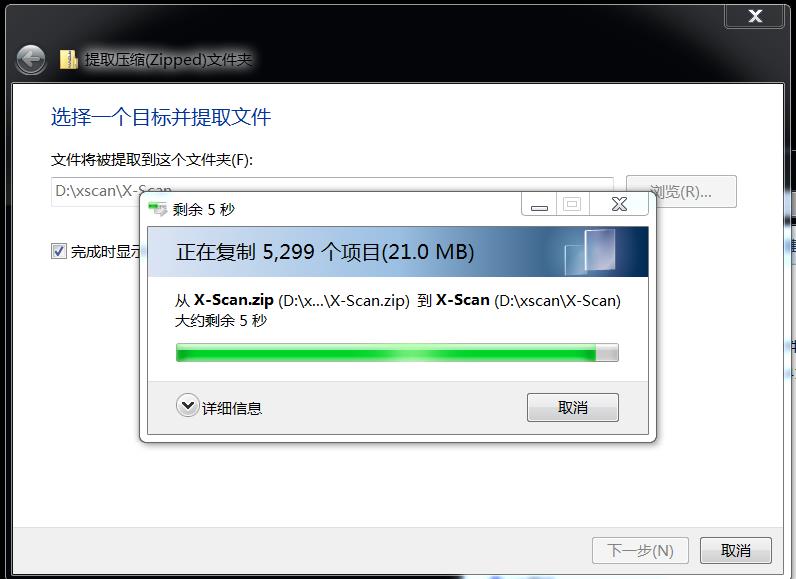

- 双击运行进行解压

- 选择解压的文件夹

- 安装成功,双击运行就可以打开

0x03 实验操作

1. Nmap实验步骤

- window操作系统安装完nmap后,打开终端直接可以使用

- 建议在linux主机上完成,可以再开启一台主机进行扫描

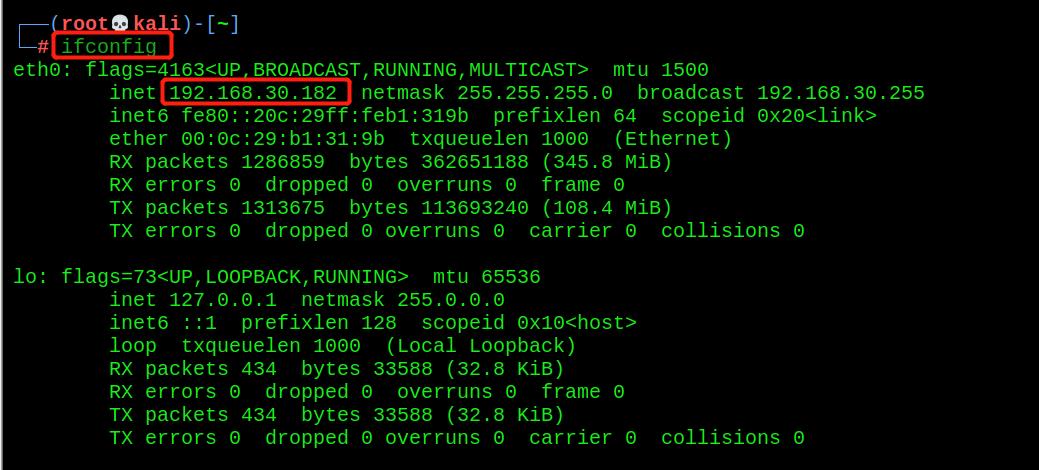

- 实验中我用kali做的nmap实验,命令操作一样,根据个人选择进行实验

- 首先查看ip,看主机所在的网段是多少

我的网段为192.168.30.0/24

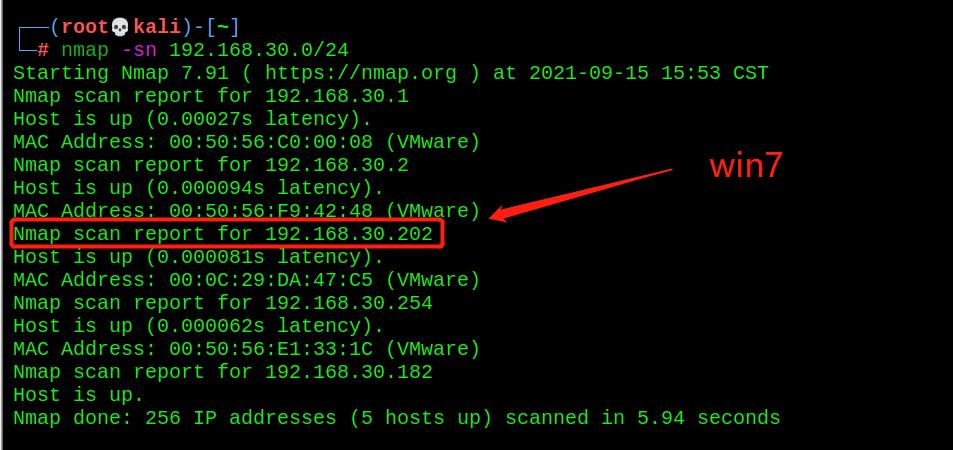

- 主机发现,扫描该网段存活的主机,我这里在开了虚拟机win7

nmap -sn 192.168.30.0/24

- ping扫描该网段下存活的主机

nmap -sP 192.168.30.0/24

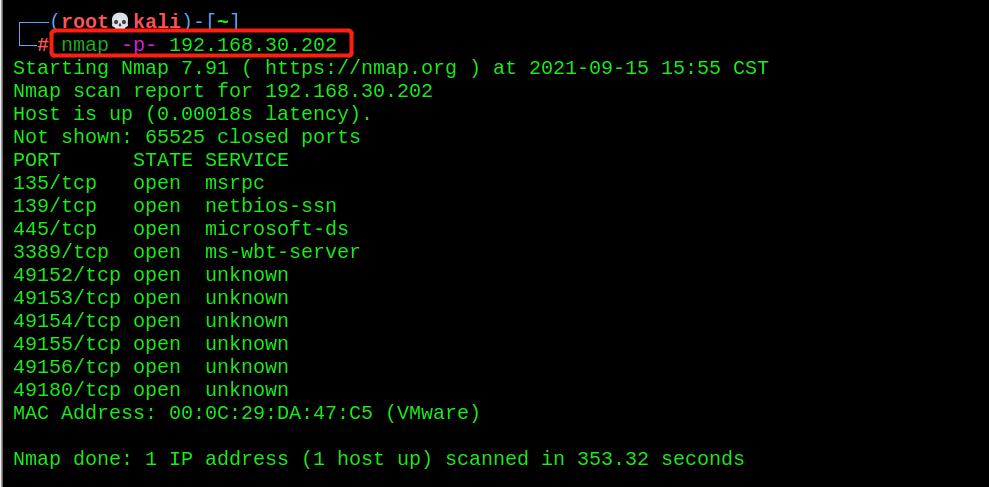

- 扫描目标主机所有端口

nmap -p- 192.168.30.202

-

设置扫描速度( T0 - T5 越高速度越快)

-

设置指定端口进行扫描,并查看端口对应服务以及版本

nmap -sV -p 135,139,445,3389 192.168.30.202

- 操作系统探测

nmap -O 192.168.30.202

- TCP扫描(全连接扫描)

nmap -sT 192.168.30.202

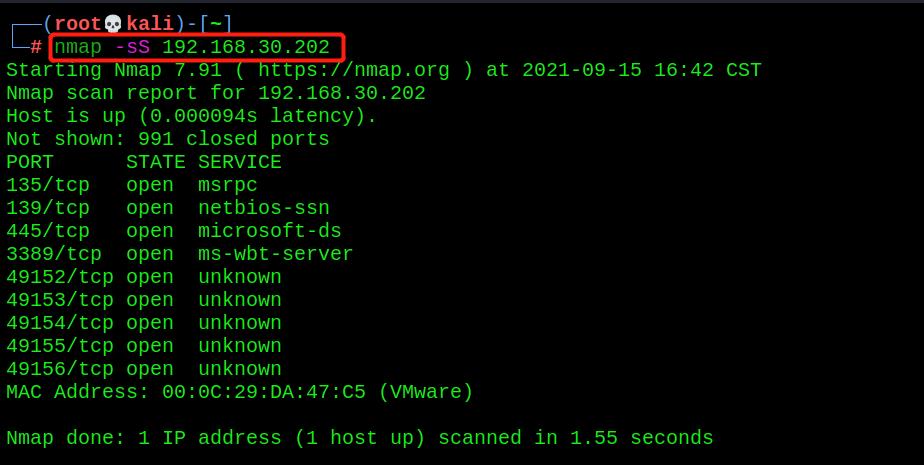

- SYN扫描(半连接扫描)

nmap -sS 192.168.30.202

- 秘密扫描

nmap -sN 192.168.30.202

- 万能扫描,对主机所有信息进行收集(耗费时间)

nmap -A 192.168.30.202

- 使用脚本扫描目标主机445端口是否存在MS17-010漏洞

nmap -p 445 --script smb-vuln-ms17-010 192.168.30.202

存在永恒之蓝(MS17-010)漏洞

2. X-Scan实验步骤

-

设置 – 扫描参数

-

指定目标主机的ip

为了方便,这里直接对自己的主机进行扫描

-

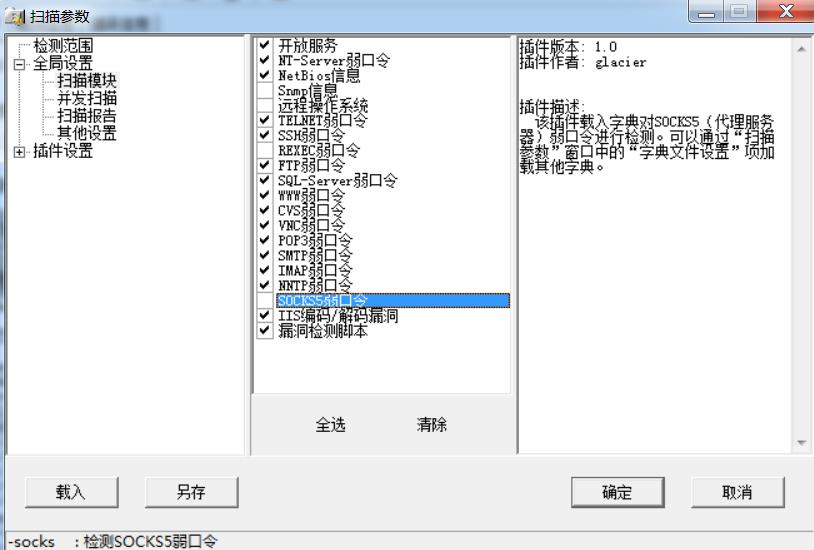

在左边导航栏中选择 “全局设置” 下的 “扫描模块” 选项

配置所需要的扫描的模块

-

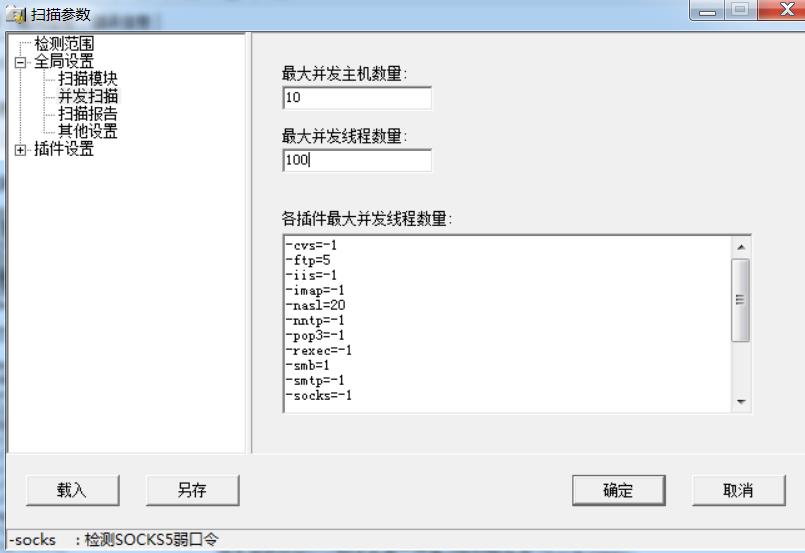

“全局设置”下的“并发扫描”选项:

可以自由设置,我这里采取了默认

-

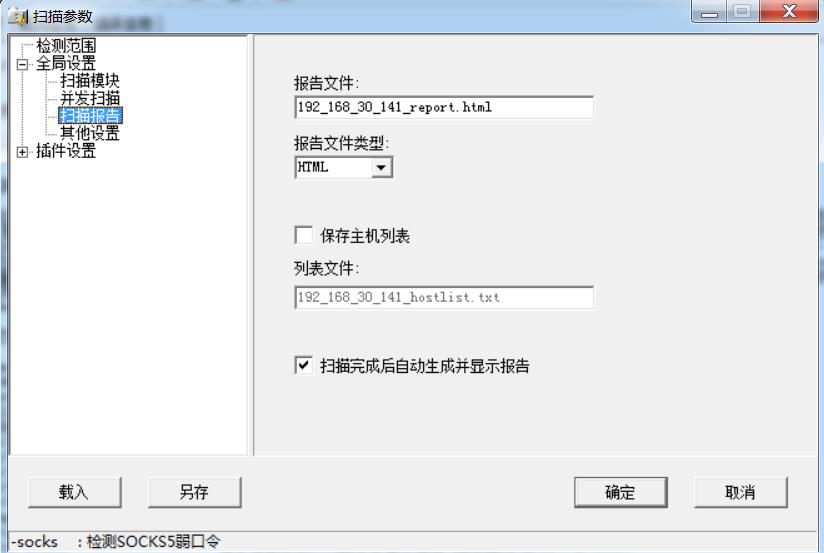

“全局设置”下的“扫描报告”选项

-

“全局设置” 下的 “其他设置” 选项:

-

“插件设置” 下的 “端口相关设置”

-

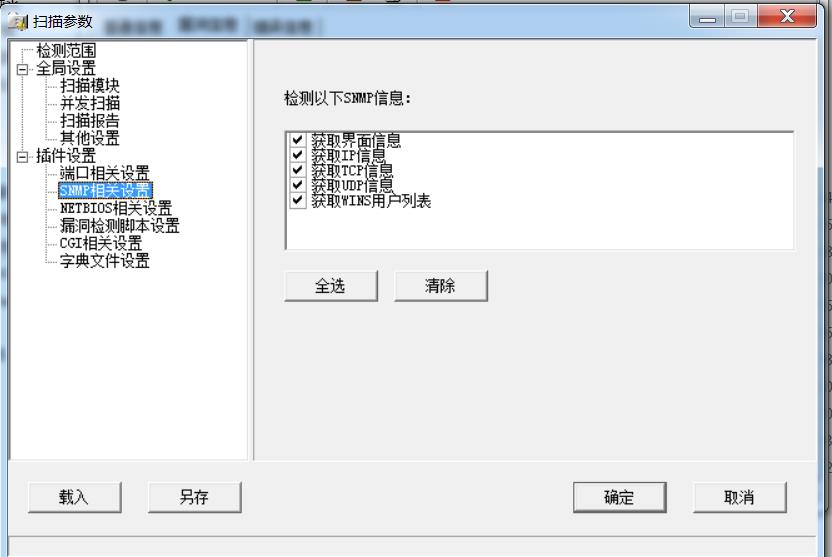

“插件设置” 下的 “SNMP相关设置”

-

将全局设置和插件设置两个模块,设置好以后,点击确定保存设置

-

点击 ▶开始扫描

-

漏洞扫描中

-

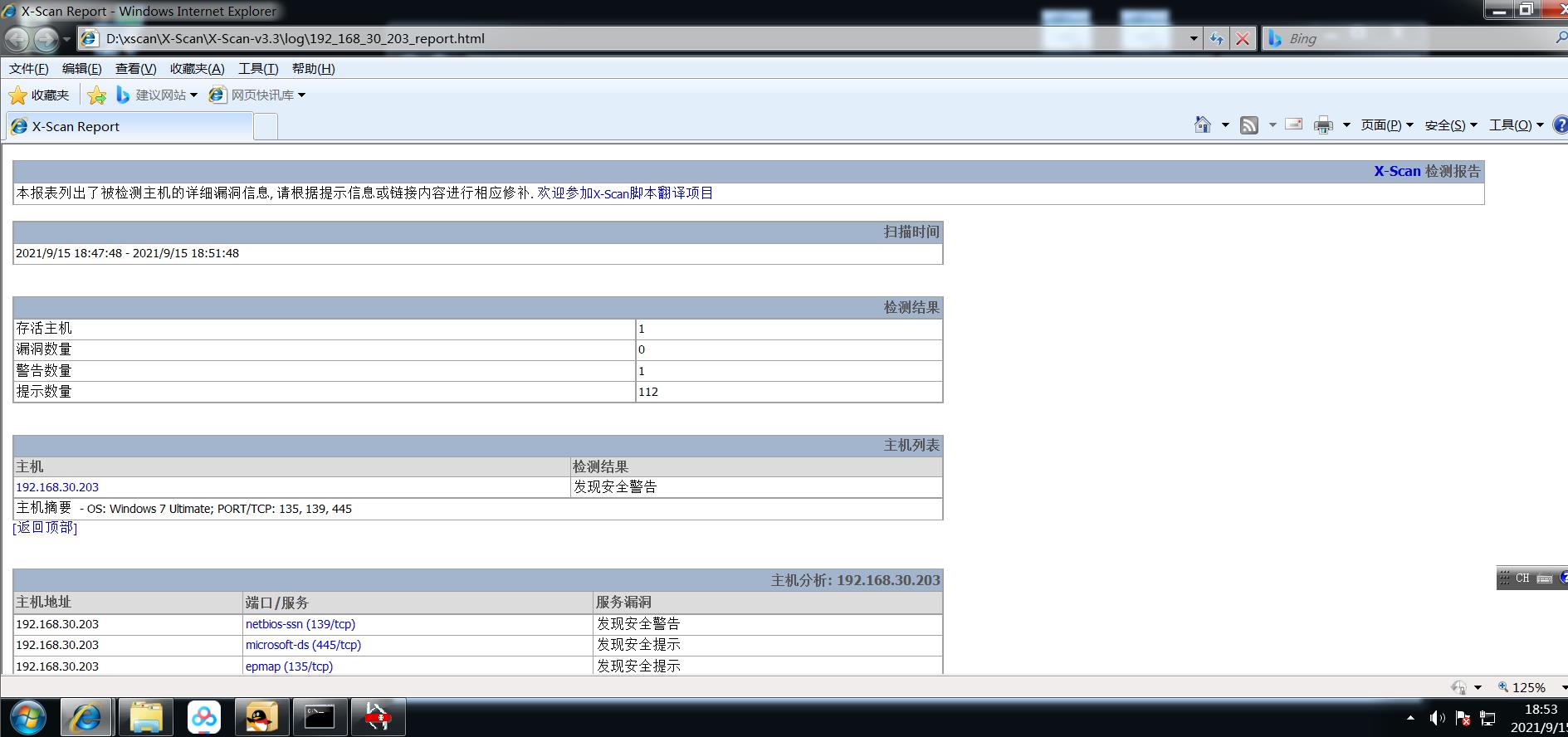

扫描结束后会自动弹出检测报告。包括漏洞的风险级别和详细信息,以便我们对主机进行详细的分析

以上是关于实验2 网络扫描--Nmap与X-Scan的主要内容,如果未能解决你的问题,请参考以下文章