信息安全工程师笔记-入侵检测技术原理与应用

Posted IT1995

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了信息安全工程师笔记-入侵检测技术原理与应用相关的知识,希望对你有一定的参考价值。

入侵检测:通过收集操作系统、系统程序、应用程序、网络包信息,发现系统中违背安全策略或危及系统安全的行为。

具有入侵检测功能的系统称为入侵检测系统,简称为IDS。

通用入侵检测模型

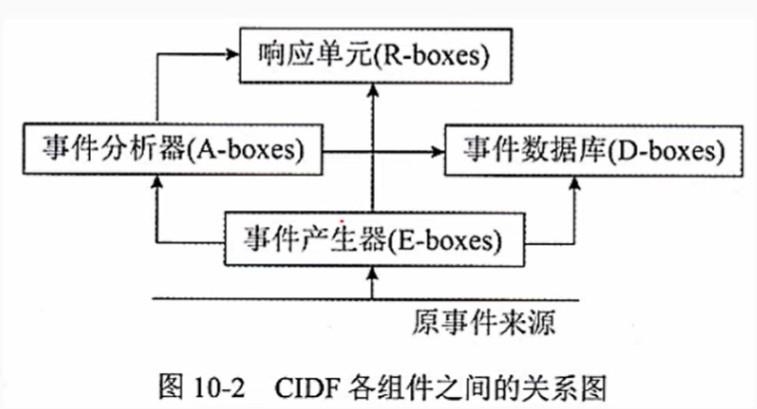

通用入侵检测框架模型(CIDF)认为入侵检测系统由事件产生器、事件分析器、响应单元、事件数据库组成。

基于误用的入侵检测技术

检测与已知的不可接受行为之间的匹配程度。

这种检测模型误报率率、漏报率高。对于已知的攻击,它可以详细、准确的报告出攻击类型,但是对未知攻击却效果有限,而且特征库必须不断更新。

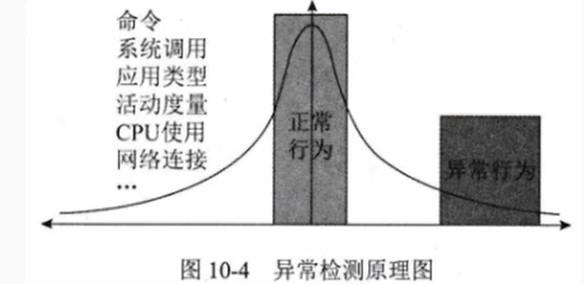

基于异常的入侵检测技术

检测与可接受行为之间的偏差。

漏报率低,误报率高。因为不需要对每钟入侵行为进行定义,所以能有效检测未知的入侵。

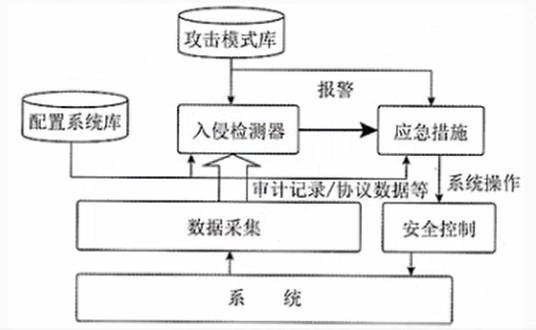

入侵检测系统组成

以下功能快组成:

①数据采集模块(数据采集):为入侵分析引擎模块提供分析用的数据。如操作系统的审计日志、应用程序的运行日志、网络数据包;

②入侵分析引擎模块(入侵检测器):依据辅助模块提供的信息(如攻击模式),根据算法对收集到的数据进行分析,判断是否有入侵行为出现,产生入侵报警,是入侵检测系统的核心模块;

③应急处理模块(应急措施):发生入侵后,提供紧急响应服务,如关闭网络服务、中断网络连接、启动备份系统等;

④管理配置模块(配置系统库):为其他模块提供配置服务,是IDS系统中的模块与用户的接口;

⑤相关的辅助模块(攻击模式库):协助乳清分析引擎模块工作,为它提供相应的信息,攻击特征库、漏洞信息等。

统一威胁管理(UTM)

统一威胁管理是指一个功能全面的安全产品,它将多种安全特性集成与一个硬件设备里,形成标准的统一威胁管理平台,防范多种威胁。UTM产品通常包括防火墙,防病毒软件,内容过滤和垃圾邮件过滤器。如H3C SecPath U200-CA。

UTM通常部署在内部网络与外部网络的边界,对流出和进入内部网络的数据进行保护和控制。UTM在实际网络中的部署方式包括透明网桥、路由转发和NAT网关。

高级持续威胁(APT)

高级持续威胁包括三要素:高级、长期、威胁。

①高级强调的是使用复杂精密的恶意软件及技术以利用系统中的漏洞;

②长期指某个外部力量会持续监控特定的目标,并从其获取数据;

③威胁则指人为参与与策划攻击。

入侵检测系统部署

IDS应当旁路部署在所有关注流量都必须流经的链路上。

IDS部署在尽可能靠近攻击源或尽可能靠近受保护资源的位置,如:

①服务器区域的交换机上;

②Internet接入路由器之后的第一台交换机上;

③重点保护网段的局域网交换机上。

或

以上是关于信息安全工程师笔记-入侵检测技术原理与应用的主要内容,如果未能解决你的问题,请参考以下文章