⭐图例结合超硬核讲解shiro⭐

Posted 白大锅

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了⭐图例结合超硬核讲解shiro⭐相关的知识,希望对你有一定的参考价值。

shiro目录

前言

目前,使用 Apache Shiro 的人越来越多,因为它相当简单,对比 Spring Security,可能没有 Spring Security 做的功能强大,但是在实际工作时可能并不需要那么复杂的东西,所以使用小而简单的 Shiro 就足够了。对于它俩到底哪个好,这个不必纠结,能更简单的解决项目问题就好了

一、shiro简介

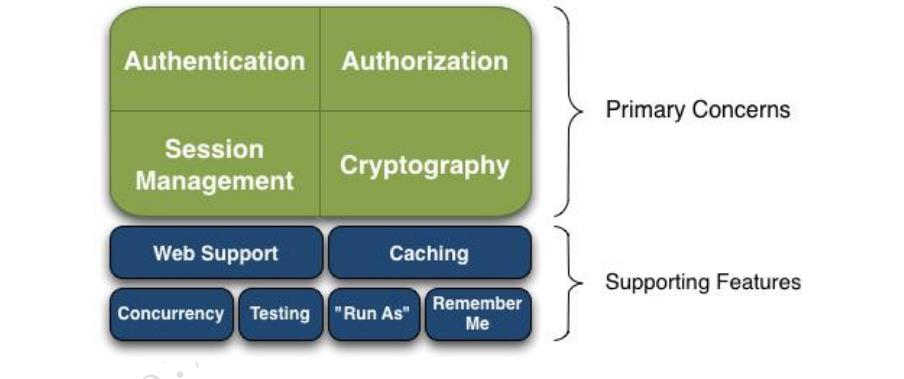

Apache Shiro 是 Java 的一个安全框架。可以非常容易的开发出足够好的应用,其不仅可以用在 JavaSE 环境,也可以用在JavaEE 环境。Shiro 可以帮助我们完成:认证、授权、加密、会话管理、与 Web 集成、缓存等。这不就是我们想要的嘛,而且 Shiro 的 API 也是非常简单;其基本功能点如下图所示:

Authentication :身份认证/登录,验证用户是不是拥有相应的身份;

Authorization: :授权,即权限验证,验证某个已认证的用户是否拥有某个权限;即判断用

户是否能做事情,常见的如:验证某个用户是否拥有某个角色。或者细粒度的验证某个用

户对某个资源是否具有某个权限;

Session Manager: :会话管理,即用户登录后就是一次会话,在没有退出之前,它的所有信

息都在会话中;会话可以是普通 JavaSE 环境的,也可以是如 Web 环境的;

Cryptography :加密,保护数据的安全性,如密码加密存储到数据库,而不是明文存储;

Web Support :Web 支持,可以非常容易的集成到 Web 环境;

Caching:缓存,比如用户登录后,其用户信息、拥有的角色/权限不必每次去查,这样可以

提高效率;

Concurrency :shiro 支持多线程应用的并发验证,即如在一个线程中开启另一个线程,能

把权限自动传播过去;

Testing :提供测试支持;

Run As :允许一个用户假装为另一个用户(如果他们允许)的身份进行访问;

Remember Me: :记住我,这个是非常常见的功能,即一次登录后,下次再来的话不用登录

了。

注意:Shiro 不会去维护用户、维护权限;这 些需要我们 自己去 设计/ 提供 ; 然后通过

相应的 接口注入给 给 Shiro 即可。

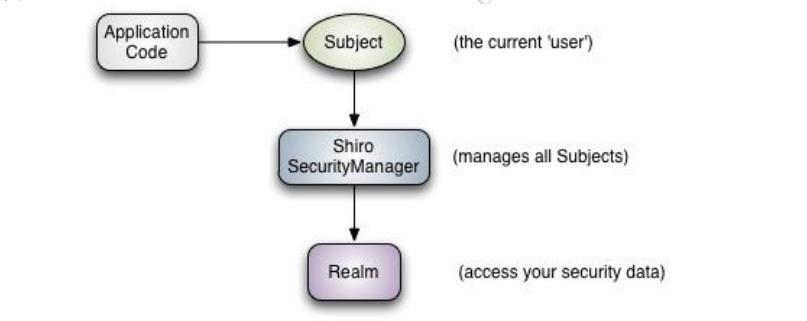

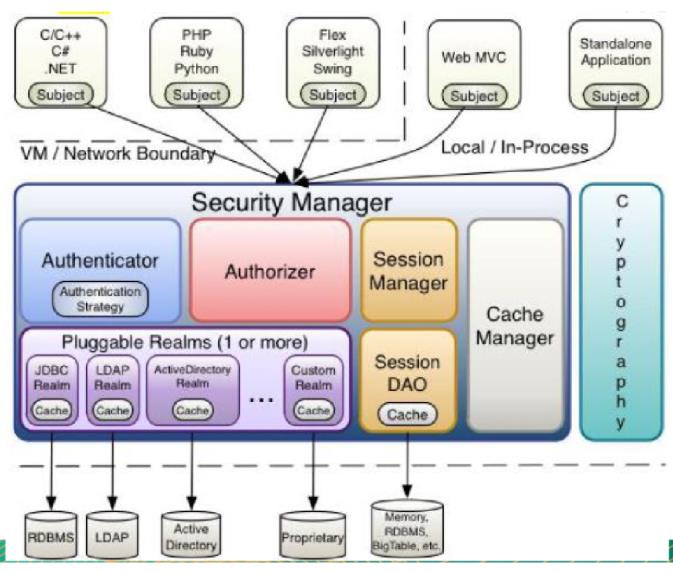

shiro外部及内部结构:

具体参数配置什么意思可查看此文:Shiro完整教程, 附带各种配置

二、shiro简单使用

1.Idea穿件一个Maven项目

引入pom依赖:

<dependencies>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.2.3</version>

</dependency>

<dependency>

<groupId>org.slf4j</groupId>

<artifactId>slf4j-simple</artifactId>

<version>1.6.1</version>

</dependency>

</dependencies>

2.任意创建一个包,在里面创建一个Tutorial类

package me.aihe;import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

public class Tutorial {

private static final transient Logger log = LoggerFactory.getLogger(Tutorial.class);

public static void main(String[] args) {

log.info("My First Apache Shiro Application");

System.exit(0);

}

}

3.使用Shiro

Shiro提供了一个通用的方案通过 INI 进行配置 ,当然也可以通过XML,YMAL,JSON等进行配置。

在resource目录下面,创建一个shiro.ini的文件。内容如下:

# -----------------------------------------------------------------------------

# Users and their (optional) assigned roles

# username = password, role1, role2, ..., roleN

# -----------------------------------------------------------------------------

[users]

root = secret, admin

guest = guest, guest

presidentskroob = 12345, president

darkhelmet = ludicrousspeed, darklord, schwartz

aihe = aihe, goodguy, client

# -----------------------------------------------------------------------------

# Roles with assigned permissions

# roleName = perm1, perm2, ..., permN

# -----------------------------------------------------------------------------

[roles]

admin = *

client = look:*

goodguy = winnebago:drive:eagle5

4.引用Shiro.ini配置进行测试

现在改变我们的Tutorial类文件,内容如下

package me.aihe;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.*;

import org.apache.shiro.config.IniSecurityManagerFactory;

import org.apache.shiro.mgt.SecurityManager;

import org.apache.shiro.session.Session;

import org.apache.shiro.subject.Subject;

import org.apache.shiro.util.Factory;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

/**

* Created by aihe on 2017/6/14.

*/

public class Tutorial {

private static final transient Logger log = LoggerFactory.getLogger(Tutorial.class);

public static void main(String[] args) {

log.info("My First Apache Shiro Application");

//1. 这里的SecurityManager是org.apache.shiro.mgt.SecurityManager,而不是java.lang.SecurityManager

// 加载配置文件

Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro.ini");

//2.解析配置文件,并且返回一些SecurityManger实例

SecurityManager securityManager = factory.getInstance();

//3.设置SecurityManager到静态内存区,单例模式

SecurityUtils.setSecurityManager(securityManager);

// 安全操作

Subject currentUser = SecurityUtils.getSubject();

// 在应用的当前会话中设置属性

Session session = currentUser.getSession();

session.setAttribute("key","value");

//当前我们的用户是匿名的用户,我们尝试进行登录,

if (!currentUser.isAuthenticated()){

UsernamePasswordToken token = new UsernamePasswordToken("aihe", "aihe");

//this is all you have to do to support 'remember me' (no config - built in!):

token.setRememberMe(true);

//尝试进行登录用户,如果登录失败了,我们进行一些处理

try{

currentUser.login(token);

//当我们获登录用户之后

log.info("User [" + currentUser.getPrincipal() + "] logged in successfully.");

// 查看用户是否有指定的角色

if ( currentUser.hasRole( "client" ) ) {

log.info("Look is in your role" );

} else {

log.info( "....." );

}

// 查看用户是否有某个权限

if ( currentUser.isPermitted( "look:desk" ) ) {

log.info("You can look. Use it wisely.");

} else {

log.info("Sorry, you can't look.");

}

if ( currentUser.isPermitted( "winnebago:drive:eagle5" ) ) {

log.info("You are permitted to 'drive' the 'winnebago' with license plate (id) 'eagle5'. " +

"Here are the keys - have fun!");

} else {

log.info("Sorry, you aren't allowed to drive the 'eagle5' winnebago!");

}

//登出

currentUser.logout();

}

catch ( UnknownAccountException uae ) {

//账户不存在的操作

} catch ( IncorrectCredentialsException ice ) {

//密码不正确

} catch ( LockedAccountException lae ) {

//用户被锁定了

} catch ( AuthenticationException ae ) {

//无法判断的情形

}

}

System.exit(0);

}

}

这个相对来说是一个简单的程序,但也证明了一些shiro的基本用法,我们可以通过shiro进行认证,权限控制等

三、身份验证

身份验证,即在应用中谁能证明他就是他本人。一般提供如他们的身份 ID 一些标识信息来

表明他就是他本人,如提供身份证,用户名/密码来证明。

在 shiro 中,用户需要提供 principals (身份)和 credentials(证明)给 shiro,从而应用能

验证用户身份:

principals:身份,即主体的标识属性,可以是任何东西,如用户名、邮箱等,唯一即可。

一个主体可以有多个 principals,但只有一个 Primary principals,一般是用户名/密码/手机号。

credentials:证明/凭证,即只有主体知道的安全值,如密码/数字证书等。

最常见的 principals 和 credentials 组合就是用户名/密码了。接下来先进行一个基本的身份认

证。

另外两个相关的概念是之前提到的 Subject 及 Realm,分别是主体及验证主体的数据源。

3.1.环境准备

1.引入pom依赖( junit、common-logging 及 shiro-core 依赖)

<dependencies>

<dependency>

<groupId>junit</groupId>

<artifactId>junit</artifactId>

<version>4.9</version>

</dependency>

<dependency>

<groupId>commons-logging</groupId>

<artifactId>commons-logging</artifactId>

<version>1.1.3</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.2.2</version>

</dependency>

</dependencies>

3.2.登录/退出

1.原理:

使用** FormAuthenticationFilter过滤器实现, 原理如下:

1.用户没有认证时, 就会请求 loginurl进行认证, 用户身份和用户密码提交数据到loginurl地址.

2.数据提交到 loginurl 地址后, 由 FormAuthenticationFilter进行拦截, 并取出 request 中的username 和 password.

3.然后 FormAuthenticationFilter** 会调用 realm, 在进行调用时会传入一个 token, 也就是会传入username 和 password.

4.最后 realm 认真时根据 username 查询用户信息.例如我们之前查询了用户菜单和 url.

如果查询不到, realm 返回 null, ** FormAuthenticationFilter**向 request 域填充一个参数, 这个参数记录了异常信息.

2.实现

//登陆提交地址,和applicationContext-shiro.xml中配置的loginurl一致

@RequestMapping("login")

public String login(HttpServletRequest request)throws Exception{

//如果登陆失败从request中获取认证异常信息,shiroLoginFailure就是shiro异常类的全限定名

String exceptionClassName = (String) request.getAttribute("shiroLoginFailure");

//根据shiro返回的异常类路径判断,抛出指定异常信息

if(exceptionClassName!=null){

if (UnknownAccountException.class.getName().equals(exceptionClassName)) {

//最终会抛给异常处理器

throw new CustomException("账号不存在");

} else if (IncorrectCredentialsException.class.getName().equals(

exceptionClassName)) {

throw new CustomException("用户名/密码错误");

} else if("randomCodeError".equals(exceptionClassName)){

throw new CustomException("验证码错误 ");

}else {

throw new Exception();//最终在异常处理器生成未知错误

}

}

//此方法不处理登陆成功(认证成功),shiro认证成功会自动跳转到上一个请求路径

//登陆失败还到login页面

return "login";

}

这里一定要注意我们写的这个 login() 方法, 只是负责处理认证失败的结果, 如果用户认证成功那么就会跳转到上一个请求路径.

什么是上一个请求路径呢?

答: 如果你要访问 xxxx.jsp 但是 shiro 发现你还没有登录, 就会进行拦截, 并跳转到登录界面例如login.jsp, 当认证成功后会跳转到xxxx.jsp

3.退出

不用我们实现退出, 只要访问一个退出 url, 由LogoutFilter拦截住, 清除 session.

/logout.action = logout

4.从 Shiro 的 session 中获取认证信息

//因为我们用过 Shiro 用户认证后是存放在 Shiro 的 session 中.

Subject subject = SecurityUtils.getSubject();

//取出身份信息

subject.getPrincipal();

四、shiro授权

4.1.shiro授权的三种方式:

1.编程式:通过写if/else授权代码块完成:

Subject subject = SecurityUtils.getSubject();

if(subject.hasRole(“admin”)) {

//有权限

} else {

//无权限

}

2.注解式:通过在执行的Java方法上放置相应的注解完成(没有权限将抛出相应的异常):

@RequiresRoles("admin")

public void hello() {

//有权限

}

3.JSP/GSP标签:在JSP/GSP页面通过相应的标签完成:

<shiro:hasRole name="admin">

<!— 有权限 —>

</shiro:hasRole>

4.2.实现

1.在src包下创建一个shiro-permission.ini配置文件,用于模拟数据库中的权限数据,内容如下:

#基于用户的访问控制

[users]

#用户zhangsan的密码是123,此用户具有role1和role2两个角色;用户wang具有role2一个角色

zhangsan=123,role1,role2

wang=123,role2

#基于权限的访问控制

[roles]

#角色role1对资源user拥有create、update权限

role1=user:create,user:update

#角色role2对资源user拥有create、delete权限

role2=user:create,user:delete

#角色role3对资源user拥有create权限

role3=user:create

对配置文件中的解释如下:

权限标识符号规则:资源:操作:实例(中间使用半角:分隔)。如下:

user:create:01,表示对用户资源的01实例进行create操作。

user:create,表示对用户资源进行create操作,相当于user:create:,对所有用户资源实例进行create操作。

user::01,表示对用户资源实例01进行所有操作。

然后写一个测试类Authorization.java,代码如下:

public class AuthorizationTest

{

//角色授权测试和资源授权测试

@Test

public void testAuthorization()

{

//第一步,创建SecurityManager工厂

Factory<SecurityManager> factory=new IniSecurityManagerFactory("classpath:shiro-permission.ini");

//第二步:创建SecurityManager

SecurityManager securityManager=factory.getInstance();

//第三步,将SecurityManager设置到系统运行环境,和spring整合后会将SecurityManager配置到spring容器中,一般单例管理

SecurityUtils.setSecurityManager(securityManager);

//第四步,创建subject

Subject subject=SecurityUtils.getSubject();

//创建token令牌,这里的用户名和密码以后由用户输入

UsernamePasswordToken token=new UsernamePasswordToken("zhangsan","123");

try {

//执行认证,将用户输入的信息同数据库(即.ini配置文件)中信息进行对比

subject.login(token);

}catch (AuthenticationException e)

{

e.printStackTrace();

}

System.out.println("认证状态:"+subject.isAuthenticated());

//认证通过后才能执行授权

//第一种授权方式是基于角色的授权,hasRole传入角色的标识

boolean ishasRole=subject.hasRole("role1");//该用户是否有role1这个角色

System.out.println("单个角色判断"+ishasRole);

//hasAllRoles是否拥有多个角色

boolean hasAllRoles=subject.hasAllRoles(Arrays.asList("role1","role2"));

System.out.println("多个角色判断"+hasAllRoles);//角色的就讲到这里了,后面我们都是通过资源进行权限讲解

//使用check方法进行授权,如果授权不通过会抛出异常

subject.checkRole("role3");

//第二种授权方式是基于资源的授权,isPermitted传入权限标识符

boolean isPermitted=subject.isPermitted("user:create");//该用户是否有对user资源进行创建的权限

System.out.println("单个权限判断"+isPermitted);

//多个权限判断

boolean isPermittedAll=subject.isPermittedAll("user:create:1","user:update");以上是关于⭐图例结合超硬核讲解shiro⭐的主要内容,如果未能解决你的问题,请参考以下文章

超硬核的MongoDB基础讲解。《记得收藏,不然看着看着就找不到了》

指针的这些知识你知道吗?C语言超硬核指针进阶版3w+字详解+指针笔试题画图+文字详细讲解