(CVE-2016-5734)phpmyadmin反序列化漏洞复现

Posted 玛卡巴卡巴巴亚卡

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了(CVE-2016-5734)phpmyadmin反序列化漏洞复现相关的知识,希望对你有一定的参考价值。

一、漏洞简介

在php5.4.7以前,preg_replace的第一个参数可以利用\\0进行截断,并将正则模式修改为e。众所周知,e模式的正则支持执行代码,此时将可构造一个任意代码执行漏洞。

二、漏洞原理

https://www.jianshu.com/p/8e44cb1b5b5b

三、漏洞利用

https://blog.csdn.net/weixin_52777165/article/details/112251253

https://blog.csdn.net/nzjdsds/article/details/100142346

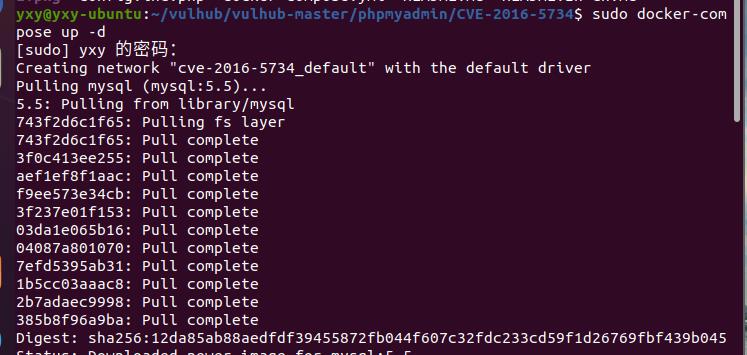

vulhub搭建环境

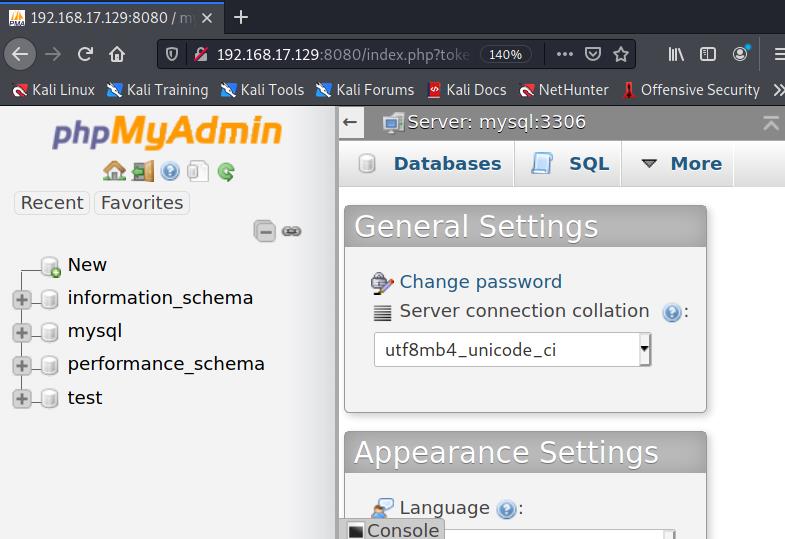

访问

poc如下:

https://www.exploit-db.com/exploits/40185/

使用poc

以上是关于(CVE-2016-5734)phpmyadmin反序列化漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章