linux服务器沦陷为肉鸡的全过程

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了linux服务器沦陷为肉鸡的全过程相关的知识,希望对你有一定的参考价值。

服务器沦陷为肉鸡的原因:

服务器沦陷为肉鸡的根本原因为:strtus2框架漏洞,者可以在使用该插件上传文件时,修改HTTP请求头中的Content-Type值来触发该漏洞,导致远程执行代码。

相关链接如下:https://cwiki.apache.org/confluence/display/WW/S2-045?from=timeline&isappinstalled=0

当然了,也会有提供免费检测WEB是否有此漏洞,相关链接如下:https://cloud.nsfocus.com/#/krosa/views/initcdr/productandservice?page_id=12

首页收到阿里云-态势感知的邮件提示我,服务器遭受肉鸡攻击的邮件,如图:

还有相关提示的短信。

服务器沦陷为肉鸡的处理 (抓鸡过程):

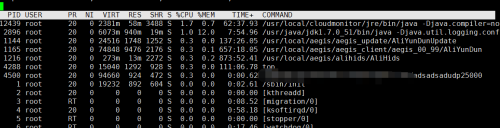

1.top命令查看有无可疑进程,如图:

查看到PID:4500为可疑进程

2.cat /root/.bash_history | less # 查看root用户操作命令记录文件,发现没有信息。应该是被清除了。

3.cat /var/log/secure # 查看登录日志,并没有发现异常。

4.service iptbles status # 发现防火墙没有运行,显然是已经被关掉了。

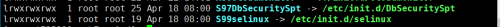

5.find / -type f| xargs grep "adsadsadudp25000" # 查看adsadsadudp25000有多少目录包含这个程序的启动信息。如图:

发现在/etc/init.d/下有异常文件,不用着急删除这两个文件。肯定还有其他的木马文件。顺着这个问题查找下去,发现/etc/rc.d/rc1.d,/etc/rc.d/rc2.d,/etc/rc.d/rc3.d,/etc/rc.d/rc4.d

,/etc/rc.d/rc5.d每个目录下都有相应的文件,通过查看文件信息,找到了“鸡头“在哪里/usr/bin/bsd-port.。

(当时着急处理抓鸡,没有更详细的截图)。

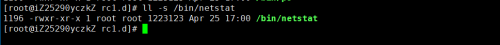

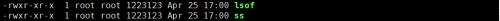

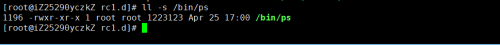

6.ll -rt /bin/ # 查看系统命令是否被替换等情况,查看发现如下图的情况:

ll -rt /usr/sbin # 查看系统命令是否被替换等情况,查看发现如下图的情况:

7.rm -rf /bin/ps

rm -rf /bin/netstat

rm -rf /usr/sbin/lsof

rm -rf /usr/sbin/ss # 删除这四个系统命令。使用yum方式重新安装命令。

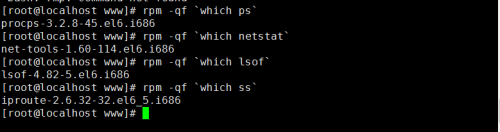

8.通过rpm查看相应的命令包,如图:

9.yum install procps -y

yum install net-tools -y

yum install lsof -y

yum install iproute -y #使用yum方式安装命令。

10.删除相应的"鸡肉文件"

rm -rf /etc/rc.d/rc1.d/S97DbSecuritySpt S99selinux

rm -rf /etc/rc.d/rc2.d/S97DbSecuritySpt S99selinux

rm -rf /etc/rc.d/rc3.d/S97DbSecuritySpt S99selinux

rm -rf /etc/rc.d/rc4.d/S97DbSecuritySpt S99selinux

rm -rf /etc/rc.d/rc5.d/S97DbSecuritySpt S99selinux

rm -rf /usr/bin/bsd-port

rm -rf adsadsadudp25000

rm -rf /etc/init.d/S97DbSecuritySpt S99selinux

到此,肉鸡应该是基本上清除了,剩下的就是修补漏洞相应的jar包。

11.passwd root # 更改root密码。

12.su - www

ssh-keygen -t -rsa -b 2048

cd .ssh

cat id_rsa.pub >authorized_keys

sz id_rsa id_rsa.pub #更新秘钥文件。

13.联系开发,更新相应的jar包。

14.联系测试,测试新jar对生产环境是否有影响。确认无误,可以上线,修补strtus2漏洞。

总结:

1.在kill进程的时候,kill掉,过一会就会重新生成木马文件。

2.应及时更新相应的漏洞,不管是系统层面,应用层面。应该按周,按月检查,提高相应的防范意识,提升web服务的安全性。

3.购买相应的服务。能够检查代码,框架,业务相应的服务。更进一步提升安全性。

本文出自 “程小白” 博客,谢绝转载!

以上是关于linux服务器沦陷为肉鸡的全过程的主要内容,如果未能解决你的问题,请参考以下文章