2021-08-29 网安实验-WEB专题-GG

Posted 愚公搬代码

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2021-08-29 网安实验-WEB专题-GG相关的知识,希望对你有一定的参考价值。

1、进入实验环境,打开题目地址,发现是个俄罗斯方块的游戏,可以尝试先玩几局游戏,但是并没有什么用(游戏是个坑,只有玩到1000000分时,会在cookie写入(“urlkey”,“webqwer”[1]+“100.js”,864E5),所以e100.js是提示文件 )

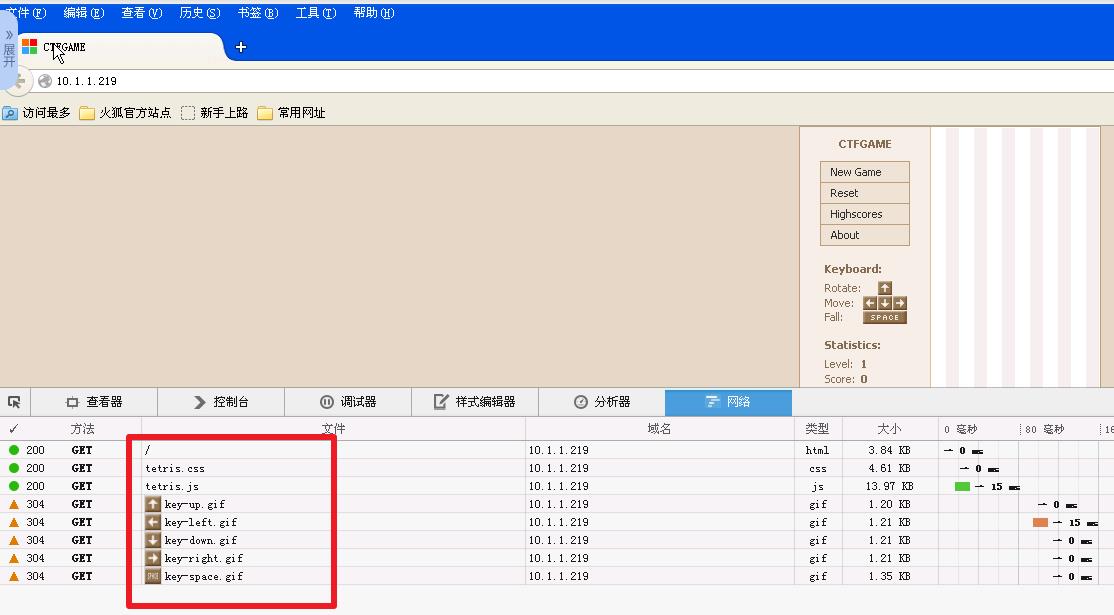

2、我们无法或者是很难很费劲能够直接从游戏获得flag,所以我们先分析这个游戏服务:

我们在浏览器的开发者工具中,对网络请求进行分析,发现我们对目标进行访问时,并没有实质性的后台请求:

所以及基本可以断定,这是一个前台页面的游戏,游戏的运行、计分都是由js脚本来支持的,所以我们查看请求中仅有的js页面代码:

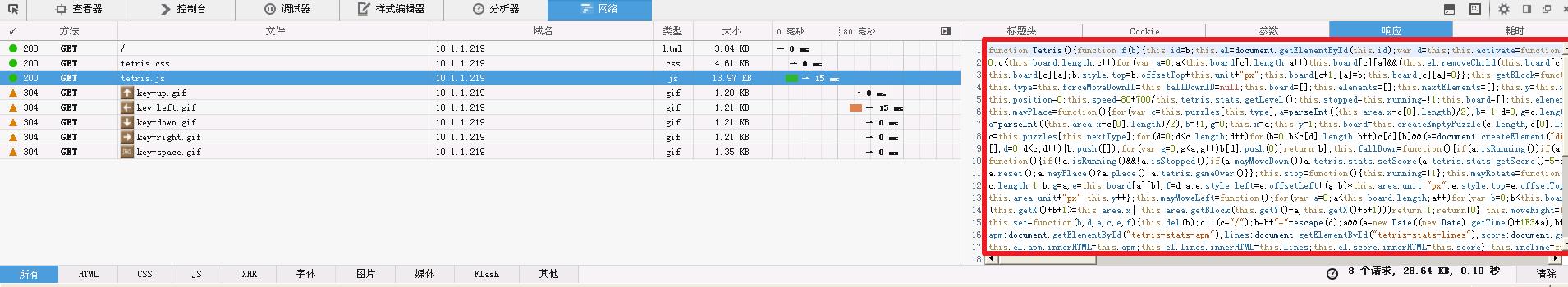

这个js混淆过,所以需要先美化,也就是js代码的格式化(如果是真实的环境,我们呢可以粘贴到自己熟悉的IDE工具中进行格式化,我们实验环境中,已经给大家美化好了放在c盘根目录下“优化后的代码.txt”)。

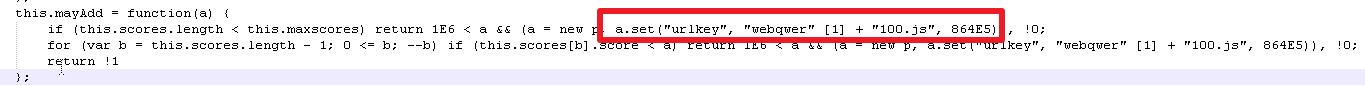

3、我们对js代码进行分析:

经过分析,会发现,当游戏分数达到既定的条件时,js代码会在页面的投不中添加urlkey字段,值为“webqwer”[1]+“100.js”,即为“webqwer”的第2个字母与“100.js”拼接为“e100.js”。

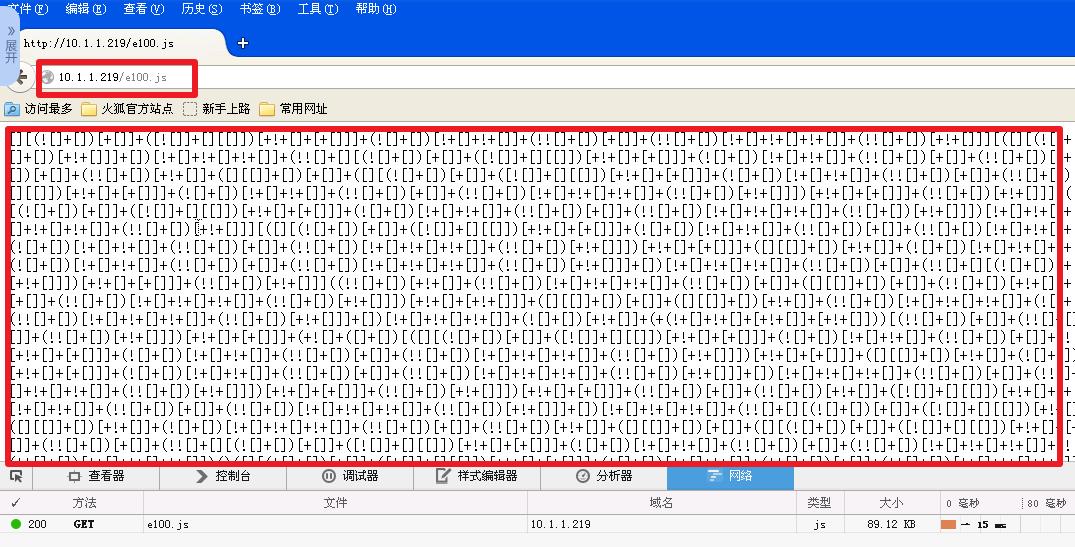

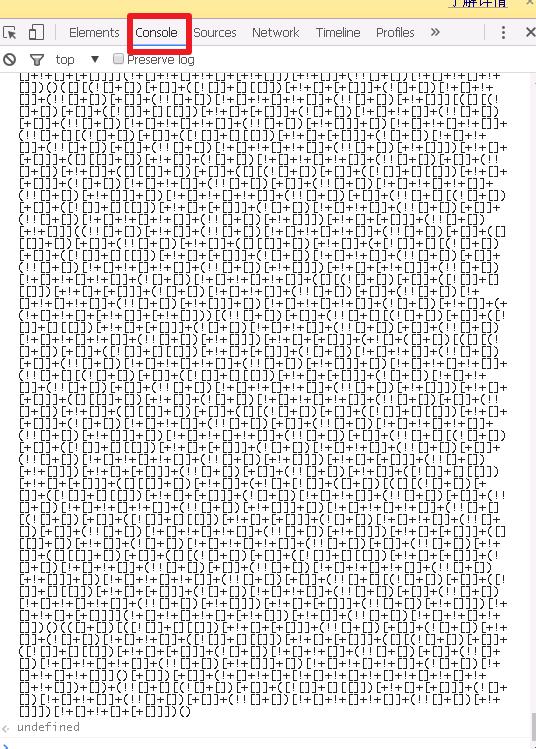

4、 也是一个js文件,我们尝试直接访问,可以看到页面的内容为jsfuck编码:

jsfuck编码是可以直接在控制台运行的,我们复制粘贴到控制台,但是我们呢实验环境中的火狐浏览器不允许粘贴内容到控制台,所以我们可以换用google浏览器,同样是f12打开开发者工具,然后将编码粘贴到console中,内容过多,环境可能卡顿,耐心等待:

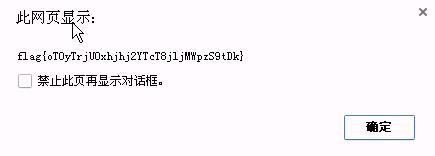

粘贴完成之后,回车就可运行,页面就会弹窗:

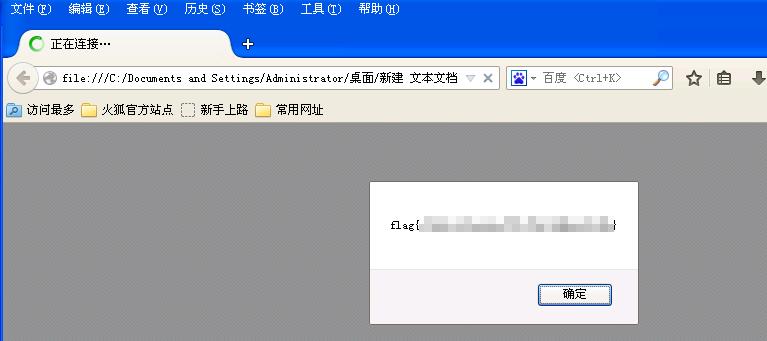

5、或者我们也可以把e100.js嵌入到一个html文件中(新建一个html文件,里面写上<scriptsrc=" http://10.1.1.219/e100.js">),用浏览器打开得到flag

以上是关于2021-08-29 网安实验-WEB专题-GG的主要内容,如果未能解决你的问题,请参考以下文章