BUUCTF MISC刷题笔记

Posted z.volcano

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUUCTF MISC刷题笔记相关的知识,希望对你有一定的参考价值。

BUUOJ

Misc

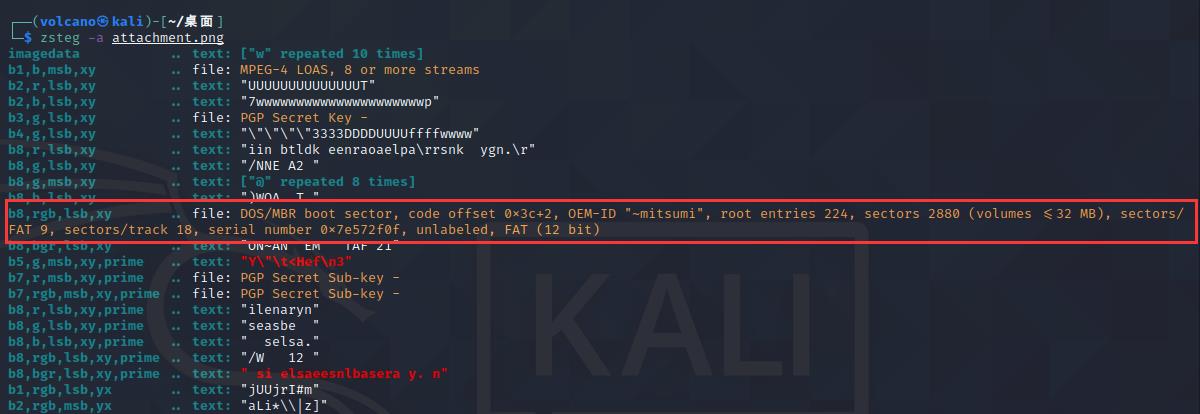

[BSidesSF2019]diskimage

图片上半部分花花的,估计是隐写了什么数据

zsteg走一波,发现有磁盘数据

提取出来:

zsteg -e 'b8,rgb,lsb,xy' attatchment.png > disk

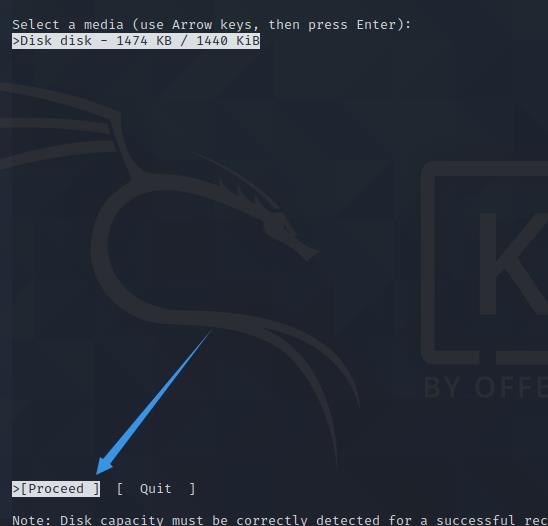

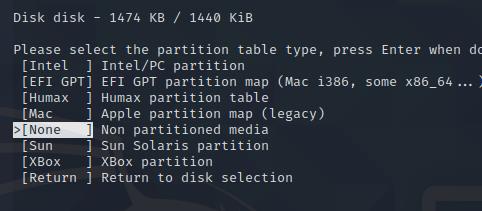

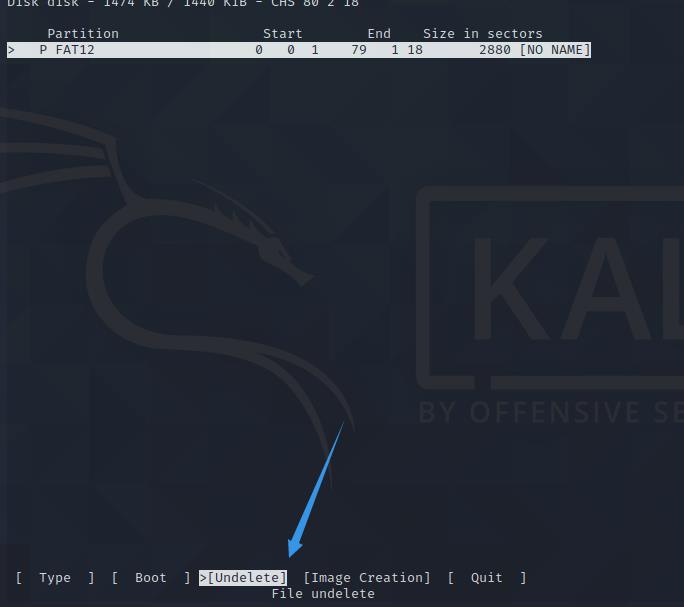

随后使用kali自带的testdisk工具,具体使用可以参考这篇博客

testdisk disk

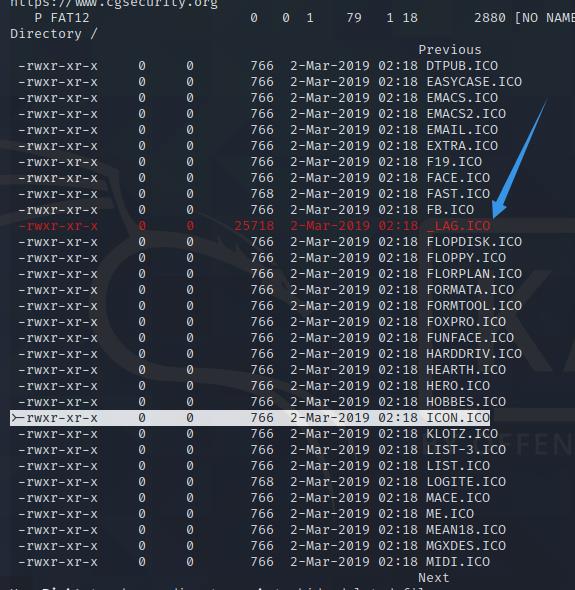

找一下被删除的文件

把这个很显眼的_LAG.ICO恢复一下,选中它,按c即可复制,然后粘贴

拿到flag,如果看不到,把文件后缀改成png

[SUCTF2019]protocol

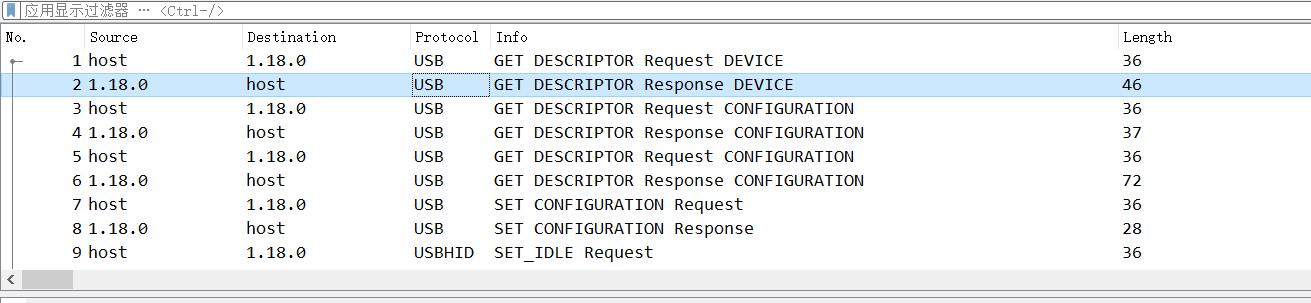

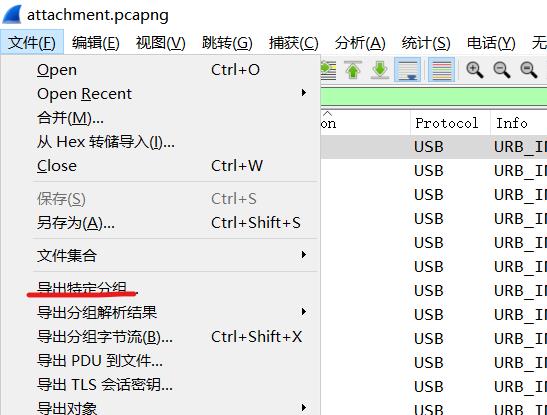

用wireshark打开,发现是usb流量

tshark导出一下

tshark -r usbtraffic.pcapng -T fields -e usb.capdata | sed '/^\\s*$/d' > 1.txt #删去多余空格和换行,并保存在1.txt中

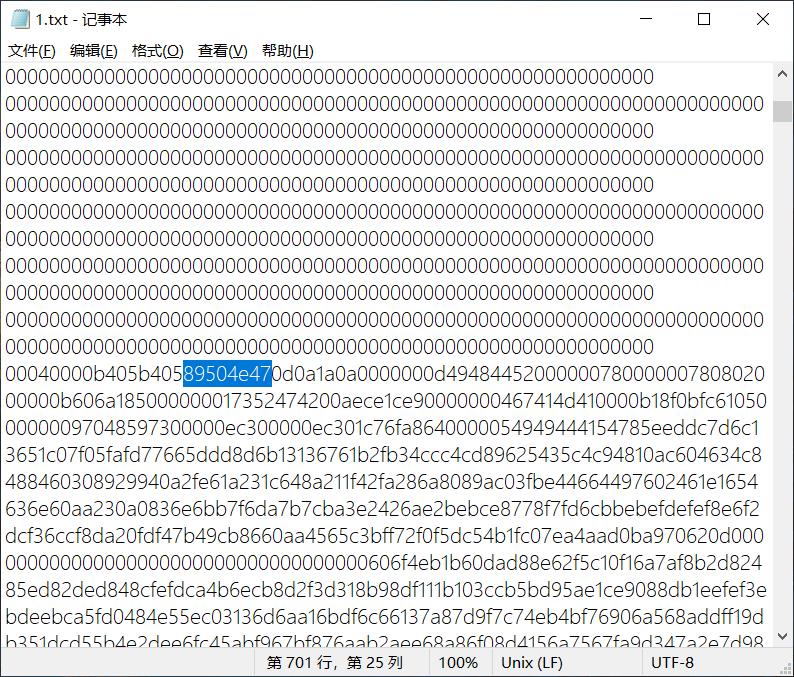

开头有一大堆0,在后面发现png图片头

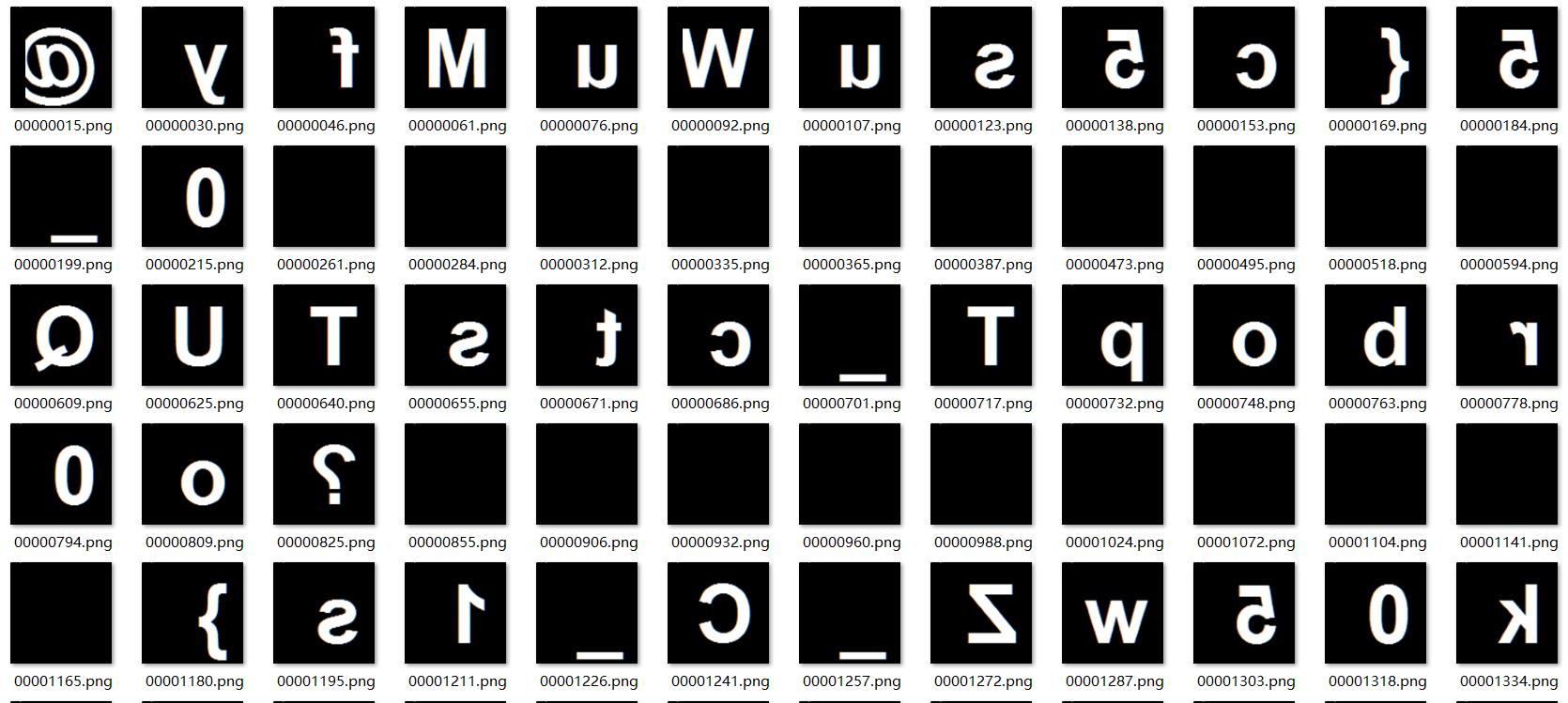

把文件头前面的数据全部删除,另存为一个png图片,会发现这个png无法正常显示,这个是正常的,因为这段数据里面有很多个png的数据,foremost一下,提取出100多个图片。

每15个有内容的图片后面会跟着10个没有内容的图片

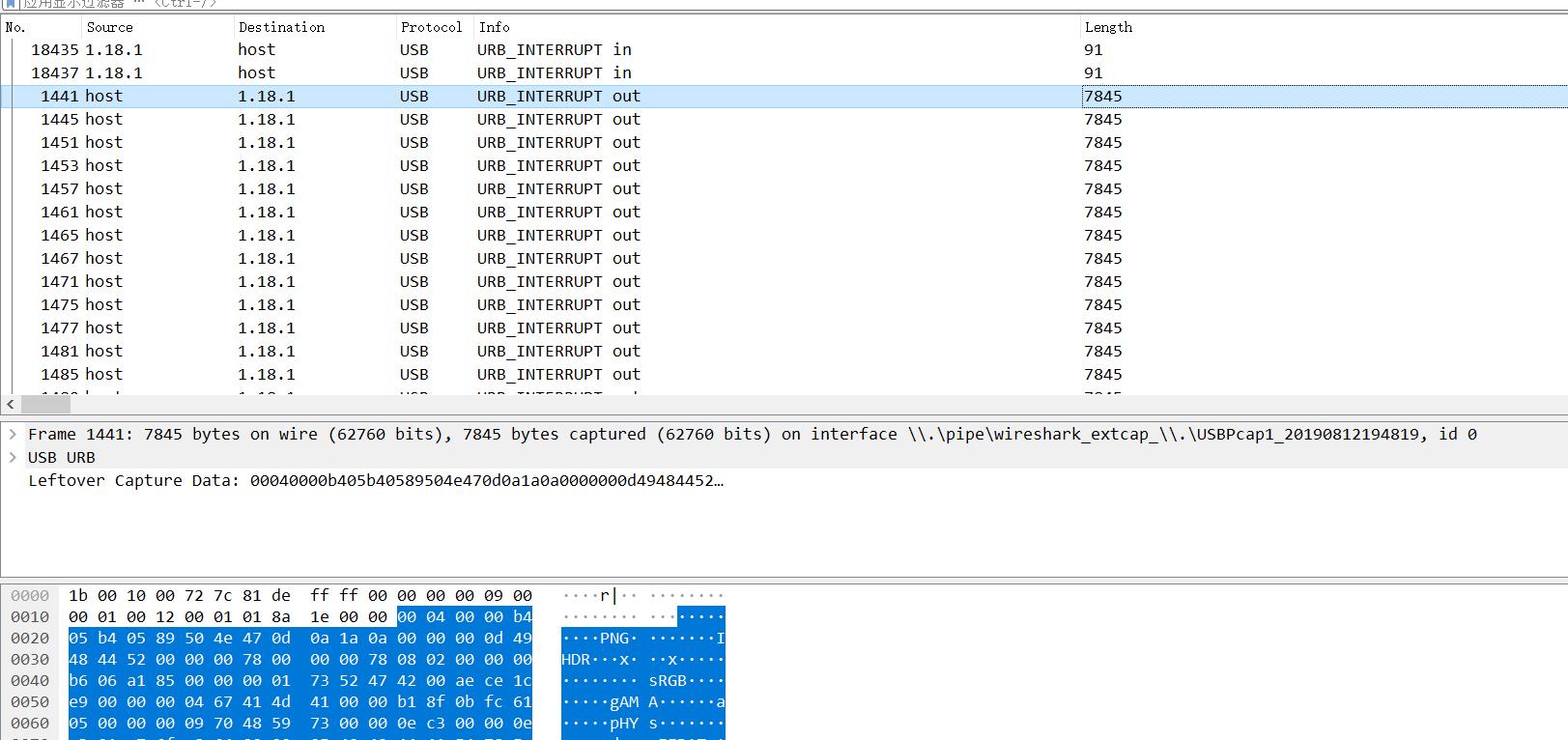

还是需要结合流量包再分析一下,按照length排序,第1个7845大小的1441号包开始看

数15个,然后接下来的1989-5135对应10张纯黑的图片,发现这10张图这个位置的数据一直在变化

把它们记录下来:

06 07 0e 04 01 0d 00 02 0b 09

按着这个思路,回过头记录前面15张图片对应位置的数据:

04 03 02 01 00 09 08 07 06 05 0e 0d 0c 0b 0a

会发现前一组数据中的每一位都在后一组中出现过,它们分别对应一张图片,因为foremost提取出的图片不是按照这个顺序的,所以010打开对照指定字节的数据,找到10张对应的图片

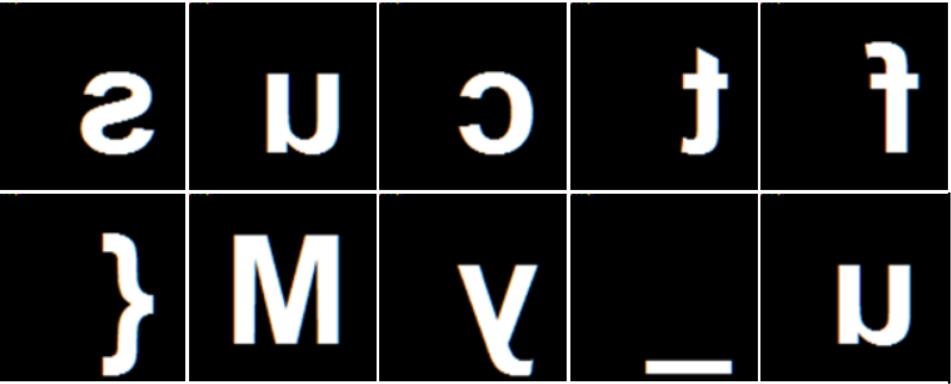

这里的图片左右颠倒了,这里的结果是suctf{My_u

重复上述步骤,得到suctf{My_usb_pr0toco1_s0_w3ak}

[BSidesSF2019]thekey

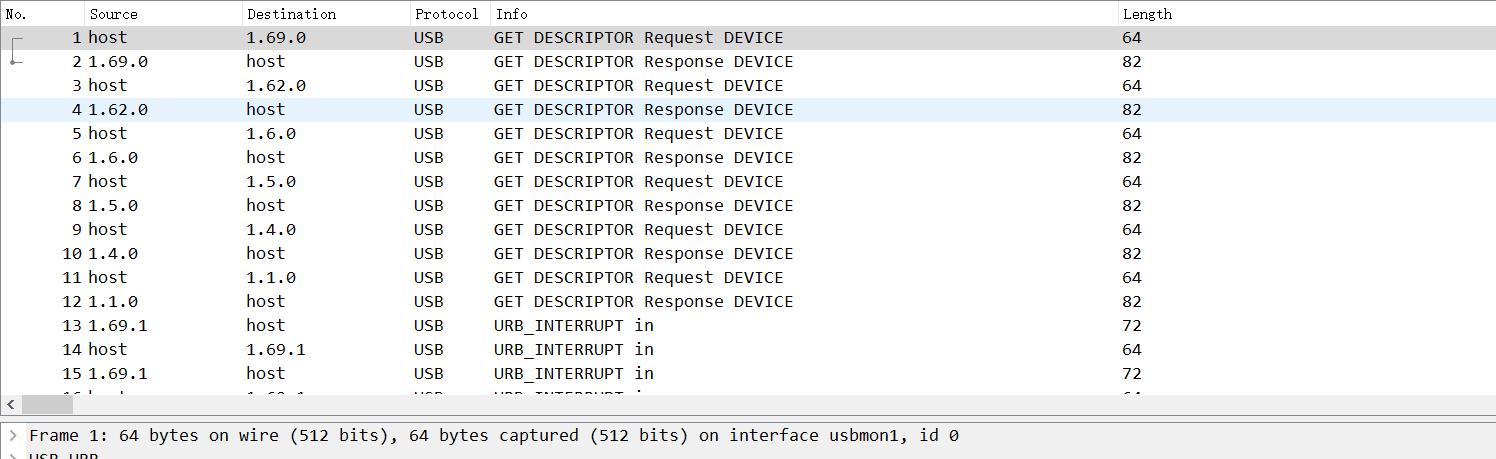

usb流量

直接导出发现数据很乱

tshark -r attachment.pcapng -T fields -e usb.capdata | sed '/^\\s*$/d'

于是回过头分析流量包,发现有多个usb设备的地址,其中出现频率最高的是1.69.1

过滤一下 usb.src == "1.69.1",然后把这部分数据导出来

此时再次使用tshark命令

tshark -r 1.pcapng -T fields -e usb.capdata | sed '/^\\s*$/d' > 1.txt

得到的是键盘流量,解一下得到

vi<SPACE>flag.ttxt<RET>ithe<SPACE>flag<SPACE>is<SPACE>ctf<ESC>vbu[myfavoriteeditorisvim<ESC>hhhhhhhhhhhhhhhhhhhau<ESC>vi<ESC>;wq<RET>

处理一下结果得到CTF{MY_FAVOURITE_EDITOR_IS_VIM}

[GWCTF2019]math

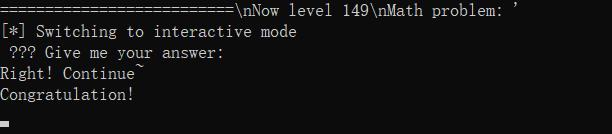

nc连接,发现需要计算,并且需要在短时间内提交答案

Pass 150 levels and i will give you the flag~

====================================================

Now level 0

Math problem: 141 * 39 - 150 + 133 = ??? Give me your answer:

问题的格式是a*b-c+d,这里用到pwntool里的一些方法来写脚本,因为之前没写过,所以这里就直接借用八神师傅的

from pwn import *

p = remote('node3.buuoj.cn', '25564')

for i in range(0,150):

math = p.recvuntil('problem: ')

print(math)

a = int(p.recvuntil('*')[:-1])

b = int(p.recvuntil('-')[:-1])

c = int(p.recvuntil('+')[:-1])

d = int(p.recvuntil('=')[:-1])

p.sendline(str(a * b - c + d))

p.interactive()

这里用到几个

remote(“一个域名或者ip地址”, 端口) 连接到指定地址和端口

recvuntil() 正则匹配

sendline() 发送一行数据,相当于在数据末尾加\\n

interactive() 取得shell之后使用,直接进行交互

因为我py2下没有安pwn这个库,所以我在py3下运行的

python3 123.py

等150题全部跑完,就可以执行命令了,cat flag即可

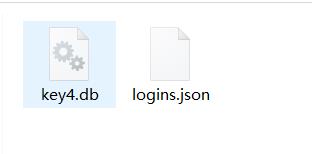

[GKCTF 2021]FireFox Forensics

这个是Firefox的网页保存密码的加密格式

百度到一篇博客,里面介绍了一个工具https://github.com/lclevy/firepwd

python3 -m pip install -r requirements.txt ##安装 PyCryptodome>=3.9.0 pyasn1>=0.4.8

没啥难的,安装完之后,按照博客里的步骤来,运行一下就能得到flag

GKCTF{9cf21dda-34be-4f6c-a629-9c4647981ad7}

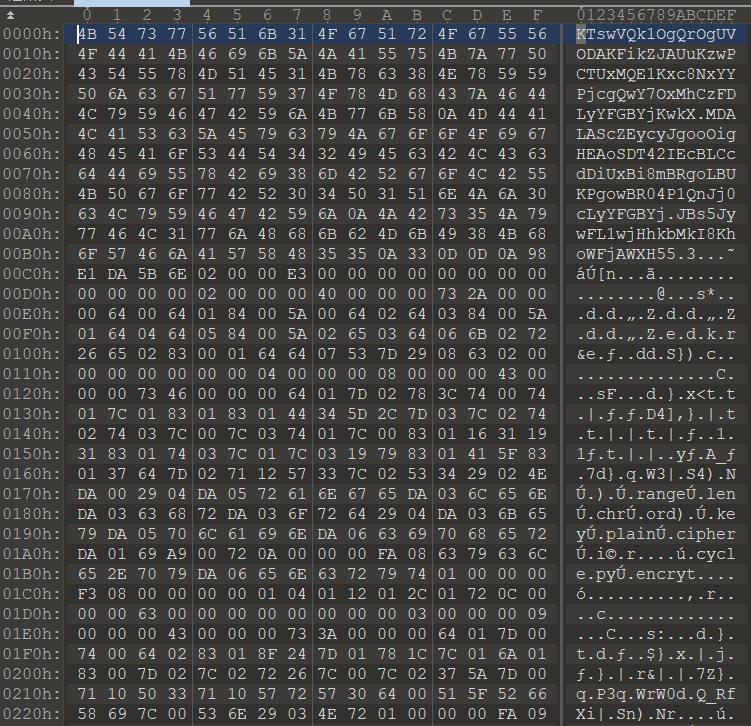

[SUCTF2018]dead_z3r0

下载得到一个无后缀文件,010看一下。

注意到前面有一段像是base64编码的东西,但是解出来毫无意义。

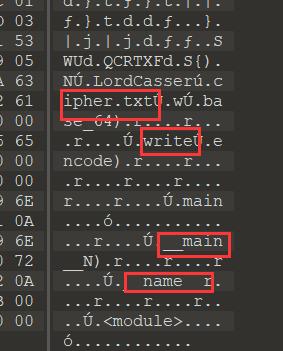

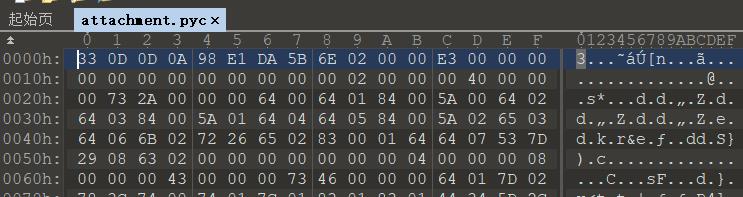

接着往下翻,发现像是pyc文件

把前面那些无意义的字节删去,另存为一个pyc文件

对于一个pyc文件来说,一般是反编译得到原py文件,或者是pyc隐写,这里测试后发现是后者。

stegosaurus解密一手,这里在win系统上运行的时候报错,建议去kali里弄

python3 stegosaurus.py -x attachment.pyc

得到flag:flag{Z3r0_fin411y_d34d}

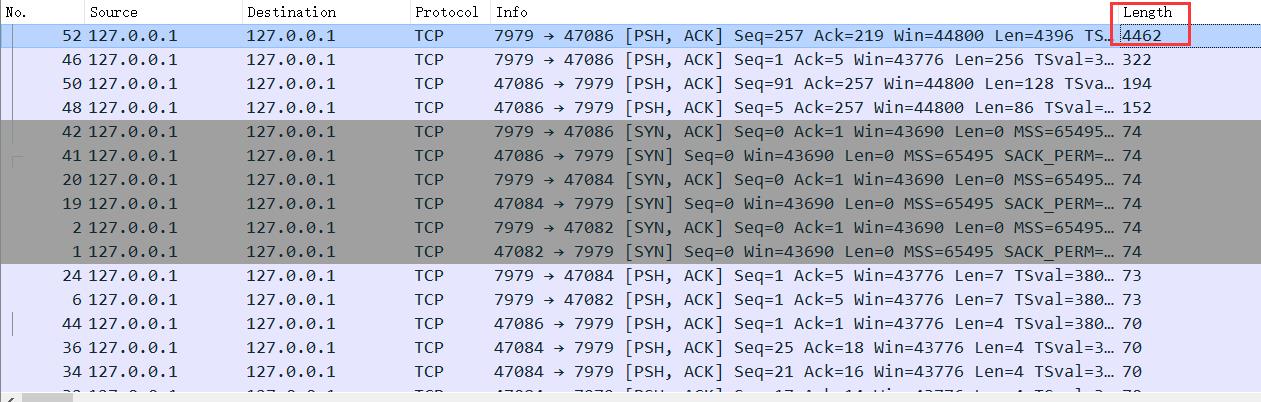

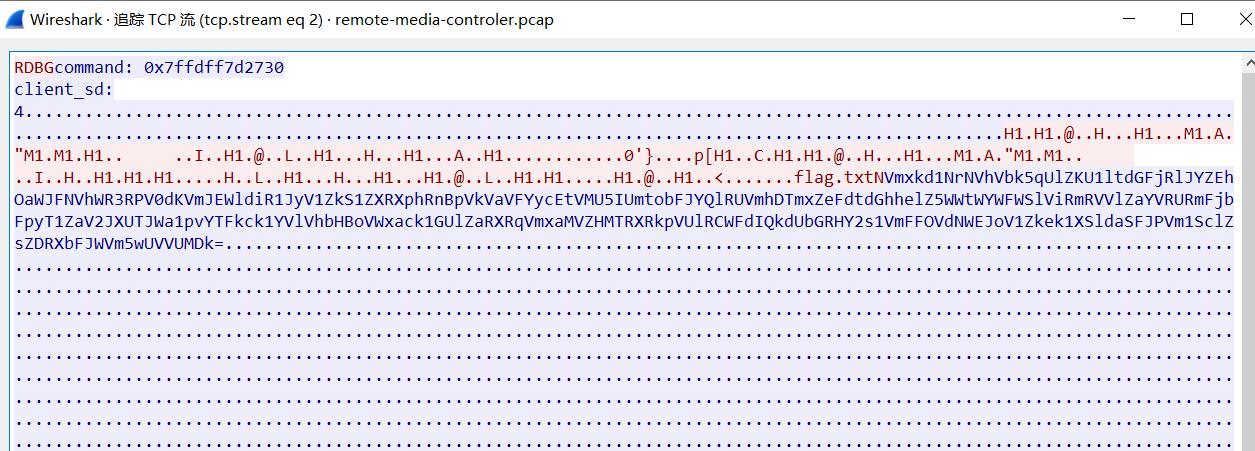

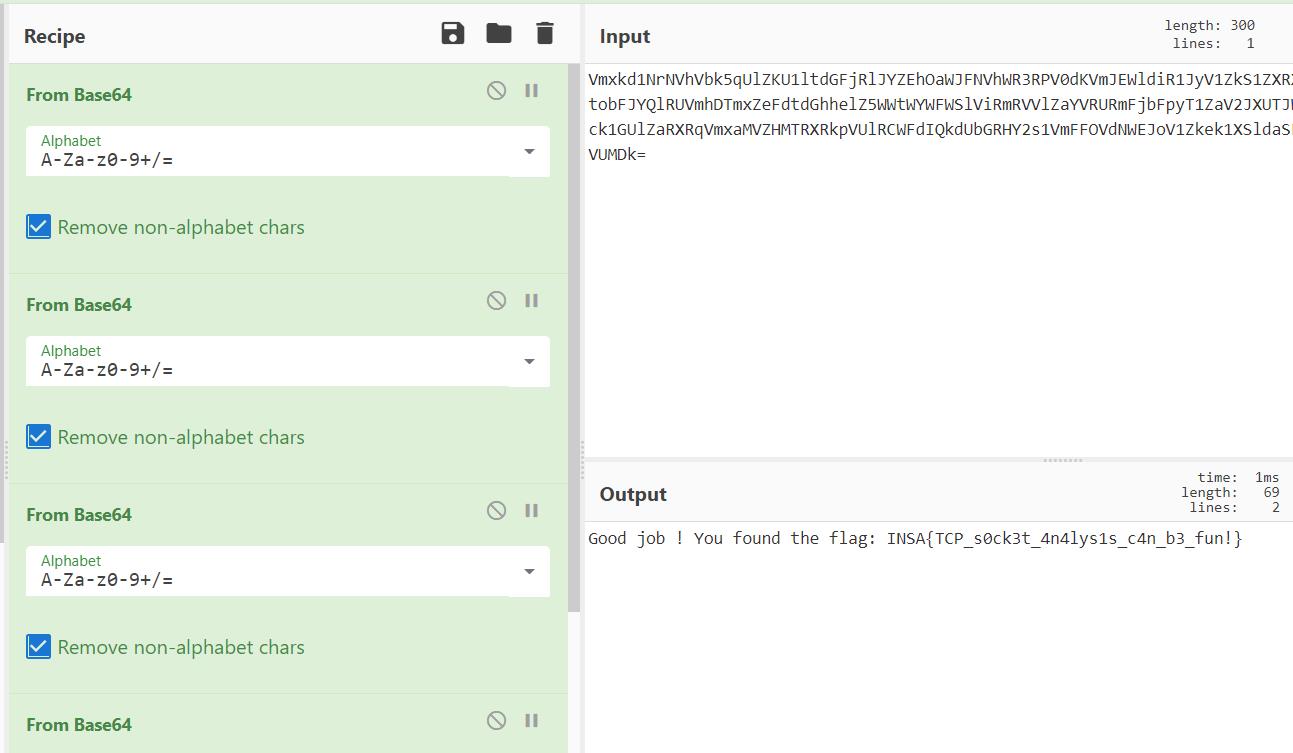

[INSHack2017]remote-multimedia-controller

拿到一个流量包,wireshark打开

注意到有一个包很大

发现里面有一段base64

套了五层

flag:flag{TCP_s0ck3t_4n4lys1s_c4n_b3_fun!}

[QCTF2018]picture

拿到的文件加上后缀,是一个图片

因为在buu上面没给任何提示,加上第一步挺脑洞的,就卡住了,看了师傅们的博客发现第一步是有密码的lsb隐写,密码就是图片中文字的拼音首字母----wwjkwywq

python2 lsb.py extract attachment.png out wwjkwywq

得到一个加密脚本

#_*_ coding:utf-8 _*_

import re

import sys

ip= (58, 50, 42, 34, 26, 18, 10, 2,

60, 52, 44, 36, 28, 20, 12, 4,

62, 54, 46, 38, 30, 22, 14, 6,

64, 56, 48, 40, 32, 24, 16, 8,

57, 49, 41, 33, 25, 17, 9 , 1,

59, 51, 43, 35, 27, 19, 11, 3,

61, 53, 45, 37, 29, 21, 13, 5,

63, 55, 47, 39, 31, 23, 15, 7)

ip_1=(40, 8, 48, 16, 56, 24, 64, 32,

39, 7, 47, 15, 55, 23, 63, 31,

38, 6, 46, 14, 54, 22, 62, 30,

37, 5, 45, 13, 53, 21, 61, 29,

36, 4, 44, 12, 52, 20, 60, 28,

35, 3, 43, 11, 51, 19, 59, 27,

34, 2, 42, 10, 50, 18, 58, 26,

33, 1, 41, 9, 49, 17, 57, 25)

e =(32, 1, 2, 3, 4, 5, 4, 5,

6, 7, 8, 9, 8, 9, 10, 11,

12,13, 12, 13, 14, 15, 16, 17,

16,17, 18, 19, 20, 21, 20, 21,

22, 23, 24, 25,24, 25, 26, 27,

28, 29,28, 29, 30, 31, 32, 1)

p=(16, 7, 20, 21, 29, 12, 28, 17,

1, 15, 23, 26, 5, 18, 31, 10,

2, 8, 24, 14, 32, 27, 3, 9,

19, 13, 30, 6, 22, 11, 4, 25)

s=[ [[14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7],

[0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8],

[4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0],

[15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13]],

[[15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10],

[3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11, 5],

[0, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15],

[13, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9]],

[[10, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8],

[13, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1],

[13, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7],

[1, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12]],

[[7, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15],

[13, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14,9],

[10, 6, 9, 0, 12, 11, 7, 13, 15, 1, 3, 14, 5, 2, 8, 4],

[3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14]],

[[2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9],

[14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6],

[4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14],

[11, 8, 12, 7,