应急响应第一篇之基础篇

Posted 火星上烤鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了应急响应第一篇之基础篇相关的知识,希望对你有一定的参考价值。

文章目录

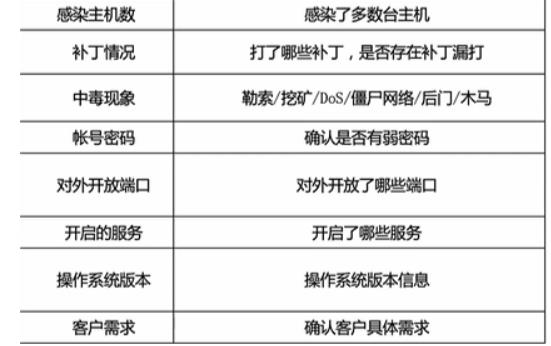

0x01 基本流程和基本原则

一、什么是应急响应

- 应急响应”对应的英文是" ncident Response”或 Emergency Response"等,

- 通常是指一个组织为了应对各种意外事件的发生所做的准备以及在事件发生后所采取的措施。

二、应急响应的两个方面

- 未雨绸缪∵即在事件发生前

事先做好准备,比如风险评估、制定安全计划、安全意识的培训、以发布安全通告的方式进行的预警、以及各种防范措施。 - 亡羊补牢:即在事件发生后采取的措施,其目的在于把事件造成的损失降到最小。这些行动措施可能来自于人,也可能来自系统,比如发现事件发生后,系统备份、病毒检测、后门检测、清除病毒或后门隔离、系统恢复、调査与追踪、入侵者取证等一系列操作。

- 以上两个方面的工作是相互补充的。首先,事前的计划和准备为事件发生后的响应动作提供了指导框架否则,响应动作将陷入混乱,而这些毫无章法的响应动作有可能造成比事件本身更大的损失;其次,事后的响应可能发现事前计划的不足,吸取教训,从而进一步完善安全计划。因此,这两个方面应该形成种正反馈的机制,逐步强化组织的安全防范体系。

三、应急响应的基本流程

-

信息收集(收集客户信息和中毒主机信息,包括样本)

-

类型判断(判断是否是安全事件,何种安全事件,勒索、挖矿、 webshell等)

-

原因分析(日志分析、进程分析、启动项分析、样本分析。)

-

事件处置(直接杀掉进程,删除文件,打补丁,抑或是修复文件。)

-

编写报告(整理并输出完整的安全事件报告。)

四、应急响应的原则

* 3w1H原则

3W即Who、What、Why,1H即How,做应急响应要带着疑问来做事,一定要收集清楚这些信息。

网络拓扑是怎么样的?需求是啥?发生了什么事?你能做什么?用户用了什么产品?产品版本多少?病毒库版本多少?多少主机中了?主机是普通PC还是服务器?服务器是做什么的?.

信息收集越多,对应急响应越有利

- 易失性原则:

做应急响应免不了要做信息收集和取证的,但这里是有一定的先后顺序的,即最容易丟失的据,应该最先收集,其它的依次类推

- 要素原则

做应急响应,主要是抓关键证据,即要素,这些要素包括样本、流量、日志、进程及模块、内存、启动项

- 避害原则

做应急响应,要做到趋利避害,不能问题还没有解决,反而引入了新的问题。

譬如,自己使用的工具被感染而不知情;给用户使用不恰当的工具或软件造成客户主机出现问题;

给别人发样本,不加密,不压缩,导致别人误点中毒,

最极端的场景就是给别人发勒索样本不加密压缩,导致别人误点中毒

0x02技能和工具的简介

- 应急工具集:应急响应必要的一套工具集合,可协助应急人员做分析,提高效率。

- 日志分析:能对日志进行分析,包括但不限于系统日志( Windows /Linux等)、应用日志、安全设备日志(防火墙、防病毒、态势感知等)。

- 威胁情报: 安全事件可能不是孤立的,安全站点或搜索站点能找到安全事件的关联信息。

- 漏洞补丁知识: 知道漏洞与补丁的关系,它们在应急响应中的角色,了解常见漏洞及补丁

- 常见病毒及分类:知道病毒大致的分类以及常见的病毒。

- 样本分析: 至少能对样本进行一次简单动态的分析。

- 操作系统知识: 至少对 Windows系统和LinuⅨx系统的有一定的知识储备,知道其基础的工作原理

一、常用工具-webshell

- Webshel是以asp、php、jsp或者cg等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。

- 黑客在入侵了一个网站后门,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者ρhp后门,得到-个命令执行环境,以达到控制网站服务器的目的

| 名称 | 平台 | 地址 |

|---|---|---|

| D盾 | window | http://www.d99net.net/ |

| 悬镜 | linux | https://oss.xmirror.cn/ |

| 360主机卫士 | window/linux | |

| 河马webshell | window/linux | https://www.shellpub.com/ |

| 安全狗 | window/linux | https://www.safedog.cn/ |

| Sangfor webshellkiller | window/linux | https://edr.sangfor.com.cn/#/index/home |

- D盾

工具扫描D盾扫描结果判断

级别为3-5的,后门的概率较大

级别为4和5的基本可以确定为后门

级别为2-3,需要结合其他特征分析

级别为1的,误报概率较高

确认 webshel之后查杀即可

-

悬镜

-

360主机卫士

-

河马webshell

-

安全狗

- Sangfor webshellkiller

工具–Process hacker

-

PC Hunter是一个 Windows系统信息査看软件,同时也是—个手工杀毒辅助软件。目前软件支持

-

还支持64位的Wn7、Wn8、Wn81和Wn10系

-

1进程、线程、进程模块、进程窗口、进程内存信息查看,杀进程、杀线程、卸载模块等功能

-

2内核驱动模块査看,支持内核驱动模块的内存拷贝

-

3SSDT、 Shadow SSDT、FSD、KBD、 TCPIP、 Classon、 Atapi、Acpi、SCSI、IDT、GDT信

-

息查看,并能检测和恢复 ssdt hook和 inline hook

-

4 Create Process.、 Create Thread、 Loadimage、 CmpCallback、 BugCheck Callback、

-

Shutdown、Lego等 Notify Routine信息查看,并支持对这些 Notify Routine的删防

-

5端口信息査看,目前不支持2000系统

-

6查看消息钩子

-

7内核模块的iat、eat、 inline hook、 patches检测和恢复

-

8磁盘、卷、键盘、网络层等过滤驱动检测,并支持删除

-

9注册表编辑

-

10进程iat、eat、 inline hook、 patches检测和恢复

-

11文件系统查看,支持基本的文件操作

-

12查看(编辑)IE插件、SPI、启动项、服务、Host文件、映像劫持、文件关联、系统防火墙规则、IME

-

13 ObjectType H。ok检测和恢复

-

14DPC定时器检测和删除

-

15 mbR Rootkit检测和修复

-

16内核对象劫持检测

-

17 Worker Thread枚举

-

18Ndis中一些回调信息枚举

-

19硬件调试寄存器、调试相关AP检测

-

20枚举 SFilter/ Fltmgr的回调

-

21系统用户名检测

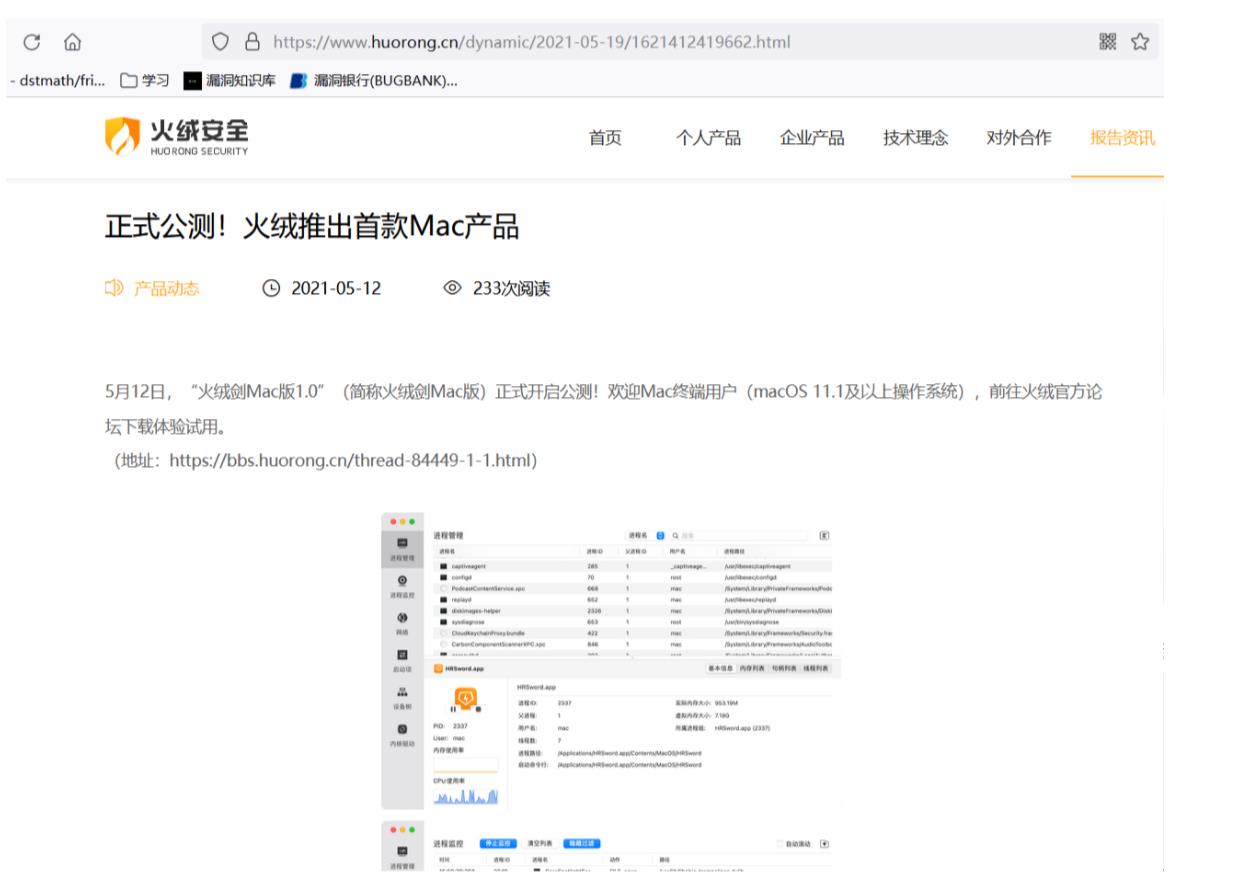

工具-火绒剑

https://www.huorong.cn/dynamic/2021-05-19/1621412419662.html

https://www.huorong.cn/downloadv5.html

工具-LastActivity view

- 历史操作查看工具。(命令行的无法査看,仅能查看图形化界面操作的记录)

http://www.nirsoft.net/utils/computer_activity_view.html

工具—Autoruns

- 一款不错的启动项分析工具,微软官方推荐。只要涉及到启动项相关的信息事无巨细,通通都可以查询得到,非常方便找到病毒的启动项

https://docs.microsoft.com/zh-cn/sysinternals/downloads/autoruns

工具—evtxLogparser

- windows rdp/smb登录日志分析。

- RDP登录成功日志: evtxLogparse. exe- r success1evx

- SMB登录失败日志: evtxLogparse.exe- s fail1evtx

https://blog.51cto.com/u_12027863/2494584

工具—everything

功能

-

Everything是 voidtools开发的一款文件搜索工具,官网描述为“基于名称实时定位文件和l

-

名称支持通配符、正则表达式检索

-

支持文件内容搜索

-

支持搭建简易FTP/HTTP服务器

-

过滤 C: \\ windows\\下的eXe文件:*, exe C: \\windows

-

过滤关键词: content: hacker C: windows

免责声明

本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!

由于使用不当造成的后果上传者概不负责!

以上是关于应急响应第一篇之基础篇的主要内容,如果未能解决你的问题,请参考以下文章