Lab: 2FA simple bypass:绕过两步验证靶场复盘

Posted Zeker62

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Lab: 2FA simple bypass:绕过两步验证靶场复盘相关的知识,希望对你有一定的参考价值。

靶场内容:

This lab’s two-factor authentication can be bypassed. You have already obtained a valid username and password, but do not have access to the user’s 2FA verification code. To solve the lab, access Carlos’s account page.

Your credentials: wiener:peter

Victim’s credentials carlos:montoya

WriteUp

- 其实这个靶场非常简单,这里的漏洞是由于邮箱验证是在另一个页面弹出的,但其实用户已经登录进去了的漏洞。

- 使用自己的用户名和密码登录:wiener:peter ,发现需要邮箱验证,打开邮件服务器,找到验证码,回到登录页面,输入验证码,观察URL

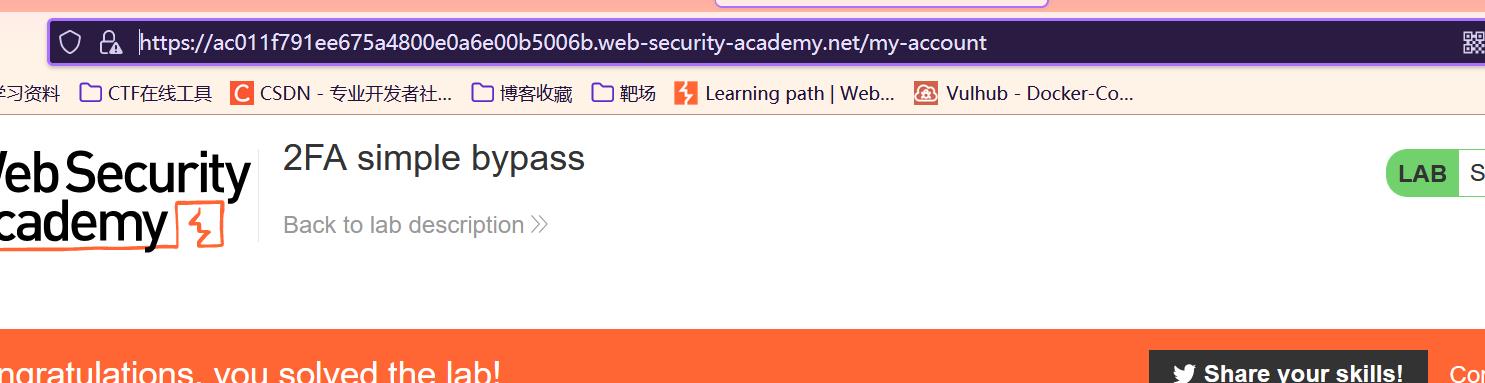

- 发现此时的URL:https://ac011f791ee675a4800e0a6e00b5006b.web-security-academy.net/my-account。后面是以my-account结尾的,所以我们猜测,登录之后的页面都是my-account

- 登录carlos,发现仍然需要邮件,把URL后缀改成~/my-account,发现靶场成功

- 其实这两个链接都是同一个链接,只是Cookie不一样而已

截图

以上是关于Lab: 2FA simple bypass:绕过两步验证靶场复盘的主要内容,如果未能解决你的问题,请参考以下文章

Lab: File path traversal, traversal sequences blocked with absolute path bypass:文件路径检索,使用绝对路径绕过语句阻塞

BTS PenTesting Lab-Injection-sql injection-authentication bypass

Lab: 2FA broken logic:双重验证逻辑破坏靶场复盘