地表最强:iOS安全黑宝书中文版来袭

Posted 博文视点

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了地表最强:iOS安全黑宝书中文版来袭相关的知识,希望对你有一定的参考价值。

ios和macOS的系统原理与逆向基础,以及由此展开的漏洞分析挖掘与恶意代码分析检测,一直是安全技术里一个独特有魅力的领域,也是一个值得投入的领域。

不得不提,Jonathan Levin的中文版新书来了!这次是《最强iOS和macOS安全宝典》。

也就是*OS Internals, Volumn III这本书。

书名明显是致敬大名鼎鼎的Windows Internals系列,中规中矩的译法应该是《深入理解OS操作系统》,在Jonathan Levin《android Internals, Volume I: User Mode》一书中文版出版时,译者崔孝晨给出的译名就是《深入理解Android操作系统·卷一:从极客玩家的视角》。不过在讲述Android系统内核方面的书中,这本书在当时确实是无出其右者,所以也就认可了《最强Android书——架构大剖析》的中文书名。显然这次的中文书名,也延续了这一风格。坦诚地说,Levin的Android和OS这两个系列,内容质量确实好,也担得起“最强”二字。

《最强iOS和macOS安全宝典》以苹果操作系统的安全为主题,主要面向苹果高级用户、系统管理员、安全研究人员和黑客。

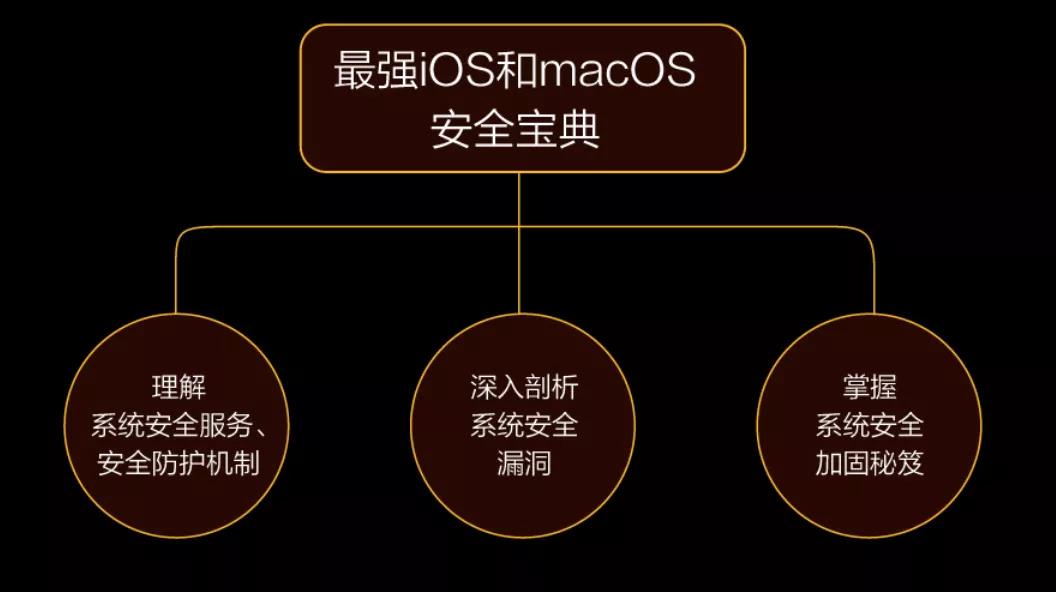

本书主要分三个部分:

第一部分重点介绍了苹果公司在macOS和iOS上部署的安全服务和安全防护机制,通过学习这些技术,读者可以更好地了解苹果操作系统;

第二部分介绍了如何绕过这些安全机制并最终实现iOS越狱。在某种意义上,可以把第二部分看成是一份迷你的“iOS黑客越狱手册”,里面介绍了历年来非常经典的苹果系统漏洞和越狱程序;

第三部分提供了一份macOS安全加固指南,可以帮助系统管理员和用户更好地加固自己的操作系统、从而有效地抵御黑客的攻击。

尽管这本书是*OS Internals三部曲中的一卷,但它几乎是独立且完整的,而且依然以安全为主题。因此,有安全意识的人会最先发现这本书有用。

本书的第一部分面向macOS系统管理员、高级用户、安全研究人员和审计员。作者已经公开和记录下来的关于内部API的内容可以作为模糊测试的基础,对于希望使用这些子系统接口的程序员,这部分内容也可能是有用的。

第二部分讲了很多底层的内容,有很强的技术性,可能不适合心理脆弱的初学者,或者对英特尔和/或ARM64框架深恶痛绝的人。然而,逆向工程师和黑客可能会喜欢这个部分。它不仅讲述了漏洞形成的原因和越狱的深层细节,而且给出了使用调试器逐步跟踪的步骤,以及大量的反汇编例子。

这本亚马逊 4.9分(满分5分)的iOS安全巨著,可谓是也得到了读者们的一致认可!无数安全从业者从Jonathan Levin的网站以及他的前一本书Mac OS X and iOS Internals中受益良多——可以说,是他的书籍、博客和工具带领大家入了门、对苹果操作系统有了系统的了解。而《最强iOS和macOS安全宝典》恰是前一本书的超级扩充、升级版。

作者介绍

图片来源于看雪

Jonathan Levin

Technologeeks公司的创始人及CTO。该公司致力于解决极困难和极具挑战性的软件安全问题,专注于各大操作系统的内部实现技术,提供对传统平台(Windows、Linux、 mac OS)及移动平台(Android、iOS)的专业解决方案。

译者介绍

蒸米

蚂蚁集团高级安全专家,博士,毕业于香港中文大学计算机科学与工程专业(移动安全方向),阿里星,目前主要负责反入侵和安全切面相关的业务。曾在阿里、腾讯、百度以及硅谷FireEye工作实习。

发现并命名了影响上亿台设备的iOS病毒XcodeGhost和影响上亿台设备的Android App漏洞WormHole,在安全界产生巨大影响,并被FIT 2016评选为“年度最佳安全研究员”;实现了iOS 11.3.1版本的越狱并帮助Apple公司修复多处iOS和macOS系统安全问题,获得Apple公司的官网致谢;

在学术界顶会(NDSS、CCS等)和工业界顶会(Blackhat USA、DEFCON等)上发表过论文和演讲;业余时间多次参加信息安全竞赛 (DEFCON、AliCTF、GeekPwn等),并取得优异成绩。

译者序

6年前的我,刚刚博士毕业,入职阿里巴巴移动安全部门。因为之前主要关注App(应用层)的安全、安全加固和恶意软件分析等,所以来公司后还是继续从事这些方面的业务和研究。比较幸运的是,那时正是Android和iOS系统应用生态的野蛮扩张期,各大互联网厂商纷纷“All in移动端”,为了抢夺用户,不断地推出各种各样的应用和功能。在企业的用户高速增长时期,一切都要为业务让行,安全部门的话语权是非常低的,这也导致各种App漏洞和恶意软件层出不穷。比如,iOS供应链的XcodeGhost后门和Android上的WormHole漏洞都在当时产生了不小的影响。那时的安全社区也非常活跃,谁能够“快、准、狠”地用通俗易懂的语言把一些安全事件讲清楚,还能有一定的技术深度,就会获得不少关注。所以,当时的我也非常热衷于分享技术知识,经常能写出几百万阅读量的技术文章。

但是,写了不少文章后,我发现自己的研究还是太浅了。比如,我只知道App可以调用系统API实现某些功能,但这些API背后所对应的系统服务、驱动程序、内核和硬件究竟是怎么运作的,我并不清楚,更不用说越狱所涉及的那些内核堆风水和漏洞利用相关的技术了。当时在安全圈流行“剑宗”和“气宗”派的说法:研究系统安全、内存破坏和写漏洞利用程序的人属于“气宗”,利用各种API和Web相关的奇技淫巧来实现攻击目的人属于“剑宗”。年轻气盛的我当然选择“气宗”,并且定了一个小目标:实现对最新版iOS的越狱。

然而,想要成为“气宗”弟子并不是那么容易。仅仅是搞清楚内核堆风水,就要花几个月甚至半年的时间搜集相关的资料、研究XNU的源码、分析各种公开的漏洞利用程序,然后编写PoC(概念验证)在不同的iOS/macOS设备上进行调试。更令人沮丧的是,就算搞清楚了堆风水,也仅仅是掌握了越狱所涉及的众多知识点中的一个而已。正如本书关于越狱的那一章所提到的:想越狱,就需要绕过KPP,关闭系统的安全机制;要绕过KPP,还需要找到一个或多个内核0-day漏洞,并配合堆风水来破坏内核对象,从而获得读/写内核内存的能力;要发现一个内核0-day漏洞,你需要学习如何通过fuzz或者审计XNU/驱动程序来发现漏洞;为了能够触发内核0-day漏洞,你还要研究如何进行用户态的沙盒逃逸。

面对众多的知识盲区,我渐渐陷入了迷茫。当时在阿里的同事(龙磊和黑雪)、我的主管潘爱民老师、科恩实验室的陈良、盘古的王铁磊教授、意大利的天才少年Luca,还有本书的作者Jonathan Levin等人都给了我极大的指导和帮助。经过将近三年的学习和研究,我在另一位阿里同事白小龙的帮助下,终于在2018年实现了对当时最新版iOS(版本11.3.1)的越狱。有意思的是,越狱成功的当天,浅黑科技的史中正在对我进行采访,于是我非常开心地把越狱成功的截图和视频发给了他(见文章《黑客蒸米:一个大V的生活意见》)。实现了越狱“小目标”后的我仿佛打通了任督二脉,对系统有了更深层次的理解,有了很多有趣和创新的想法。随后,我在研究方面的成果不断涌现:多次在苹果公司的CVE致谢中被提及,在Black Hat USA大会上演讲,论文被信息安全四大顶会接收等。这些成就与几年来枯燥无味的潜心修炼是分不开的。

毋庸置疑,*OS internals, Volumn III这本书对我研究越狱和苹果系统的安全机制有巨大的帮助。而我又有幸成为它的译者,虽然翻译和出版过程几经周折(都能拍一部血泪史),而且英文版已经出版好几年了,但是书中第一部分所讲的系统安全机制(审计、签名、沙盒、MACF、AMFI、隐私和数据保护等)并没有发生太多的变化,第二部分所讲的漏洞利用也都是最经典的案例(Pangu 9、三叉戟、Yalu等),即使现在来看,也非常值得深入学习和研究。

听听专家的声音

由于苹果公司的OS操作系统是个闭源系统,所以在讲述相关主题时,是离不开软件逆向工程的。随手翻翻这本书,就能发现其中有大量的IDA截图。在拜读样书的时候,我也发现书中展示了许多逆向工程分析技巧,即便脱离OS操作系统,仅掌握这些技巧本身也是非常有益的。更何况在本书的官网上还有大量的工具和资源,能帮助我们快速提高对*OS操作系统的认识。

——崔孝晨 Team509

郑旻(蒸米)是我所能想到的这本书的最合适的译者,没有之一。其实以郑旻在这个方向多年的技术钻研、一线实战经验的积累、对攻防和安全研究的理解,以及被广泛认可的文笔表达能力,他完全有能力写出来一本毫不逊色于这本书的专著。他作为本书译者,可以有效确保译文在技术上的准确性。这是一大幸事,也堪称业内的一段佳话。我想你也会喜欢上这本书的,enjoy reading!

——Claud Xiao,安全研究员

几年前有幸与Levin先生相识,当时我们团队首次发布了iOS的越狱工具,也与国外一些越狱社区的成员建立了联系。其实在认识Levin先生本人之前,我就拜读过他编写的图书Mac OS X and iOS Internals。越狱用户中除了普通用户,还有Levin先生这样的致力于对操作系统本身的机制做深入研究和分析的极客。安全研究者的工作更多的是找到系统的一个薄弱点,然后突破系统的防护;而Levin先生的工作则是把整个系统的运行机制剖析清楚,从各个方面完整分析系统的实现原理。对这些原理的理解与安全研究工作是互为补充的,从Levin先生的书里我学到了许多有用的知识,帮助我更深入地思考哪些环节可能有弱点。此外,在对系统长期研究的基础上,Levin先生还编写了许多实用的工具,例如jtool、joker、procexp等,这些工具已经成为我们日常进行安全研究的必需品。最后,很高兴Levin先生的作品能有中文版,相信本书能帮助更多中国安全研究人员学习安全知识以及发现苹果操作系统的安全问题。

——盘古团队 王铁磊

最强iOS和macOS安全宝典

亚马逊英文版90$的书籍

现在中文版不到五折

速速扫码入手吧!

以上是关于地表最强:iOS安全黑宝书中文版来袭的主要内容,如果未能解决你的问题,请参考以下文章