2020 CTF暑假夏令营培训Day1 安全杂项Misc

Posted 小哈里

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2020 CTF暑假夏令营培训Day1 安全杂项Misc相关的知识,希望对你有一定的参考价值。

Day1安全杂项

WSL安装

- 程序和功能-启动windows功能-WSL

- win商店-ubuntu安装

- file命令,查看文件格式

- ubuntu账户:gwj12345

- Kali Linux账户:gwj12345

工具:

- 01编辑器(主要),Archpr(暴力开压缩包),AuDaCity(查看音频文件),JDK(JAVA运行环境),mp3SteGo(音频隐写),StegSolve(图片隐写),Wireshark(流量分析)

- 隐藏数据,文件拼接:copy /b 1.png+1.txt output.png

编码和密码:

- Base家族(64大小写和数字,32所有大写和数字,16就进制),移位密码(凯撒向右偏移3位),敲击码(K被整合到C),莫尔斯码。

- URL编码(大量%),html字符实体(W3c),Ascii,其他jsfuck(很多左右括号,在js控制台调用)、ook等

http://ctf.ssleye.com/

https://www.w3school.com.cn/tags/html_ref_urlencode.asp

https://www.w3school.com.cn/html/html_entities.asp

https://www.jianshu.com/p/e7246218f424

https://www.cnblogs.com/liume/p/10126445.html

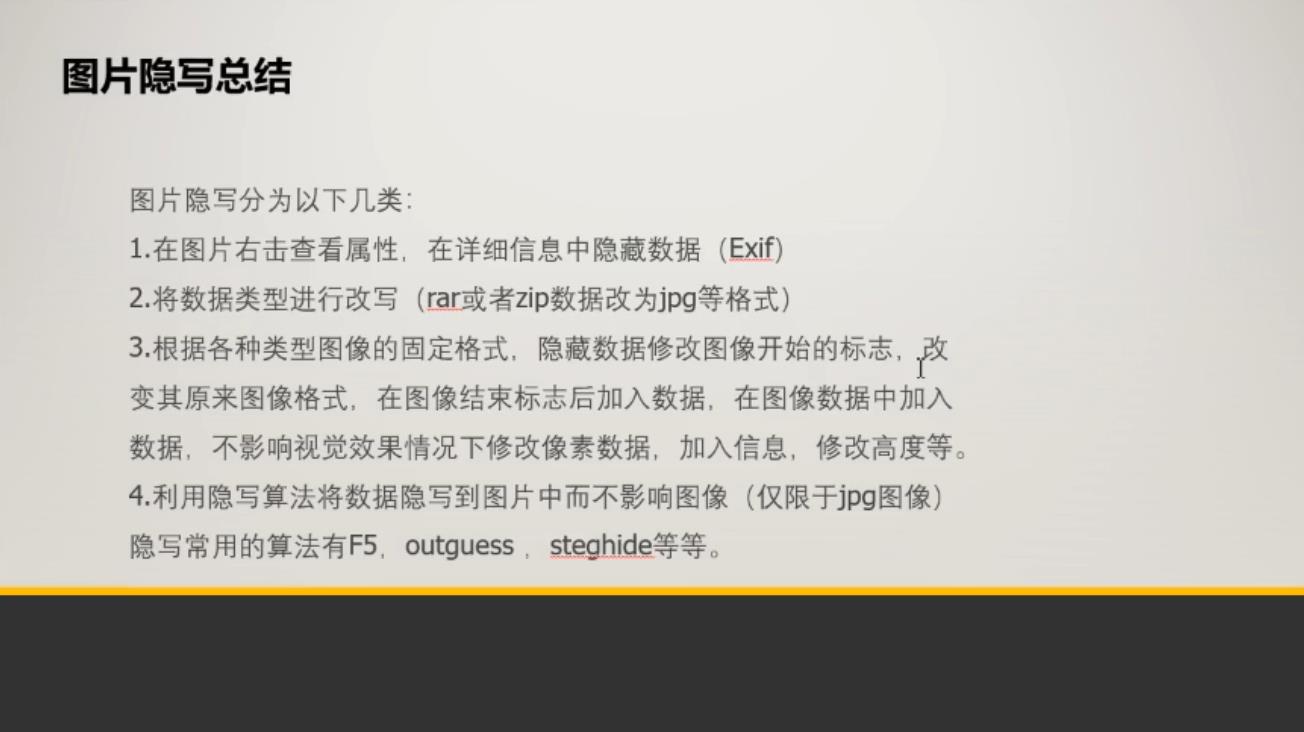

隐写术:

- 隐形墨水

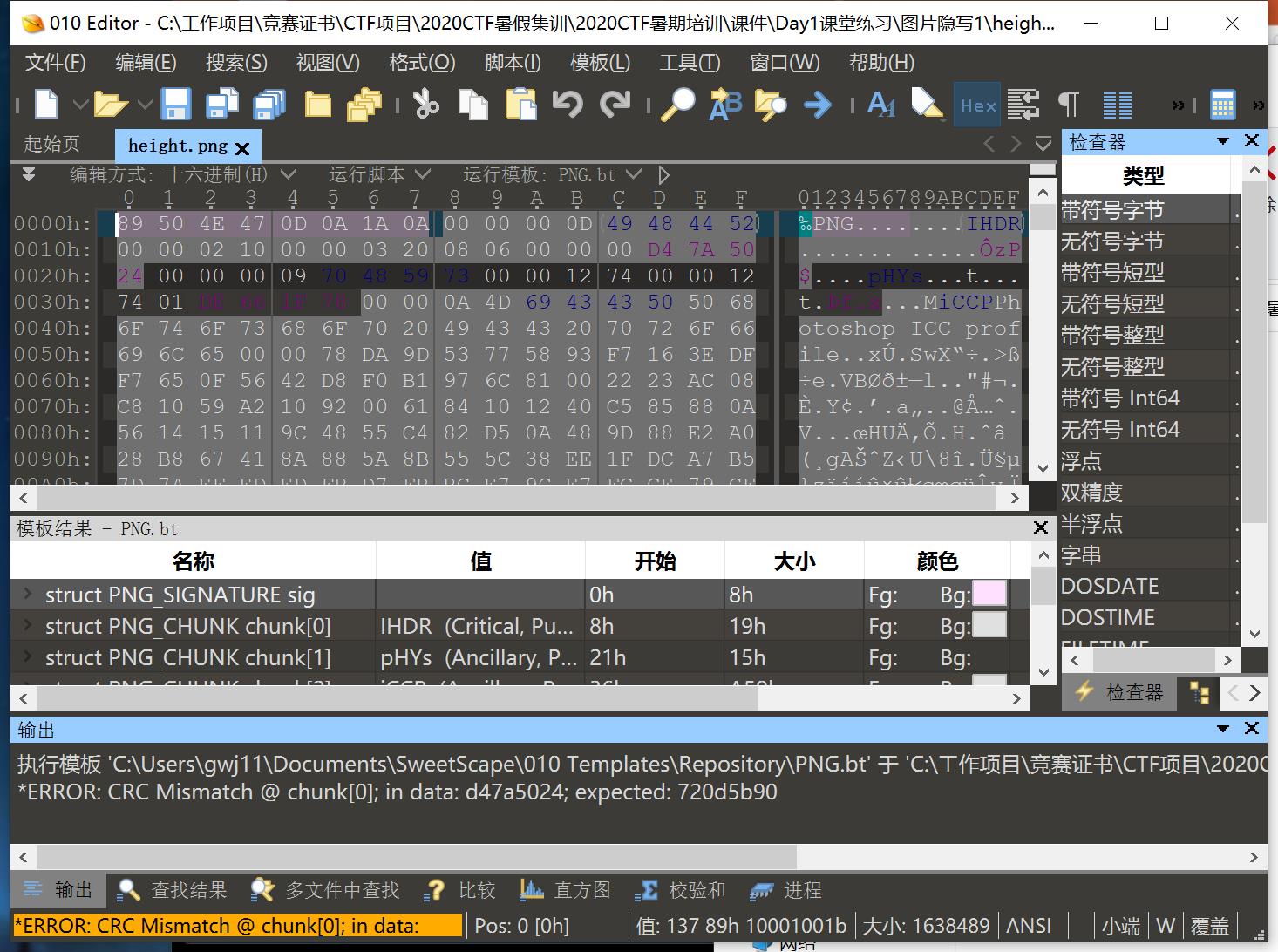

- 图片隐写(png第2行第67列控制高度,第23列控制长度)

- 图片隐写(JPG以FFD9结束,后面附加字符串,可以用string命令查看)

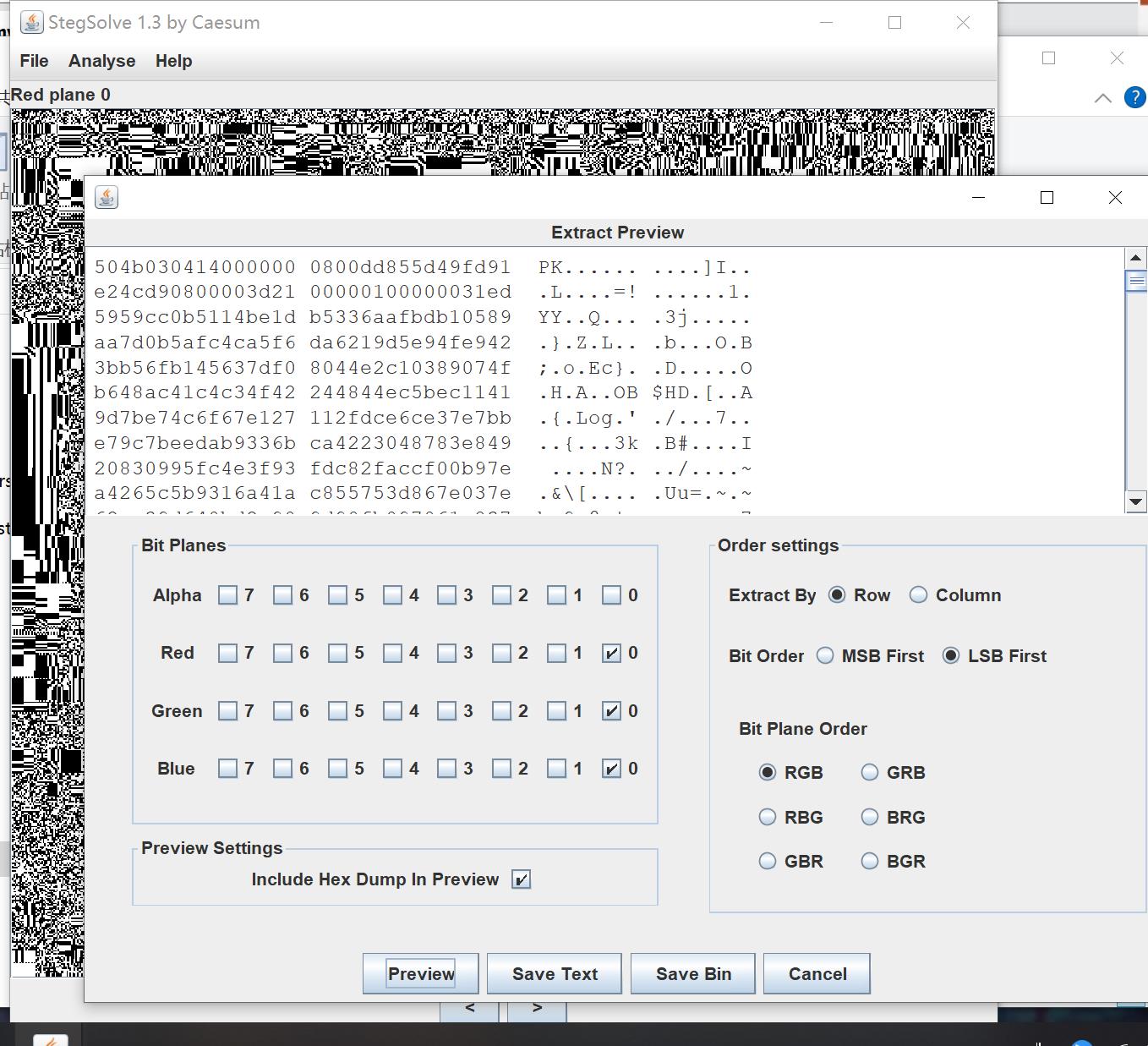

- 图片隐写(png,bommp无损压缩才可以LSB最短有效位隐写,用Stegsolve查看图片通道,用data extract选出有割裂的0通道,选择LSB预览,发现是个PK头压缩包,SaveBin保存,修复后得到flag)。

- 图片隐写(kali下使用binwalk分析zip文件,使用foremost提取文件,Win下01看PK开头压缩包)

- 图片隐写(二维码,kali下分析)

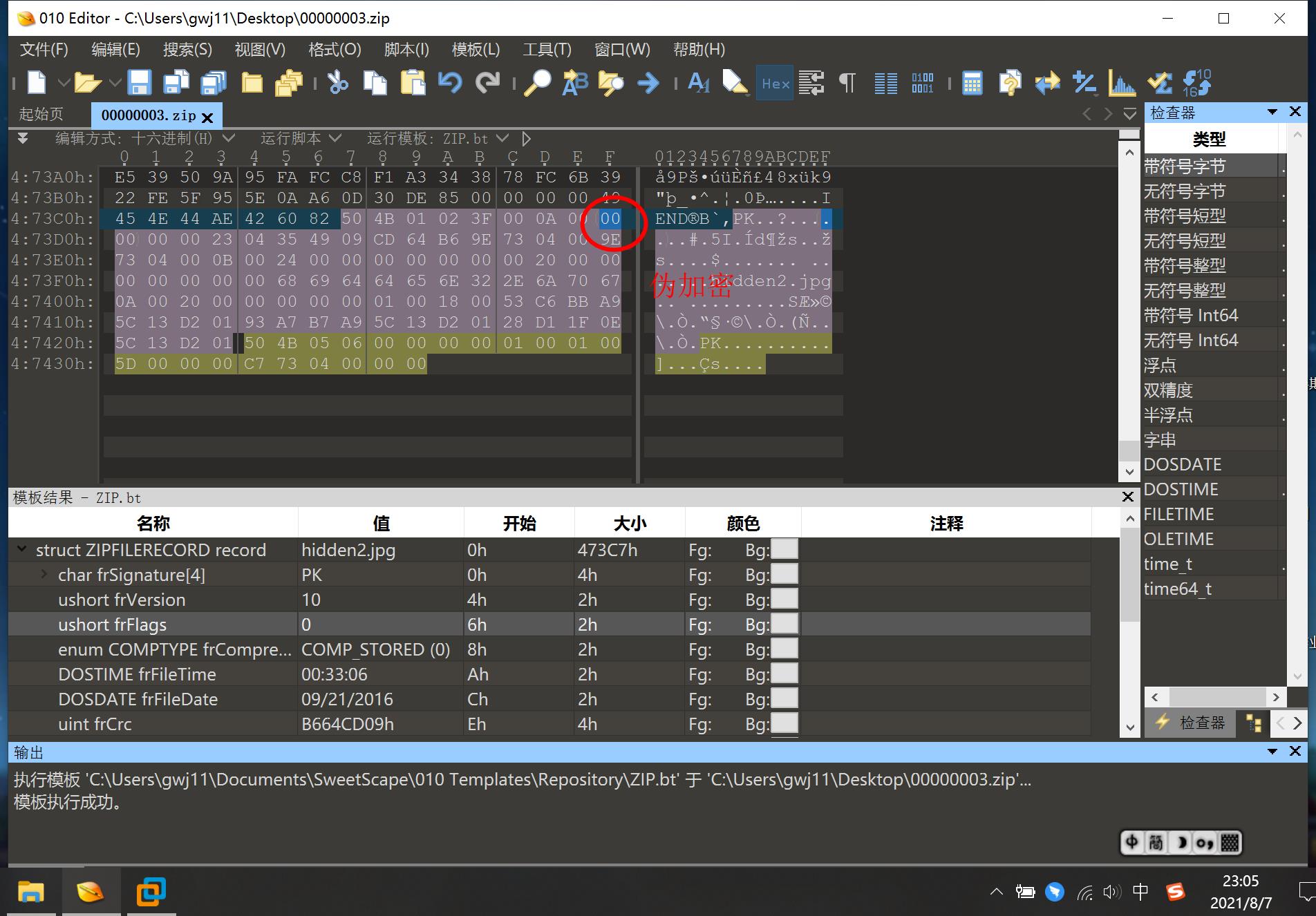

- 算法隐写(使用kali的F5算法隐写提取隐写zip文件,伪加密加密位奇数改偶数得到flag)

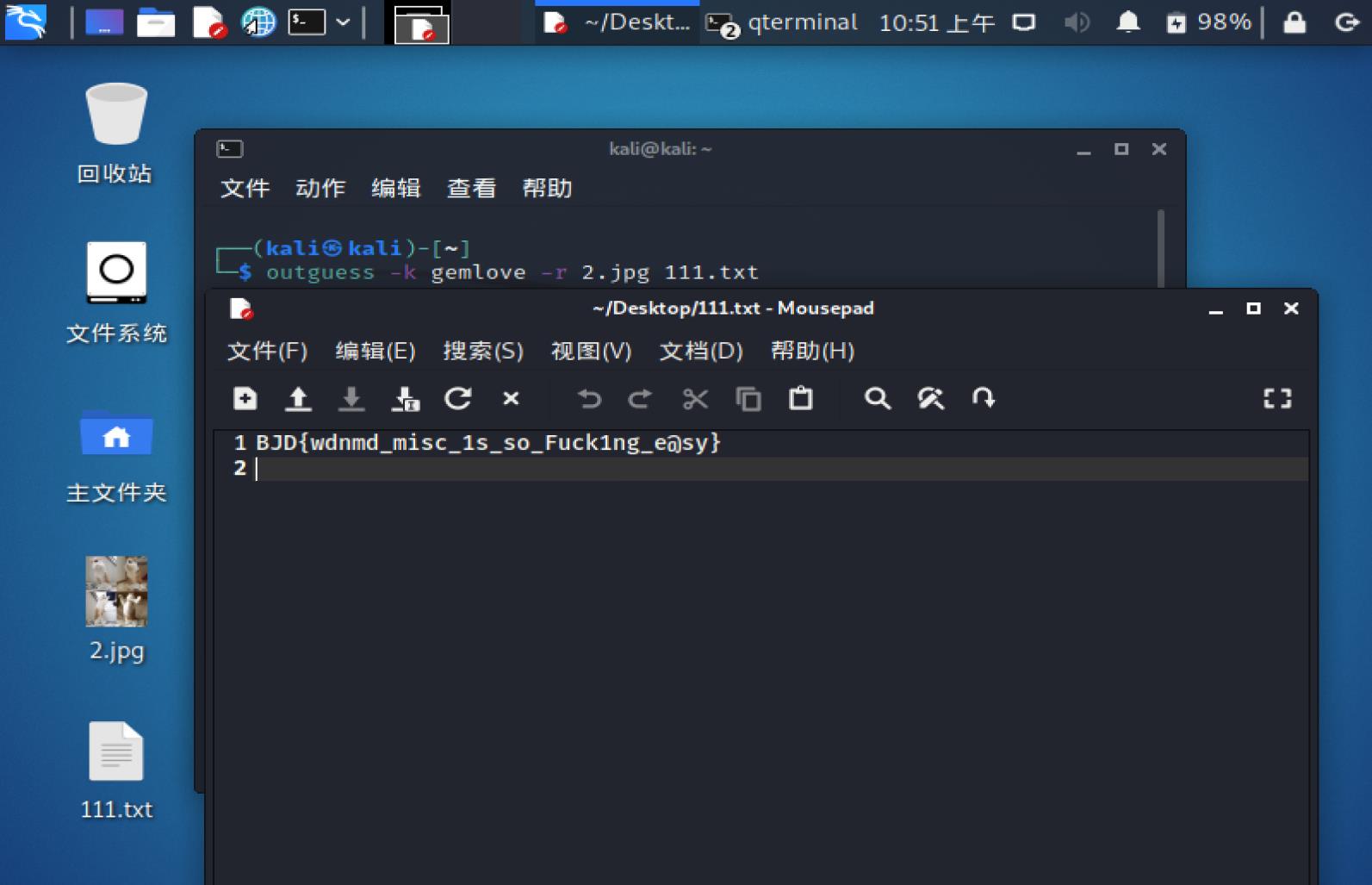

- 图片隐写(第一步永远先开01Edit看问题,备注发现新佛约解码得到密钥gemlove, kali下用outguess算法隐写解密得到flag.txt文件)

- 图片隐写(kali下使用steghide解密培根密码得到flag)

- 音频隐写(audacity分析,波形图长短长短得到摩斯电码,或频谱图可以看到flag)

- 音频隐写(有提示密钥love肯定是某种算法隐写,使用mp3Stego运行 .\\Decode.exe -X -P love love.mp3,获取隐藏的txt的数据文件)

- 音频隐写(sstv,业余无线电爱好者,传输图片,改声道,手机也可扫,sctf)

- 视频隐写(gif分帧工具拼接,GIF打不开01Edit插入头部GIF8,视频potplayer逐帧get二维码)

压缩包取证:

- CRC32,类似于MD5,SHA1,用于校验文件是否相同。

- 文件修复,比如去掉PK头的P就打不开,01Edit修复。

- 压缩包结构:灰色文件实体504b0304开头(可能有多个),紫色为目录源数据,黄色为文件为文件尾。

- 伪加密zip,紫色部分从PK开始数第9位改为0900是伪加密,灰色部分第6,7列0000表示真实文件没加密。rar可取ctfwiki上找对应flag字段。

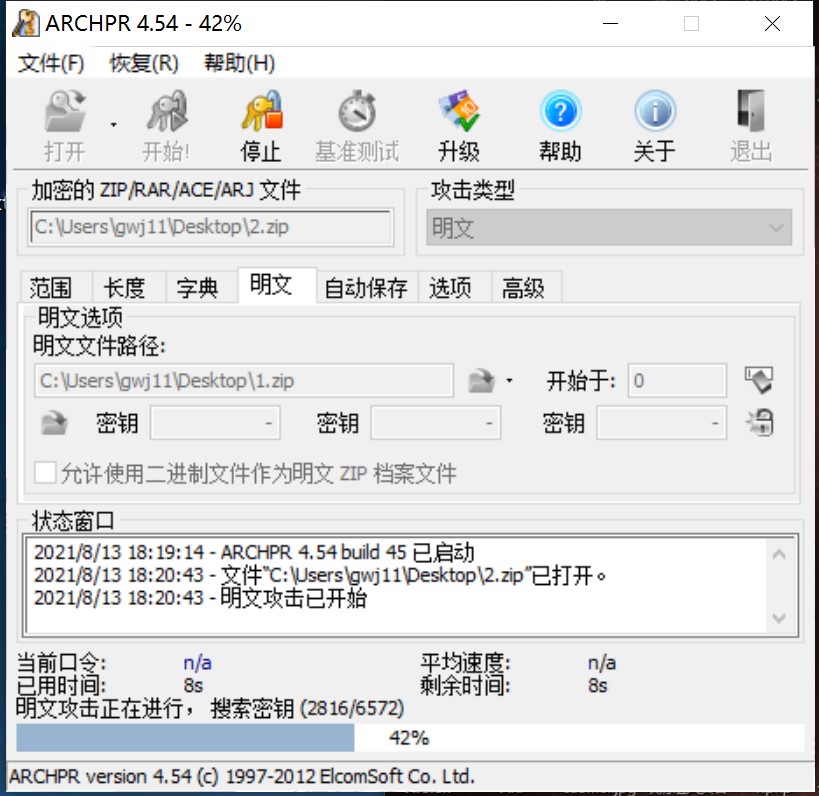

- 口令攻击:暴力枚举密码破解,如果知道掩码可以更快,ARCHPR

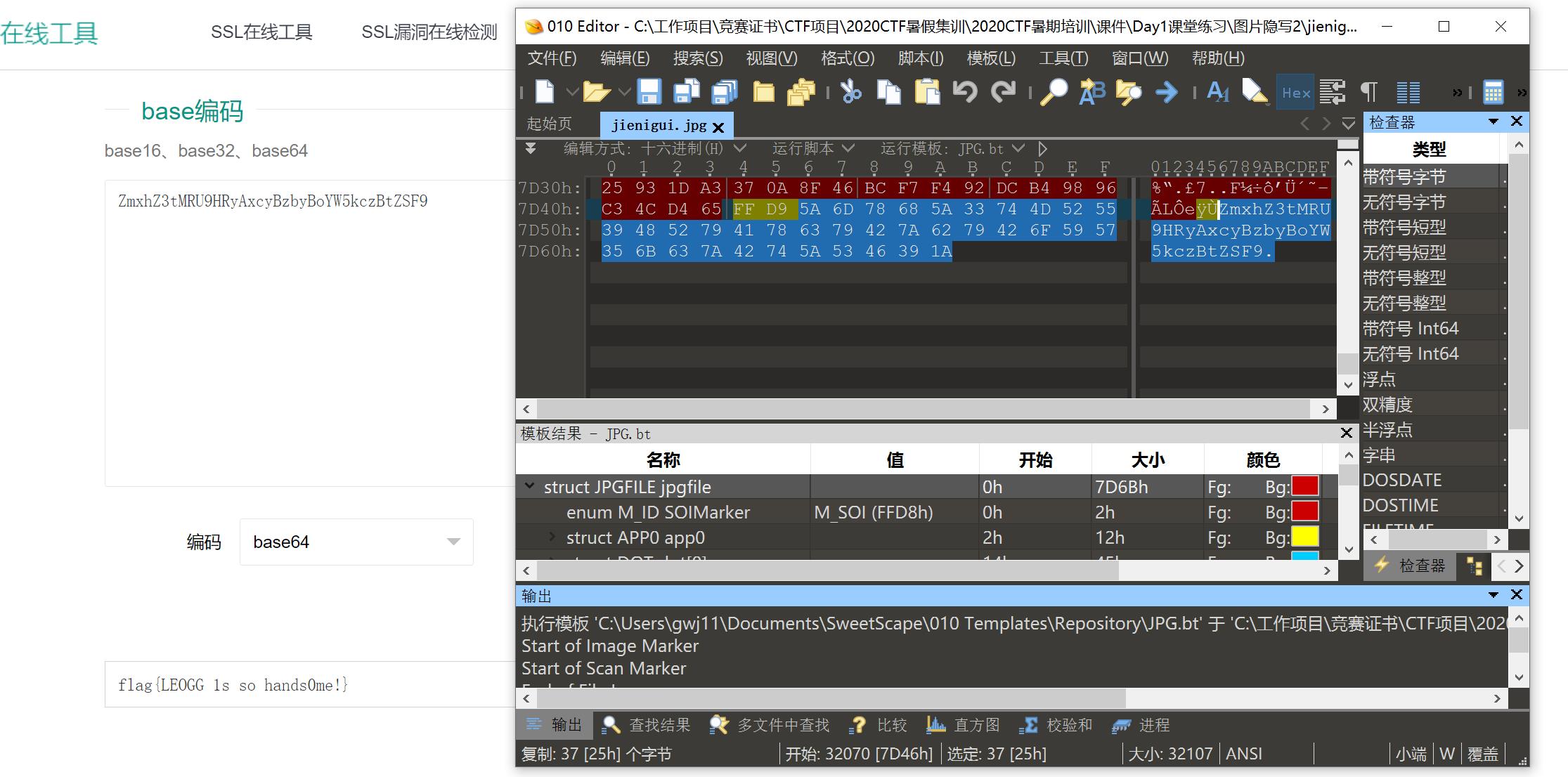

- 明文攻击:找到压缩包内其中一个相同的文件(CRC32相同),用相同的压缩软件压缩算法去压缩无密码压缩包,得到明文,通过比较两个压缩包相同位置不同的12个字节,就可以还原出3个key,绕过密码提取出所有的文件。发现word,改后缀名为zip,找到flag.txt,解开base64即可。

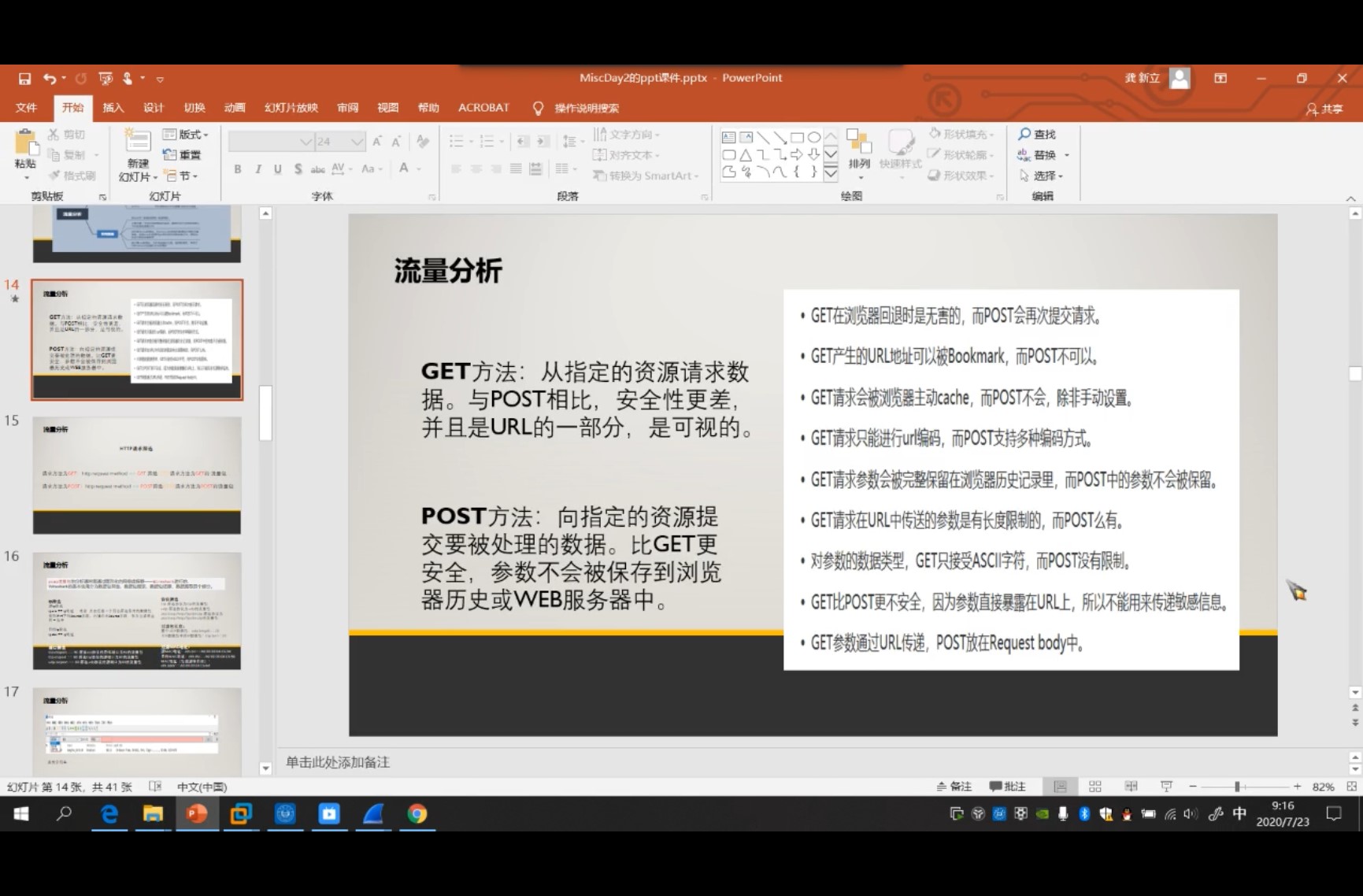

流量分析:

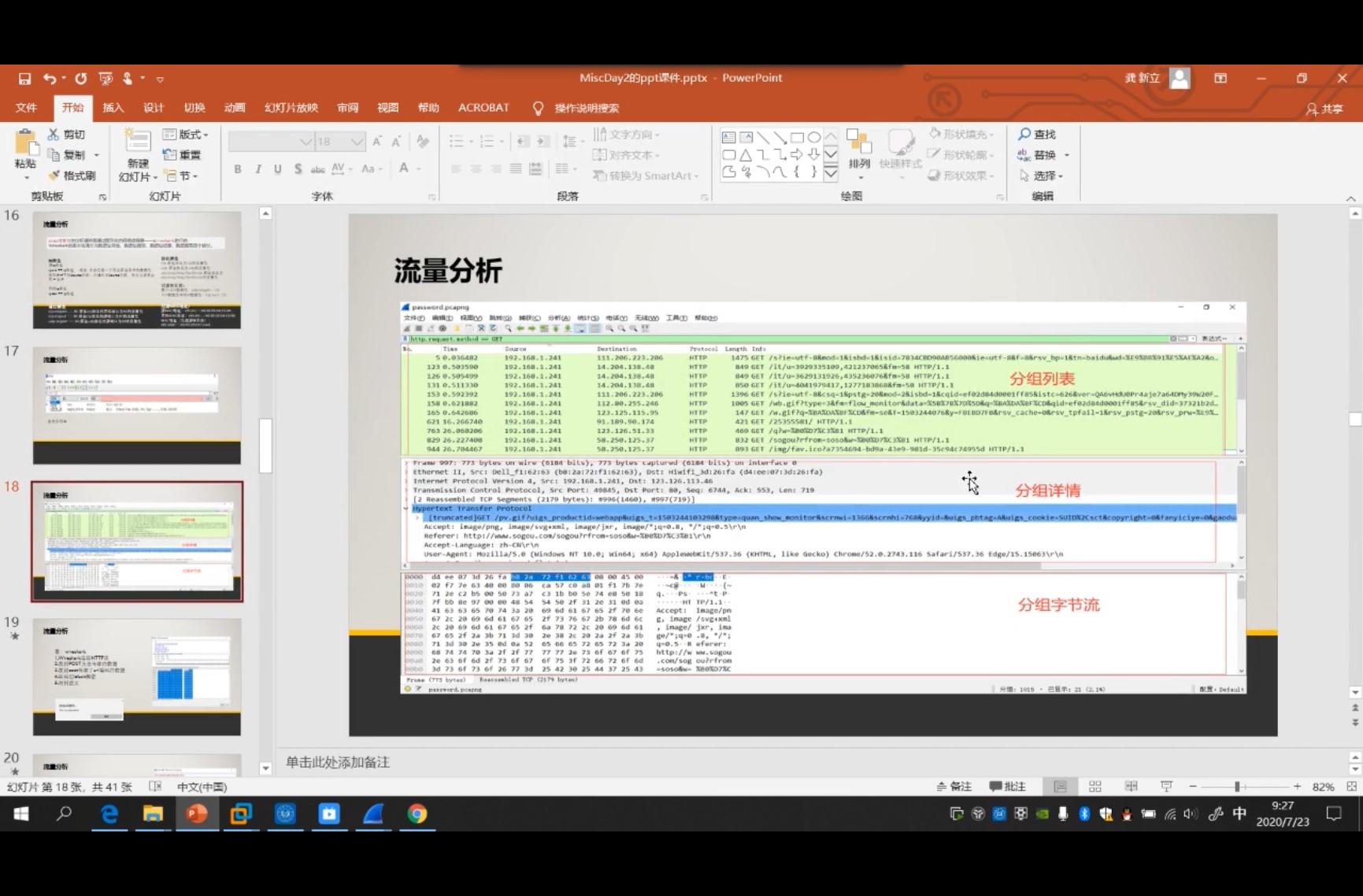

- 肯定要用到Wireshark,一般pcap结尾的文件,它可以进行数据包的筛选,搜索,还原,提取。

- GET方法是请求,可视的。POST是不可视的,上传用。所以一般都筛post出来。

- http.request.method == POST可以筛选方法,ip.src == 172.16.66.100可以筛来源IP,ip.dst可以筛目的ip,tcp.srcport == 80可以筛端口。eth.src== 过滤MAC地址。

- 可以在分组列表,分组详情,分组字节流使用Ctrl+F搜索字符串flag。也可以右键追踪流,追踪TCP流发现flag。

- 流量分析1(wireshark追踪http流,找到post方法传输的数据,发现url编码,解码后得到jsfuck,执行得到密文)

- 流量分析2(wireshark过滤http流,找到post传输的数据,跟踪tcp流,找到用户名密码,串起来md5小写加密)

- 蓝牙(过滤obex协议,找到secret.rar,查看分组字节流,winhex提取16进制字节流,打开得到flag)

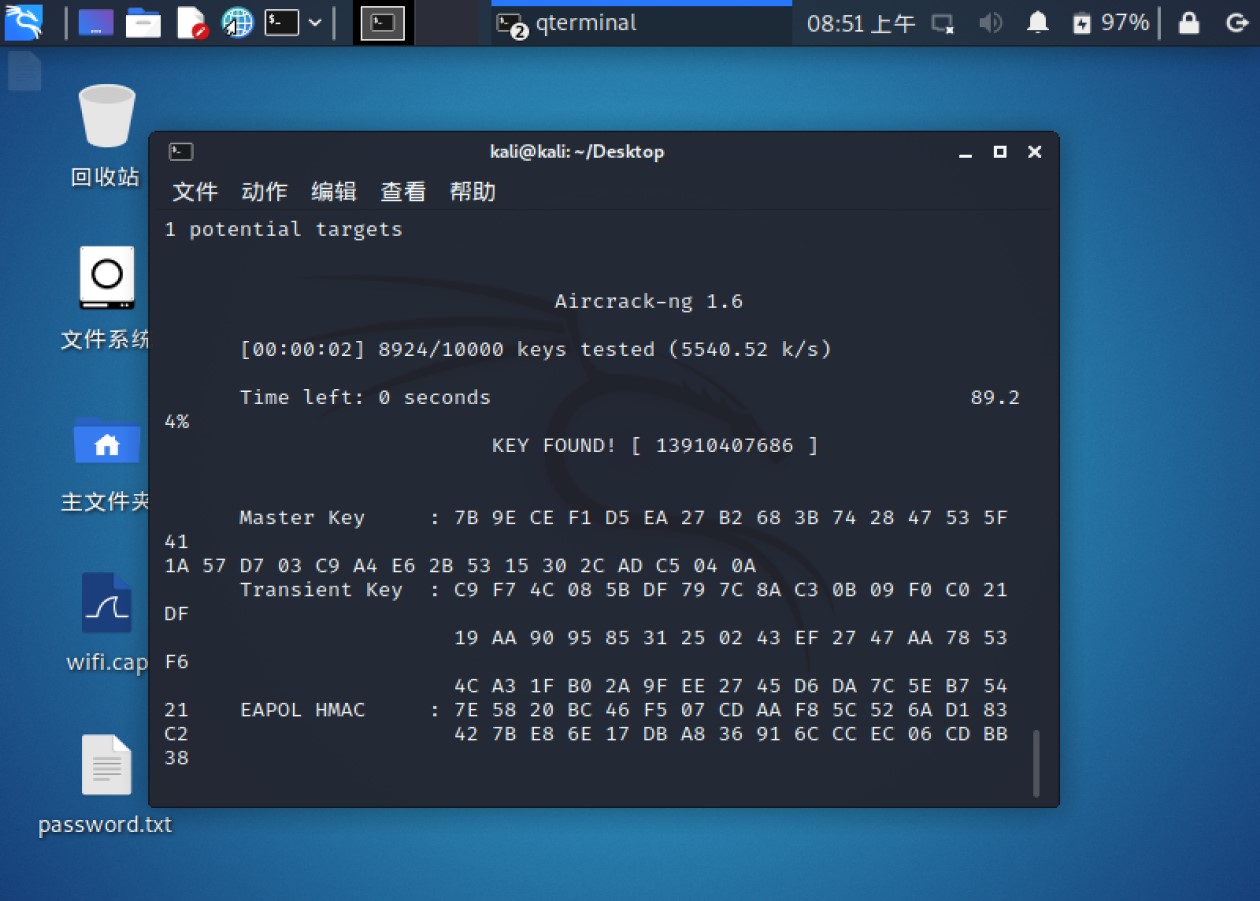

- wifi(过滤eapol协议,wifi验证是wpa的四次握手,协议为eapol。kali创建密码字典crunch 11 11 -t 1391040%%%% -o password.txt。aircrack-ng wifi.cap -w password.txt指定密码字典。第三个目标存在握手,得到wifi密码13910407686)

- 键盘流量(stegsolve找到二维码得到ci{v3erf_0tygidv2_fc0}, kali下tshark -r key.pcap -T fields -e sub.capdata > usbdata.txt得到键盘流量,写脚本得到key,作为为吉尼亚加密的密钥得到fa{…},发现词数不够,再次栅栏解密得到flag)

- 1、查找flag关键字,2、确定协议和事件,3、确定ip,4、过滤,5、收集数据流观察,6、收集一些脚本。

磁盘内存取证:

- 磁盘取证 Access Data FTK Imager 1.Add Evidence item 2.root是根目录 3.export Logical Image 4.Image Mounting挂载文件 5.新增磁盘,查看到取证文件6.DumpIt.exe制作镜像

- 内存取证:Volatility,使用imageinfo插件来猜测dump文件的profile值:WinXPSP2x86

volatility –f mem.vmemimageinfo,shell的命令volatility -f mem.vmem–profile=WinXPSP2x86 volshell,这个命令可以用来获取内存镜像的摘要信息,比如系统版本,硬件构架等。3.列举进程volatility -f mem.vmem–profile=WinXPSP2x86 pslist。6.扫描内存中的文件volatility -f mem.vmem–profile=WinXPSP2x86 filescan。

以上是关于2020 CTF暑假夏令营培训Day1 安全杂项Misc的主要内容,如果未能解决你的问题,请参考以下文章

bugku|ctf|杂项|啊哒(有趣的表情包 来源:第七届山东省大学生网络安全技能大赛)

CTF---安全杂项入门第三题 这是捕获的黑客攻击数据包,Administrator用户的密码在此次攻击中泄露了,你能找到吗?