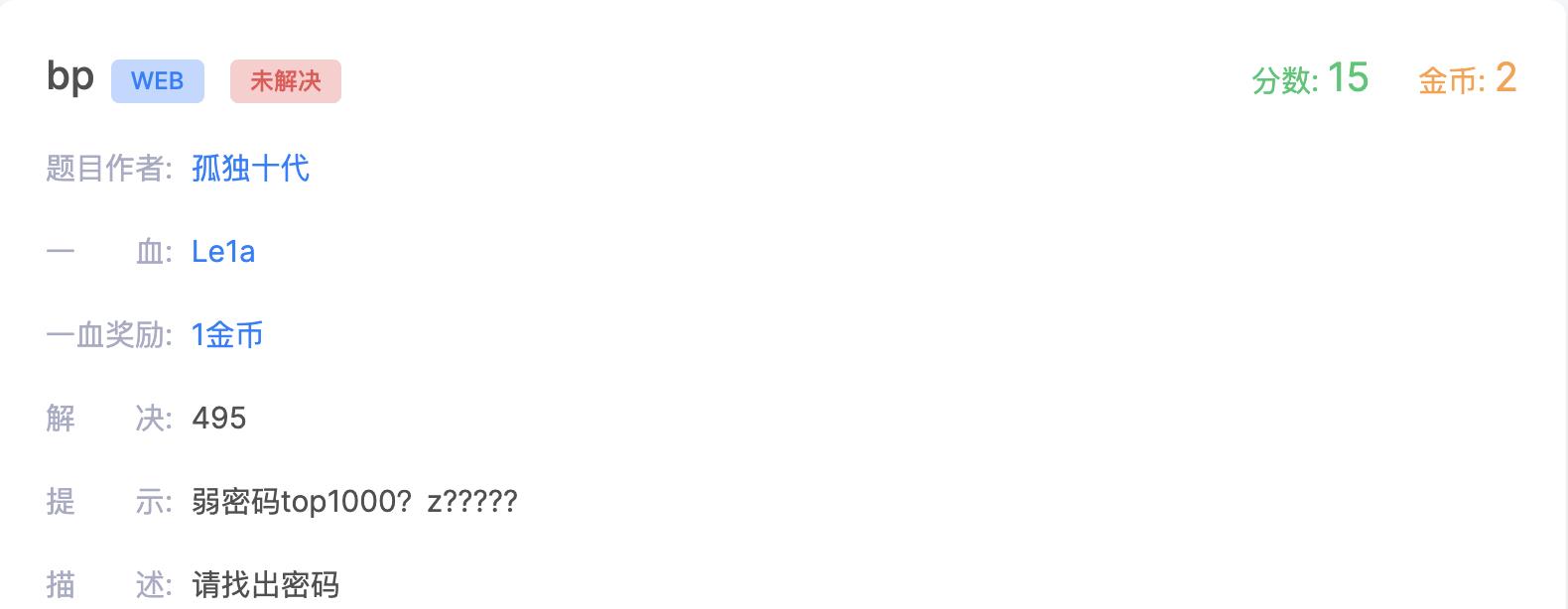

BugKu web题目(bp)弱密码top1000

Posted Kuuny

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BugKu web题目(bp)弱密码top1000相关的知识,希望对你有一定的参考价值。

根据题目提示,这道题应该是一个暴力破解的题目。并且使用的字典是top1000的字典。根据提示z????? 应该是一个以z开头的6位密码。当然这只是猜测

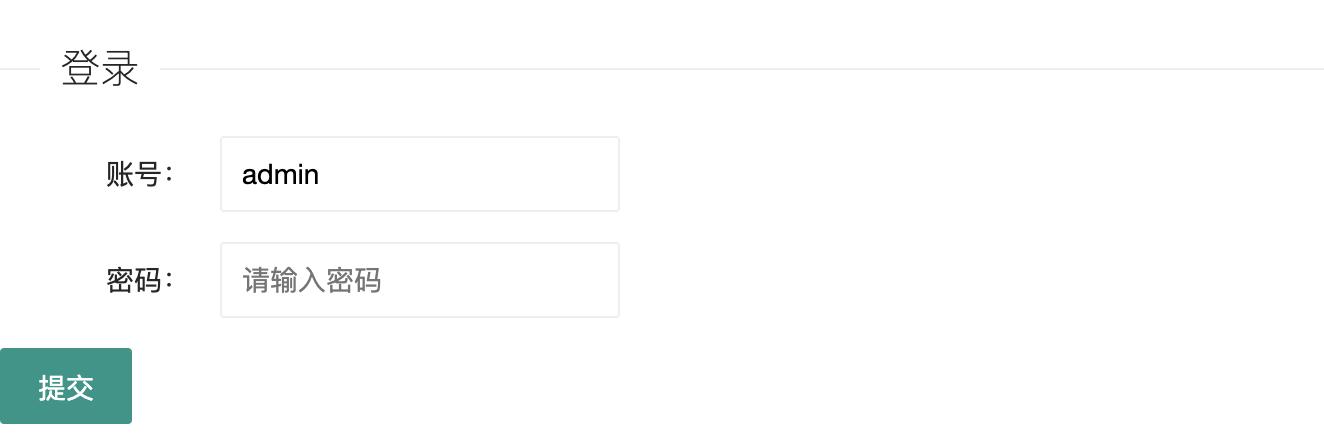

访问靶场

访问靶场发现,已知用户名是admin求密码

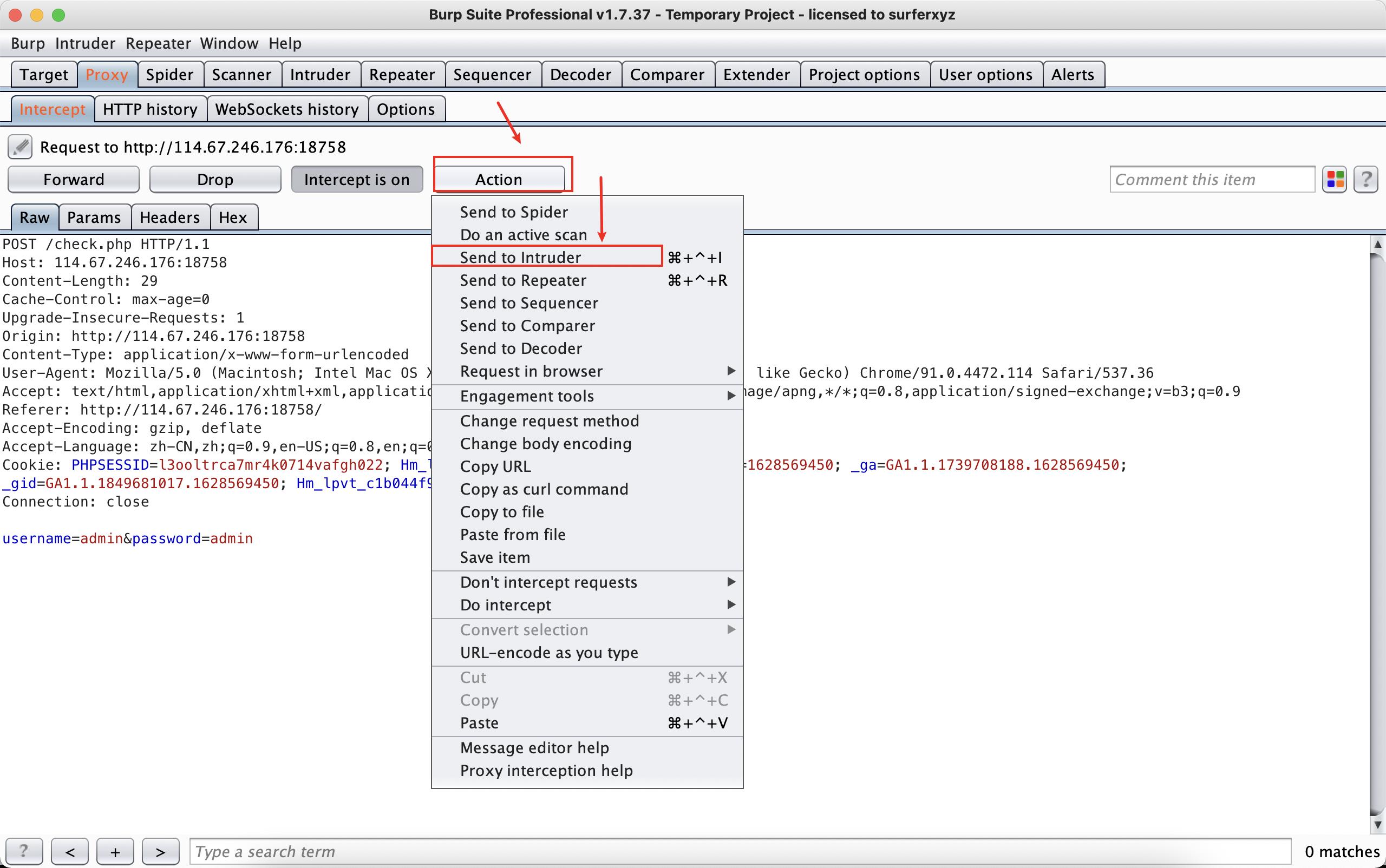

使用Burpsuite进行数据包的抓取,这里不谈过程。详细过程自行百度。

点击Action中的Send to Intruder (发送到暴力破解模块)

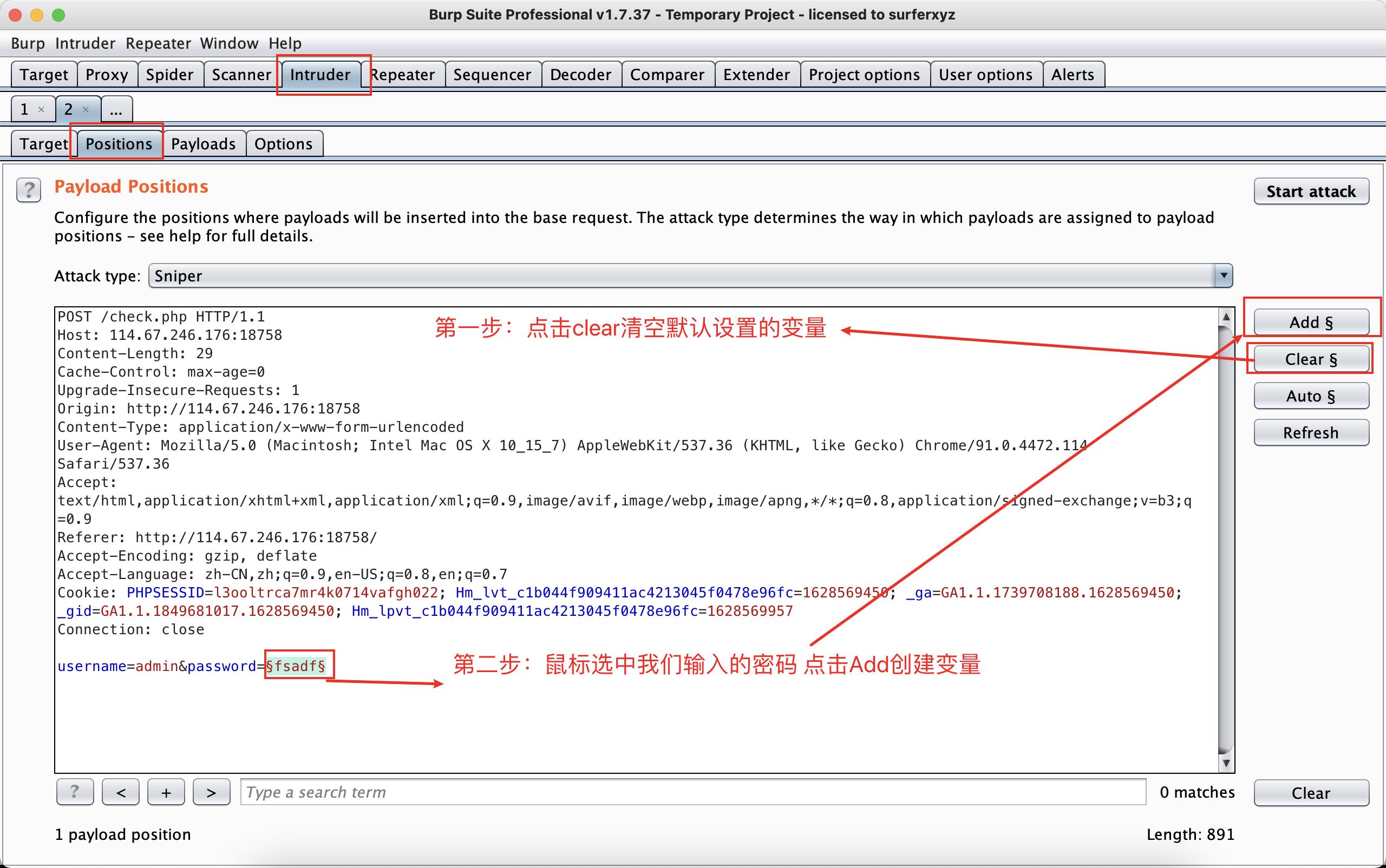

点击Positions页面 设置我们键入的密码为变量(详细看图)

点击Positions页面 设置我们键入的密码为变量(详细看图)

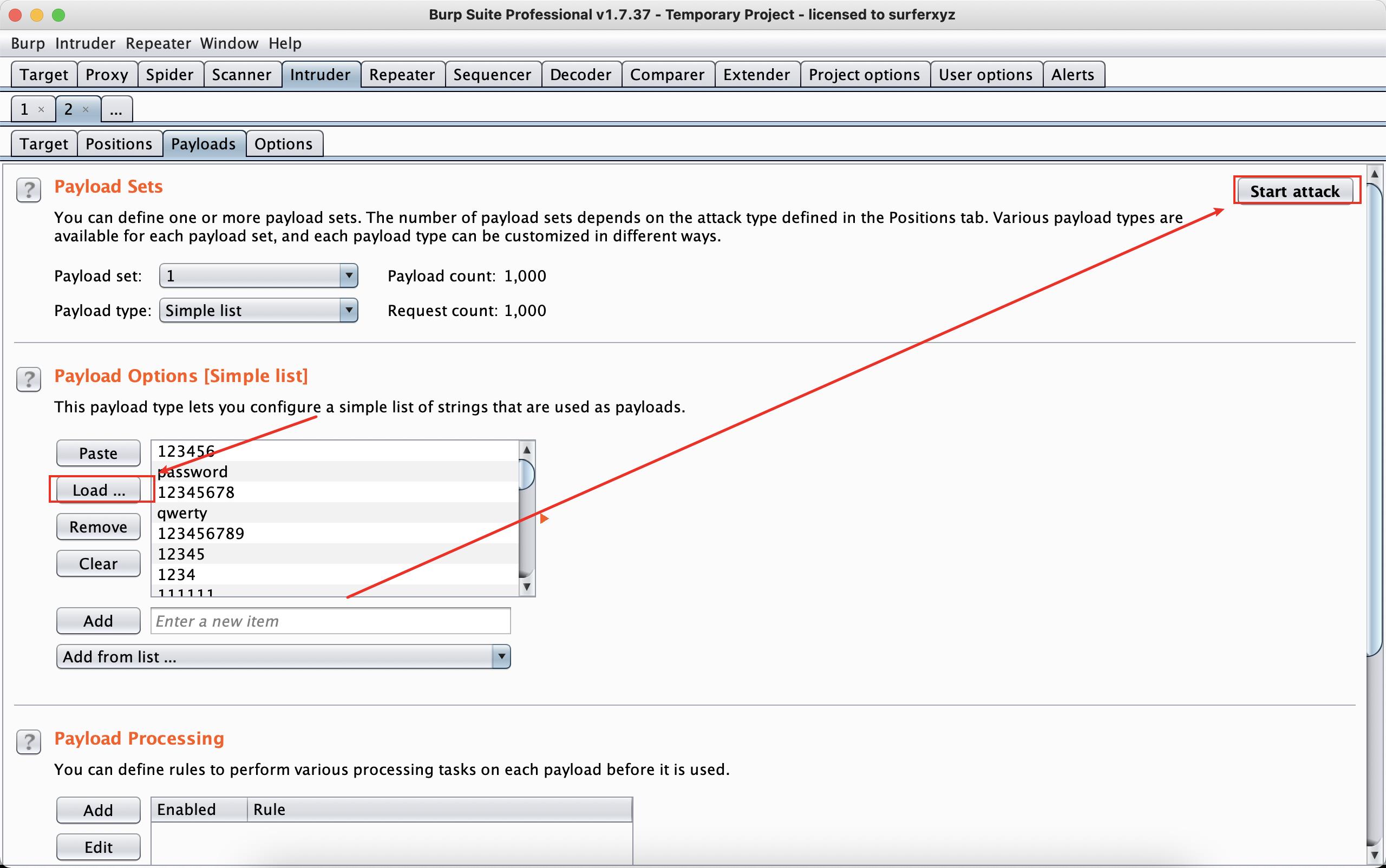

设置payloads

点击payload中的load加载我们的top1000字典。点击Start Attack开启攻击

top1000字典下载链接:https://gitee.com/XiuMulty/PasswordDic/blob/master/top1000.txt

遇到的坑

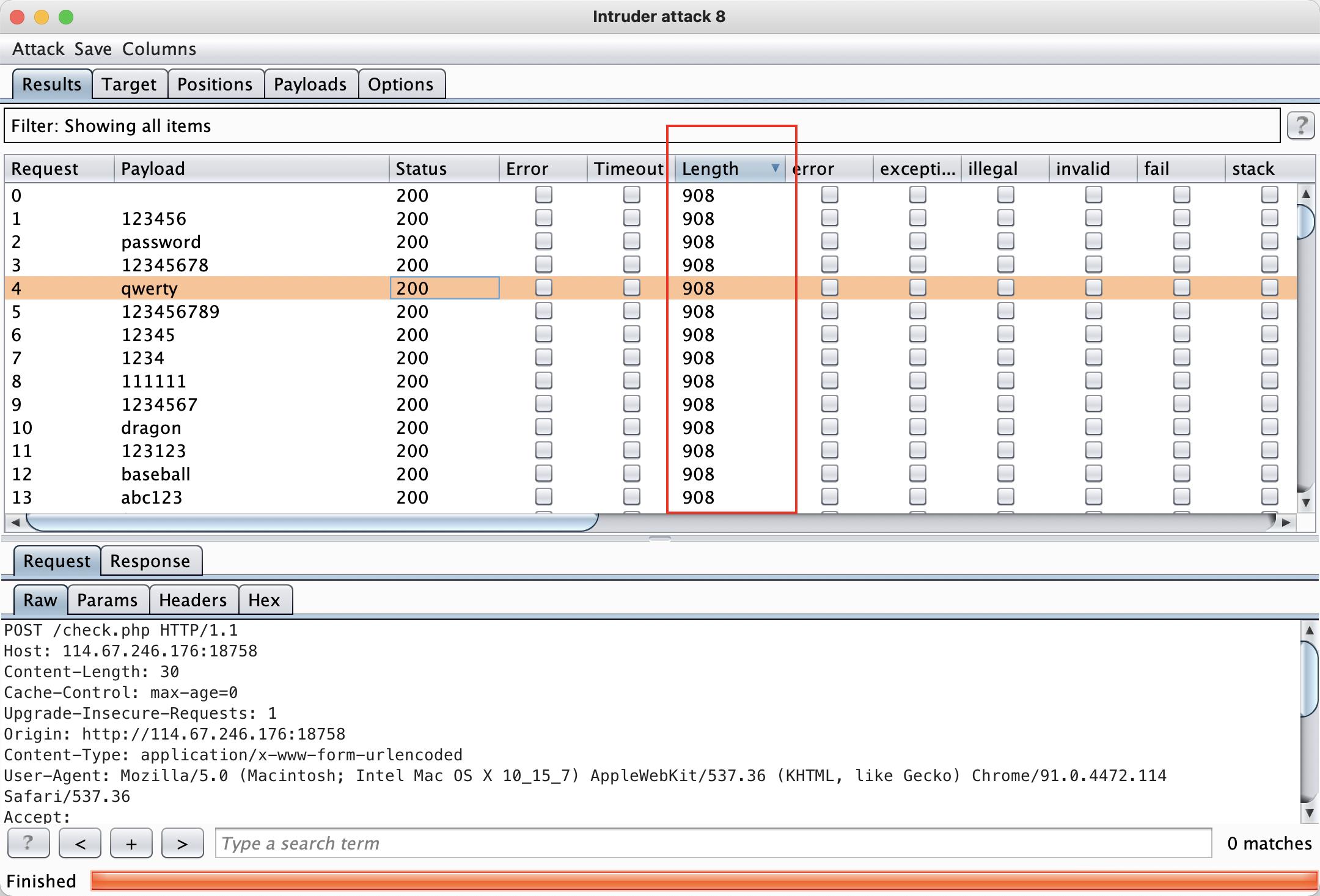

经过等待,我们发现返回结果长度都一致,是不是我们的字典错误了?或者说他们的成功和失败的长度都是一样的?顺着这条思路我们点开响应包,观察里面的内容

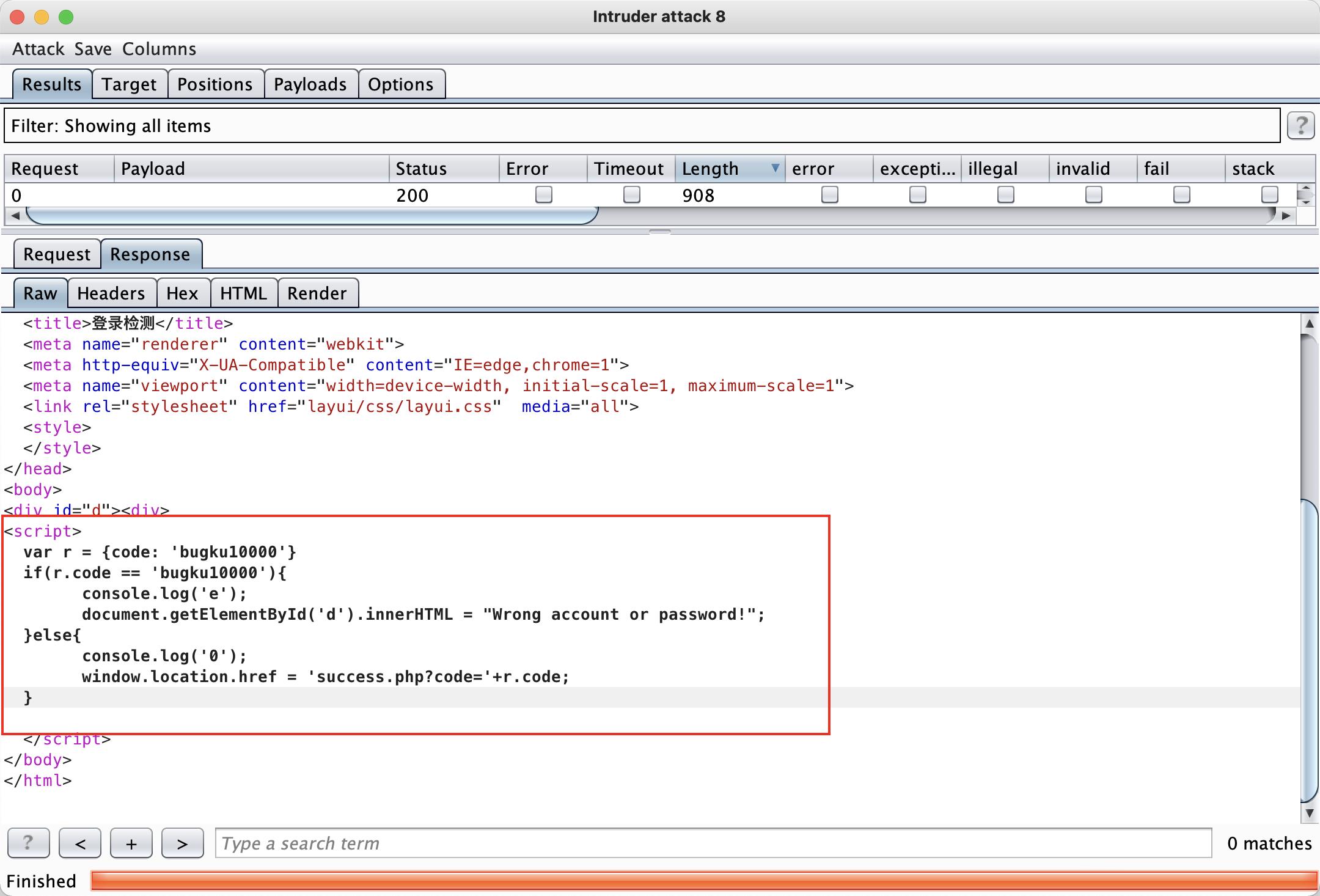

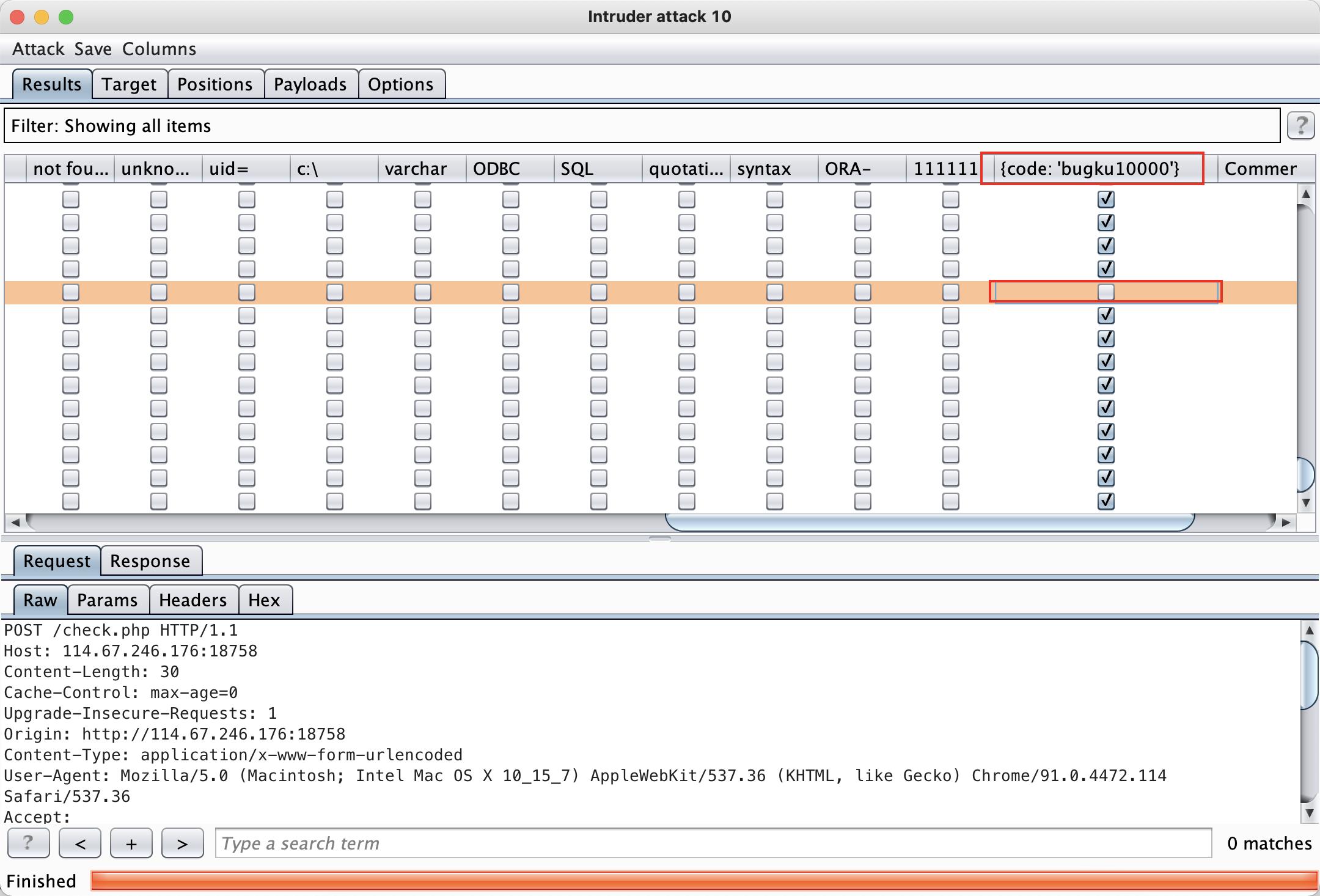

通过观察响应包里面的内容,我们发现错误包里面都会返回一个JavaScript代码告知我们的密码有错误。因此我们通过Burpsuite的 (Grep – Match 在响应中找出存在指定的内容的一项。)过滤掉存在JavaScript代码中的{code: 'bugku10000'}的数据包。

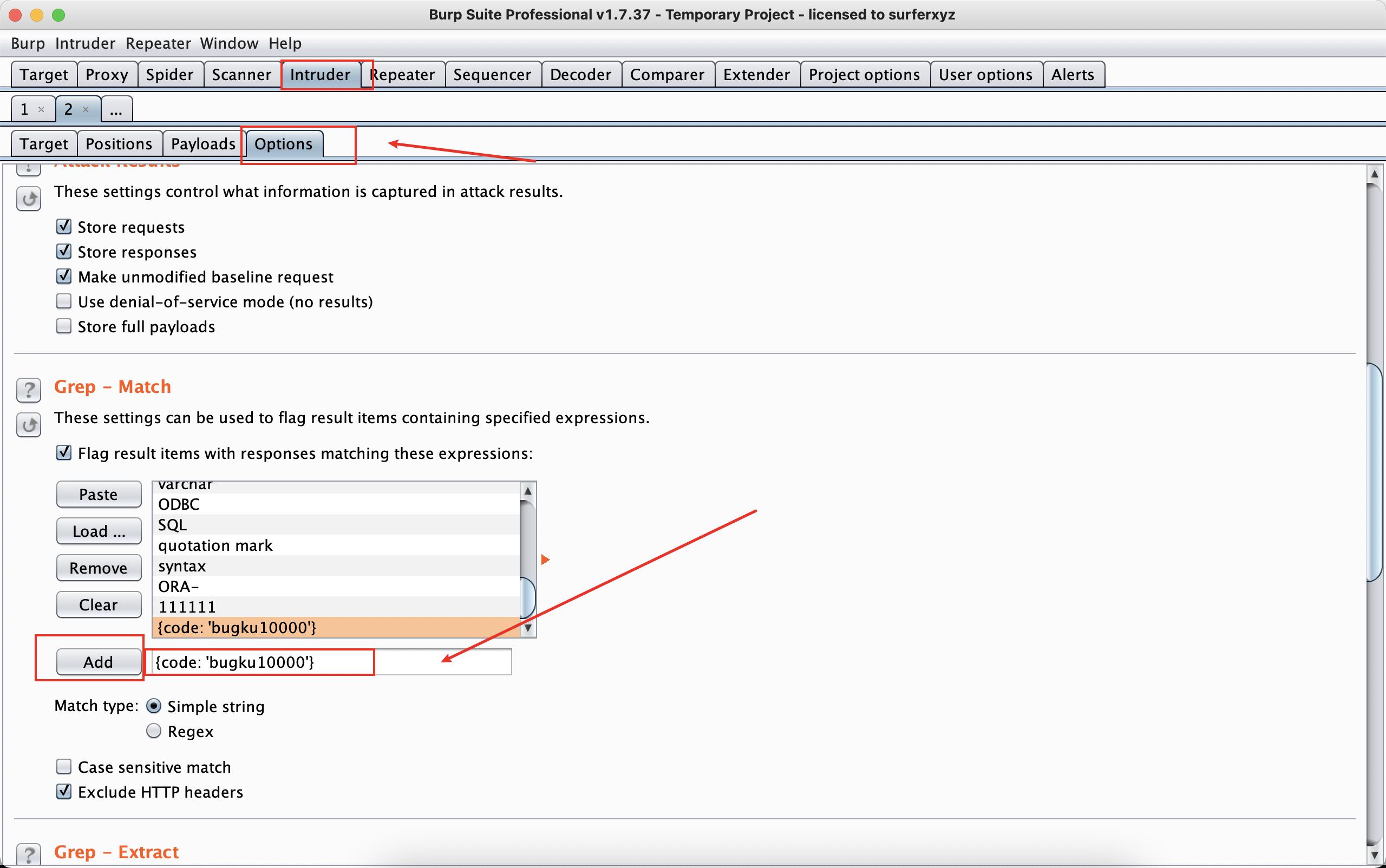

点击Intruder中的options选项卡找到Grep-Match(在响应中找出存在指定的内容的一项。)

在输入框中我们输入{code: 'bugku10000'}之后点击Add添加。

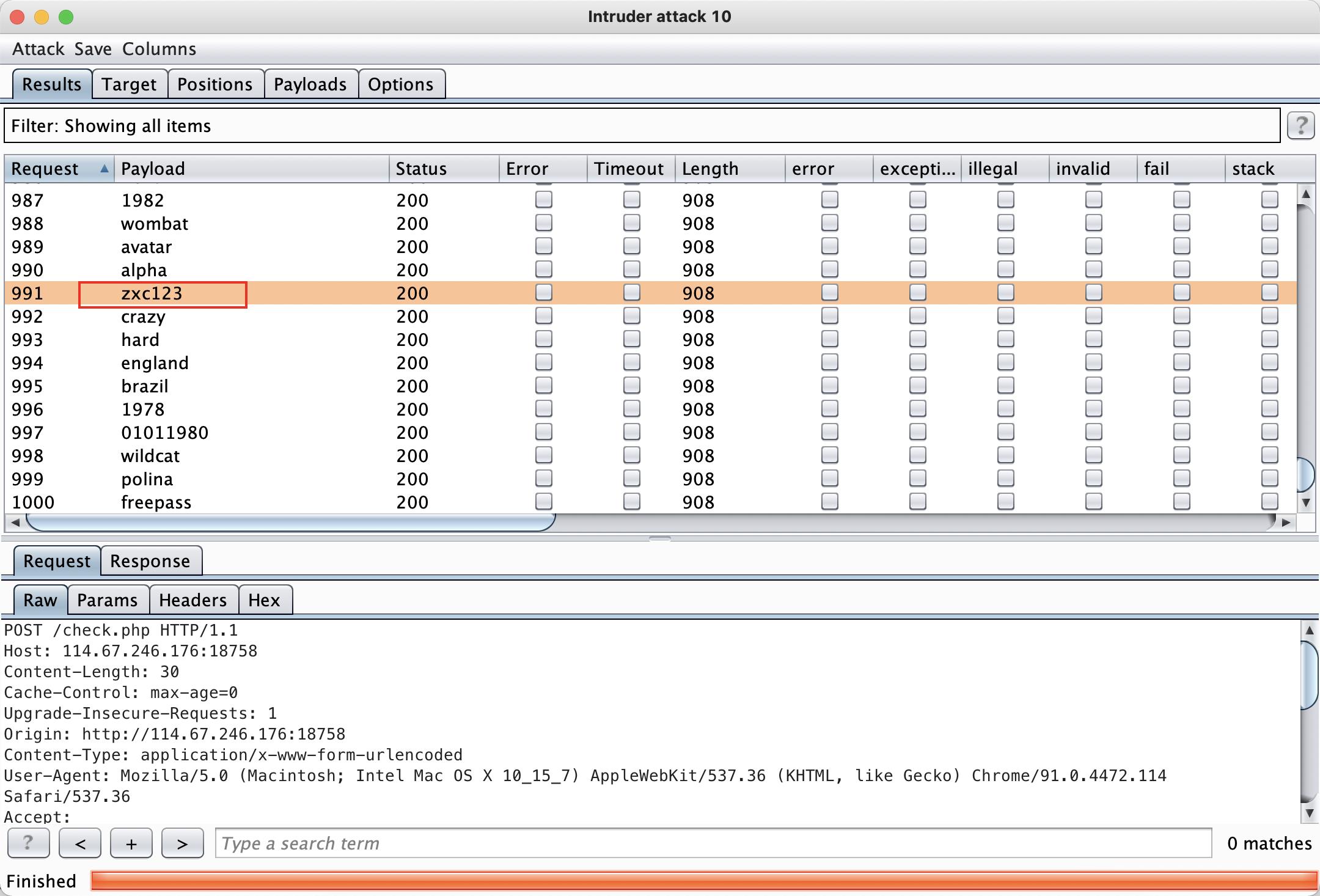

再次开始攻击,攻击完成之后我们此时观察的不是length的长度,而是我们添加的{code: 'bugku10000'}。我们发现有一个数据包在{code: 'bugku10000'}没有打上✅表示数据包中没有这一项,非常可疑。于是我们找到对应的payload内容

再次开始攻击,攻击完成之后我们此时观察的不是length的长度,而是我们添加的{code: 'bugku10000'}。我们发现有一个数据包在{code: 'bugku10000'}没有打上✅表示数据包中没有这一项,非常可疑。于是我们找到对应的payload内容

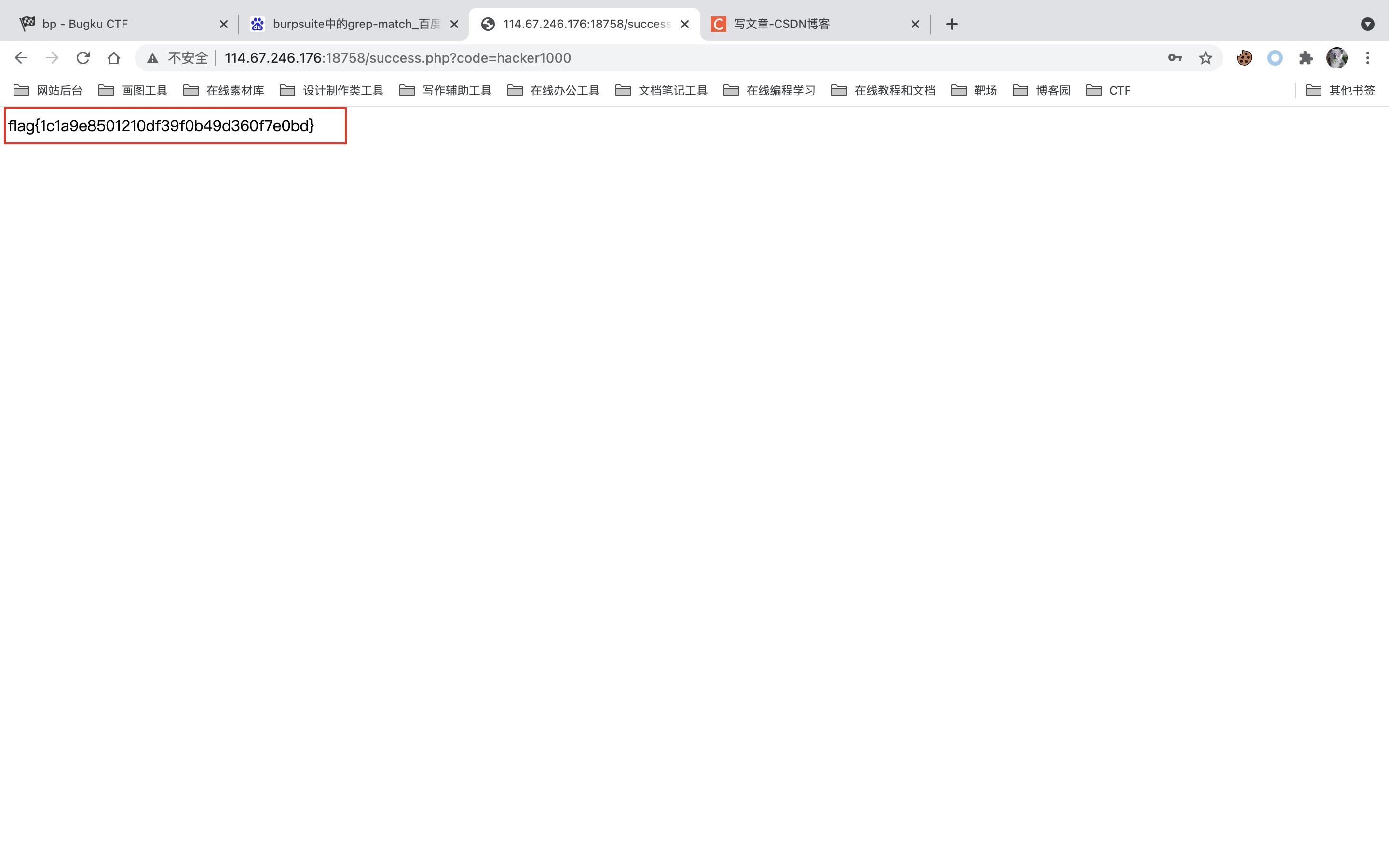

发现对应的payload为zxc123。我们尝试在网站上进行登录 发现登录成功。返回了flag内容

最终的密码正如提示所说的z????? 刚好是以z开头有6位。所以比赛的时候 提示非常重要,有可能影响我们的整个解题思路。

以上是关于BugKu web题目(bp)弱密码top1000的主要内容,如果未能解决你的问题,请参考以下文章